Seguridad Inspirada en Datos

La tarea de Auditoría de Datos siempre precede a la recopilación de análisis de datos auditados. Pero, ¿cómo podemos simplificar este proceso? DataSunrise ofrece una función que conecta los datos de auditoría sin procesar con decisiones de seguridad basadas en datos: el Etiquetado de Eventos.

Con el Etiquetado de Eventos, los usuarios pueden etiquetar eventos con detalles sobre los datos que la consulta ha tocado. Esto facilita el análisis. En lugar de escudriñar todas las consultas registradas, se puede centrar en recopilar información estadística de los rastros transaccionales.

Más allá de mejorar los datos registrados, DataSunrise utiliza esta información adicional para el enmascaramiento dinámico, así como para Reglas de Auditoría y Seguridad. Este artículo profundiza en dos características clave: el Etiquetado de Eventos y las reglas inspiradas en datos. Mientras exploramos la Regla de Enmascaramiento Dinámico con mayor detalle, también mencionamos el Filtro de Datos por Tipo de Información para reglas de Auditoría y Seguridad.

Etiquetado de Eventos y Tipos de Información

Comencemos con los Tipos de Información, que se configuran en Descubrimiento de Datos – un paso crucial. DataSunrise utiliza estos Tipos de Información para diferenciar los datos en los resultados de consultas.

Los Tipos de Información proporcionan una descripción de los datos, ayudándole a localizar datos específicos durante el descubrimiento. Pero hacen más que eso. El sistema utiliza los mismos Tipos de Información del Descubrimiento de Datos para etiquetar o marcar los datos en los Rastros Transaccionales de Auditoría. Posteriormente, se pueden exportar los registros con los datos etiquetados. Como se mencionó anteriormente, la función de Enmascaramiento Dinámico también puede activar reglas de enmascaramiento basadas en estos tipos de datos.

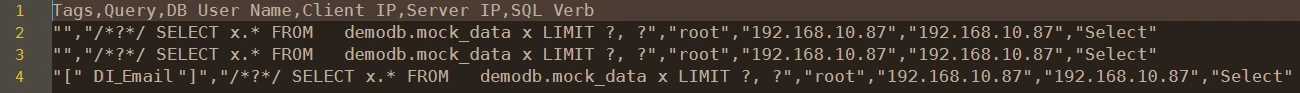

A continuación se muestra cómo aparecen los datos etiquetados en el informe CSV descargado:

Note la línea que contiene el Tipo de Información “DI_Email”.

En resumen, contar con el Tipo de Información correcto es esencial para un Etiquetado de Eventos efectivo. En la siguiente sección, explicaremos cómo crear un Tipo de Información.

Escenario del Mundo Real: Investigación de Amenazas más Rápida

Imagine a un oficial de cumplimiento revisando registros de actividad sospechosa en un entorno MySQL. Sin el Etiquetado de Eventos, debe decodificar manualmente cada resultado SQL para determinar si se expuso información sensible. Con el Etiquetado de Eventos vinculado a los Tipos de Información, se hace instantáneamente evidente qué consultas expusieron PII, como correos electrónicos o tarjetas de crédito, reduciendo drásticamente el tiempo de investigación y la exposición al riesgo en entornos en vivo.

Los auditores no quieren un montón de SQL sin procesar, quieren pruebas. El Etiquetado de Eventos transforma rastros ruidosos en evidencia, mostrando no solo lo que se ejecutó, sino qué tipo de datos fue tocado. En resumen: horas para responder preguntas de auditoría, no semanas.

Alineación de Cumplimiento: Etiquetar + enmascarar mapeado a GDPR (seudonimización), HIPAA (registro de accesos) y PCI DSS (enmascaramiento de PAN) hace que las solicitudes “muéstrame” sean triviales. Para ejecutivos: esto es riesgo convertido en métricas, no en sensaciones.

Beneficio Operativo: Los analistas se centran en etiquetas como DI_Email / DI_CreditCard en lugar de escudriñar cada SELECT *. Los falsos positivos disminuyen; el tiempo medio de reparación (MTTR) baja; la moral aumenta.

Antes del Etiquetado de Eventos

- Análisis manual de registros por entorno

- Incertidumbre sobre si se expuso PII/PHI

- Evidencia de auditoría compilada manualmente

Después del Etiquetado de Eventos

- Rastros de consultas enriquecidos con tipos de información

- El enmascaramiento se activa automáticamente al coincidir

- Exportación de evidencia etiquetada con un solo clic

Hacer

- Comenzar con 2–3 tipos de información relevantes (Correo electrónico, PAN, PHI)

- Habilitar “Registrar Resultados de Consultas” solo cuando sea necesario

- Enviar los rastros etiquetados al SIEM para su correlación

Evitar

- Almacenar cargas útiles sensibles completas—prefiera etiquetas

- Expresiones regulares sin límites (retroceso catastrófico)

- Etiquetar cada columna en rutas críticas (ruido y latencia)

Trampas comunes (y soluciones rápidas)

- ¿No aparecen etiquetas? Verifique que el origen del atributo sea

RESULT_SETy que su expresión regular coincida con datos reales. - ¿Picos de latencia? Muestree grandes conjuntos de resultados y agrupe las escrituras; limite el alcance del tipo de información.

- ¿El enmascaramiento no se activa? Asegúrese de que el Enmascaramiento Dinámico use el Filtro de Datos con el mismo tipo de información en la misma instancia.

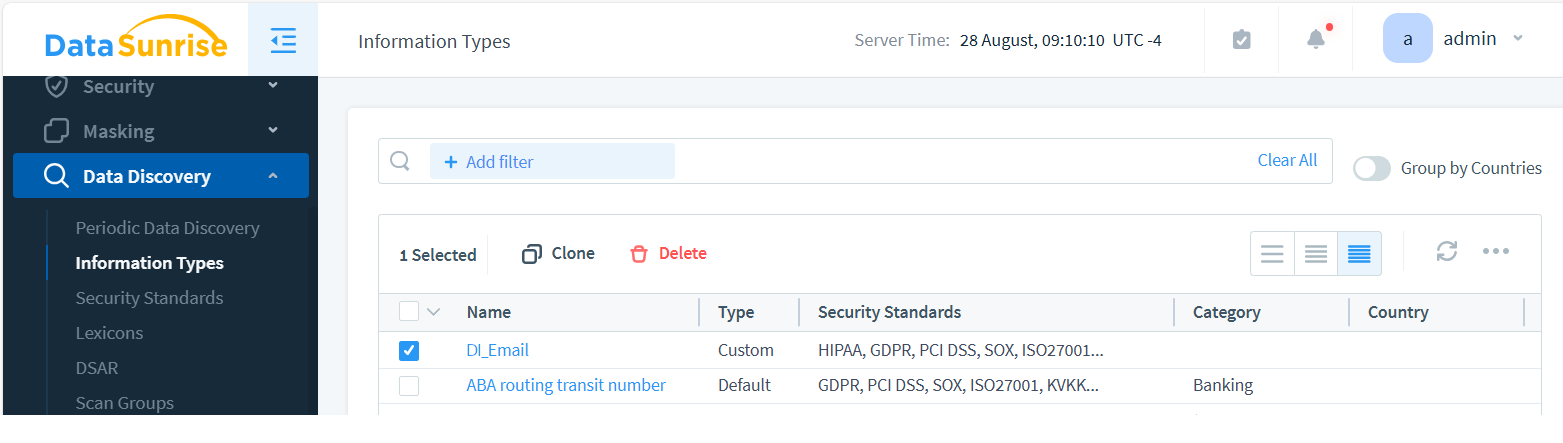

Tipo de Información en Breve

Navegue a Descubrimiento de Datos y seleccione Tipos de Información. Aquí, encontrará todos los Tipos de Información disponibles en DataSunrise. Tenga en cuenta que muchos son complejos y pueden no adaptarse a sus necesidades específicas. Por ello, para esta discusión, recomendamos crear un tipo de información simple y personalizado.

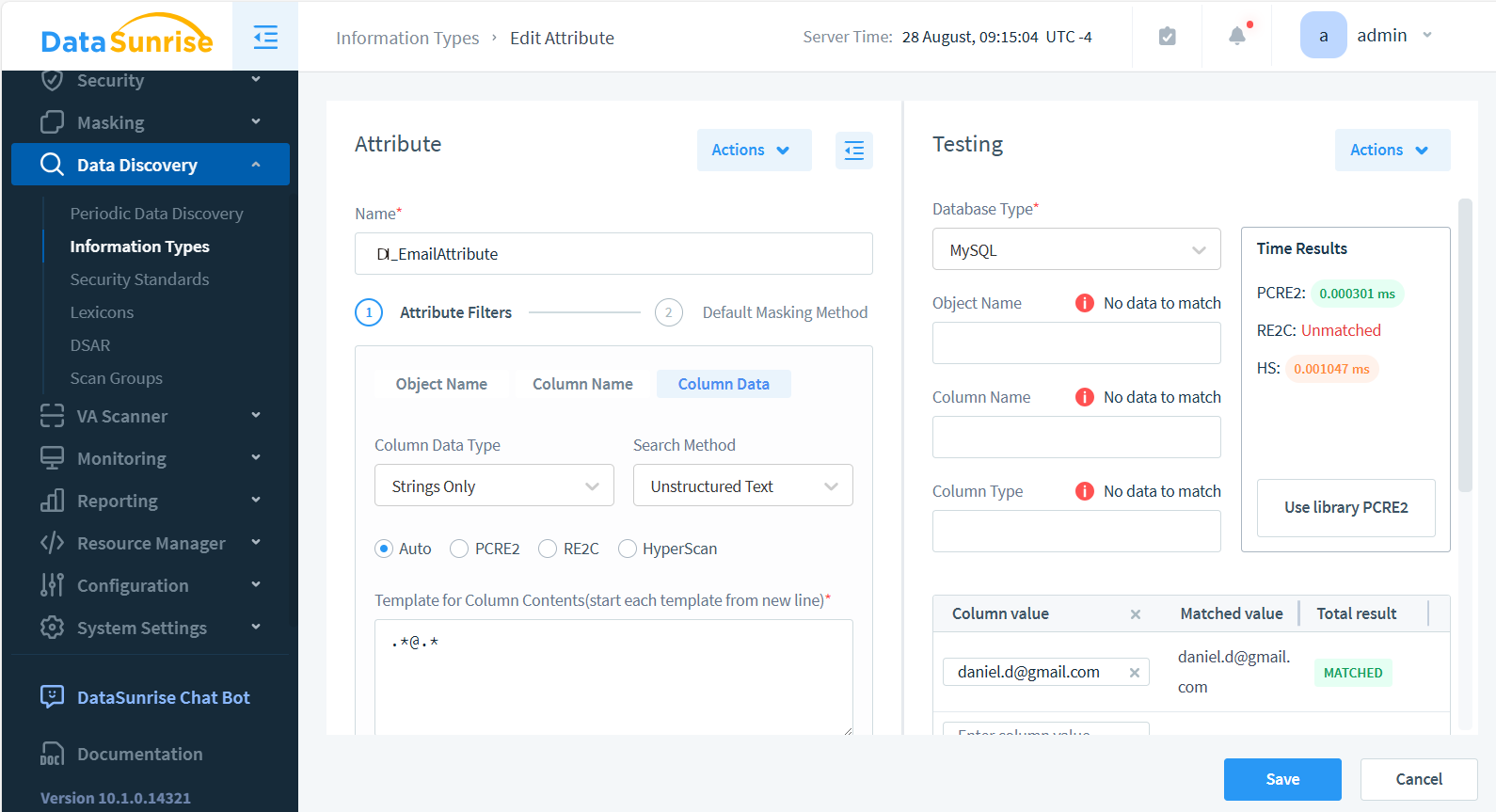

Un Tipo de Información se define por sus atributos, y puede tener múltiples atributos. La coincidencia con cualquiera de estos atributos vincula los datos de la consulta con el Tipo de Información. Para nuestro ejemplo, crearemos el Tipo de Información más simple con tan solo un atributo (DI_EmailAttribute) — datos en los resultados de la consulta que contengan una cadena de correo electrónico, como [email protected].

# Crear el Tipo de Información DI_Email vía API REST

curl -X POST https://ds.example/api/infoTypes \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"name":"DI_Email",

"description":"Direcciones de correo electrónico (regex)",

"attributes":[{

"name":"DI_EmailAttribute",

"pattern":".*@.*",

"source":"RESULT_SET"

}]

}'Omita la UI y agilice la incorporación mediante script en segundos.

No profundizaremos demasiado aquí. La captura de pantalla a continuación muestra cómo se ha configurado el atributo.

Tenga en cuenta: puede probar la coincidencia de atributos en el panel a la derecha. Por ejemplo, probamos la cadena [email protected] contra la expresión regular .*@.*, que se configura en el Filtro de Atributos de la columna.

Como resultado, se ha creado el Tipo de Información personalizado DI_Email con un atributo basado en regex llamado DI_EmailAttribute. Esto se muestra a continuación:

Una vez que una consulta entra en el proxy con el Etiquetado de Eventos habilitado, el sistema etiqueta los datos. Esta información valiosa se puede utilizar posteriormente en las Reglas de Auditoría, Seguridad y Enmascaramiento Dinámico.

Tenga en cuenta que tanto para el etiquetado como para el enmascaramiento dinámico en seguridad inspirada en datos, la función de Tipo de Información trabaja exclusivamente con atributos basados en datos.

Etiquetado de Eventos en Auditoría

Profundicemos en la primera función de seguridad inspirada en datos: el Etiquetado de Eventos. Esta función le permite marcar los registros de los Rastros Transaccionales con etiquetas adicionales que describen el Tipo de Información afectado por el Registro de Evento de Auditoría. Esto agiliza de manera significativa las decisiones basadas en datos en instancias auditadas y elimina la necesidad de que los usuarios analicen manualmente los resultados de las consultas.

Para habilitar el Etiquetado de Eventos, primero asegúrese de que el Tipo de Información esté funcionando correctamente. Puede probarlo ejecutando una tarea de Descubrimiento de Datos. Si todo está en orden, podrá proceder a crear una Etiqueta de Evento.

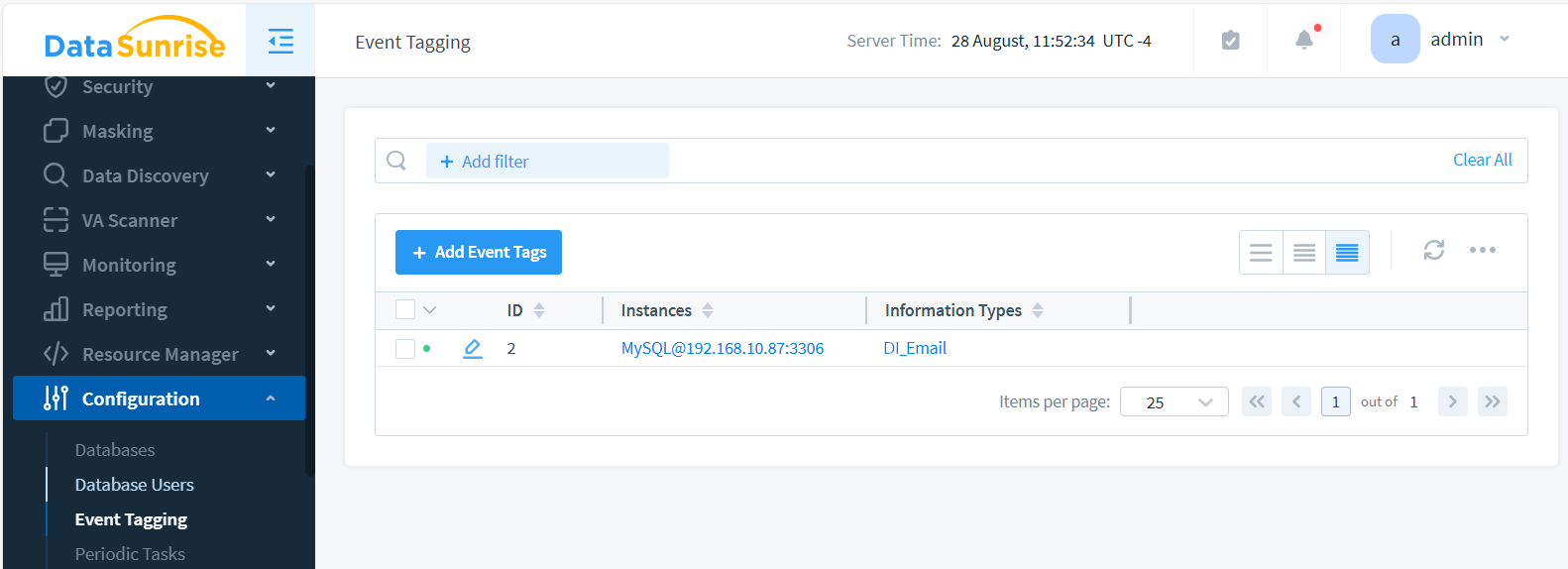

Añadir Etiquetado de Eventos para la Instancia

Navegue a Configuración > Etiquetado de Eventos y haga clic en el botón +Añadir Etiquetas de Eventos. Seleccione las casillas junto a la(s) instancia(s) de base de datos donde desea auditar los datos, así como el Tipo de Información. Ya que creamos el Tipo de Información DI_Email anteriormente, lo usaremos para crear la Etiqueta de Evento. Tras guardar, su lista de etiquetas debería verse de la siguiente manera:

Regla de Auditoría para Generar Registro de Auditoría Etiquetado

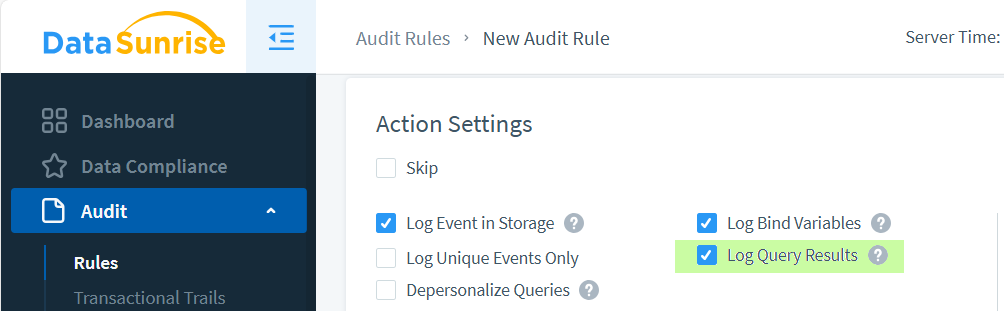

Navegue a ‘Auditoría’ > ‘Reglas’ > ‘+ Añadir Nueva Regla’ para crear una Regla de Auditoría. Asígnela el nombre ‘EmailAuditRule’. Habilite ‘Registrar Resultados de Consultas’ y seleccione la Instancia en la que configuró previamente el Etiquetado de Eventos.

Estamos listos para probar el Etiquetado de Eventos.

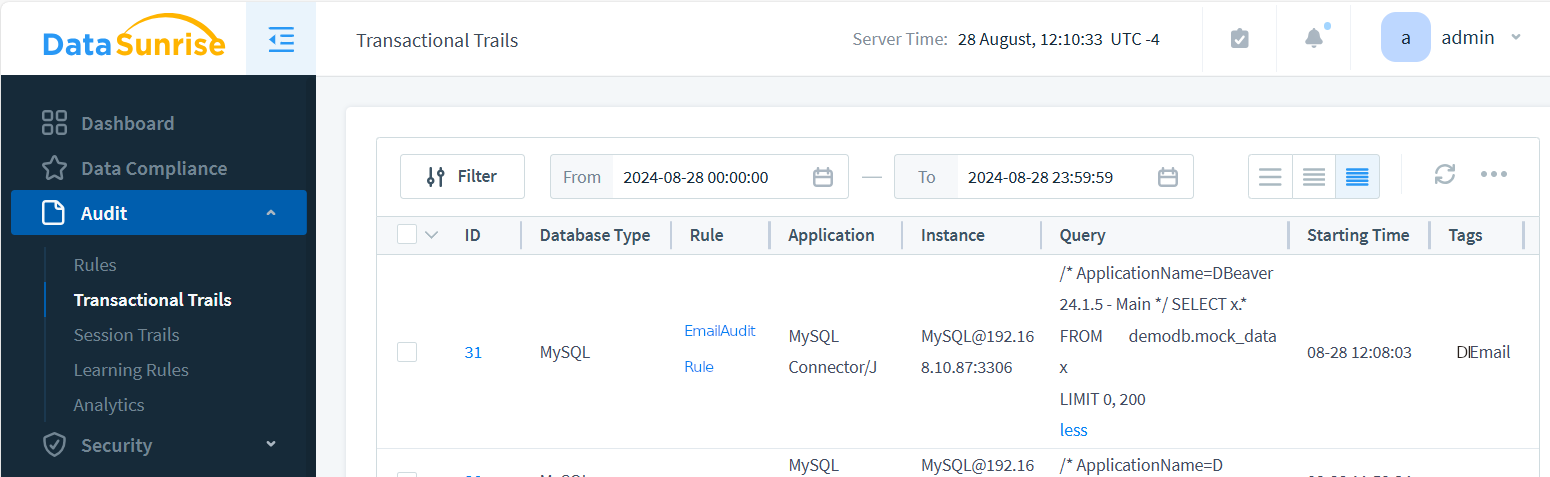

Realice una solicitud de datos de correo electrónico a la instancia. Ahora, cuando los resultados de la consulta se guarden en los rastros de auditoría, verá esta etiqueta en los Rastros Transaccionales:

La imagen anterior muestra que EmailAuditRule se activó mediante una consulta SELECT * a la instancia [email protected]. Esta consulta devolvió correos electrónicos, entre otros datos de la tabla mock_data, por lo que el evento de auditoría se etiqueta con la Etiqueta de Evento DI_Email que creamos.

Nota importante: Si la regla de enmascaramiento inspirada en datos que se menciona a continuación está habilitada, la etiqueta del evento no se aplicará al evento del rastro de auditoría.

Analizando los Datos de Auditoría Etiquetados

Una vez que el Etiquetado de Eventos está activo, se pueden filtrar los registros enriquecidos con Tipos de Información directamente mediante SQL o transmitirlos a plataformas SIEM. Esto reduce el tiempo de investigación y ayuda a correlacionar eventos sospechosos.

Ejemplo en PostgreSQL: Filtrar por Tipo de Información

-- Mostrar los últimos 20 eventos de auditoría que involucren correos electrónicos

SELECT event_time, actor, action, object, info_type

FROM ds_audit_trails

WHERE info_type = 'DI_Email'

ORDER BY event_time DESC

LIMIT 20;Ejemplo de Búsqueda en Splunk

index=datasunrise_audit info_type=DI_CreditCard status=success

| stats count by actor, object, src_ipRegla de Alerta SIEM (Sigma)

title: Exportación Masiva de PII

logsource:

product: database

detection:

sel:

info_type: DI_Email

affected_rows: '>1000'

condition: sel

level: highAl pivotar sobre info_type, los analistas pueden centrarse en el acceso a datos sensibles sin necesidad de analizar SQL sin procesar. Esto facilita responder a preguntas de cumplimiento como “¿Quién consultó PHI la semana pasada?” o activar alertas automatizadas cuando se superan ciertos umbrales.

Enmascaramiento para una Seguridad Inspirada en Datos

En el capítulo anterior, configuramos una regla de auditoría y observamos cómo se asignó una etiqueta a un evento cuando coincidía con nuestro Tipo de Información personalizado DI_Email. Sin embargo, los datos etiquetados tienen aplicaciones mucho más valiosas más allá de los simples reportes de auditoría.

Ahora, exploremos otro uso del etiquetado de eventos. Cuando el Tipo de Información DI_Email es detectado por el proxy, se pueden configurar varias reglas que usan este dato como entrada. Las reglas de Auditoría, Seguridad y Enmascaramiento pueden activarse o filtrarse utilizando estas etiquetas adicionales. En esta sección, explicaremos cómo DataSunrise enmascara los correos electrónicos etiquetados al vuelo, retornando correos enmascarados al cliente de la base de datos.

Para lograr esto, simplemente necesita crear una Regla de Enmascaramiento Dinámico con un Filtro de Datos en la sección de Configuración de Enmascaramiento. A continuación, se describen los detalles.

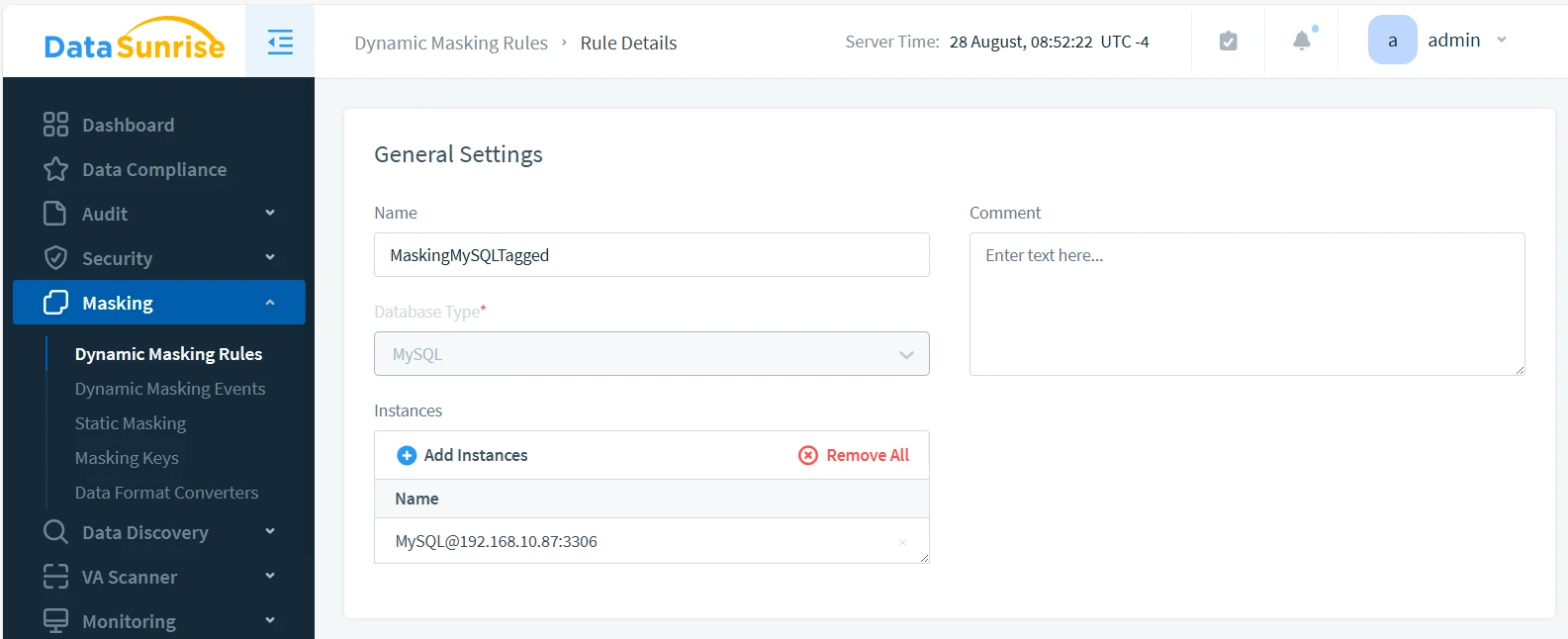

Configure la regla como lo haría normalmente en la página de Reglas de Enmascaramiento Dinámico ubicada en Enmascaramiento > Reglas de Enmascaramiento Dinámico. Seleccione la instancia de base de datos en la que configuró el Etiquetado de Eventos — en este caso, [email protected]. Habilite la casilla “Registrar Evento en Almacenamiento”.

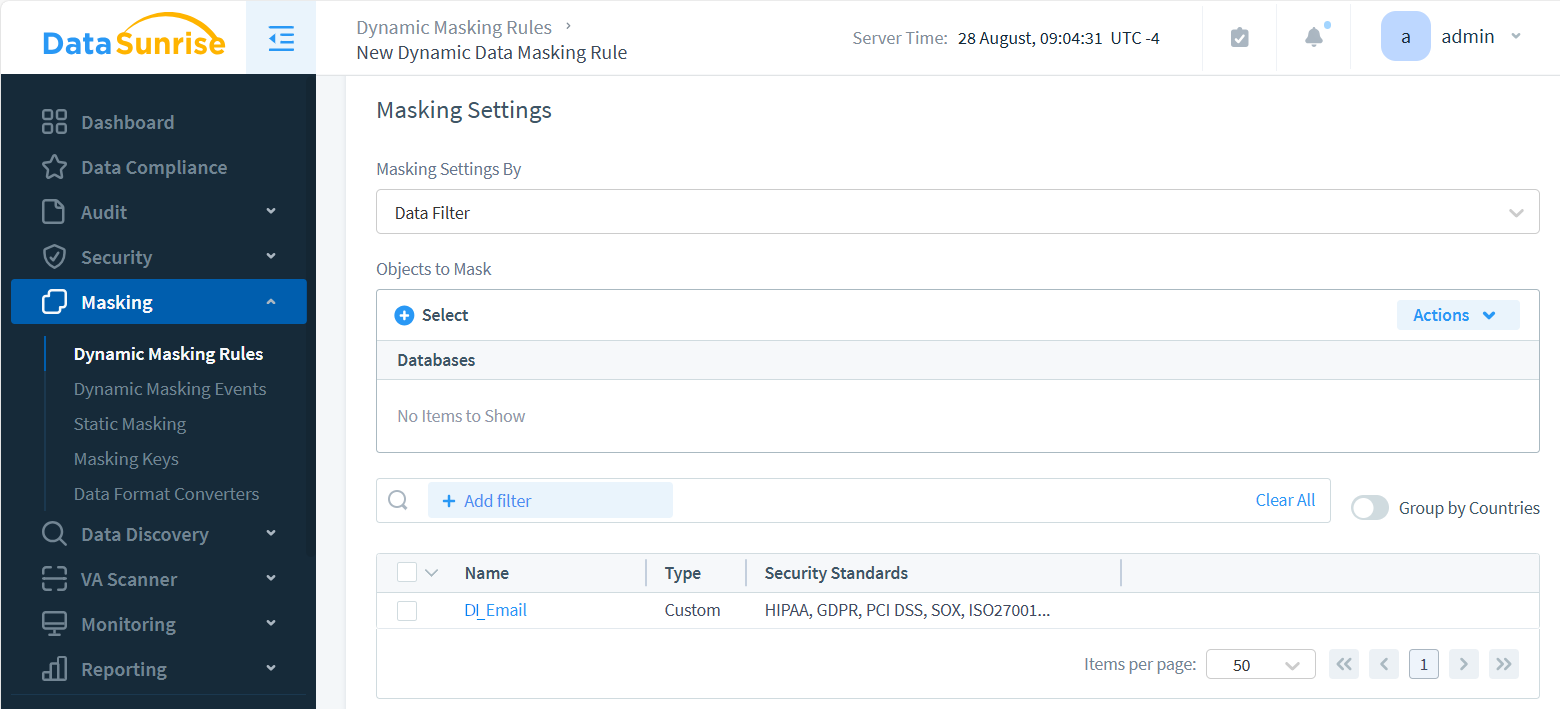

En la configuración de Enmascaramiento que se muestra a continuación, hemos establecido el selector desplegable “Configurar Enmascaramiento Por” en Filtro de Datos. Esto nos permite usar Tipos de Información para el enmascaramiento.

Observe que el selector de Objetos a enmascarar se deja vacío. Esto significa que todos los objetos consultados desde la instancia enmascarada se verificarán para ver si coinciden con DI_EmailAttribute. En caso afirmativo, DataSunrise los enmascara. Utilice el Selector de Objetos para agregar objetos específicos de la base de datos como condiciones adicionales para las operaciones de enmascaramiento.

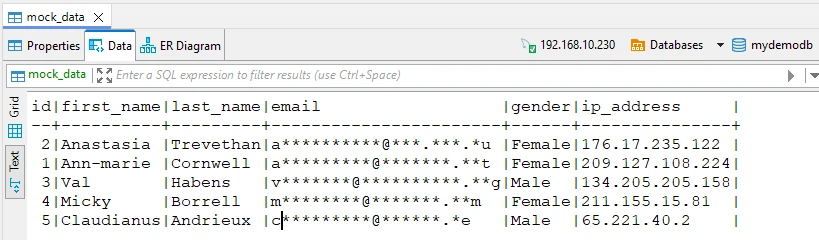

La ilustración a continuación muestra el resultado. Se consultaron los datos a través del proxy utilizando la aplicación cliente de base de datos DBeaver. DataSunrise detectó y enmascaró automáticamente los correos electrónicos en la respuesta basándose en el Tipo de Información encontrado en los resultados de la consulta:

Errores Comunes y Soluciones

¿No aparecen etiquetas en el rastro de auditoría?

Verifique que la expresión regular del Tipo de Información coincida con los conjuntos de resultados reales y que “Registrar Resultados de Consultas” esté habilitado en la Regla de Auditoría.

¿El enmascaramiento no se activa?

Asegúrese de que la Regla de Enmascaramiento Dinámico apunte a la misma instancia en la que se configuró el Etiquetado de Eventos y de que el “Filtro de Datos” esté configurado con el Tipo de Información correcto.

¿Alta latencia en las consultas?

Active el modo de muestreo en el Etiquetado de Eventos o agrupe las escrituras de log, luego vuelva a evaluar el impacto en la CPU/memoria.

Seguridad Inspirada en Datos para Auditoría y Reglas de Seguridad

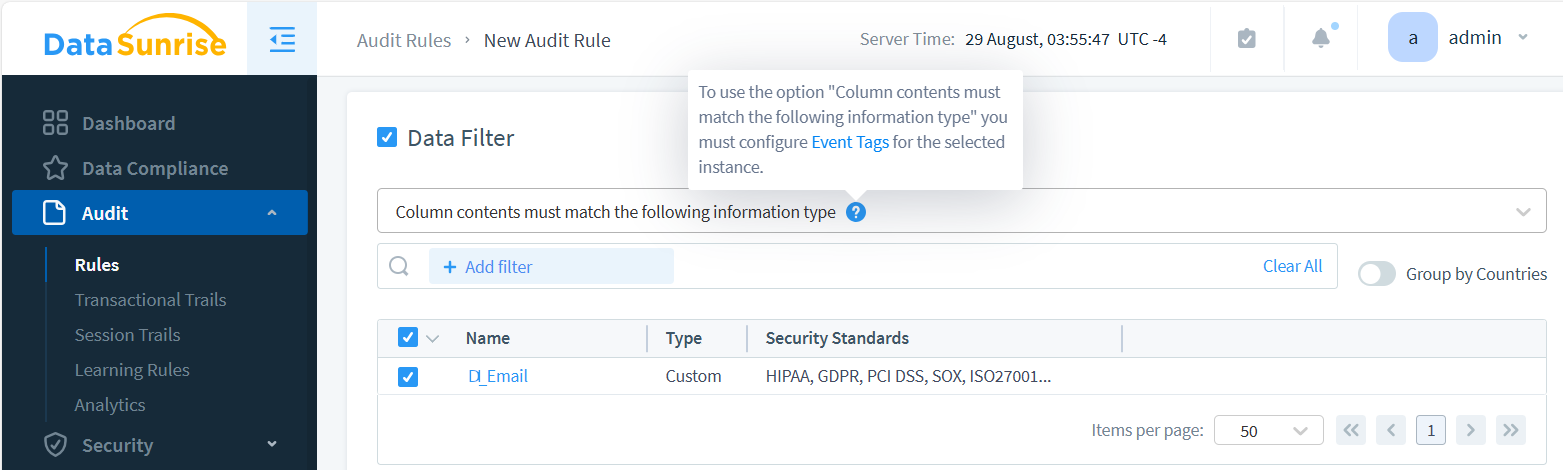

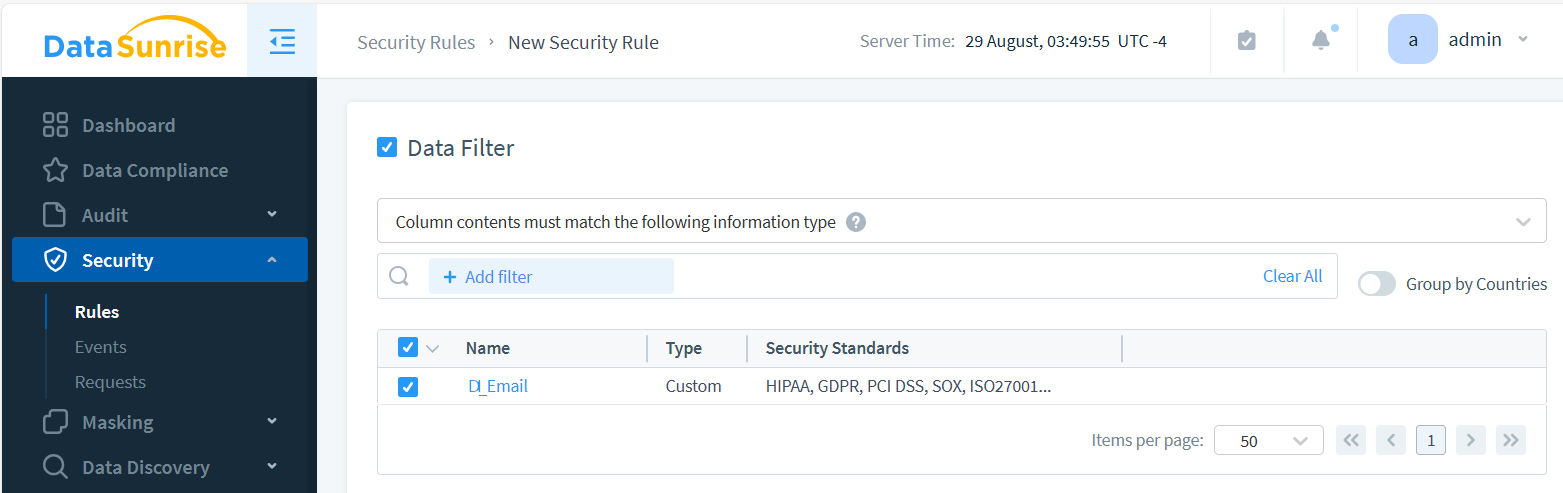

Con DataSunrise, puede aprovechar los Tipos de Información y las Etiquetas de Eventos dentro de las Reglas de Auditoría y de Seguridad para determinar si una consulta debe ser auditada o bloqueada. Las imágenes a continuación muestran cómo configurar el Filtro de Datos tanto para las reglas de Auditoría como para las de Seguridad.

Tenga en cuenta que si el Etiquetado de Eventos no está configurado para la instancia de base de datos seleccionada, la opción de Tipo de Información no estará disponible en la sección de Filtro de Datos. Habilite la casilla “Registrar Evento en Almacenamiento” en la regla de seguridad, ya que es requerida para que la función inspirada en datos funcione correctamente.

Preguntas Frecuentes sobre Seguridad Inspirada en Datos

¿Qué es el Etiquetado de Eventos en DataSunrise?

El Etiquetado de Eventos adjunta etiquetas (Tipos de Información) a las consultas y a sus resultados en los historiales de auditoría. Destaca si se tocó datos sensibles, como correos electrónicos, números de tarjetas de crédito o PHI, simplificando las investigaciones y revisiones de cumplimiento.

¿Cómo ayuda el Etiquetado de Eventos con el cumplimiento?

Vinculando las consultas a los Tipos de Información, el Etiquetado de Eventos facilita demostrar el cumplimiento con GDPR (seudonimización), HIPAA (registro de accesos) y PCI DSS (enmascaramiento de datos de tarjetahabiente). Los registros muestran no solo lo que se ejecutó, sino también qué tipo de datos estuvo involucrado.

¿Cuál es la diferencia entre el Etiquetado de Eventos y el Enmascaramiento Dinámico?

El Etiquetado de Eventos enriquece los registros de auditoría con etiquetas para datos sensibles. El Enmascaramiento Dinámico actúa en tiempo real para reemplazar esos valores con sustitutos ofuscados, garantizando que los usuarios no autorizados nunca vean los datos originales.

¿Cuáles son los errores comunes al usar el Etiquetado de Eventos?

- No aparecen etiquetas: verifique que las expresiones regulares coincidan con los datos reales.

- El enmascaramiento no se activa: confirme que las reglas de enmascaramiento hagan referencia al mismo Tipo de Información y a la misma instancia.

- Latencia: utilice el muestreo o descargue el almacenamiento de registros para reducir la sobrecarga en consultas de alto volumen.

¿Puede el Etiquetado de Eventos alimentar otras reglas de seguridad?

Sí. Los datos etiquetados pueden activar Reglas de Auditoría, Reglas de Seguridad y Reglas de Enmascaramiento, permitiendo acciones automatizadas como bloquear consultas o enmascarar resultados cuando se detectan tipos sensibles.

Conclusión

La seguridad inspirada en datos comienza etiquetando la información capturada a nivel de proxy en las interacciones cliente-base de datos. Con el Etiquetado de Eventos, las organizaciones pueden generar registros de auditoría estructurados que se integran de manera fluida en las canalizaciones de datos existentes. A partir de esta base, el enmascaramiento dinámico aplica comprobaciones del Tipo de Información para garantizar una protección contextual, asegurando que los campos sensibles permanezcan ocultos cuando sea necesario.

DataSunrise ofrece una plataforma de seguridad completa que combina soporte de cumplimiento, prevención de inyecciones SQL, auditoría y enmascaramiento avanzado. Su conjunto de herramientas también incluye descubrimiento automatizado de datos, escaneo de vulnerabilidades y salvaguardas específicas para LLM. Para verlo en acción, solicite una demo interactiva o descargue una versión de prueba gratuita de nuestra suite de seguridad de datos.

Siguiente