Informatique Confidentielle pour l’IA

Introduction

Alors que les entreprises déploient l’intelligence artificielle (IA) dans des environnements hybrides et cloud, la confidentialité des données devient une priorité majeure.

L’entraînement des modèles modernes nécessite d’énormes quantités d’informations privées — allant des images médicales et dossiers financiers aux interactions clients — souvent traitées sur des infrastructures partagées ou multi-locataires.

Les mesures de sécurité traditionnelles protègent les données au repos via le chiffrement et en transit grâce à des protocoles sécurisés comme TLS. Pourtant, les données restent exposées en cours d’utilisation durant leur traitement — une faille que les attaquants peuvent exploiter.

L’Informatique Confidentielle comble cette faille. Elle sécurise les données pendant leur traitement actif en utilisant des Environnements d’Exécution de Confiance (TEE) — des enclaves isolées protégées matériellement à l’intérieur des CPU. Dans ces enclaves, les données restent chiffrées et inaccessibles même pour les utilisateurs privilégiés, les hyperviseurs ou le fournisseur cloud lui-même.

Apprenez-en davantage grâce au guide Informatique Confidentielle pour l’IA de Google Cloud pour des perspectives architecturales.

Le Besoin d’une IA Confidentielle

Les systèmes IA impliquent plusieurs couches interdépendantes — ingestion, prétraitement, entraînement, et inférence. Chaque couche présente sa propre surface d’exposition :

- Données en Transit : Les informations envoyées entre services cloud peuvent être interceptées.

- Données au Repos : Un chiffrement inapproprié ou des politiques d’accès déficientes peuvent entraîner un accès non autorisé aux données.

- Données en Cours d’Utilisation : Une fois déchiffrées en mémoire, les données sensibles peuvent être accédées par des initiés ou des systèmes compromis.

La plupart des entreprises gèrent déjà les deux premiers états avec des outils de sécurité matures tels que le chiffrement des bases de données et la protection au niveau réseau. Cependant, les données en cours d’utilisation restent vulnérables parce que le chiffrement doit être temporairement levé pendant le calcul.

L’Informatique Confidentielle élimine cette nécessité. Elle maintient le calcul chiffré, garantissant que les données brutes ne quittent jamais l’enclave sécurisée. Cela la rend indispensable pour l’apprentissage fédéré, l’analytique transfrontalière et les secteurs réglementés où la conformité avec le RGPD, HIPAA et PCI DSS est obligatoire.

Comment Fonctionne l’Informatique Confidentielle

L’Informatique Confidentielle s’appuie sur des TEE matériels comme Intel SGX, AMD SEV, et ARM TrustZone. Ces enclaves sont des portions réduites et dédiées de la mémoire CPU qui garantissent intégrité, confidentialité et attestation.

À l’intérieur d’un TEE :

- Les données sont déchiffrées et traitées uniquement à l’intérieur des limites de l’enclave.

- L’exécution du code reste isolée du système d’exploitation, de l’hyperviseur et des autres machines virtuelles.

- L’attestation à distance vérifie que seul un code autorisé et non modifié s’exécute dans l’enclave avant la mise à disposition des clés sensibles.

Ce modèle garantit que même les administrateurs système, initiés ou hyperviseurs compromis ne peuvent pas espionner ni modifier la charge de travail.

Il transforme les environnements IA cloud en zones de calcul de confiance, idéales pour des charges de travail confidentielles telles que l’entraînement multi-parties ou l’inférence sécurisée sur les données utilisateurs.

Flux de Travail IA Sécurisés par l’Informatique Confidentielle

1. Entraîner des Modèles Sensibles

Des ensembles de données à haut risque, comme les données génomiques ou financières, peuvent être traités de manière sécurisée dans les TEE sans jamais être exposés.

Cela permet aux institutions de collaborer à l’entraînement de modèles à travers différentes juridictions tout en gardant confidentiels les dossiers sensibles.

2. Apprentissage Fédéré et Collaboration sur les Données

Les organisations peuvent contribuer avec des données chiffrées à un processus d’entraînement partagé.

Seuls les paramètres du modèle résultant — et non les données brutes — quittent l’enclave, permettant une collaboration respectueuse de la vie privée entre hôpitaux, banques ou centres de recherche.

3. Inférence et Prédiction Sécurisées

Les entrées utilisateurs (par exemple, une image médicale ou une demande de prêt) peuvent être analysées en toute sécurité dans l’enclave, protégeant tant l’entrée que les poids du modèle contre tout accès externe.

4. Conformité Réglementaire

L’Informatique Confidentielle permet une conformité continue avec des régulations sur la vie privée telles que le RGPD, HIPAA et PCI DSS.

Elle assure un traitement prêt pour audit sans compromettre la performance ni l’accessibilité.

Aperçu de l’Architecture

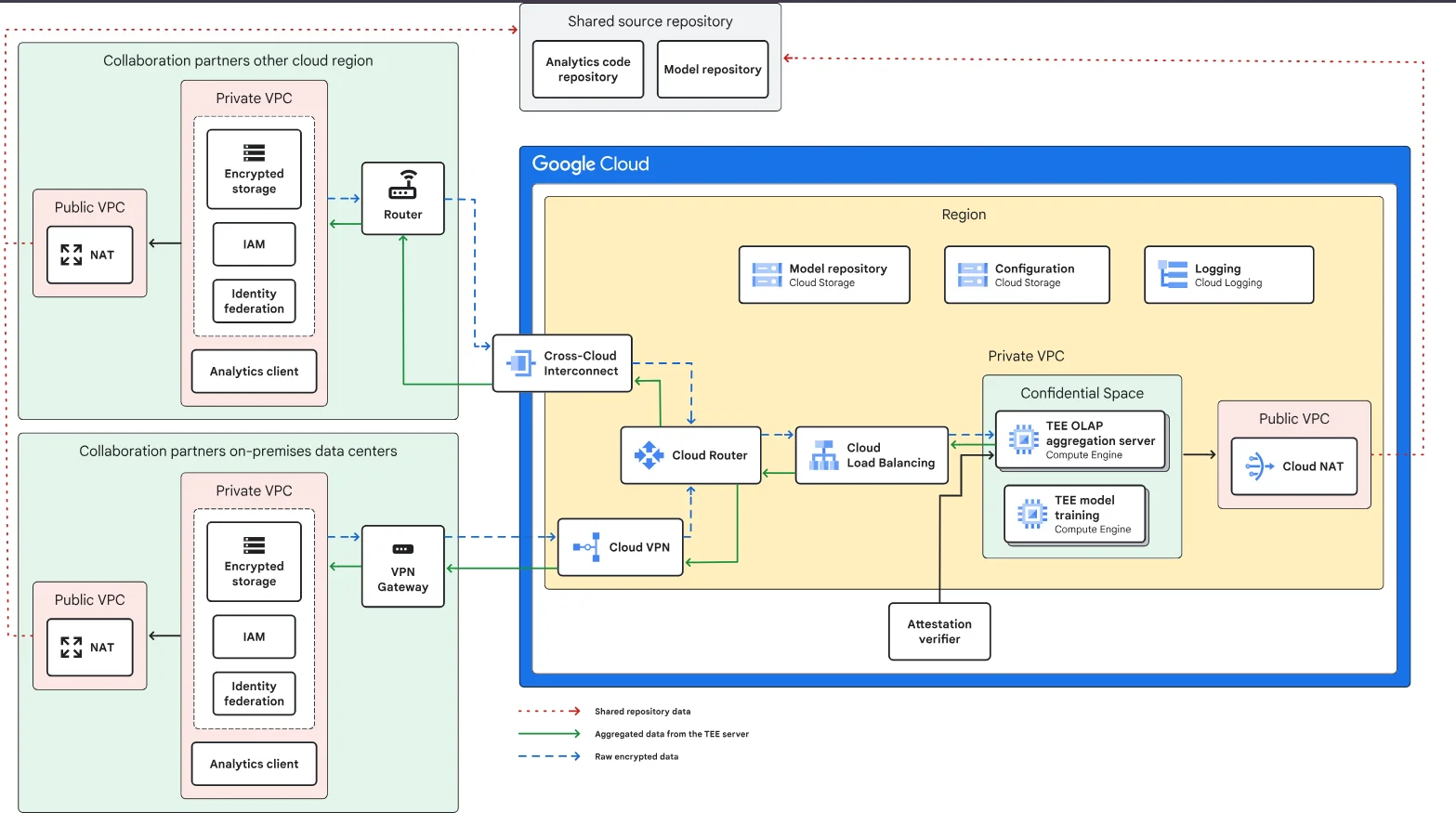

Voici une architecture de référence conceptuelle extraite du guide IA confidentielle de Google Cloud.

Décomposition de l’Architecture

| Composant | Rôle | Fonction de Sécurité |

|---|---|---|

| Espace Confidentiel (TEE) | Exécute les calculs sensibles | Chiffre et isole les données en cours d’utilisation |

| Stockage Chiffré | Contient les jeux de données d’entraînement | Protège les données au repos avec des clés managées |

| Équilibreur de Charge Cloud & Routeur | Dirige le trafic entre les enclaves | Maintient la segmentation réseau et le chiffrement |

| Interconnexion Multi-Cloud / VPN | Connecte les environnements partenaires | Garantit une communication chiffrée |

| Vérificateur d’Attestation | Confirme l’intégrité de l’enclave | Empêche l’exécution de code non vérifié |

| Journalisation & Surveillance | Suit les événements de l’enclave | Supporte les journaux d’audit et la vérification de conformité |

Exemple : Exécution de Modèle Basée sur Enclave

Voici un exemple simplifié d’exécution de modèle dans une enclave avec attestation à distance avant d’exécuter un code sensible :

class EnclaveConfidentielle:

def __init__(self, id_enclave: str):

self.id_enclave = id_enclave

self.attestee = False

def attester(self, signature: str):

"""Vérifie l’intégrité de l’enclave par attestation."""

if signature == "signature_valide":

self.attestee = True

print("Enclave vérifiée et approuvée.")

else:

raise PermissionError("Échec de l’attestation !")

def executer_modele(self, donnees: list):

if not self.attestee:

raise PermissionError("Le modèle ne peut pas s’exécuter dans une enclave non vérifiée.")

print(f"Traitement sécurisé de {len(donnees)} enregistrements dans l’enclave {self.id_enclave}.")

# Exemple d’utilisation

enclave = EnclaveConfidentielle("TEE-01")

enclave.attester("signature_valide")

enclave.executer_modele(["enregistrement1", "enregistrement2"])

En environnement de production, le processus inclut la provision sécurisée des clés et des vérifications de signature matérielles avant d’autoriser l’accès aux poids du modèle chiffrés ou aux ensembles de données sensibles.

Avantages Opérationnels et de Sécurité

L’Informatique Confidentielle apporte des améliorations mesurables tant en efficacité opérationnelle qu’en assurance de conformité :

- Confidentialité Renforcée : La mémoire chiffrée empêche toute fuite de données via des outils système ou des dumps mémoire.

- Confiance Vérifiable : L’attestation matérielle fournit une preuve de l’intégrité de l’enclave aux auditeurs externes.

- Collaboration Sécurisée : Plusieurs organisations peuvent traiter des données partagées sans révéler leurs détails propriétaires.

- Alignement sur la Conformité : Les mécanismes de chiffrement intégrés facilitent les audits sous des cadres comme SOX ou RGPD.

- Résilience face aux Menaces Internes : Même les comptes privilégiés ne peuvent ni voir ni manipuler les données dans l’enclave.

Ces capacités font de l’Informatique Confidentielle un élément essentiel pour la gestion sécurisée du cycle de vie des modèles IA, depuis l’ingestion des données jusqu’à l’inférence.

Intégrer l’Informatique Confidentielle dans les Pipelines IA

Les organisations peuvent intégrer les TEE dans leurs pipelines ML existants avec une refonte minimale.

Un flux d’implémentation typique inclut :

import hashlib

def hachage_pipeline_securise(etape: str, charge: bytes) -> str:

"""Génère un hash immuable pour chaque étape du pipeline IA."""

hash_etape = hashlib.sha256(etape.encode() + charge).hexdigest()

print(f"Étape '{etape}' enregistrée avec le hash : {hash_etape}")

return hash_etape

# Exemple : enregistrement des étapes d’entraînement sécurisé

hachage_pipeline_securise("pretraitement_donnees", b"features_normalisees")

hachage_pipeline_securise("entrainement_modele", b"poids_v3.4")

hachage_pipeline_securise("evaluation", b"precision_0.98")

Les hachages immuables et les journaux d’attestation garantissent une traçabilité complète pour les audits de conformité et l’analyse d’incidents — conformément aux bonnes pratiques de surveillance d’activité des bases de données.

Défis et Considérations

Bien que l’Informatique Confidentielle offre une forte isolation, les organisations doivent considérer certains facteurs pratiques avant un déploiement à grande échelle :

- Surcharge des Performances : Le calcul chiffré peut introduire une légère latence, nécessitant une planification des capacités.

- Maturité de l’Écosystème : L’intégration avec GPU, TPU et accélérateurs est encore en cours d’évolution.

- Compatibilité Applicative : Le code ancien peut nécessiter un refactoring pour fonctionner dans les TEE.

- Gestion des Clés : La sécurité dépend d’une gestion robuste du cycle de vie des clés de chiffrement.

Combiner l’Informatique Confidentielle avec des politiques de sécurité existantes et des évaluations continues des vulnérabilités aide à atténuer ces défis efficacement.

Cartographie de la Conformité

L’IA Confidentielle soutient directement plusieurs exigences de conformité qui régissent la protection des données pendant le traitement.

| Réglementation | Exigence IA Confidentielle | Approche de la Solution |

|---|---|---|

| RGPD | Minimisation des données et pseudonymisation pendant le calcul IA | Isoler et chiffrer les jeux de données dans des enclaves sécurisées |

| HIPAA | Protéger les informations de santé des patients lors des analyses IA | Effectuer l’entraînement et l’inférence des modèles dans les TEE |

| PCI DSS 4.0 | Prévenir l’exposition des données de paiement lors de l’inférence | Traiter les enregistrements sensibles uniquement dans des environnements attestés |

| SOX | Assurer la responsabilité et la traçabilité dans le traitement des données IA | Maintenir des [traces d’audit vérifiables](https://www.datasunrise.com/professional-info/aim-of-a-db-audit-trail/) des opérations en enclave |

| NIST AI RMF | Intégrité et résilience de l’exécution IA de confiance | Exploiter l’attestation matérielle et la vérification à l’exécution |

Conclusion

Sécuriser les systèmes IA nécessite de protéger les données tout au long de leur cycle de vie — au repos, en transit, et désormais en cours d’utilisation.

L’Informatique Confidentielle complète ce modèle en chiffrant les données durant leur traitement, garantissant que même les initiés les plus privilégiés ou les fournisseurs cloud ne peuvent y accéder.

Les organisations adoptant cette approche peuvent permettre la collaboration IA cross-cloud, l’analytique respectueuse de la vie privée et la conformité réglementaire sans compromettre l’évolutivité.

En étendant le design zero-trust à la couche de calcul, elles construisent une base de confiance, transparence et responsabilité pour les systèmes IA de nouvelle génération.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant