GraphQL, moderne APIs, Legacy-Systeme – Datenschutz auf jeder Abstraktionsebene

Einleitung

Sie haben wahrscheinlich schon den Pitch gehört: „Wir brauchen eine Datenbanksicherheit, die mit GraphQL funktioniert!“ Tatsächlich ist GraphQL modern, flexibel und bei Entwicklungsteams sehr beliebt. Aber hier ist etwas, das viele Anbieter manchmal vergessen zu erwähnen – wenn Ihre Datenbanksicherheit nur mit bestimmten Abfragesprachen oder Frameworks funktioniert, machen Sie es falsch.

Moderne API-Sicherheit am Beispiel von GraphQL

Beginnen wir mit einem GraphQL-Beispiel, um zu sehen, was unter der Haube wirklich passiert:

# GraphQL-Abfragebeispiel

query GetUserOrders {

user(id: "12345") {

name

email

orders(limit: 10) {

id

total

items {

name

price

}

}

}

}

Sieht modern und sauber aus, oder? Aber so sieht es in Wirklichkeit in Ihrer Datenbank aus:

-- Was die Datenbank tatsächlich sieht

SELECT u.name, u.email, u.id

FROM users u

WHERE u.id = '12345';

SELECT o.id, o.total

FROM orders o

WHERE o.user_id = '12345'

LIMIT 10;

SELECT i.name, i.price

FROM order_items oi

JOIN items i ON oi.item_id = i.id

WHERE oi.order_id IN ('67890', '67891', '67892'...);

Die Wahrheit: GraphQL ist nur eine der Möglichkeiten, SQL-Abfragen zu generieren. Aus diesem Grund können Sicherheitswerkzeuge, die auf SQL-Ebene überwachen, GraphQL-Anwendungen schützen, ohne dass überhaupt GraphQL-spezifische Funktionen erforderlich sind.

GraphQL-Sicherheitsüberlegungen

GraphQL bringt echte Vorteile in moderne Entwicklungs-Workflows. Flexible Abfragen reduzieren Überabfragen, indem Clients genau die Daten anfordern können, die sie benötigen. Strenge Typisierung unterstützt die Entwicklung, indem sie klare Verträge zwischen Frontend- und Backend-Systemen bereitstellt. Ein einziger Endpunkt vereinfacht das API-Management, indem er mehrere Datenquellen über eine einheitliche Schnittstelle zusammenführt.

Diese Flexibilität bringt jedoch auch einzigartige Sicherheitsherausforderungen mit sich. Anders als bei herkömmlichen REST-APIs, bei denen jeder Endpunkt eng mit einer vordefinierten Geschäftslogik verknüpft ist, bietet GraphQL einen einzigen Einstiegspunkt, der komplexe und tief verschachtelte Datenstrukturen abruft. Das macht es schwieriger, Zugriffskontrollrichtlinien durchzusetzen, insbesondere auf Feldebene, wo sensible Informationen möglicherweise unbeabsichtigt offengelegt werden.

Zudem übersetzen viele GraphQL-Implementierungen Client-Abfragen dynamisch in SQL-Anweisungen. Fehlt in dieser Übersetzungsschicht eine angemessene Validierung, kann sie zum Einfallstor für Injektionsschwachstellen werden. Während herkömmliche SQL-Injektionen über eine strukturierte GraphQL-Schnittstelle weniger wahrscheinlich erscheinen mögen, können schlecht gesicherte Resolver oder dynamische Abfrage-Builder in der Anwendungslogik dennoch ein erhebliches Risiko darstellen.

Da diese Risiken oft die Sicherheitskontrollen auf API-Ebene umgehen, muss der Datenschutz auf SQL-Ebene erfolgen, wo die sensiblen Informationen tatsächlich liegen. Sobald Ihr GraphQL-Resolver eine effiziente, gut strukturierte SQL-Abfrage generiert, sollte Ihre Datenbank-Aktivitätsüberwachung automatisch:

🔹 Den Zugriff angemessen protokollieren

🔹 Auf die Offenlegung sensibler Daten prüfen

🔹 Gegen Sicherheitsrichtlinien validieren

🔹 Auf ungewöhnliche Muster überwachen

Ein praktischer Ansatz zur Datenbanksicherheit

Folgendes wird deutlich, wenn man sich anschaut, wie verschiedene Technologien tatsächlich funktionieren:

Großartige Datensicherheit funktioniert auf Protokollebene der Datenbank, nicht auf Anwendungsebene.

Egal, ob Ihre Datenabfragen kommen von:

🔹 GraphQL-Resolvern

🔹 REST API-Endpunkten

🔹 Legacy SOAP-Diensten

🔹 Python-Analyse-Skripten

🔹 Temporären Datenexport-Tools

🔹 Excel-Verbindungen

🔹 Oder jeder anderen Anwendung, die mit Ihrer Datenbank kommuniziert

Am Ende führen sie alle zu SQL-Abfragen – was bedeutet, dass die Sicherheit auf Datenbankebene sie alle mit einem einzigen, konsistenten Ansatz schützen kann.

Praxisbeispiele: GraphQL und andere

Der moderne Stack

// GraphQL-Resolver mit Prisma ORM

const resolvers = {

Query: {

user: async (parent, args, context) => {

return await context.prisma.user.findUnique({

where: { id: args.id },

include: { orders: true }

});

}

}

};

Der Enterprise-Klassiker

// Traditionelles Spring Boot + JPA

@RestController

public class UserController {

@GetMapping("/api/users/{id}")

public User getUser(@PathVariable String id) {

return userRepository.findUserWithOrders(id);

}

}

@Query("SELECT u FROM User u LEFT JOIN FETCH u.orders WHERE u.id = :id")

User findUserWithOrders(@Param("id") String id);

Der direkte Datenbankzugriff

# Python-Skript mit direkter Datenbankverbindung

import psycopg2

conn = psycopg2.connect("postgresql://...")

cursor = conn.cursor()

cursor.execute("""

SELECT u.id, u.name, u.email, o.id as order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = %s

""", (user_id,))

Die Legacy-Anwendung

' VB.NET Enterprise-Anwendung

Dim connectionString As String = ConfigurationManager.ConnectionStrings("DB").ConnectionString

Using connection As New SqlConnection(connectionString)

Dim sql As String = "SELECT u.id, u.name, u.email, o.id as order_id, o.total " & _

"FROM users u LEFT JOIN orders o ON u.id = o.user_id " & _

"WHERE u.id = @userId"

Dim command As New SqlCommand(sql, connection)

command.Parameters.AddWithValue("@userId", userId)

connection.Open()

Dim reader As SqlDataReader = command.ExecuteReader()

End Using

Wenn wir alle Abstraktionsebenen entfernen und betrachten, was darunter geschieht, generieren im Grunde all diese Beispiele genau die gleiche SQL-Abfrage, die Ihre Datenbank erreicht. Ihr Sicherheitswerkzeug sollte den Zugriff auf sensible Daten, verdächtige Abfragemuster und potenzielle Injektionsangriffe unabhängig davon, welche Abstraktionsebene sie generiert hat, erkennen.

Das ist der Grund:

Jedes dieser Beispiele (GraphQL + Prisma, Spring Boot + JPA, roher Python-Code mit psycopg2) generiert und führt letztlich SQL aus, das dieselbe Datenbank-Engine erreicht. Die Datenbank-Engine (z. B. PostgreSQL, MySQL) kümmert sich nicht darum, ob die Abfrage von einem GraphQL-Resolver, einem Java-Controller mit JPA oder einem rohen Python-Skript stammt.

Sie sieht nur eine SQL-Anweisung wie:

SELECT u.id, u.name, u.email, o.id AS order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = '123';

Einschränkungen:

- ORMs können SQL anders optimieren oder strukturieren. Beispielsweise könnte Prisma eine Abfrage in mehrere Rundreisen (N+1) aufteilen oder JPA

JOIN FETCHverwenden. Doch das semantische Ziel bleibt dasselbe. - Das reine Logging auf Anwendungsebene erfasst keinen Low-Level-Zugriff (z. B. wenn jemand psql oder DataGrip verwendet). Deshalb überwachen Sie auf Datenbankebene.

- Vorbereitete Statements oder gebundene Variablen können Parameterwerte in Protokollen verbergen, sofern sie nicht dekodiert werden.

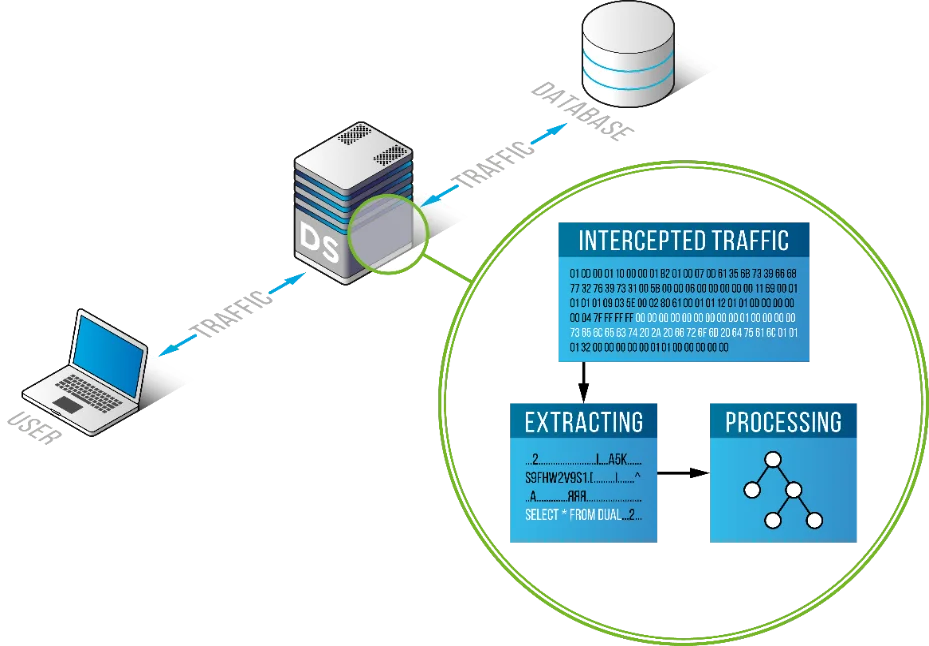

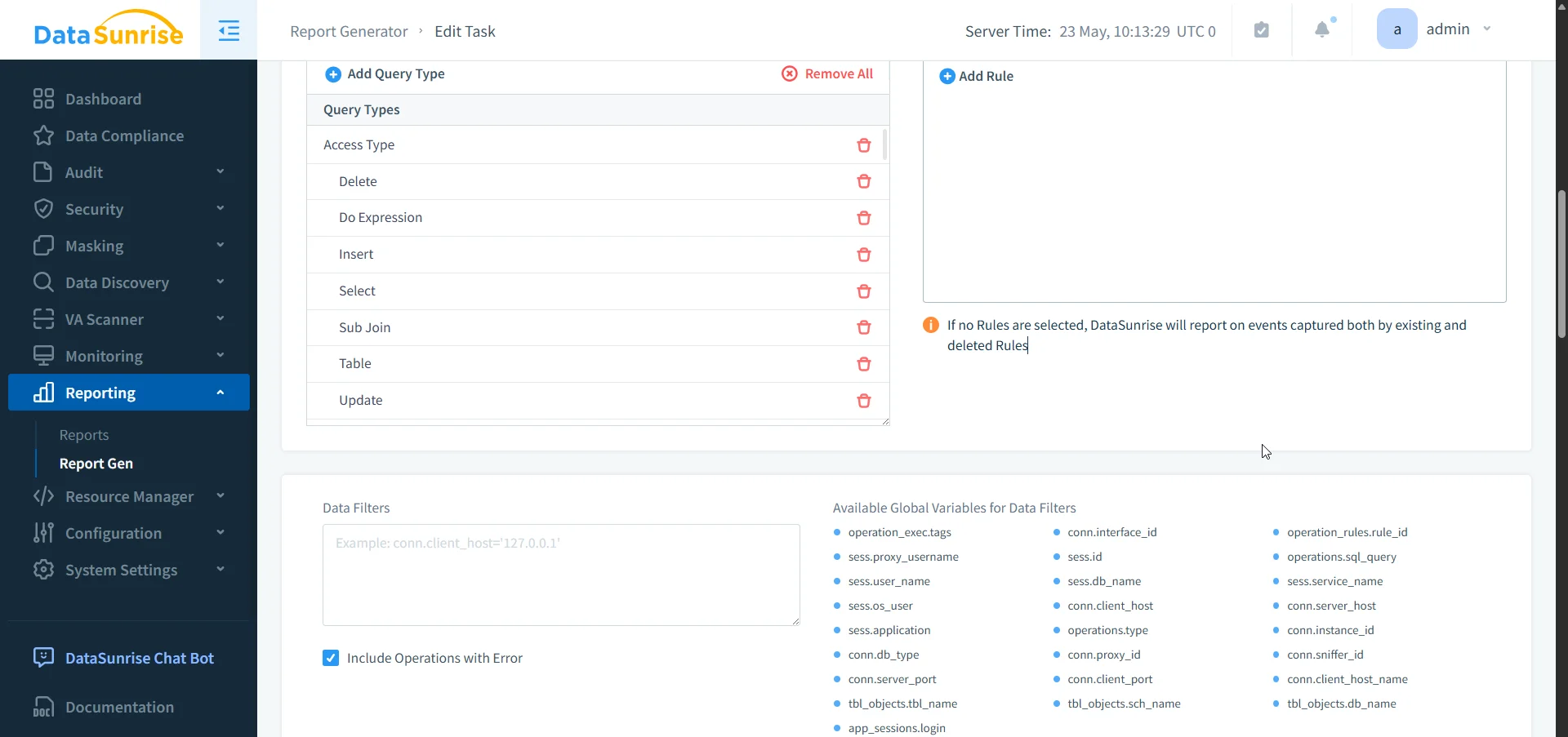

Implikationen für Sicherheitstools

Genau deshalb sollten Database Activity Monitoring (DAM) oder Tools für Audit Trails (wie native Audit Logs oder DataSunrise) unabhängig von der Abstraktionsebene funktionieren. Sie arbeiten auf SQL-Ebene, sodass, solange Ihr Überwachungstool Einblick in das finale SQL hat, es:

🔹 Den Zugriff auf PII/PHI erkennen

🔹 Anomalien analysieren

🔹 SQL-Injektionsversuche kennzeichnen

🔹 Maskierungs- oder Alarmierungsregeln durchsetzen

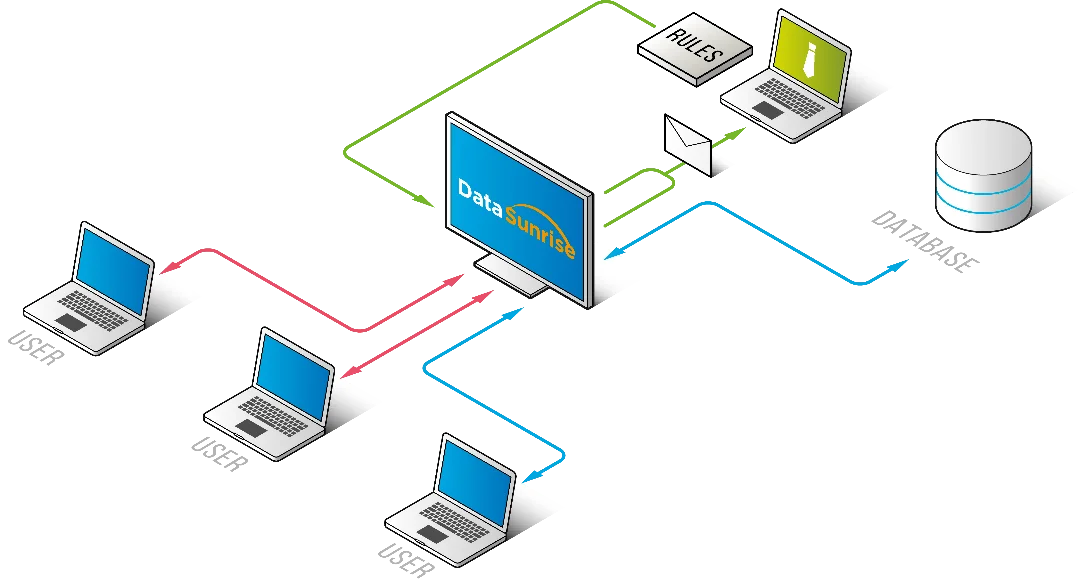

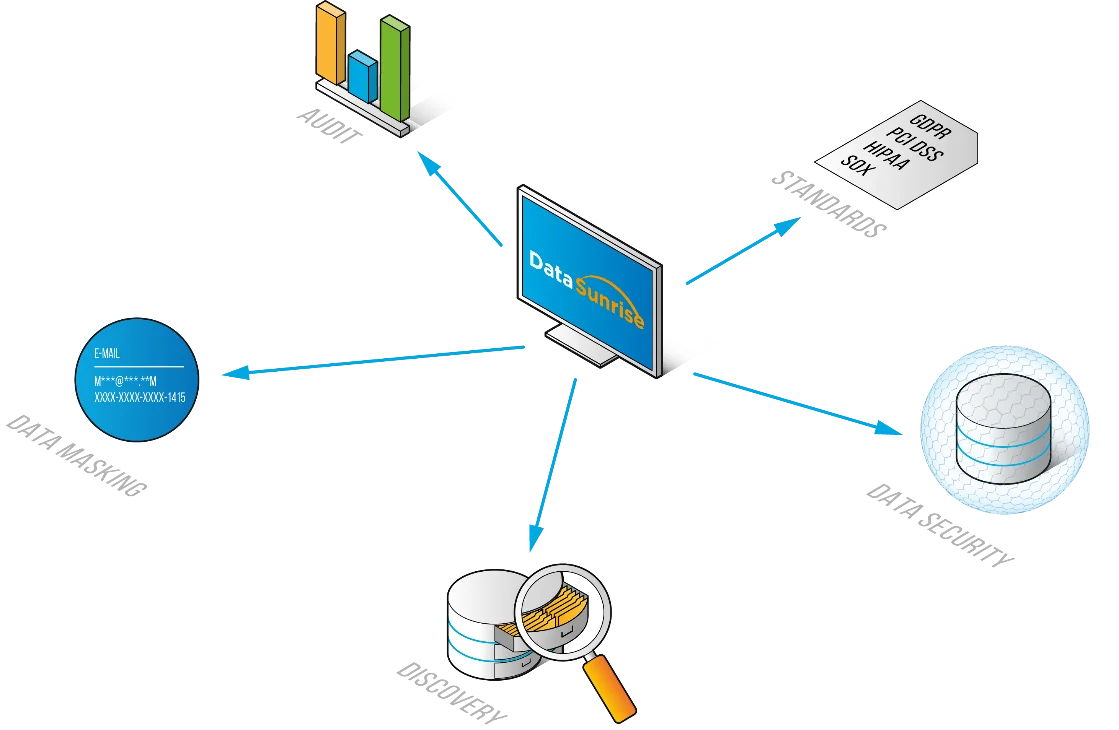

Der DataSunrise-Vorteil: Technologieagnostisch von Grund auf

DataSunrise fungiert als intelligenter Proxy zwischen Ihren Anwendungen und Datenbanken, was bedeutet:

✅ Universelle Überwachung: Egal, ob Ihre Abfrage von einem GraphQL-Resolver, einer REST API, einem Legacy-COBOL-System oder einem schnell geschriebenen Python-Skript stammt – DataSunrise sieht und sichert alles auf SQL-Ebene.

✅ Keine Änderungen an der Anwendung: Ihre Entwickler können ihre bevorzugten Frameworks – GraphQL, REST, ORMs, rohes SQL – weiterverwenden, ohne Modifikationen vorzunehmen. DataSunrise übernimmt transparent Sicherheit, Auditing und Compliance.

✅ Umfassende Sichtbarkeit: Erhalten Sie vollständige Audit-Trails und Echtzeitüberwachung über Ihr gesamtes Datenzugriffs-Ökosystem. Keine blinden Flecken, egal wie sich Ihre Anwendungen entwickeln.

✅ Leistungsfähigkeit, die skaliert: Entwickelt, um unter unternehmensgerechtem Datenverkehr zu arbeiten, ohne zum Engpass zu werden, egal ob Sie GraphQL-Abfragen oder Massen-Datenoperationen verarbeiten.

Warum DataSunrise für die reale Welt gebaut wurde

Hier liegt der Fehler vieler Anbieter von Datenbanksicherheitslösungen: Sie jagen einzelnen Technologien hinterher, anstatt die grundlegende Wahrheit über den Datenzugriff zu verstehen. DataSunrise wurde von Anfang an so konzipiert, dass es auf Protokollebene der Datenbank arbeitet, was bedeutet, dass es keine Rolle spielt, welches neue, ausgeklügelte Framework Entwickler diese Woche auf Hacker News entdecken – solange es Aufrufe an die Datenbank sendet, wird eine gute Sicherheitslösung diese genauso überwachen und protokollieren.

Echtwelt-Einsätze von DataSunrise

Szenario 1: Das moderne Microservices-Unternehmen

Frontend (GraphQL) ──┐

User Service (REST) ──┤

Analytics (Python) ──┤ ──→ [DataSunrise] ──→ [Produktions-Datenbank]

Legacy ERP (SOAP) ──┤

Data Warehouse ──┘

DataSunrise bietet eine einheitliche Sicherheit und Überwachung über all diese verschiedenen Zugriffsmuster hinweg, mit Richtlinien, die unabhängig von der Anwendungsebene funktionieren.

Szenario 2: Die Enterprise-Realität

GraphQL APIs ──┐

Legacy Applications ──┤

Drittsysteme ──┤ ──→ [DataSunrise Instanz(en)] ──→ [Enterprise-Datenbank(en)]

Data Science Tools ──┤

BI/Analytics Tools ──┘

DataSunrise verarbeitet sie alle mit konsistenten Sicherheitsrichtlinien, umfassendem Auditing und Echtzeit-Bedrohungserkennung.

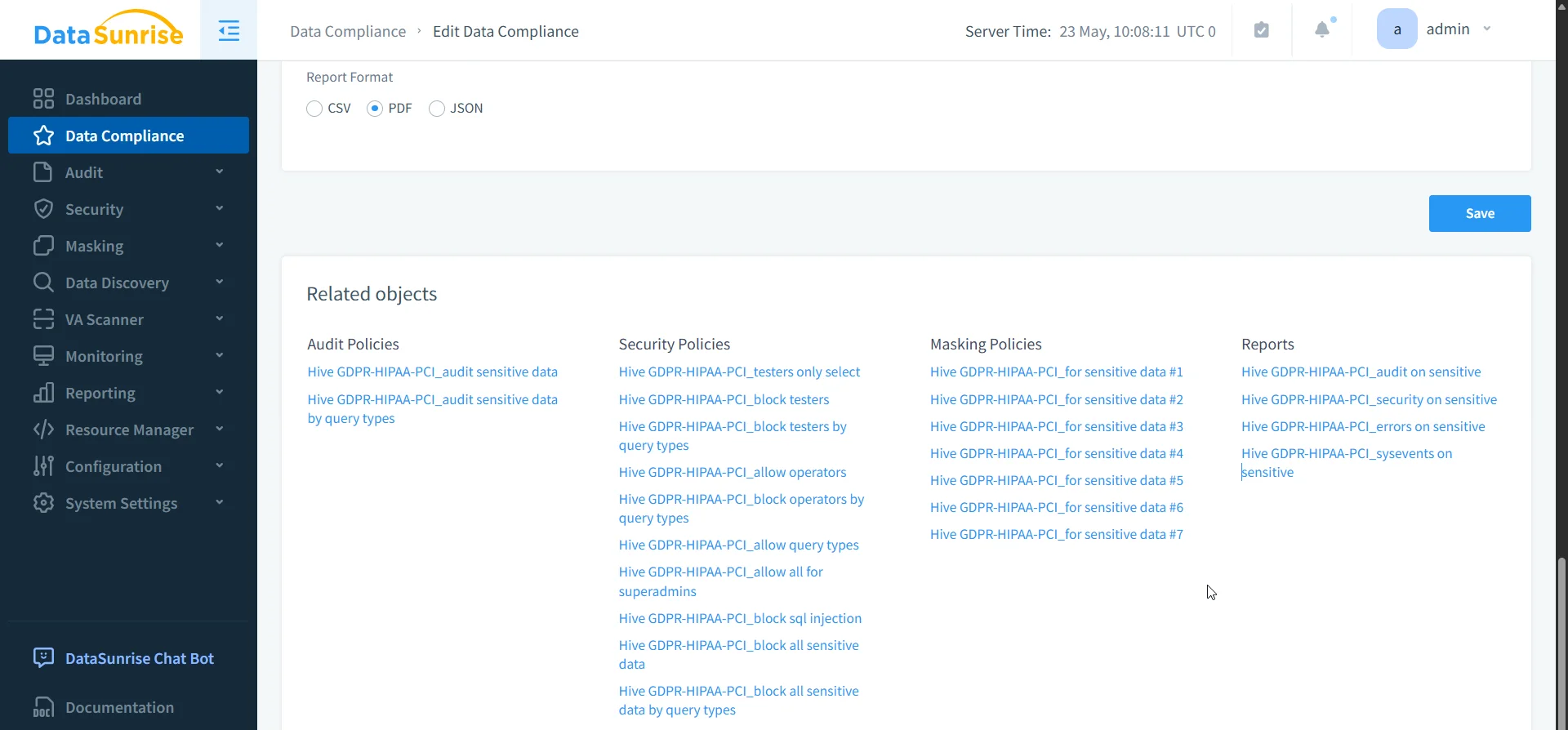

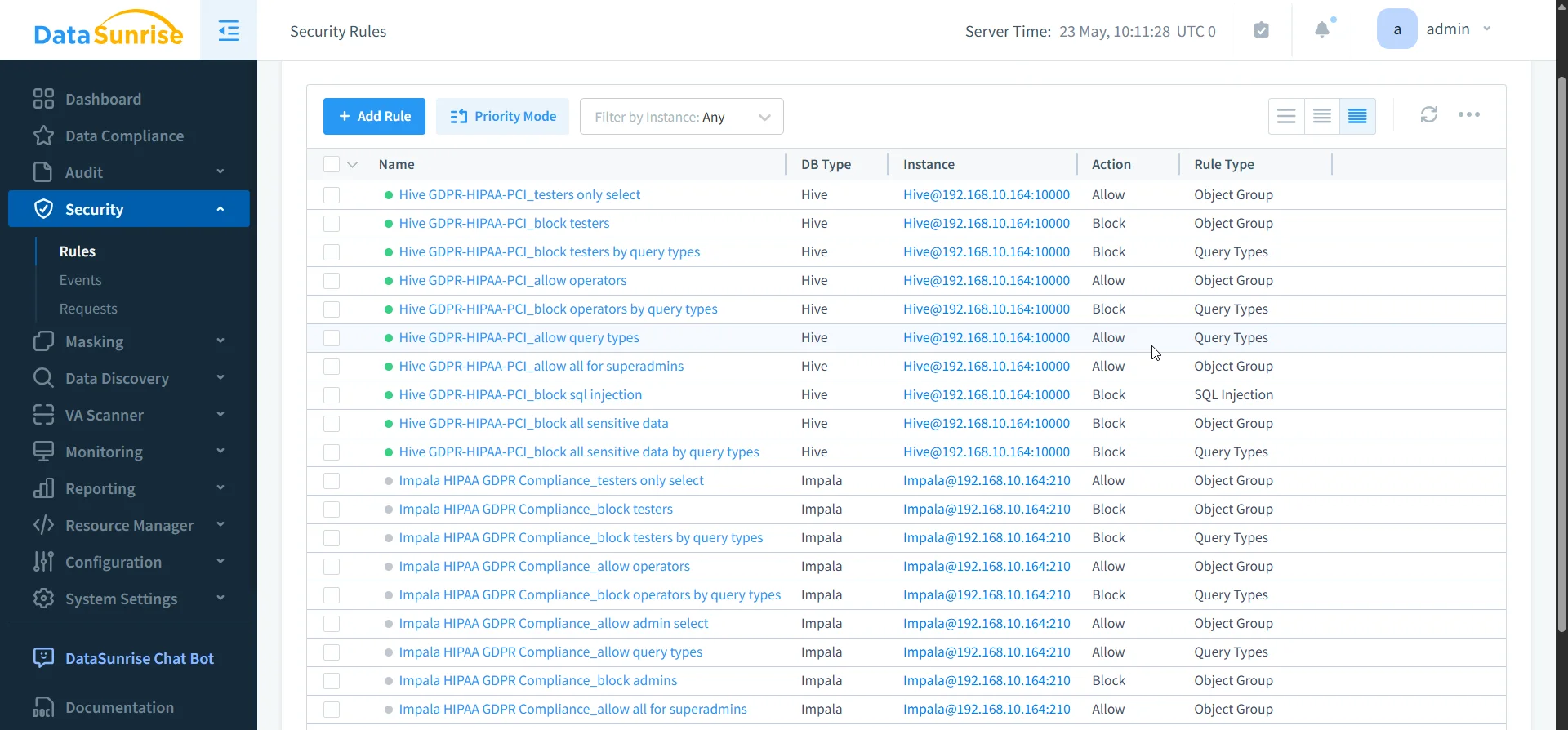

Was DataSunrise einzigartig macht

Im Gegensatz zu Punktlösungen, die separate Tools für unterschiedliche Technologien erfordern, bietet DataSunrise:

Einheitliches Richtlinienmanagement: Erstellen Sie Sicherheitsregeln einmal und wenden Sie sie universell an. Ob jemand versucht, auf sensible Daten über GraphQL oder direkten SQL-Zugriff zuzugreifen – dieselben Richtlinien schützen Ihre Daten.

Enterprise-Grade Auditing: Vollständiges Compliance-Reporting, das alle Datenzugriffsmethoden abdeckt. Erhalten Sie vollständige Daten-Audit-Trails und Echtzeitüberwachung über Ihr gesamtes Datenzugriffs-Ökosystem. Keine blinden Flecken, egal wie sich Ihre Anwendungen entwickeln.

Aktiver Schutz: Nicht nur Protokollierung – aktiver Bedrohungsschutz, der über alle Ihre Anwendungsarchitekturen hinweg funktioniert. Bösartige Abfragen können blockiert werden, unabhängig davon, ob sie von modernen APIs oder Legacy-Systemen stammen.

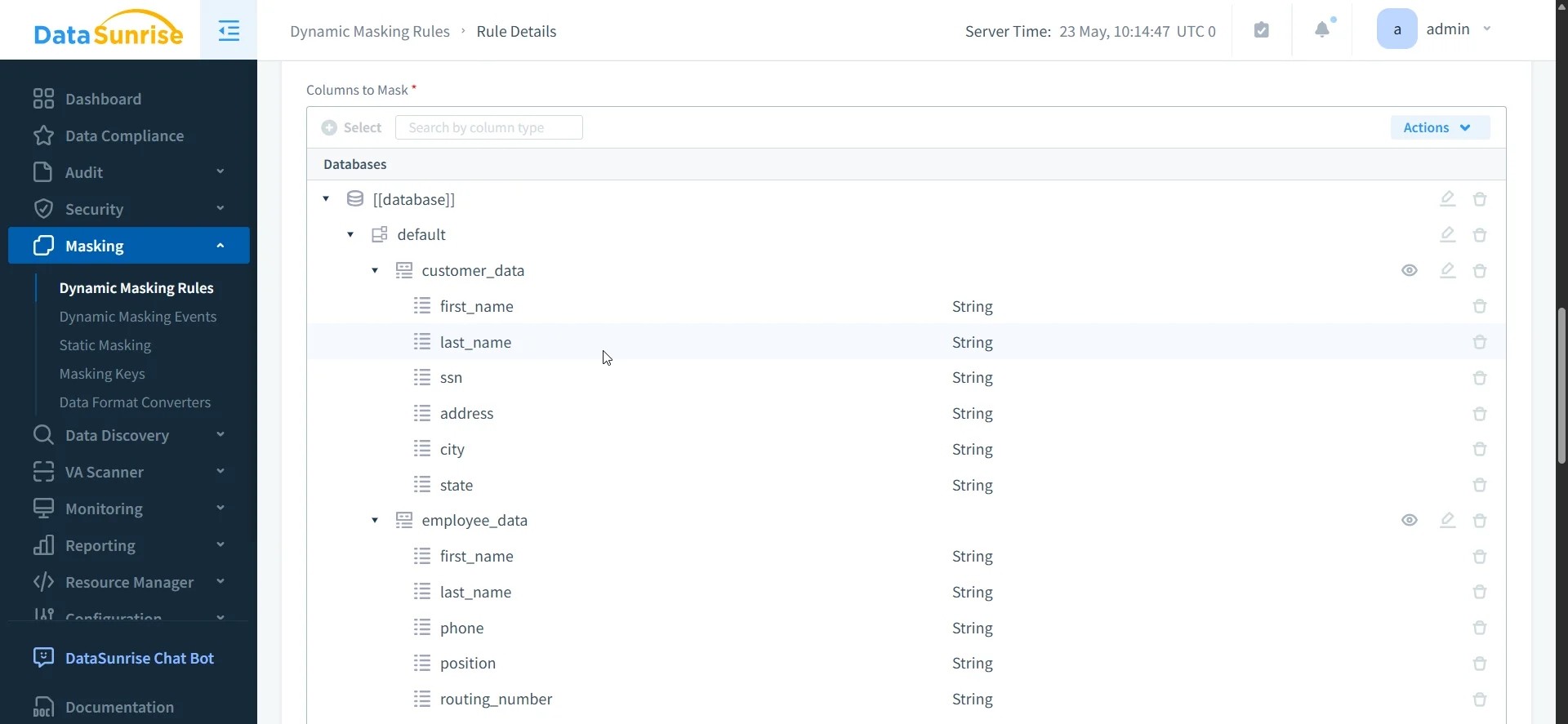

Dynamische Datenmaskierung: Datenschutz, der über alle Ihre Anwendungsebenen hinweg funktioniert. Sensible Daten können in Echtzeit maskiert werden – ob über moderne APIs oder Legacy-Systeme abgerufen.

Das DataSunrise-Bereitstellungsmodell

Die Proxy-Architektur von DataSunrise bedeutet, dass es sich nahtlos in jede Umgebung integriert:

[Beliebige Anwendung] ──→ [DataSunrise Proxy] ──→ [Beliebige Datenbank]

│

├── Sicherheitsrichtlinien

├── Audit-Logging

├── Datenmaskierung

├── Bedrohungserkennung

└── Compliance-Reporting

Dieser Ansatz macht es unaufdringlich und operativ einfach, da keine Änderungen am Anwendungscode erforderlich sind und der Infrastruktur-Einfluss minimal bleibt. Zusätzlich bietet es mehrere entscheidende Vorteile:

🔹 Datenbankagnostisch: Funktioniert mit PostgreSQL, MySQL, Oracle, SQL Server und mehr

🔹 Framework-agnostisch – Von GraphQL bis COBOL: Unterstützt jede Anwendungs-Technologie, die SQL spricht

🔹 Branchenagnostisch – Von Healthcare über Fintech, Einzelhandel bis hin zu Regierungsanwendungen

🔹 Vendor-agnostisch – AWS, Azure, On-Premises oder hybride Umgebungen

Ergebnis: Umfassender Datenschutz, der sich Ihrem Unternehmen anpasst und nicht umgekehrt.

Darüber hinaus kann DataSunrise in verschiedenen Bereitstellungsmodi eingesetzt werden, einschließlich Trailing- und Sniffer-Modus, wodurch Unternehmen noch mehr Flexibilität bei der Auswahl ihrer spezifischen Sicherheitsanforderungen und netzwerktechnischen Einschränkungen erhalten.

Fazit: Technologieagnostische Sicherheit

Ihre Datenbank unterscheidet nicht zwischen Abfragen von modernen JavaScript-Frameworks oder Legacy-COBOL-Systemen – SQL ist SQL. Die effektivsten Datenbanksicherheitslösungen überwachen auf Protokollebene, wo tatsächliche Datenbankabfragen stattfinden, und bleiben frameworkagnostisch, um mit jedem Technologie-Stack zu arbeiten, den Ihre Entwickler einsetzen.

In den heutigen komplexen Umgebungen betreiben Organisationen neben traditionellen REST-Diensten oft auch GraphQL-APIs, Python-Analyse-Skripte, Legacy-Enterprise-Anwendungen und Drittanbieter-Integrationen. Jede bringt unterschiedliche Abfragemuster mit sich, aber alle generieren letztlich SQL, das einem konsistenten Schutz bedarf. Datenbanksicherheit, die nur bestimmte Technologien adressiert, schafft gefährliche Lücken in Ihrer Datenschutzstrategie.

Effektive Datenbanksicherheit konzentriert sich auf SQL-Muster anstelle von Anwendungsebenen und skaliert nahtlos über monolithische Architekturen, Microservices und serverlose Bereitstellungen hinweg. Dieser Ansatz gewährleistet umfassenden Schutz, unabhängig davon, wie sich Ihre Technologielandschaft entwickelt.

Schlussfolgerung: DataSunrise für jeden Bedarf an Geschäftsdaten-Schutz

Wenn das nächste Mal jemand fragt, ob DataSunrise „GraphQL unterstützt“, lautet die richtige Antwort: “DataSunrise unterstützt Ihr Unternehmen – unabhängig davon, wie Ihre Anwendungen mit Ihren Daten kommunizieren.”

Der datenbankzentrierte Ansatz von DataSunrise bedeutet, dass Sie erhalten:

✅ Zukunftssichere Sicherheit, die selbst mit Technologien funktioniert, die es noch nicht gibt

✅ Umfassende Compliance über alle Ihre Datenzugriffsmuster hinweg

✅ Operationelle Einfachheit, ohne dabei an Sicherheitstiefe einzubüßen

✅ Enterprise-Skalierbarkeit, die mit Ihrer Architektur wächst

Egal, ob Ihr Team bahnbrechende GraphQL-APIs entwickelt, Legacy-Systeme wartet oder komplexe Datenanalysen durchführt – DataSunrise bietet konsistente, umfassende Datenbanksicherheit, die einfach funktioniert.

Denn letztlich kümmern sich Ihre Daten nicht darum, wie Anwendungen auf sie zugreifen – aber Ihre Sicherheit sollte sie trotzdem schützen. DataSunrise macht diesen Schutz nahtlos, umfassend und unternehmensgerecht.

Bereit, DataSunrise in Aktion mit Ihrem spezifischen Technologiestack zu sehen? Egal, ob Sie GraphQL-APIs, traditionelle REST-Dienste oder Legacy-Systeme betreiben – vereinbaren Sie noch heute eine Demo, um zu sehen, wie umfassende Datenbanksicherheit sich Ihrer Umgebung anpasst.