Informationssicherheit

Heutzutage ist die Sicherheit von Datenbanken so relevant wie eh und je. Interne Betriebsinformationen eines Unternehmens, persönliche Mitarbeiter- und Kundendaten, Finanzinformationen, geistiges Eigentum, Marktforschungen, Analysen der Aktivitäten von Wettbewerbern – dies sind die wichtigsten Daten für Cyberkriminelle. Diese Informationen werden normalerweise in einer Unternehmensdatenbank gespeichert. Deshalb ist es wichtig, sich im Voraus um die Sicherheit der Datenbank zu kümmern.

Datenbanksicherheit ist eine Reihe von kollektiven Maßnahmen, um eine Datenbank oder Datenbankverwaltungssoftware eines Unternehmens vor Manipulation oder unbefugten Handlungen zu schützen und zu sichern. Um die Definition vollständig zu verstehen, lassen Sie uns einen Blick auf verschiedene Informationssysteme und Informationssicherheitskonzepte werfen.

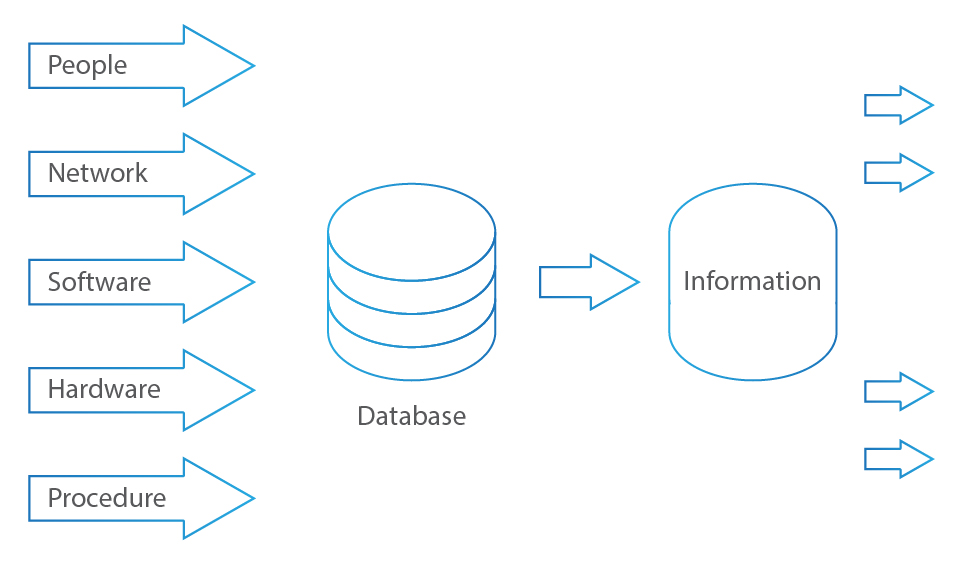

Ein Informationssystem wird als ein integriertes Set von Datenkomponenten verstanden, die gesammelt, gespeichert und verarbeitet oder transformiert werden und zusammenarbeiten, um genaue Informationen zu produzieren und zu erzeugen.

Das Informationssystem besteht aus den folgenden Komponenten:

- Daten – Fakten und Statistiken, die zusammen gesammelt werden zur späteren Referenz, Bearbeitung oder Analyse.

- Verfahren und Funktionen – Umfasst eine Reihe von Verfahren und Richtlinien, Anweisungen, Geschäftsregeln, die in einem System oder als Teil eines Systems verwendet werden, um alle wesentlichen Entscheidungen und Handlungen zu beeinflussen und zu bestimmen.

- Hardware – Werkzeuge, Computersysteme oder Geräte, physischer Teil eines Computersystems oder elektronischen Geräts.

- Software – Anwendungsprogramme, Sprachen zur Entwickelung von Code, die Programme und andere Betriebsinformationen, die von einem Computer verwendet werden, Datenbankverwaltungssystem, Betriebssysteme, andere Dienstprogramme oder Werkzeuge.

- Netzwerk – Eine Kommunikationsinfrastruktur, um Client-Prozesse mit dem System zu verbinden.

- Personen – Benutzer, Manager, Geschäftsananalysten, Programmierer, Systemanalysten, Datenbankadministratoren und Systemadministratoren.

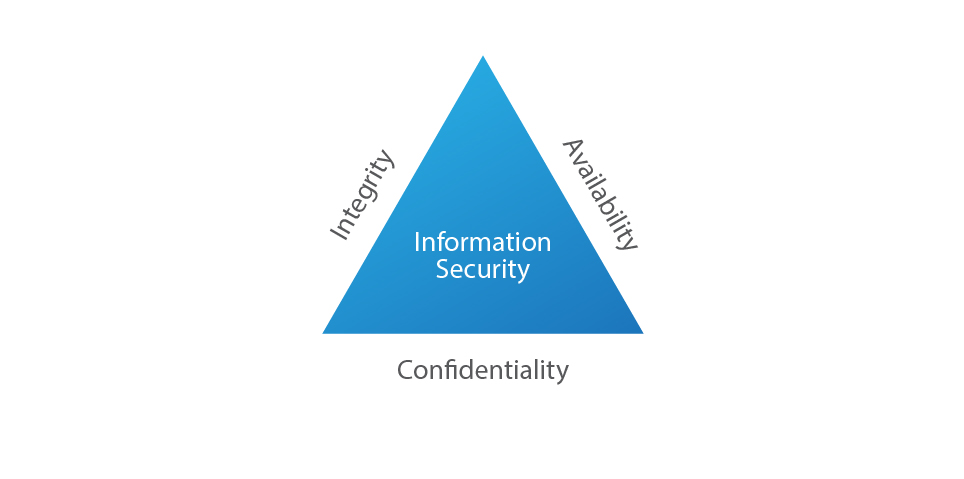

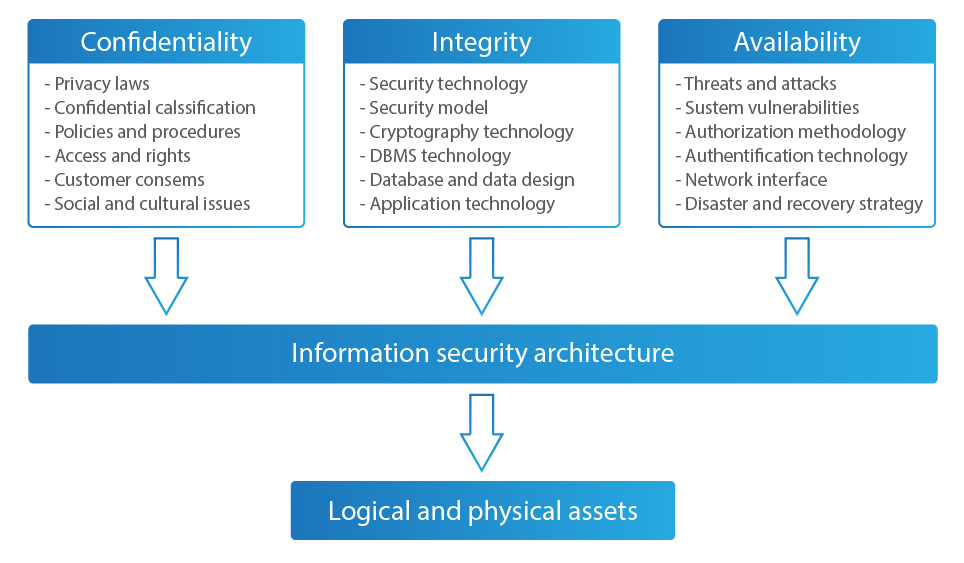

Informationssicherheit besteht aus den Verfahren und Maßnahmen, die jedes Element des Informationssystems schützen, das an der Produktion eines Informationssystems beteiligt ist. Das Konzept der Informationssicherheit basiert auf dem C.I.A.-Dreieck, wobei „C“ für Vertraulichkeit (Confidentiality), „I“ für Integrität (Integrity) und „A“ für Verfügbarkeit (Availability) steht, das zur Orientierung der Sicherheitsrichtlinien eines Unternehmens entwickelt wurde.

Dieses C.I.A. Dreieck ist ein Rahmenwerk zum Schutz von Informationen.

Vertraulichkeit bezieht sich darauf, unbefugte Personen daran zu hindern, geheime Informationen zu erfahren oder darauf zuzugreifen. Außerdem ist es der Prozess, vertrauliche Informationen zu schützen und geheime Informationen nur befugten Benutzern durch Klassifizierung der Informationen zu offenbaren.

Der Aspekt der Integrität der Informationssicherheit ist sehr wichtig, weil er die Aufmerksamkeit auf das wertvollste Gut, die Daten, lenkt, die wiederum zu Informationen werden.

Das Verfügbarkeitsprinzip bezieht sich auf die Fähigkeit autorisierter Personen, auf die Informationen zuzugreifen. Das System sollte bestimmen, was eine Person mit diesen Informationen tun kann, in einem korrekten Format an einem bestimmten Ort.

Informationssysteme werden hauptsächlich in drei verschiedene Kategorien in Organisationen unterteilt:

- Transaktionsverarbeitungssysteme – für Management auf niedrigerer Ebene.

- Entscheidungsunterstützungssysteme – für Management auf mittlerer Ebene.

- Expertensystem – für Management auf oberer Ebene.

Je nach den Rechten des Benutzers und dem Zugriffslevel auf die Datenbank kann er die angeforderten Informationen erhalten.

Wie Sie sehen, ist die Implementierung einer ordnungsgemäßen Zugangskontrolle ein wesentlicher Bestandteil der Datenbanksicherheit, da Sie zur Sicherung wertvoller Daten in der Datenbank die verschiedenen Sicherheitspunkte kennen müssen, die Ihre Datenbank anfällig machen können.

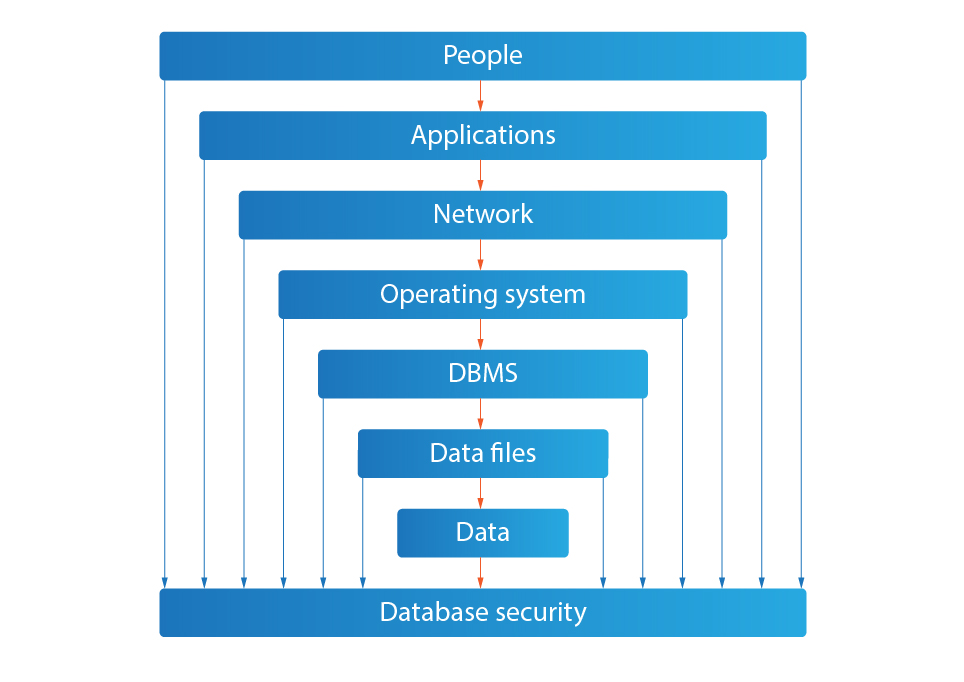

Es gibt sieben Sicherheitspunkte:

- Personen – die Berechtigungen und Privilegien zum Zugriff auf Datenbanken, Datenbestände, Server, Netzwerke, Anwendungen, Netzwerke und Daten haben.

- Anwendungen – Dazu gehören Design und Implementierung, Anwendungen haben Berechtigungen und Privilegien, die Menschen zugewiesen werden. Bei der Vergabe von Sicherheitsprivilegien ist äußerste Vorsicht geboten.

- Netzwerk – Es ist notwendig, Ihr Netzwerk zu schützen und es nur Anwendungen, Datenbanken und Betriebssystemen zugänglich zu machen.

- Betriebssystem – Es ist die Authentifizierung zum System, eine Art Eingang zu Daten. Der Benutzer muss sich anmelden und verifiziert werden, um auf die Daten zugreifen zu können. Schlechter Schutz oder mangelhafte Sicherheitsmaßnahmen an diesem Punkt können die Ursache für die meisten Sicherheitsverletzungen sein.

- Datenbankverwaltungssystem.

- Datenbestände – Es ist sehr wichtig, Datenbestände durch Berechtigungen und Verschlüsselung vor dem Zugriff unbefugter Personen zu schützen.

- Daten.

Das Element Personen ist der größte Teil. Es gibt eine große Gemeinschaft von Individuen, die auf Daten zugreifen – Besucher, Kunden, Benutzer, Manager, Entwickler. Deshalb sollten Sicherheitsmaßnahmen darauf abzielen, die Risiken an den Zugangspunkten für Personen zu verringern, da all diese Personen die Möglichkeit erhöhen, die Sicherheit der Daten zu gefährden.

Datenbanksicherheit spielt eine entscheidende Rolle bei der Automatisierung der Kontrolle über die Aktionen der Benutzer, die mit Daten arbeiten, beim Schutz vor internen und externen Bedrohungen und bei der Erhöhung der Zuverlässigkeit der Datenbankleistung.

Nächste