Amazon Redshift Datenaktivitätsverlauf

Amazon Redshift verarbeitet analytische Workloads durch massiv parallele Ausführung und verteilt Scans, Joins und Rechenlasten auf mehrere Knoten. Diese Architektur liefert hohe Leistung, verteilt jedoch die Telemetrie auf viele interne Systemprotokolle. Ohne geeignete Korrelation verlieren Organisationen die Übersicht darüber, wie Abfragen funktionieren, wie Benutzer auf Daten zugreifen und wie sich Workloads entwickeln – eine Herausforderung, die auch in den offiziellen AWS-Richtlinien zur Redshift-Überwachung hervorgehoben wird (Quelle).

Ein einheitlicher Redshift-Datenaktivitätsverlauf konsolidiert SQL-Ereignisse, strukturelle Änderungen, Authentifizierungsdetails und Leistungsindikatoren in einem chronologischen Fluss. Plattformen wie Data Audit, Data Activity History und das umfassendere Database Activity History-Framework in DataSunrise verbessern diesen Prozess, indem sie fragmentierte Redshift-Protokolle in eine vernetzte, compliance-fähige Aktivitätsgeschichte umwandeln, die Prüfungen, Ermittlungen und Governance vereinfacht.

Bedeutung des Datenaktivitätsverlaufs

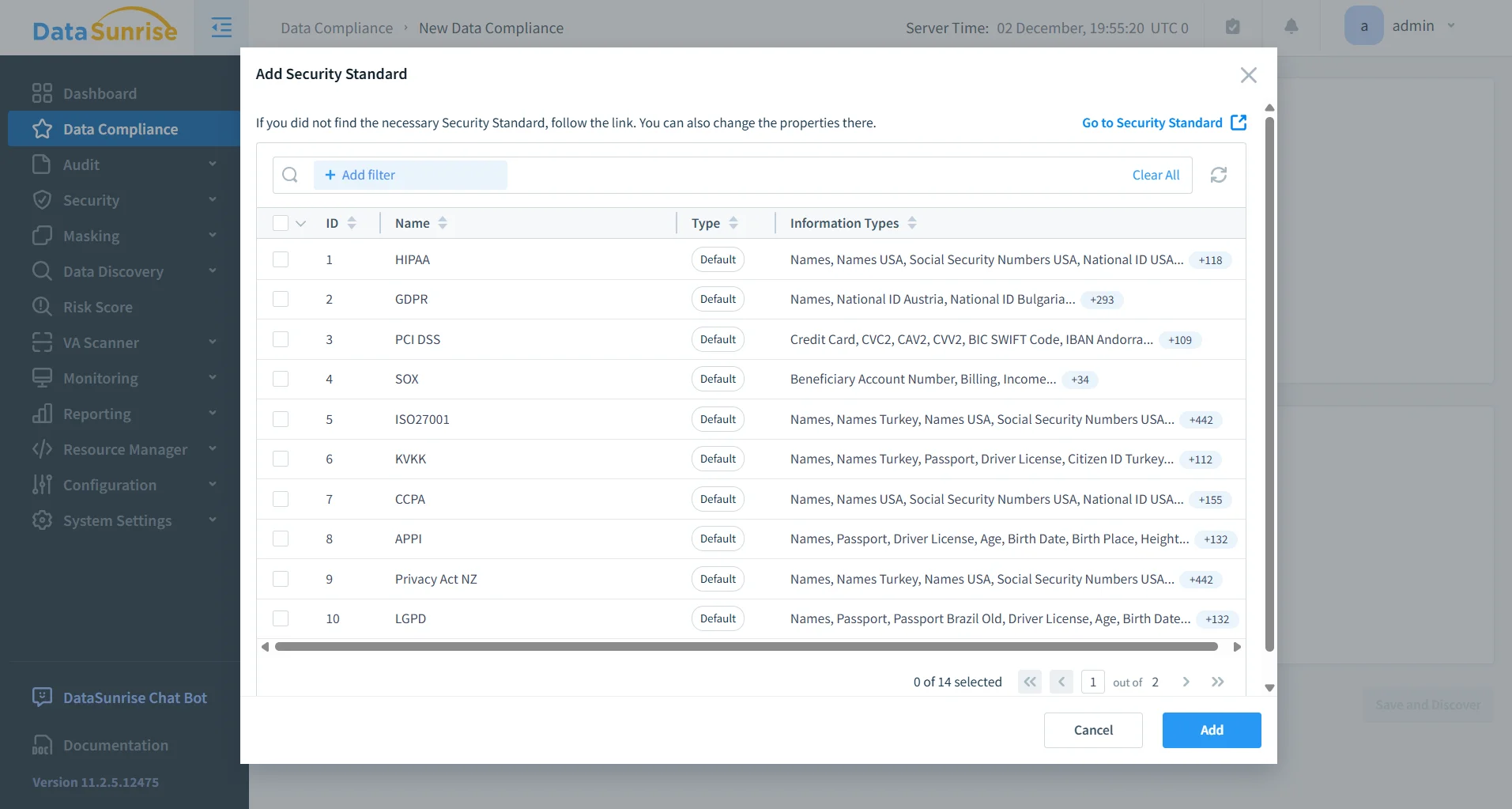

Ein vollständiger Aktivitätsverlauf bietet nicht nur Transparenz, sondern auch operative und sicherheitsrelevante Absicherung. Er ermöglicht Teams, Ereignisse mit forensischer Präzision zu rekonstruieren, anormale Muster und verdächtiges Verhalten zu erkennen und Leistungsengpässe oder ineffiziente Workloads zu diagnostizieren. Zudem liefert er Audit-Artefakte, die von SOX, GDPR, HIPAA und PCI DSS gefordert werden, wodurch die Compliance-Belastung erheblich reduziert und kritische Sichtbarkeitslücken beseitigt werden.

- Ein einheitlicher Aktivitätsdatensatz verstärkt die Aufsicht, indem SQL-Operationen, Metadatenänderungen und Sitzungseinblicke in einem einzigen nachvollziehbaren Verlauf kombiniert werden, der vollständig mit zentralisierten Unternehmensüberwachungsframeworks wie Database Activity Monitoring übereinstimmt.

- Laufende Sichtbarkeit unterstützt die proaktive Erkennung von Missbrauch, indem analytische Schichten wie Behavior Analytics genutzt werden, die Abweichungen identifizieren, bevor sie zu Vorfällen eskalieren.

- Der Aktivitätsverlauf erhöht die Genauigkeit regulatorischer Berichte, indem er sich konsistent in Data Compliance-Workflows integriert, die für Sicherheitsprüfungen und Zertifizierungsüberprüfungen erforderlich sind.

- Detaillierte Ereignis-Herkunft sichert die Integrität bei Untersuchungen, indem sie strukturelle und operative Signale verbindet, die in umfassendere Data Audit Trails einfließen und für forensische Validierungen genutzt werden.

Native Redshift-Komponenten für den Datenaktivitätsverlauf

Amazon Redshift stellt seine internen Operationen über Systemprotokolle (STL) und virtuelle Ansichten (SVL) bereit. Nachfolgend eine strukturierte Übersicht der wesentlichen Komponenten, gruppiert in vier prägnante Kategorien.

1. Abfrage-Lebenszyklus & Ausführungsfluss

Diese Komponenten beschreiben, wie eine Abfrage beginnt, sich transformiert und im Cluster ausgeführt wird.

STL Query Lifecycle

Verfolgt Kerndaten zur Abfrage — Startzeit, Endzeit, Benutzer, Sitzung und Status.

SELECT

query,

userid,

starttime,

endtime,

substring,

aborted

FROM stl_query

ORDER BY starttime DESC

LIMIT 40;

Allerdings protokolliert jeder Knoten seinen Teil separat, wodurch eine native Rekonstruktion unvollständig bleibt.

SVL_STATEMENTTEXT

Zeigt die optimierte Version der SQL-Anweisung.

SELECT query, sequence, text

FROM svl_statementtext

ORDER BY query DESC, sequence ASC;

Offenbart umgeschriebenes SQL und Optimierertransformationen.

SVL_QUERY_METRICS

Stellt hochrangige Ausführungsindikatoren bereit.

SELECT

query,

cpu_time,

exec_time,

rows,

temp_blocks_to_disk,

query_queue_time

FROM svl_query_metrics

ORDER BY query DESC;

Nützlich zur Identifikation von CPU-Auslastung, Memory-Spills und Ineffizienzen.

STL_WLM_QUERY / STL_WLM_QUERY_DESC

Zeigt die Platzierung der Abfrage in den Workload-Warteschlangen.

SELECT

service_class,

query,

queue_start_time,

exec_start_time,

queue_end_time

FROM stl_wlm_query;

Wichtig für die Analyse von Nebenläufigkeit und Warteschlangenlatenz.

Diese Protokolle bilden zusammen das Rückgrat der Analyse auf Abfrageebene.

2. Scan, Metriken & Leistungsdiagnostik

Diese Ansichten beleuchten, wie Redshift Daten beim Abfrageausführungsprozess liest, verarbeitet und verteilt.

SVL Scan Operations

SELECT

q.query,

s.tbl,

s.rows,

s.bytes,

s.is_rrscan

FROM svl_qlog q

JOIN svl_scan s ON q.query = s.query

ORDER BY q.starttime DESC

LIMIT 40;

Zeigt:

- Gescanntes Volumen

- Verarbeitete Zeilen

- Verwendung von Zone Maps

- Verteilungsmuster

Oft entstehen mehrere Fragmente pro Abfrage.

SVL_QUERY_METRICS

(hier ebenfalls relevant)

SELECT

query,

cpu_time,

blocks_read,

blocks_written,

spill_count

FROM svl_query_metrics

ORDER BY query DESC;

Bietet Einblicke in I/O, CPU-Auslastung und temporäre Nutzung – entscheidend für die Diagnose von Leistungsproblemen.

Diese Protokolle unterstützen gemeinsam tiefgehende Leistungsdiagnosen.

3. DDL / DML Änderungsprotokoll

Diese Protokolle zeigen, wie Benutzer Strukturen und Daten modifizieren.

STL_DDLTEXT

Erfasst ausgeführte DDL-Anweisungen.

SELECT

query,

ddltext,

starttime

FROM stl_ddltext

ORDER BY starttime DESC;

Nützlich für Schema-Herkunft und Compliance.

STL_INSERT / STL_DELETE / STL_UPDATE

Detaillierte DML-Spuren.

SELECT *

FROM stl_insert

ORDER BY query DESC

LIMIT 20;

SELECT *

FROM stl_delete

ORDER BY query DESC

LIMIT 20;

SELECT *

FROM stl_update

ORDER BY query DESC

LIMIT 20;

Unentbehrlich für die forensische Analyse von Datenänderungen.

4. Authentifizierung & Sitzungs-Kontext

Diese Kategorie erfasst, wie Benutzer sich verbinden und mit dem Cluster interagieren.

STL_CONNECTION_LOG & STL_USERLOG

SELECT

recordtime,

pid,

userid,

db,

remotehost,

event

FROM stl_connection_log

ORDER BY recordtime DESC;

Beinhaltet:

- Erfolgreiche & fehlgeschlagene Logins

- Sitzungskennungen

- Informationen zur Client-Anwendung

Kritisch für identitätsbasierte Nachverfolgung.

Einheitlicher Redshift Datenaktivitätsverlauf mit DataSunrise

DataSunrise fasst alle Redshift-Telemetrie in einer einheitlichen chronologischen Aktivitätsaufzeichnung mittels seiner Reverse Proxy Architektur zusammen. Anstatt Fragmente in STL und SVL manuell zu verknüpfen, erfasst DataSunrise SQL-Ereignisse in Echtzeit und bereichert diese mit Kontext, der in nativen Protokollen nicht verfügbar ist. SQL-Text, Ausführungsverhalten, Tabelleninteraktionen, Identitätsdaten, strukturelle Änderungen und Verhaltensindikatoren werden zu einer einzigen, kohärenten Audit-Geschichte korreliert.

1. Zentralisierte Aktivitäts-Zeitleiste

Fasst die fragmentierten Redshift-Protokolle zu einer einzigen, lesbaren Historie zusammen. Rekonstruiert den Abfragefluss über Knoten, Sitzungen und Workload-Warteschlangen und erzeugt eine lückenlose Ausführungserzählung. Diese einheitliche Zeitleiste reduziert die Dauer forensischer Untersuchungen erheblich und verbessert die operative Klarheit.

- Zentralisierung eliminiert die Notwendigkeit, STL- und SVL-Protokolle manuell zu korrelieren und verschafft unmittelbare Klarheit über den gesamten Abfragelebenszyklus durch Data Activity History.

- Konsolidierte Aufzeichnungen fließen direkt in Governance-Workflows höherer Ebenen ein und synchronisieren nahtlos mit Database Activity History-Modulen, die von Sicherheits- und Compliance-Teams genutzt werden.

- Die einheitliche Zeitleiste verbessert auch die analytische Genauigkeit durch Integration von Ausführungskontext und Benutzerverhaltensinformationen, die über Behavior Analytics verfügbar sind.

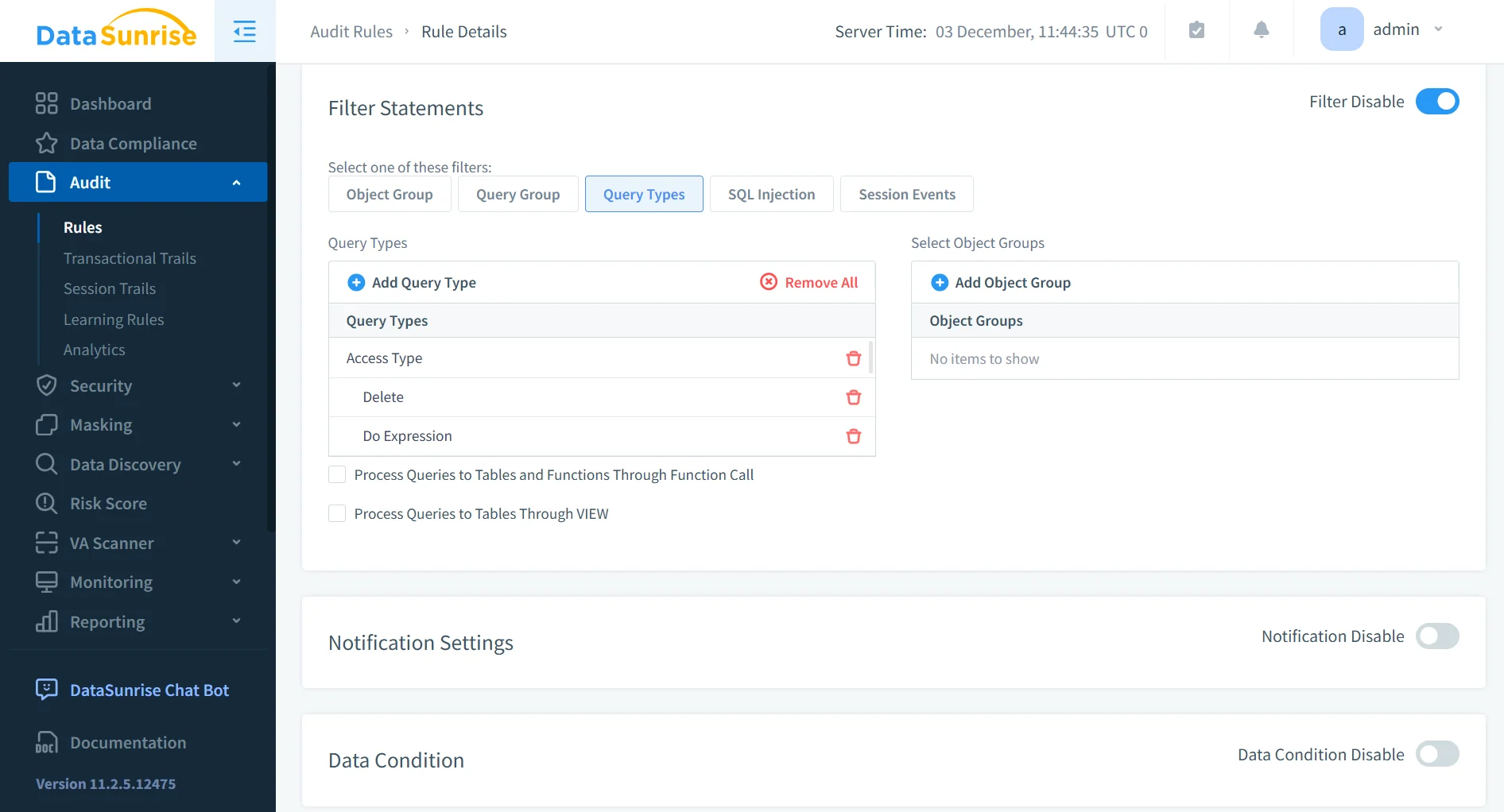

2. Granulares regelbasiertes Monitoring

Ermöglicht selektive Auditierung basierend auf Objekten, Benutzern, Operationen oder Compliance-Rahmenwerken. Administratoren können präzise Richtlinien definieren, die sensible Assets oder privilegierte Rollen für eine tiefere Überwachung isolieren. Diese gezielte Überwachung minimiert Störgeräusche und stellt sicher, dass jedes kritische Ereignis erfasst wird.

- Jede Audit-Regel kann mit vordefinierten Compliance-Vorlagen in Data Compliance abgestimmt werden, um eine konsistente Durchsetzung in der gesamten Umgebung zu gewährleisten.

- Feinkörnige Überwachung erlaubt die Priorisierung von Hochrisikohandlungen wie DDL-, DML- oder privilegierten Zugriffsversuchen.

- Regelbasierte Auditierung reduziert Speicherbedarf, indem nur bedeutungsvolle und wertvolle Aktivitätssignale erfasst werden.

3. Echtzeit-Bedrohungserkennung

Erfasst Anomalien wie abnormale Abfragemuster, Missbrauch von Berechtigungen oder SQL-Exploits. Maschinelles Lernen basierende Verhaltensanalysen heben Abweichungen von etablierten Nutzer- und Workload-Baselines hervor. Dies ermöglicht die proaktive Erkennung von Insider-Bedrohungen, kompromittierten Zugangsdaten und böswilligen Zugriffsmustern.

- Bedrohungssignaturen werden mit kontextuellen Metadaten angereichert, wodurch eine präzise Erkennung selbst bei datenintensiven analytischen Workloads möglich wird.

- Echtzeitwarnungen integrieren sich in bestehende Überwachungsökosysteme und ergänzen Verteidigungsschichten, wie sie in Database Security beschrieben sind.

- Kontinuierliches Verhaltenslernen erhöht die Präzision im Laufe der Zeit und reduziert Fehlalarme sowie operative Störungen.

4. Compliance-fähige Historie über Cluster hinweg

Erstellt konsistente Audit-Trails, die mit SOX, GDPR, HIPAA, PCI DSS und internen Governance-Kontrollen übereinstimmen. DataSunrise standardisiert Protokolle über Umgebungen hinweg und eliminiert manuelles Verknüpfen und Interpretieren. Das beschleunigt die Prüfungs-Vorbereitung erheblich und sichert die Integrität von Nachweisen für regulatorische Bewertungen.

- Compliance-Automatisierung stellt sicher, dass jeder erforderliche Ereignistyp erfasst, klassifiziert und gemäß Richtlinie aufbewahrt wird.

- Regulierungsbehörden profitieren von vorhersagbaren, prüfungsbereiten Ergebnissen, wie sie z. B. durch Audit Logs erzeugt werden.

- Die Clusterübergreifende Normalisierung garantiert, dass Multi-Region- und Hybrid-Einsätze eine konsistente Audit-Qualität beibehalten.

Wichtige Vorteile der Nutzung von DataSunrise mit Amazon Redshift

| Fähigkeit | Beschreibung |

|---|---|

| Zusammenhängende SQL-Sichtbarkeit | Fasst native STL/SVL-Fragmente in eine vollständige, korrelierte Aktivitätsansicht zusammen. |

| Echtzeit-Bedrohungserkennung | Nutzt Verhaltensanalysen, um Anomalien und risikoreiche Aktionen sichtbar zu machen. |

| Knotenübergreifende Korrelation | Vereint Ausführungsfragmente über mehrere Knoten zu sinnvollen Zeitlinien. |

| Automatisierte Compliance-Anpassung | Erstellt Audit-Historien, die für PCI DSS, HIPAA, GDPR, SOX geeignet sind. |

| Verhaltensbasierte Intelligenz | Hebt Abweichungen vom normalen Zugriffs- oder Abfrageverhalten hervor. |

| Zentralisierte Governance-Schicht | Verwandelt Redshift in eine vollständig überwachte und richtlinienkontrollierte Plattform. |

Fazit

Die nativen Redshift-Protokolle liefern Fragmente – DataSunrise liefert die vollständige, kontextualisierte Erzählung. Ein einheitlicher Redshift-Datenaktivitätsverlauf ermöglicht Sicherheitsüberwachung, Governance, forensische Rekonstruktion, Prüfungsbereitschaft und regulatorische Compliance. DataSunrise verwandelt Redshift von einem Cluster isolierter Protokolle in ein gesteuertes analytisches Ökosystem mit kontinuierlicher Sichtbarkeit und Kontrolle.

Indem Redshift-Telemetrie mit strukturierten Audit-Frameworks wie den Audit Logs in Einklang gebracht wird, gewinnen Organisationen die Rückverfolgbarkeit, die interne und externe Aufsichtsstandards erfüllen. Die Fähigkeit der Plattform, Verhaltensinformationen aus Behavior Analytics mit Ereignissen auf SQL-Ebene zu verschmelzen, verbessert die Genauigkeit der Bedrohungserkennung erheblich. Compliance-Workflows werden durch nahtlose Integration mit Data Compliance-Kontrollen gestärkt, wodurch sichergestellt wird, dass Nachweise vollständig, konsistent und prüfungsbereit sind. Schließlich bieten die Langzeitaufbewahrung und Rückverfolgbarkeit, die durch Data Activity History unterstützt werden, den Teams die operative Kontinuität, die notwendig ist, um sichere, gut verwaltete Redshift-Umgebungen im großen Maßstab aufrechtzuerhalten.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen