Amazon Redshift Prüfprotokoll

Amazon Redshift wird häufig für umfangreiche analytische Arbeitslasten verwendet und unterstützt BI-Dashboards, ETL-Pipelines sowie Data-Science-Abfragen über verteilte Cluster hinweg. Mit dem Wachstum der Redshift-Umgebungen und deren gemeinsamer Nutzung durch Teams, Anwendungen und automatisierte Dienste müssen Organisationen stets zuverlässige Einblicke darüber behalten, wie auf Daten zugegriffen und diese verändert werden. Diese Anforderung macht ein strukturiertes Amazon Redshift Prüfprotokoll zu einem grundlegenden Element für Sicherheit, Governance und regulatorische Compliance, das eng mit breiteren Praktiken wie Datenbankaktivitätsüberwachung und Datenaktivitätshistorie verknüpft ist.

Im Gegensatz zu transaktionalen Datenbanken führt Redshift Abfragen über mehrere Rechenknoten aus und speichert Metadaten in einer Kombination aus Systemtabellen und Service-Logs. Obwohl diese Aufzeichnungen wertvolle Informationen enthalten, sind sie nicht darauf ausgelegt, eigenständig als vollständiges Prüfprotokoll zu fungieren. Die Rekonstruktion einer klaren Ereignisabfolge, die Zuordnung von Benutzern zu Aktionen und der Nachweis von Compliance erfordern häufig zusätzliche Verarbeitung und Korrelation, insbesondere in Umgebungen, die strengen Daten-Compliance-Vorschriften unterliegen.

Dieser Artikel erklärt die Funktionsweise der Audit-Log-Erfassung in Amazon Redshift unter Bezugnahme auf die nativen Möglichkeiten, die in der offiziellen Amazon Redshift Dokumentation beschrieben sind, und zeigt, wie zentrale Prüfplattformen Redshift-Prüfprotokolle zu einer vollständigen, compliance-gerechten Prüfspur erweitern, die modernen Anforderungen an Datenbank-Prüfspuren entspricht.

Bedeutung des Prüfprotokolls

In analytischen Plattformen wie Amazon Redshift erfolgt der Datenzugriff oft gleichzeitig durch viele Benutzer, Dienste und automatisierte Pipelines. Abfragen können von BI-Tools, geplanten Jobs, Machine-Learning-Workloads oder Ad-hoc-Benutzeraktivitäten generiert werden. Ohne ein zuverlässiges Prüfprotokoll ist es schwierig nachzuvollziehen, wer auf bestimmte Daten zugegriffen hat, wie diese genutzt wurden und ob dieser Zugriff mit internen Richtlinien oder regulatorischen Anforderungen übereinstimmte. Diese Herausforderung verstärkt sich noch in Umgebungen, die auf kontinuierliche Datenbankaktivitätsüberwachung angewiesen sind, um Transparenz über verteilte Systeme hinweg zu gewährleisten.

Ein Prüfprotokoll spielt eine entscheidende Rolle bei der Herstellung von Verantwortlichkeit. Es ermöglicht Organisationen, Datenbankaktionen einzelnen Benutzern oder Anwendungen zuzuordnen, um Vorfälle zu untersuchen, ordnungsgemäße Datennutzung zu bestätigen und Streitigkeiten bezüglich unbefugten Zugriffs oder unerwarteter Datenänderungen zu klären. In der Praxis ist diese Nachverfolgbarkeit ein Kernziel einer gut definierten Datenbank-Prüfspur.

Prüfprotokolle sind auch für die operative Transparenz unerlässlich. Bei Leistungsproblemen, Datenanomalien oder unerwarteten Schemaänderungen helfen Audit-Datensätze Teams dabei, die Abfolge der Ereignisse nachzuvollziehen, die zum Problem führten. Diese Transparenz verkürzt die Fehlerbehebung und unterstützt eine schnellere Ursachenanalyse in komplexen, verteilten Umgebungen, in denen eine konsistente Datenaktivitätshistorie entscheidend ist.

Aus Compliance-Sicht dienen Prüfprotokolle als formaler Nachweis bei internen Überprüfungen und externen Audits. Vorschriften wie DSGVO, HIPAA, PCI DSS und SOX verlangen von Organisationen, dass sie Kontrolle über den Datenzugriff und die Datenverarbeitung nachweisen können. Ein gut gepflegtes Prüfprotokoll liefert die historische Beweislage, dass sensible Daten angemessen genutzt und konsequent überwacht wurden.

In großskaligen Redshift-Implementierungen ist das Prüfprotokoll nicht nur ein Sicherheitselement. Es wird zu einem operativen und Governance-Werkzeug, das Vertrauen, Transparenz und langfristige Kontrolle über analytische Datenplattformen unterstützt.

Native Möglichkeiten der Amazon Redshift Audit-Log-Erfassung

Amazon Redshift stellt mehrere native Mechanismen bereit, um auditrelevante Daten während der Abfrageausführung, des Benutzerzugriffs und administrativer Aktivitäten zu erfassen. Diese Mechanismen geben niedrigstufige Telemetriedaten preis, die zur Rekonstruktion von Datenbankaktivitäten, Analyse von Nutzungsmustern und Unterstützung von Sicherheitsprüfungen verwendet werden können. Die Daten sind jedoch auf mehrere Quellen verteilt, von denen jede einen spezifischen Aspekt des Systemverhaltens erfasst.

Systemtabellen und -ansichten

Redshift speichert detaillierte historische Informationen zu Abfragen, Benutzern und Sessions in internen Systemtabellen und -ansichten. Diese Tabellen bilden die primäre Quelle der nativen Audit-Transparenz und werden häufig für Aktivitätsanalysen und Ermittlungen abgefragt.

Abfrageausführung und Sitzungsaktivität

Die Tabelle STL_QUERY erfasst Metadaten zur Abfrageausführung auf hoher Ebene, einschließlich Ausführungszeitpunkt, Benutzeridentität und Fehlerzuständen.

SELECT

query,

userid,

starttime,

endtime,

aborted,

substring

FROM stl_query

ORDER BY starttime DESC

LIMIT 20;

Diese Abfrage ermöglicht Administratoren die Überprüfung kürzlich ausgeführter Abfragen, das Erkennen fehlgeschlagener Abfragen und die Korrelation der Ausführungszeiten mit Benutzeraktivität.

Sitzungs- und Authentifizierungsaktivitäten sind über STL_CONNECTION_LOG sichtbar, das erfolgreiche sowie fehlgeschlagene Verbindungsversuche protokolliert.

SELECT

recordtime,

remotehost,

username,

event,

pid

FROM stl_connection_log

ORDER BY recordtime DESC

LIMIT 20;

Diese Daten werden häufig genutzt, um Anmeldeverhalten zu auditieren, wiederholte Authentifizierungsfehler zu erkennen und ungewöhnliche Verbindungsquellen zu identifizieren.

Schematische und Objektänderungen (DDL)

Strukturelle Änderungen werden in der Tabelle STL_DDLTEXT erfasst, die Data Definition Language (DDL)-Anweisungen auf dem Cluster protokolliert.

SELECT

xid,

starttime,

text

FROM stl_ddltext

ORDER BY starttime DESC

LIMIT 20;

Diese Tabelle ist unerlässlich für die Prüfung der Schemaentwicklung, das Nachverfolgen von Tabellenanlegungen oder -löschungen sowie die Validierung administrativer Änderungen.

Vollständige SQL-Textrekonstruktion

Für längere oder komplexe SQL-Anweisungen teilt Redshift den Abfragetext in interne Segmente auf. Die Ansicht SVL_STATEMENTTEXT setzt diese Fragmente zu lesbaren Anweisungen zusammen.

SELECT

query,

sequence,

text

FROM svl_statementtext

WHERE query = 123456

ORDER BY sequence;

Diese Funktion ist besonders nützlich bei der Prüfung von generiertem SQL-Code aus BI-Tools oder ETL-Frameworks, die mehrteilige Abfragen erzeugen.

Datenzugriffs- und Änderungsaktivitäten

Die Tabelle STL_SCAN ermöglicht Einblicke, welche Tabellen bei der Abfrageausführung gelesen wurden, inklusive Zeilenzahl und Ausführungskontext.

SELECT

query,

tbl,

rows,

bytes

FROM stl_scan

ORDER BY query DESC

LIMIT 20;

Für Datenänderungen stellt Redshift dedizierte Systemtabellen für Insert- und Delete-Aktivitäten bereit.

SELECT

query,

tbl,

rows

FROM stl_insert

ORDER BY query DESC

LIMIT 20;

SELECT

query,

tbl,

rows

FROM stl_delete

ORDER BY query DESC

LIMIT 20;

Gemeinsam ermöglichen diese Tabellen Administratoren die Analyse von Lese- und Schreibaktivitäten auf Objektebene. Alle Systemtabellen sind jedoch nur lokal auf einzelnen Knoten vorhanden und unterliegen Aufbewahrungsbeschränkungen. Ältere Einträge werden automatisch gelöscht, und eine aussagekräftige Audit-Rekonstruktion erfordert manuelle Korrelation über mehrere Tabellen hinweg.

Datenbankaudit-Protokollierung zu Amazon S3

Neben den Systemtabellen unterstützt Amazon Redshift den Export von Prüfprotokollen direkt in Amazon S3. Sobald aktiviert, liefert Redshift kontinuierlich Logdateien an einen S3-Bucket und bietet damit langlebige Speicherung außerhalb des Cluster-Lebenszyklus.

Die Audit-Log-Erfassung zu S3 wird auf Clusterebene konfiguriert. Nach der Aktivierung schreibt Redshift automatisch Protokolle, ohne dass eine abfragebezogene Einstellung notwendig ist.

AuditLogging = Enabled

S3BucketName = redshift-audit-logs

Redshift liefert verschiedene Logtypen an S3, darunter:

- Benutzeraktivitätsprotokolle

- Verbindungslogs

- Benutzerauthentifizierungsprotokolle

- DDL- und administrative Ereignisse

Diese Logs werden zeitlich partitioniert in Dateien abgelegt und können von externen Systemen konsumiert werden. Ein gängiges Muster ist die Abfrage mittels Athena oder durch nachgelagerte Analyse-Pipelines.

SELECT

user_name,

database_name,

query_text,

record_time

FROM redshift_audit_logs

WHERE record_time > current_timestamp - interval '1 day';

Die Speicherung von Audit-Protokollen in Amazon S3 ermöglicht längere Aufbewahrung, zentrale Speicherung sowie Integration mit SIEM- oder Compliance-Tools. Die Protokolle bewahren rohe Ausführungs- und Zugriffsdaten und sind unabhängig von Redshift-Cluster-Lebenszyklus-Ereignissen verfügbar.

Gleichzeitig bleiben exportierte Logs als flache Dateien unkorreliert. Sie bieten keine einheitliche Ausführungszeitlinie, keinen Sitzungskontext und keine integrierten Mechanismen für Compliance-Berichte oder Richtliniendurchsetzung.

Zentrale Amazon Redshift Audit-Log-Erfassung mit DataSunrise

Um eine strukturierte Prüfspur auf Basis der nativen Redshift-Logs zu erstellen, setzen Organisationen häufig zentrale Audit-Plattformen ein, die Redshift-Auditdaten aggregieren, normalisieren und anreichern.

DataSunrise erweitert die Amazon Redshift Audit-Log-Erfassung, indem es als zentrale Audit- und Aktivitätshistorien-Engine fungiert. Es sammelt von Redshift generierte Ereignisse und wandelt diese in strukturierte, durchsuchbare Audit-Datensätze um, die für operative Analysen und Compliance-Workflows geeignet sind.

Vereinheitlichte Audit-Protokollsammlung

DataSunrise konsolidiert Redshift-Audit-Signale aus verschiedenen Quellen zu einem einzigen Audit-Datenstrom. Dazu gehören Abfrageaktivitäten, Authentifizierungsereignisse, Schemaänderungen sowie Zugriff auf sensible Objekte. Durch die Normalisierung dieser Daten schafft es ein konsistentes Audit-Format über Sessions, Benutzer und Cluster hinweg, im Einklang mit Best Practices für zentrale Datenbankaktivitätsüberwachung.

- DataSunrise aggregiert Amazon Redshift Audit-Signale aus Systemtabellen, exportierten Logs und Zugriffmetadaten in einem einheitlichen Audit-Datenstrom.

- Abfrageausführung, Authentifizierungsereignisse, Schemaänderungen und Zugriff auf sensible Objekte werden in eine konsistente Struktur überführt.

- Die einheitliche Sammlung beseitigt Fragmentierung über Sessions, Benutzer und Cluster und ermöglicht zentrale Prüftransparenz.

Kontextbewusste Prüfspuren

Jedes Audit-Ereignis wird mit kontextuellen Metadaten angereichert, die klären, wie und warum eine Aktion erfolgte. Dieser Kontext verwandelt Audit-Datensätze von reinen Ausführungsdetails hin zu nutzbaren Informationen für Untersuchungen und Compliance-Workflows, ähnlich den Zielen einer gut definierten Datenbank-Prüfspur.

- Jedes Audit-Ereignis wird mit Benutzeridentität, Rolle und Sitzungskontext für klare Zuordnung ergänzt.

- Quellanwendung, Client-Typ und Ausführungszeitstempel werden hinzugefügt, um betrieblichen Kontext bereitzustellen.

- Zugriffsobjekte, Datenkategorien und Compliance-Relevanz werden jedem Ereignis zugeordnet.

- Angereicherte Audit-Datensätze sind für forensische Analyse und regulatorische Berichte geeignet.

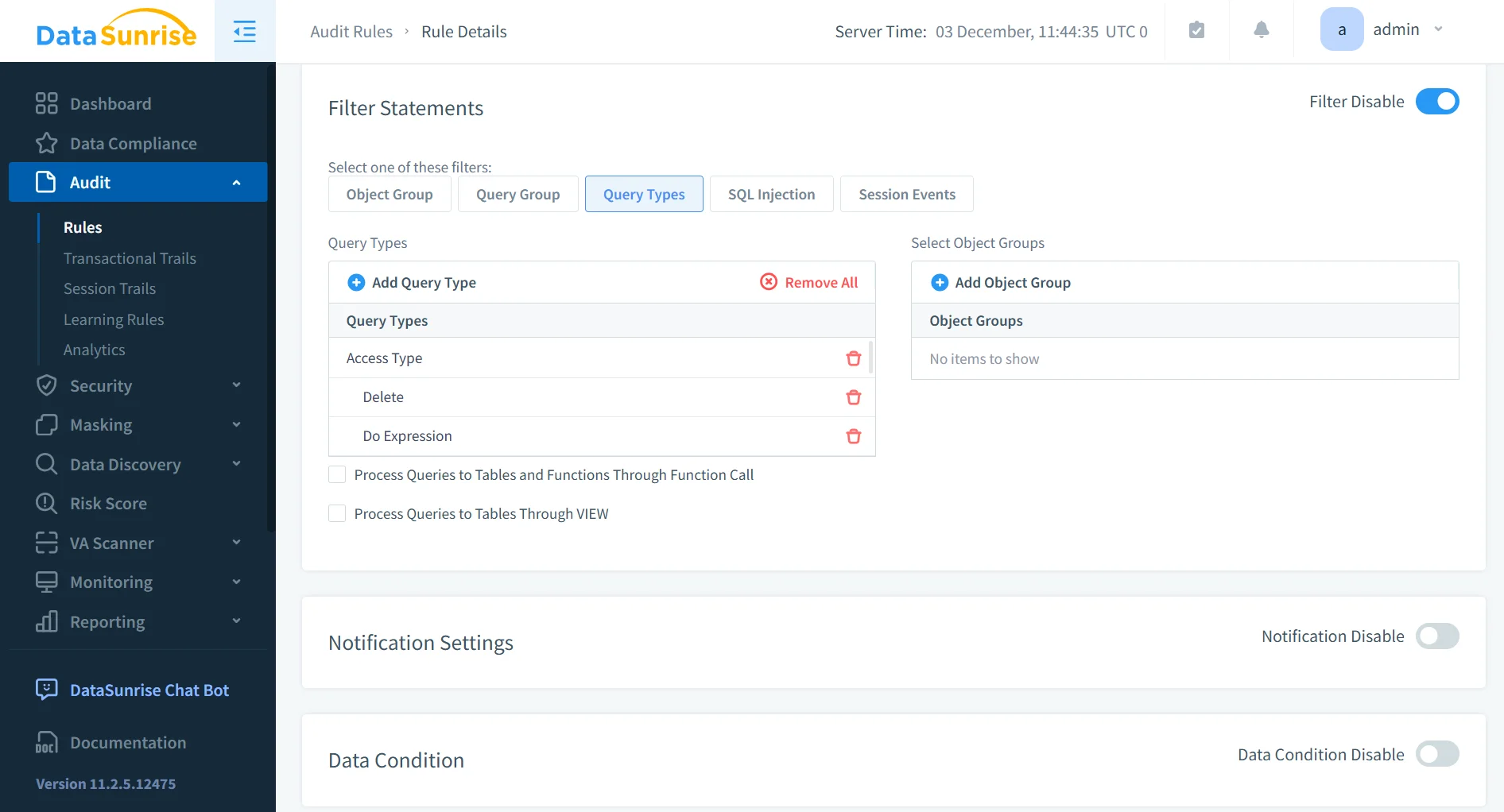

Feinkörnige Audit-Regeln

Statt jede Aktivität pauschal zu erfassen, erlaubt DataSunrise granulare Audit-Richtlinien, die sich auf wertvolle und risikoreiche Aktivitäten konzentrieren. Dieser selektive Ansatz entspricht modernen Empfehlungen zur Gestaltung effektiver Audit-Regeln für komplexe Datenbankumgebungen.

- DataSunrise unterstützt fein abgestimmte Audit-Richtlinien statt pauschaler Ereigniserfassung.

- Audit-Regeln können gezielt auf bestimmte Schemata, Tabellen und sensible Datenkategorien angewandt werden.

- Privilegierte Nutzer, Servicekonten und risikoreiche Operationen wie DDL oder Großexporte können selektiv geprüft werden.

- Fokussierte Audit-Regeln reduzieren Rauschen und gewährleisten vollständige Erfassung kritischer Aktivitäten.

Zentrale Aktivitätshistorie

Alle von DataSunrise gesammelten und angereicherten Audit-Daten werden in einer zentralen Aktivitätshistorie gespeichert. Dieses Repository bietet eine fortlaufende, zeitlich geordnete Sicht auf Datenbankaktivitäten in Redshift-Umgebungen und unterstützt langfristige Datenaktivitätshistorienanalysen.

- Alle Audit-Ereignisse werden in einem zentralen Repository für Aktivitätshistorien abgelegt.

- Die Aktivitätshistorie stellt eine durchgehende Zeitachse über Cluster und Umgebungen dar.

- Zentralisierung vereinfacht Untersuchungen und beschleunigt Ursachenanalysen.

- Eine vereinheitlichte Ansicht verbessert die operative Transparenz in verteilten Analyseumgebungen.

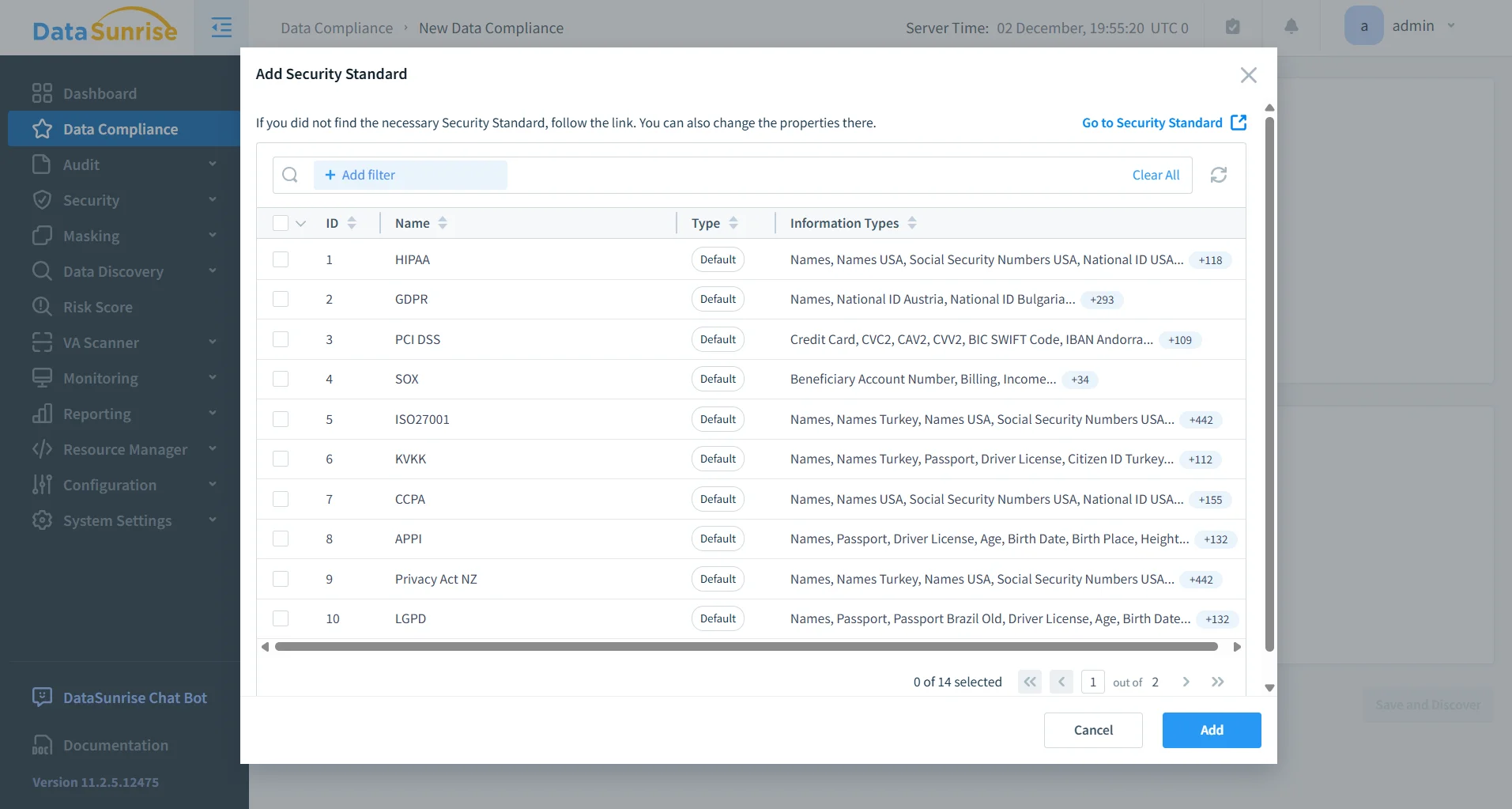

Compliance- und Regulatorische Ausrichtung

Amazon Redshift wird häufig in Umgebungen mit strengen regulatorischen Anforderungen eingesetzt. Eine strukturierte Prüfprotokollstrategie ist essenziell, um Kontrolle über Datenzugriffe und -verarbeitung nachzuweisen und um mit anerkannten Daten-Compliance-Vorschriften konform zu bleiben.

- Amazon Redshift-Umgebungen unterliegen oft GDPR, HIPAA, PCI DSS und SOX.

- Eine strukturierte Prüfprotokollstrategie gewährleistet konsistente und nachvollziehbare Aufzeichnungen der Datenbankaktivität.

- Zentrale Audit-Plattformen unterstützen die Nachweisführung bei Audits und Compliance-Prüfungen.

- Automatisiertes Audit-Datenmanagement reduziert manuellen Aufwand und Compliance-Kosten.

Wesentliche Vorteile von DataSunrise

| Vorteil | Beschreibung |

|---|---|

| Vereinheitlichte Audit-Protokollsammlung | Konsolidiert Amazon Redshift Audit-Signale aus Systemtabellen, exportierten Logs und Zugriffmetadaten in einen einzigen, normalisierten Audit-Datenstrom und beseitigt Fragmentierung über Sessions, Benutzer und Cluster. |

| Kontextbewusste Prüfspuren | Reichert jedes Audit-Ereignis mit Benutzeridentität, Rolle, Quellanwendung, zugegriffenen Objekten, Zeitstempeln und Compliance-Kontext an, um Untersuchungen und Berichterstattung zu unterstützen. |

| Feinkörnige Audit-Regeln | Ermöglicht feingranulare Audit-Richtlinien, die sich auf bestimmte Schemata, Tabellen, sensible Datenkategorien, privilegierte Benutzer und risikoreiche Operationen wie DDL oder Großexporte fokussieren. |

| Zentrale Aktivitätshistorie | Speichert alle Audit-Ereignisse in einer vereinheitlichten, zeitlich geordneten Aktivitätshistorie und bietet durchgehende Transparenz über Redshift-Umgebungen, was forensische Analysen vereinfacht. |

| Compliance- und Regulatorische Ausrichtung | Unterstützt die Einhaltung von GDPR, HIPAA, PCI DSS und SOX durch konsistente, überprüfbare Audit-Aufzeichnungen und erleichtert die Beweiserstellung für Audits und Bewertungen. |

| Reduzierter Operativer Aufwand | Minimiert manuellen Logabgleich und Analyseaufwand durch Zentralisierung, Normalisierung und Strukturierung der Audit-Daten für effiziente Überprüfung und langfristige Aufbewahrung. |

Fazit

Amazon Redshift bietet native Audit-Log-Funktionalitäten über Systemtabellen und exportierte Logdateien, die die Grundlage für Aktivitätsverfolgung und operative Transparenz bilden. Die Erzeugung eines strukturierten, durchgängigen Prüfprotokolls in verteilten Umgebungen erfordert jedoch zentrale Erfassung und Anreicherung.

Indem DataSunrise Redshift-Auditprotokolle in eine einheitliche, durchsuchbare Audit-Historie erweitert, ermöglicht es Organisationen konsistente Transparenz, Compliance-Anpassung und operative Klarheit über ihre analytische Infrastruktur hinweg.

Für Teams, die Amazon Redshift in regulierten oder sicherheitskritischen Umgebungen betreiben, ist eine strukturierte Prüfprotokollstrategie, die auf zentralen Daten-Audit-Fähigkeiten basiert, ein wesentlicher Bestandteil verantwortungsvoller Datenoperationen.