Amazon Redshift Prüfwerkzeuge

Amazon Redshift ist ein verteiltes, spaltenorientiertes Data Warehouse, das für groß angelegte Analysen entwickelt wurde. Es überzeugt durch hohe Abfrageleistung und gleichzeitige Nutzung; allerdings ist das Auditieren in Redshift keine erstklassige, zentralisierte Funktionalität. Stattdessen ist die Prüfdatenerfassung über Systemtabellen, exportierte Logs und Metadaten auf Clusterebene fragmentiert, wie in der offiziellen Amazon Redshift Dokumentation beschrieben.

Wenn Organisationen ihre Analyse-Workloads skalieren, mehr Benutzer einbinden und BI-Tools sowie automatisierte Pipelines integrieren, wird das Verständnis darüber, wer wann und wie auf welche Daten zugegriffen hat, zu einer strikten betrieblichen Anforderung. In regulierten Umgebungen ist diese Transparenz nicht optional; sie beeinflusst direkt die Sicherheitslage, die Compliance-Bereitschaft und die Fähigkeit zur Vorfallreaktion. Folglich ist dieser Bedarf eng mit umfassenderen Praktiken wie Datenbankaktivitätsüberwachung und der Pflege einer verlässlichen Datenaktivitätshistorie verbunden.

Daher existieren Prüfwerkzeuge für Amazon Redshift, um diese Lücke zu schließen. Insbesondere bieten sie strukturierte Einblicke in die Datenbankaktivität, rekonstruieren Ausführungszeitlinien und ermöglichen Governance über verteilte analytische Workloads. Damit basieren diese Ansätze auf den Kernprinzipien von Audit-Logs und erweitern Redshift zu einem compliance-fähigen System, das für Sicherheitsuntersuchungen und regulatorische Prüfungen geeignet ist.

Was sind Prüfwerkzeuge?

Prüfwerkzeuge sind Systeme, die darauf ausgelegt sind, Beweise für Datenbankaktivitäten zu sammeln, zu organisieren und in einer Form zu bewahren, die für Untersuchungen, Governance und Compliance geeignet ist. Im Gegensatz zu einfachen Protokollierungsmechanismen legen sie den Fokus auf Kontext, Reihenfolge und Verantwortlichkeit statt auf isolierte technische Ereignisse; daher stimmen sie mit den Prinzipien eines strukturierten Datenbank-Audit-Trails überein.

In analytischen Plattformen wie Amazon Redshift spielen Prüfwerkzeuge eine entscheidende Rolle, da die Aktivität inhärent verteilt ist. Beispielsweise laufen Abfragen über mehrere Knoten, Sitzungen können langlaufende Workloads umfassen und operative Metadaten sind über interne Strukturen verstreut. Prüfwerkzeuge korrelieren diese Signale zu kohärenten Aufzeichnungen, die zeigen, wie Aktionen über die Zeit abliefen, welche Benutzer oder Rollen sie initiierten und welche Datenobjekte betroffen waren, wodurch eine vollständige Datenbankaktivitätshistorie entsteht.

Statt die native Telemetrie zu ersetzen, arbeiten Prüfwerkzeuge auf dieser auf. Gleichzeitig wandeln sie Systemaufzeichnungen auf niedriger Ebene in strukturierte Audit-Trails um, die überprüft, archiviert, durchsucht und als Beweismittel bei internen Untersuchungen oder externen Audits präsentiert werden können. Dadurch unterstützen sie umfassendere Datenprüfungs- und Governance-Initiativen.

Native Amazon Redshift Audit-Funktionen

Amazon Redshift stellt grundlegende Audit-Funktionen durch interne Systemtabellen und optionale Log-Exporte bereit. Diese Mechanismen bieten Zugriff auf Telemetriedaten auf niedriger Ebene und erlauben Administratoren, detaillierte Informationen über Datenbankoperationen abzurufen.

Systemtabellen zur Aktivitätsverfolgung

Amazon Redshift zeichnet detaillierte Ausführungsmetadaten in einer Reihe interner Systemtabellen mit den Präfixen STL, SVL und STV auf. Diese Tabellen geben niedrigstufige Informationen über Abfrageausführung, Benutzersitzungen, Authentifizierungsereignisse und Objektzugriffe preis. Zusammen bilden sie die primäre native Quelle zur Rekonstruktion der Datenbankaktivität nach der Ausführung.

Abfrage-Ausführungsmetadaten (STL_QUERY)

Die Tabelle STL_QUERY ist die zentrale Quelle für das Verständnis der ausgeführten SQL-Anweisungen. Sie erfasst Abfragetext, Ausführungszeitpunkt, Benutzeridentität und Ausführungsergebnis.

Typische Anwendungsfälle sind die Identifizierung langsamer Abfragen, das Nachverfolgen von Benutzeraktivitäten und die Rekonstruktion von Ausführungszeitlinien.

SELECT

query,

userid,

starttime,

endtime,

total_exec_time,

aborted

FROM stl_query

ORDER BY starttime DESC

LIMIT 20;

Diese Abfrage gibt die jüngsten SQL-Anweisungen zusammen mit Ausführungsdauer und Fehlerstatus zurück. Jede Zeile repräsentiert ein auf einem bestimmten Knoten ausgeführtes Abfrageteilstück, sodass eine einzelne logische Abfrage mehrfach erscheinen kann.

Authentifizierungs- und Verbindungsereignisse (STL_CONNECTION_LOG)

Die Tabelle STL_CONNECTION_LOG erfasst Verbindungsaktivitäten wie erfolgreiche Logins, fehlgeschlagene Authentifizierungsversuche und Sitzungslebenszyklusereignisse.

Diese Tabelle wird häufig zur Überprüfung von Zugriffsprofilen und zur Identifikation verdächtigen Anmeldeverhaltens verwendet.

SELECT

event,

recordtime,

remotehost,

remoteport,

username,

database

FROM stl_connection_log

ORDER BY recordtime DESC

LIMIT 20;

Sie liefert Einblick darin, wer sich verbunden hat, von wo und wann – die Grundlage für Zugriffsprüfungen und Sicherheitsuntersuchungen.

Schemata- und Objektänderungen (STL_DDLTEXT)

DDL-Operationen wie CREATE, ALTER und DROP-Anweisungen werden in STL_DDLTEXT aufgezeichnet. Diese Tabelle ist essenziell, um strukturelle Änderungen an der Datenbank nachzuverfolgen.

SELECT

userid,

starttime,

sequence,

text

FROM stl_ddltext

ORDER BY starttime DESC

LIMIT 20;

Jede DDL-Anweisung kann sich über mehrere Zeilen erstrecken, weshalb die Anordnung nach sequence erforderlich ist, um den vollständigen Befehl zu rekonstruieren. Diese Tabelle wird oft in forensischen Prüfungen verwendet, um festzustellen, wann Schemas oder Tabellen geändert wurden und von wem.

Datenzugriff und Tabellenscans (STL_SCAN)

Die Tabelle STL_SCAN liefert Einsichten darüber, wie Abfragen auf Daten auf Speicherebene zugreifen. Sie zeichnet Tabellen-Scan-Vorgänge, Zeilenzahlen und das Datenvolumen auf.

SELECT

query,

tbl,

rows,

bytes

FROM stl_scan

ORDER BY query DESC

LIMIT 20;

Diese Informationen sind besonders wertvoll, um zu verstehen, welche Tabellen abgerufen wurden, wie viel Daten gescannt wurde und ob sensible Datensätze involviert waren während der Abfrageausführung.

Betrieblicher Kontext und Einschränkungen

Obwohl diese Systemtabellen tiefe Einblicke bieten, sind sie für interne Diagnosen und nicht für zentralisierte Prüfungen ausgelegt. Die Aufzeichnungen sind auf mehrere Knoten verteilt, die Aufbewahrung ist begrenzt, und die Korrelation zwischen Tabellen muss manuell erfolgen. Daher verlassen sich Administratoren häufig auf benutzerdefinierte Abfragen oder externe Tools, um eine kohärente Aktivitätshistorie zusammenzustellen.

Audit-Log-Export nach Amazon S3

Zusätzlich zu den Systemtabellen unterstützt Amazon Redshift den Export von Audit-Logs nach Amazon S3. Dieser Mechanismus verlängert die Aufbewahrungszeit und ermöglicht die Integration mit externen Analyse-, Überwachungs- und Archivierungssystemen.

Exportierte Logs enthalten typischerweise:

- Benutzeraktivitätsprotokolle

- Verbindungs- und Authentifizierungslogs

- Erfolgreiche und fehlgeschlagene Anmeldungen

Der Audit-Log-Export wird auf Clusterebene konfiguriert und schreibt fortlaufend Log-Dateien in einen zugewiesenen S3-Bucket.

-- Beispiel: Überprüfung der Protokollierungskonfiguration

SELECT *

FROM svv_logging;

Nach Aktivierung liefert Redshift periodisch Log-Dateien an S3, wo sie von Log-Verarbeitungspipelines, SIEM-Plattformen oder benutzerdefinierten Analyse-Workflows verarbeitet werden können.

# Beispiel: Auflisten exportierter Redshift-Audit-Logs in S3

aws s3 ls s3://my-redshift-audit-logs/

Diese Protokolle bieten eine persistent verfügbare, extern zugängliche Aufzeichnung der Datenbankaktivität und werden häufig für langfristige Aufbewahrung, Compliance-Archivierung und Offline-Analysen verwendet.

Praktische Anwendung

In der Praxis kombinieren Organisationen oft Systemtabellen-Abfragen für kurzfristige, detaillierte Analysen mit in S3 exportierten Logs für Langzeitarchivierung und systemübergreifende Korrelation. Gemeinsam bilden diese Mechanismen die native Audit-Basis für Amazon Redshift, benötigen jedoch meist zusätzliche Tools, um zentrale Sichtbarkeit und compliance-fähige Berichterstattung zu erreichen.

Zentralisiertes Amazon Redshift Auditing mit DataSunrise

Um einen konsistenten und betrieblich nutzbaren Prüfprozess aufzubauen, setzen Organisationen häufig zentralisierte Auditplattformen ein, die Redshift-Aktivitäten in einen einzigen, verwalteten Audit-Stream konsolidieren.

DataSunrise integriert sich mit Amazon Redshift über nicht-intrusive Bereitstellungsmodi, darunter Reverse Proxy und native Log-Erfassung. Dieser Ansatz ermöglicht es, SQL-Verkehr, Authentifizierungsereignisse und Ausführungsmetadaten zu erfassen, ohne Anwendungen ändern oder Abfragen umschreiben zu müssen.

Einheitliche Audit-Trail-Erstellung

DataSunrise rekonstruiert Amazon Redshift-Aktivitäten, indem mehrere Ausführungsdimensionen in ein zusammenhängendes Audit-Narrativ korreliert werden. Abfrageausführungsflüsse werden mit Benutzer- und Rollenkontext, Sitzungsabstammung, zugegriffenen Objekten und Sensitivitätsklassifikation verknüpft, alles verankert durch präzise Ausführungszeitstempel. Dieser Korrelationprozess wandelt fragmentierte, knotenbasierte Ereignisse in einen chronologischen, abfragebewussten Audit-Trail um, der zuverlässig für forensische Untersuchungen, betriebliche Überwachung und regulatorische Audits genutzt werden kann.

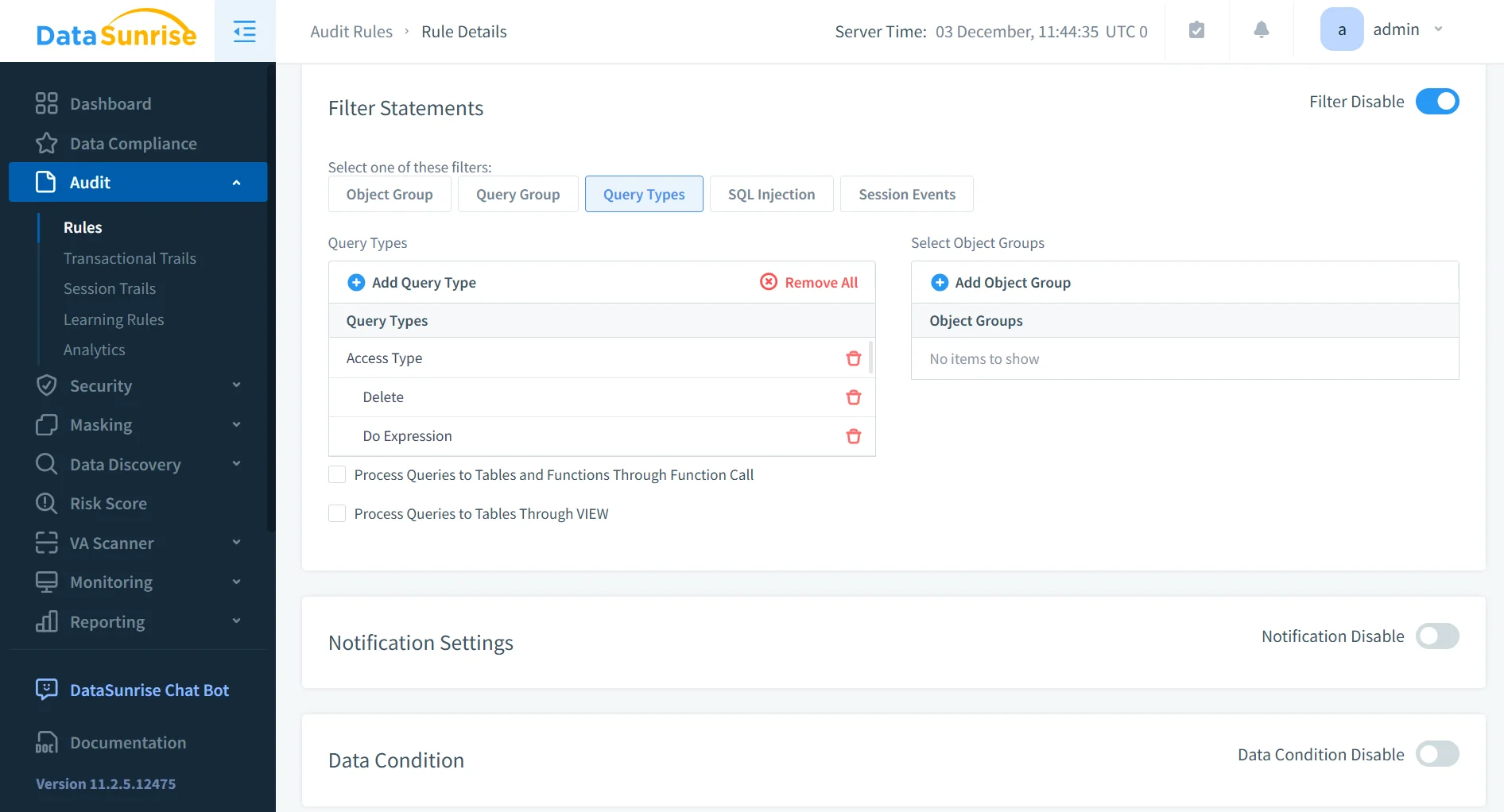

Granulare Audit-Regeln

Statt alle Datenbankaktivitäten ungefiltert zu erfassen, wendet DataSunrise fein abgestimmte Audit-Regeln an, die exakt definieren, was überwacht werden soll. Audit-Richtlinien können auf bestimmte Schemata, Tabellen, Benutzer, Rollen oder Datenkategorien beschränkt werden, sodass Organisationen sich auf risikoreiche oder regulierte Assets konzentrieren können. Dieser selektive Ansatz gewährleistet, dass kritische Aktivitäten mit hoher Genauigkeit erfasst werden, während Lärm und Speicheraufwand minimiert bleiben. Audit-Regeln können mit internen Governance-Richtlinien abgestimmt oder direkt auf externe regulatorische Anforderungen gemappt werden.

Echtzeitüberwachung und Benachrichtigungen

Über die historische Analyse hinaus bietet DataSunrise kontinuierliche Echtzeit-Transparenz der Amazon Redshift-Aktivitäten. Datenbankaktionen werden während des Ablaufs überwacht, was eine sofortige Erkennung von abnormalem Verhalten, verdächtigen Zugriffs mustern oder Richtlinienverstößen ermöglicht. Integrierte Alarmfunktionen und Anbindungen an externe Sicherheitssysteme erlauben Sicherheitsteams, rasch auf potenzielle Vorfälle zu reagieren, wodurch die Prüfung von einer rein retrospektiven Funktion zu einer aktiven Sicherheitskontrolle wird.

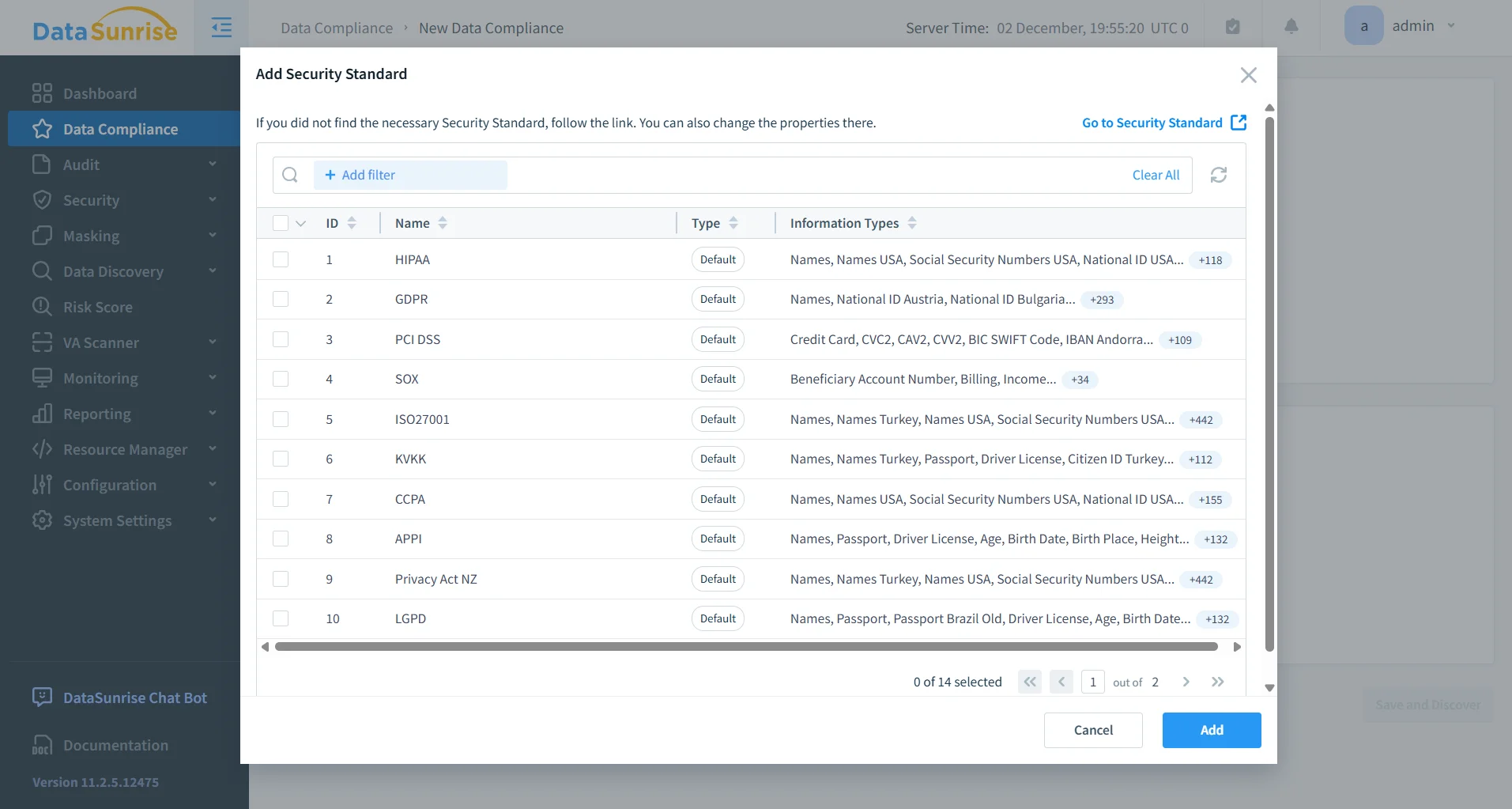

Compliance-Ausrichtung für Amazon Redshift

Audit-Werkzeuge spielen eine zentrale Rolle bei der Einhaltung regulatorischer Vorgaben in Amazon Redshift-Umgebungen. DataSunrise richtet Datenbankaktivitäten an Anforderungen von Rahmenwerken wie DSGVO, HIPAA, PCI DSS und SOX aus, indem Audit-Aufzeichnungen gemäß Compliance-Erwartungen aufbewahrt, klassifiziert und strukturiert werden. Vorgefertigte Berichtsvorlagen und automatisierte Nachweisgenerierung reduzieren den manuellen Aufwand zur Audit- und Inspektionsvorbereitung erheblich, während Konsistenz und Genauigkeit in den Compliance-Prozessen gewährleistet werden.

Zentrale Vorteile von DataSunrise

| Vorteil | Beschreibung |

|---|---|

| Beschleunigte Untersuchung | Schnelle Rekonstruktion der Redshift-Aktivität aus einem einzigen Audit-Trail. |

| Vereinfachte Compliance | Audit-fähige Aufzeichnungen, die an regulatorische Anforderungen angepasst sind. |

| Klare Verantwortlichkeit | Präzise Nachverfolgung von Benutzern, Sitzungen und zugegriffenen Objekten. |

| Einblick in Benutzerverhalten | Erkennung ungewöhnlicher und risikobehafteter Zugriffsmuster. |

Fazit

Amazon Redshift stellt native Mechanismen zur Erfassung der Datenbankaktivität über Systemtabellen und exportierte Logs bereit und bildet somit eine grundlegende Basis für Prüfungen. Ohne Korrelation und Ausführungskontext bleiben diese Daten jedoch fragmentiert und im Unternehmensmaßstab schwer nutzbar.

DataSunrise schließt diese Lücken, indem es Redshift-Aktivitäten in einheitliche, abfragebewusste Audit-Trails mit Echtzeit-Transparenz zentralisiert. Funktionen wie Datenbankaktivitätsüberwachung und strukturierte Datenbank-Audit-Trails ermöglichen effektive Untersuchungen und Governance-Durchsetzung.

Durch die Anpassung von Audit-Aufzeichnungen an Compliance-Workflows vereinfacht DataSunrise die regulatorische Überwachung durch automatisierte Berichterstattung, zentralisiertes Daten-Audit und konsistente Audit-Protokolle. Die Pflege einer einheitlichen Datenbankaktivitätshistorie sichert langfristige Verantwortlichkeit in Redshift-Umgebungen.

Als Ergebnis verwandeln Organisationen Amazon Redshift in eine transparente, verwaltete und prüfbereite Analyseplattform.