Was ist die Amazon Redshift Audit-Trail

Moderne Analyseplattformen bündeln enorme Mengen sensibler Geschäftsdaten in einer einzigen Ausführungsschicht. In diesem Kontext ist eine Amazon Redshift Audit-Trail kein bloßes Protokollierungsmerkmal — es ist ein Governance-Mechanismus, der eng mit effektivem Datenbank-Aktivitätsmonitoring verknüpft ist.

Amazon Redshift wird häufig für Finanzberichte, Kundenanalysen und operative Intelligenz eingesetzt. Abfragen, die gegen Redshift ausgeführt werden, beinhalten oft regulierte Daten, privilegierte Benutzer, automatisierte Pipelines und externe BI-Tools. Ohne eine strukturierte Audit-Trail fehlt es Organisationen an nachweisbarer Verantwortlichkeit darüber, wer auf Daten zugegriffen hat, wie diese verwendet wurden und ob der Zugriff mit den von modernen Daten-Audit-Trails definierten Richtlinien und Vorschriften übereinstimmt.

Eine Amazon Redshift Audit-Trail liefert eine chronologische Sichtbarkeit der Datenbankaktivitäten und unterstützt Sicherheitsuntersuchungen, Compliance-Validierungen sowie operative Aufsicht über verteilte analytische Arbeitslasten.

Bedeutung der Audit-Trail

In analytischen Umgebungen ist der Datenzugriff selten auf eine kleine Gruppe von Datenbankadministratoren beschränkt. Business-Analysten, Data Scientists, Reporting-Tools, ETL-Jobs und automatisierte Dienste interagieren alle mit denselben Datensätzen. Daher wird die Sichtbarkeit der Datenbankaktivitäten zu einer grundlegenden Kontrollinstanz und nicht nur zu einem optionalen Sicherheitsmerkmal, insbesondere im Kontext der Datenbank-Aktivitäts-Historie.

Ein Audit-Trail stellt Verantwortlichkeit her, indem er aufzeichnet, wie Daten im Laufe der Zeit abgerufen und manipuliert werden. Er befähigt Organisationen dazu, Kontrolle über sensible Informationen zu demonstrieren, Vorfälle zu untersuchen und zu überprüfen, dass die Zugriffsmuster mit internen Richtlinien und regulatorischen Anforderungen übereinstimmen. Diese Fähigkeiten unterstützen direkt strukturierte Datenbank-Audit-Trails, die während interner Prüfungen und behördlicher Inspektionen verwendet werden. Ohne Audit-Trail arbeiten analytische Systeme als undurchsichtige Ausführungsmaschinen, deren Aktionen nicht zuverlässig zugeordnet oder überprüft werden können.

Spezifisch für Amazon Redshift spielen Audit-Trails eine entscheidende Rolle dabei, die Kluft zwischen leistungsstarker Analyse und Governance zu überbrücken. Sie liefern die historischen Nachweise, die für Compliance-Prüfungen, interne Audits und Analysen nach Vorfällen erforderlich sind, und unterstützen gleichzeitig operative Transparenz über Teams und Arbeitslasten hinweg, die von modernen Daten-Compliance-Vorschriften geregelt werden.

Native Amazon Redshift Audit-Datenquellen

Amazon Redshift generiert kein einzelnes, konsolidiertes Audit-Log. Stattdessen sind audit-relevante Signale über mehrere native Telemetriemechanismen verteilt, die jeweils für operative Diagnosen entwickelt wurden und nicht für Governance.

Systemtabellen und -ansichten

Redshift-Systemtabellen und Ansichten erfassen low-level Ausführungs-Metadaten, die während der Abfrageverarbeitung erzeugt werden. Diese internen Tabellen werden automatisch von der Redshift-Engine befüllt und speichern detaillierte Informationen über die Ausführung von Abfragen über die Compute-Nodes hinweg.

Häufig verwendete Systemtabellen sind:

STL_QUERY— speichert Metadaten zu Abfrageausführungen auf hoher Ebene wie Start- und Endzeit, Ausführungsstatus und FehlerkennzeichenSTL_SCAN— erfasst Tabellen-Scan-Operationen, inklusive gescannter Tabellen, Zeilenzahlen und verarbeiteter BytesSTL_DDLTEXT— zeichnet Data Definition Language (DDL)-Anweisungen auf, einschließlich Schemaänderungen und Objekt Erstellung oder LöschungSVL_USER_LOGINS— verfolgt Authentifizierungsereignisse, einschließlich erfolgreicher und fehlgeschlagener Anmeldeversuche

Diese Tabellen bieten granulare Einsicht darin, wie Abfragen ausgeführt werden und welche Objekte berührt werden. Die Einträge werden jedoch auf Knotenebene erzeugt. Eine einzelne SQL-Anweisung kann mehrere Zeilen über verschiedene Tabellen und Knoten hinweg erzeugen, die Ausführungsfragmente und nicht eine einzelne logische Operation darstellen.

Beispiel: Überprüfung der letzten Abfrageaktivitäten

SELECT

q.query,

q.userid,

q.starttime,

q.endtime,

q.aborted,

q.text

FROM stl_query q

ORDER BY q.starttime DESC

LIMIT 10;

Diese Abfrage gibt die kürzlich im Cluster ausgeführten SQL-Anweisungen zusammen mit Ausführungszeitpunkten und Status zurück. Obwohl nützlich, zeigt sie nicht, auf welche Tabellen zugegriffen wurde oder wie Daten gescannt wurden.

Beispiel: Identifizierung der von Abfragen gescannten Tabellen

SELECT

s.query,

s.tbl,

s.rows,

s.bytes

FROM stl_scan s

ORDER BY s.query DESC

LIMIT 20;

Dieses Ergebnis zeigt Tabellen-spezifische Scan-Aktivitäten, muss jedoch manuell mit STL_QUERY über die Abfrage-ID korreliert werden. In verteilten Arbeitslasten wird diese Korrelation mit steigender Gleichzeitigkeit immer komplexer.

Beispiel: Nachverfolgung von Schemaänderungen

SELECT

ddl.userid,

ddl.starttime,

ddl.text

FROM stl_ddltext ddl

ORDER BY ddl.starttime DESC

LIMIT 10;

Diese Abfrage zeigt aktuelle DDL-Operationen an, sodass Teams Schemaänderungen identifizieren können. DDL-Anweisungen werden jedoch als Textfragmente gespeichert und können für vollständige Transparenz rekonstruiert werden müssen.

Exportierte Audit-Protokolle

Redshift unterstützt das Exportieren von Audit-Protokollen nach Amazon S3, um längere Aufbewahrungsfristen und Offline-Analysen zu ermöglichen. Diese Protokolle werden üblicherweise auf Clusterebene aktiviert und asynchron geschrieben.

Exportierte Audit-Protokolle umfassen:

- Verbindungsprotokolle — zeichnen Datenbank-Verbindungsversuche auf

- Benutzeraktivitätsprotokolle — erfassen ausgeführte SQL-Anweisungen

- Authentifizierungsprotokolle — verfolgen Anmeldeerfolge und -fehler

Nach dem Export können die Protokolle von externen Systemen wie SIEM-Plattformen, Log-Analyse-Tools oder benutzerdefinierten Verarbeitungspipelines ausgewertet werden.

Beispiel: Aktivierung des Exportierens von Audit-Protokollen (Konzeptuell)

Während der Export von Audit-Protokollen auf Clusterebene konfiguriert wird, enthalten die resultierenden Dateien in S3 typischerweise Einträge wie den folgenden:

2025-01-18T09:42:11Z user=reporting_user db=analytics pid=12345 LOG: statement: SELECT * FROM sales_data;

Diese Einträge liefern nützliche Rohsignale, besitzen jedoch keinen strukturierten Kontext. Zugriff auf Objektebene, Abfrage-Abstammung und Benutzerintention werden nicht explizit erfasst.

Merkmale der exportierten Protokolle

- Protokolle sind asynchron, nicht in Echtzeit

- Einträge sind unstrukturiert oder halbstrukturiert

- Abfragekontext und Ausführungsdetails sind begrenzt

- Objektsensitivität und Schema-Beziehungen werden nicht bewahrt

Folglich dienen exportierte Audit-Protokolle hauptsächlich als Rohdaten für nachgelagerte Verarbeitung und nicht als vollständiges Audit-Narrativ. Sinnvolle Audit-Trails erfordern vor Untersuchungen oder Compliance-Prüfungen zusätzliche Analyse, Korrelation und Anreicherung.

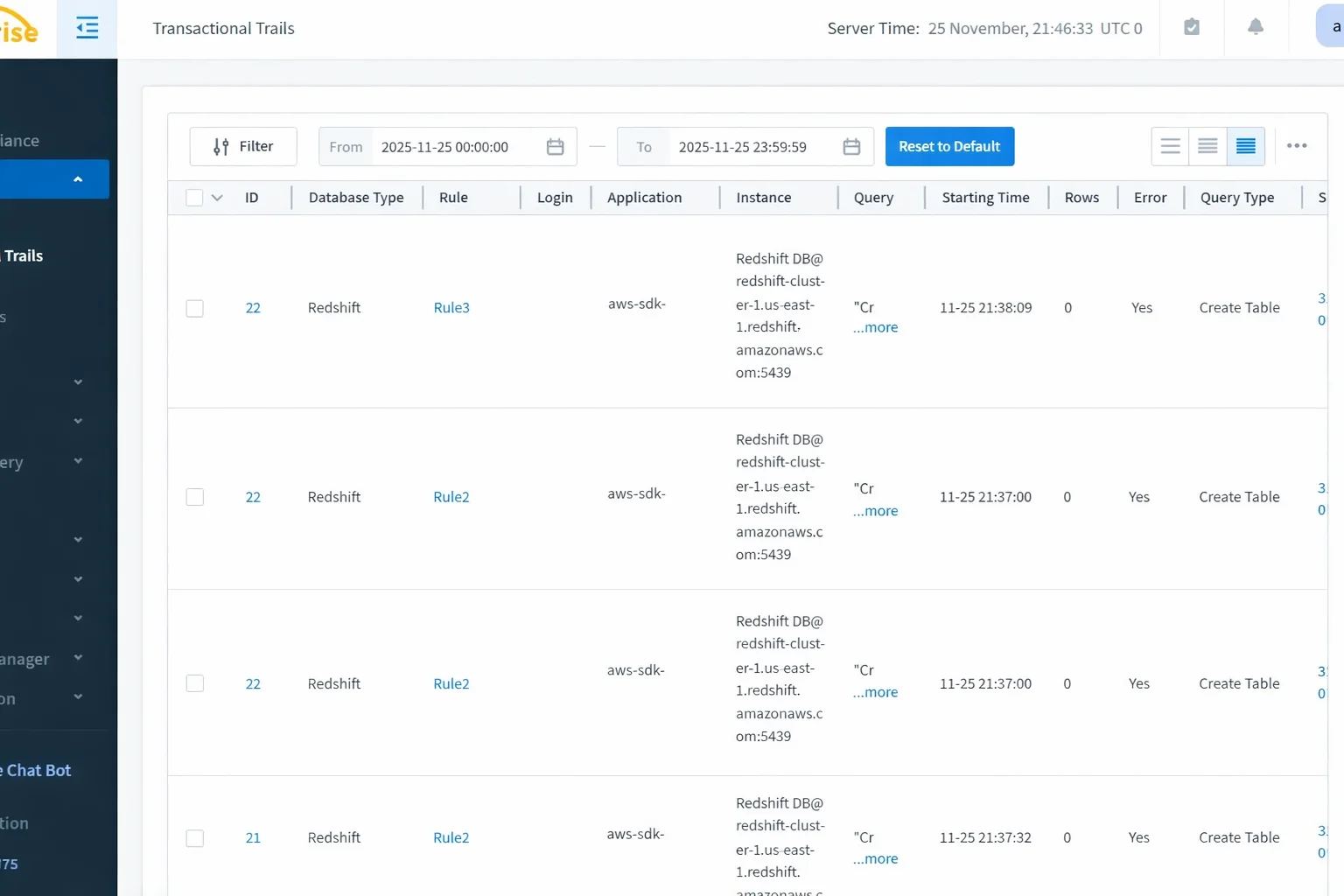

Zentrale Amazon Redshift Audit-Trails mit DataSunrise

DataSunrise erweitert die native Redshift-Telemetrie zu einem einheitlichen, untersuchungsbereiten Audit-Trail. Anstatt sich auf nachträgliche Verarbeitung exportierter Protokolle zu verlassen, korreliert die Plattform Redshift-Aktivitäten in Echtzeit unter Verwendung nicht-invasiver Bereitstellungsmodi. Dieser Ansatz bewahrt den Ausführungskontext und eliminiert zugleich Fragmentierung über Rechenknoten, parallele Ausführungspfade und Servicegrenzen hinweg. Audit-Einträge bleiben konsistent, egal ob die Aktivität von BI-Tools, automatisierten Pipelines, Anwendungen oder administrativen Sitzungen ausgeht.

Wie DataSunrise eine Redshift Audit-Trail erstellt

Zur Konstruktion eines kohärenten Audit-Trails aggregiert DataSunrise Systemtabellendaten, Authentifizierungsereignisse und Abfrageausführungssignale zu einem einzigen logischen Aktivitätseintrag. Verteilte Ausführungsfragmente werden in eine chronologische Zeitleiste normalisiert, während der vollständige SQL-Kontext zusammen mit Benutzeridentität, Rolleninformationen und Quellattribution bewahrt wird. Audit-Ereignisse werden zusätzlich mit Objektbewusstsein und Sensitivitätsklassifikation angereichert, sodass der Audit-Trail governance-relevante Aktionen widergibt, statt niedrigstufiger Ausführungsartefakte. Dadurch werden Untersuchungen, Berichte und langfristige Governance ohne manuelle Rekonstruktion oder benutzerdefinierte Korrelation möglich.

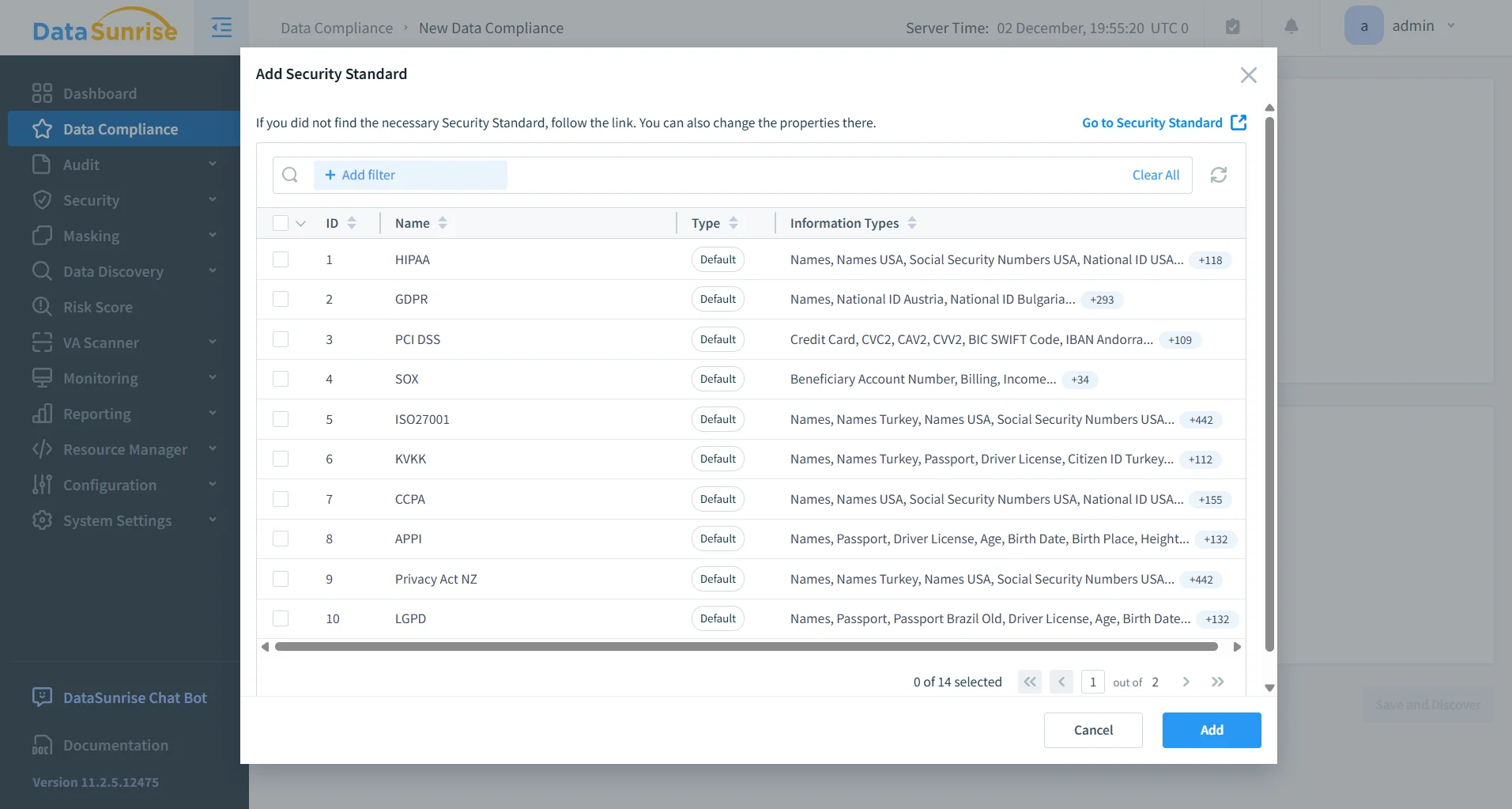

Compliance- und Governance-Vorteile

Ein strukturierter Amazon Redshift Audit-Trail unterstützt direkt regulatorische und interne Governance-Anforderungen, indem er verifizierbare, zeitlich geordnete Nachweise der Datenbankaktivität liefert. Solche Audit-Einträge ermöglichen Verantwortlichkeit beim Zugriff auf Finanzdaten gemäß SOX, Transparenz bei der Verarbeitung personenbezogener Daten gemäß DSGVO, Überwachung des analytischen Zugriffs auf Kartendaten gemäß PCI DSS sowie Prüfbarkeit für Umgebungen im Gesundheitswesen gemäß HIPAA. Da die Auditing-Daten zentralisiert und normalisiert sind, müssen Organisationen keine Nachweise nachträglich zusammenstellen, sondern behalten eine kontinuierliche Prüfungsbereitschaft mit konsistenten Einträgen über Umgebungen und Arbeitslasten hinweg.

Betrieblicher und sicherheitstechnischer Mehrwert

Über die Compliance hinaus bietet ein vollständiger Audit-Trail greifbare betriebliche Vorteile. Der bewahrte Ausführungskontext ermöglicht Sicherheitsteams eine effizientere Untersuchung von Vorfällen, Korrelation von Aktivitäten über Sitzungen hinweg und Unterscheidung zwischen menschlich gesteuerten Aktionen und automatisierten Arbeitslasten. Diese Klarheit ist besonders wichtig in analytischen Umgebungen, in denen geplante Jobs, Dashboards und interaktive Abfragen nebeneinander existieren. Die eindeutige Zuordnung von Aktionen zu Benutzern, Rollen und Diensten verbessert die Verantwortlichkeit, vereinfacht interne Prüfungen und reduziert Unklarheiten während der Vorfallanalyse. Im Zeitverlauf entwickeln sich Audit-Trails von einer reinen Compliance-Anforderung zu einem betrieblichen Asset, das Sicherheitsüberwachung, Governance-Durchsetzung und informierte Aufsicht analytischer Arbeitslasten unterstützt.

Wesentliche Vorteile von DataSunrise

| Vorteil | Was es für Amazon Redshift Auditing bedeutet |

|---|---|

| Zentralisierte Audit-Trail | Korreliert Redshift-Abfragen, Sitzungen, DDL- und Zugriffsevents zu einer einzigen, durchsuchbaren Auditorhistorie |

| Echtzeit-Sichtbarkeit | Erfasst und analysiert Datenbankaktivitäten während der Ausführung, nicht erst Stunden später über exportierte Protokolle |

| Granulare Audit-Regeln | Überwacht spezifische Benutzer, Rollen, Schemata, Tabellen, Spalten oder Abfragetypen ohne unnötiges Rauschen |

| Compliance-Bereite Berichte | Generiert strukturierte Audit-Nachweise für DSGVO, HIPAA, PCI DSS und SOX |

Fazit

Amazon Redshift stellt grundlegende Telemetrie zur Beobachtung der Datenbankaktivität bereit, doch ein vollständiger Audit-Trail erfordert Struktur, Kontext und Korrelation. Native Systemtabellen und exportierte Protokolle erfassen wertvolle Signale, repräsentieren aber einzelne Ausführungsartefakte und keinen einheitlichen historischen Datensatz, der für eine effektive Datenbank-Aktivitäts-Historie-Analyse benötigt wird.

Durch Zentralisierung, Normalisierung und Anreicherung der Redshift-Aktivitäten verwandeln Plattformen wie DataSunrise verteilte Signale in einen kohärenten Amazon Redshift Audit-Trail. Dieser strukturierte Ansatz ermöglicht Daten-Audits, Sicherheitsuntersuchungen und operative Transparenz in modernen Analyseumgebungen.

Für Organisationen, die Analyseplattformen als regulierte Infrastruktur und nicht nur als Reporting-Engines behandeln, wird ein robuster Audit-Trail zu einem Kernelement der Datenbanksicherheit und nicht zu einem sekundären Reporting-Merkmal.