Amazon S3 Datenaktivitätsverlauf

Einführung

Wenn Teams über Amazon S3 Prüfprotokolle und Datenaktivitätsverlauf sprechen, denken die meisten an Endnutzer, die Dateien lesen oder schreiben – aber der Aktivitätsverlauf geht weit darüber hinaus. Er erfasst Änderungen auf Metadatenebene: Berechtigungsänderungen, Lebenszyklusübergänge, Replikationsereignisse und anomale Zugriffsmuster in verschiedenen Umgebungen. Ein umfassender Aktivitätsverlauf ist für Sicherheitsingenieure, Prüfungsteams und DevOps-Architekten von unschätzbarem Wert, die forensische Klarheit und operative Transparenz suchen.

Diese Detailanalyse untersucht die architektonischen Grundlagen, nativen Mechanismen (CloudTrail, Serverprotokolle, Storage Lens) und fortgeschrittenen Muster (EventBridge, OpenSearch, Lambda), die nötig sind, um eine skalierbare S3 Aktivitätsverlaufspipeline zu etablieren, die konform, leistungsfähig und durchsuchbar ist.

Kernkomponenten des S3 Datenaktivitätsverlaufs

1. CloudTrail Datenereignisse (Objektebene)

CloudTrail kann API-Aufrufe auf Objektebene protokollieren – wie GetObject, PutObject, DeleteObject, Tags und Vorgänge zur Objektversionierung. Diese Protokolle beinhalten Angaben zur Identität, zur Quell-IP, zu den Anfrageparametern und Zeitstempeln. Hinweis: Datenereignisse sind standardmäßig deaktiviert und verursachen zusätzliche Kosten (Amazon S3 CloudTrail Ereignisse).

2. Serverzugriffsprotokolle

Dieses ältere Feature protokolliert jede Anfrage an S3 mit Angaben zum Anfragenden, Bucket, Schlüssel, Vorgang, HTTP-Code, übertragenen Bytes und Zeitstempel. Die Protokolle werden in S3 gespeichert, erfordern jedoch eine aufwändige Analyse. Sie sind nützlich, um Anomalien wie ungewöhnliche HEAD-Anfragen oder unerwartete IP-Muster zu identifizieren (Serverzugriffsprotokoll-Handbuch, AWS Blogbeitrag).

3. S3 Inventar und Storage Lens

- S3 Inventar: Ein planmäßiger CSV/Parquet-Bericht, der alle Objekte mit Metadaten wie Verschlüsselungsstatus, Replikation, Speicherklasse und dem zuletzt geänderten Zeitstempel auflistet. Ideal zur Überprüfung des Konfigurationszustands, aber nicht für Echtzeit-Zugriffsereignisse (S3 Inventar Anleitung).

- Storage Lens: Liefert unternehmensweite Metriken (z. B. Anzahl der PUT/GET-Anfragen, Anteil an unverschlüsseltem Speicher). Kann CloudWatch-Dashboards und Anomalie-Erkennungsalarme speisen (S3 Neuigkeiten).

Warum einfache Protokolle allein nicht ausreichen

| Anforderung | Native AWS-Unterstützung |

|---|---|

| Echtzeit-Anomaliealarme | Erfordert benutzerdefinierte Pipelines |

| Kontenübergreifende einheitliche Suche | Keine native Aggregation |

| Historische Nachverfolgung von Bucket-Richtlinien | Nur IAM-Protokolle, getrennt vom Datenzugriff |

| Kontext der Objektklassifizierung (PII, PHI) | Keine integrierte Datenkennzeichnung |

| Durchsuchbare Zugriffshistorie | Benötigt Athena, OpenSearch oder eine externe Benutzeroberfläche |

Die nativen S3-Protokolle beantworten “Was ist passiert?”, jedoch nicht “Warum?” oder “Entspricht es den Richtlinien?”. Sicherheitsteams benötigen eine einheitliche Übersicht über Buckets, Konten und Zeiträume.

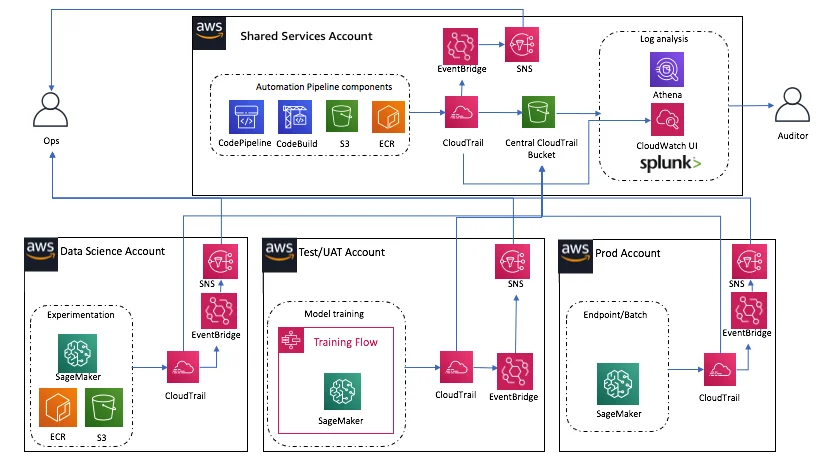

Zentrale Erfassung des S3 Datenaktivitätsverlaufs — AWS Referenzmuster

Ein modernes Muster, das von der AWS Enterprise Search und Audit-Richtlinie empfohlen wird, zentralisiert Ereignisse aus mehreren AWS-Konten in einem Aggregationskonto – und leitet diese an ein durchsuchbares Backend wie den Amazon OpenSearch Service weiter (AWS Architektur-Anleitung, Architektur-PDF, Einsatzempfehlung für Protokollierung):

- Aktivieren Sie CloudTrail-Datenereignisse für alle relevanten Buckets quer durch die Konten.

- Leiten Sie diese Ereignisse über EventBridge an ein zentrales Aggregationskonto weiter.

- Verwenden Sie SNS/SQS, um den Ereignisstrom, der in Lambda-Prozessoren fließt, zu puffern.

- Lambda-Funktionen reichern Ereignisse an: Sie fügen Objektmetadaten (via HEAD), Tag-Muster und Risikobewertungen hinzu.

- Speichern Sie angereicherte Datensätze in OpenSearch, indexiert nach Bucket, Benutzer, Vorgang, Tags.

- Optionale Benutzeroberfläche: eine statische Website oder ein Kibana-basiertes Dashboard zum Durchsuchen und Kennzeichnen.

Diese Architektur unterstützt schnelle Abfragen wie „Zeige alle GetObject-Anfragen im Bucket X, die Schlüssel abrufen, welche GDPR-Muster in der Region EU-west‑1 entsprechen“.

Beispiel eines angereicherten Datensatzes des Amazon S3 Datenaktivitätsverlaufs

{

"eventType": "GetObject",

"timestamp": "2025-07-25T14:12:34Z",

"bucket": "confidential-reports",

"key": "2025/Q2/finance.xlsx",

"userIdentity": {

"type": "Role",

"principal": "analytics-service-role"

},

"sourceIP": "198.51.100.27",

"geo": "IE",

"matchedTag": "financial-pii",

"objectSize": 15487632,

"encryption": "SSE-KMS",

"policyAllowed": true,

"anomalyScore": 8.5

}

Im Vergleich zu rohen Protokollen liefert dieser angereicherte Aktivitätsdatensatz zusätzlichen Kontext: Ob das Objekt sensible Inhalte enthielt, ob der Zugriff richtlinienkonform war, Geolokalisierung und eine Anomaliebewertung.

Optionale Erweiterungen & Tools

- Automatische Überwachung: Konfigurieren Sie AWS Lambda + SNS/Kinesis, um S3-Ereignisbenachrichtigungen in einen Verlauf-Bucket oder Analytics-Stream zu verteilen (Überwachungs-Blog).

- Python Pandas + Athena: Analysieren Sie Serverzugriffsprotokolle im großen Maßstab, um benutzerdefinierte Berichte zu erstellen (z. B. Löschvorgänge außerhalb der Geschäftszeiten, GET-Spitzen mit hohem Volumen) (Überwachungs-Blog mit Pandas).

- GuardDuty S3 Schutz: Nutzt CloudTrail-Protokolle, um ungewöhnliche Zugriffsverhalten, Missbrauch von IAM oder Brute-Force-Versuche zu erkennen (Überwachungsübersicht).

Zielgruppenszenarien

Sicherheit & Reaktionsmanagement bei Vorfällen

- Unbefugte Downloads untersuchen, indem IP, Benutzer und Objekttags abgeglichen werden.

- Alarme für anomale GET-Raten oder ungewöhnlich hohe Nutzungsvolumen erstellen.

Compliance und Prüfung

- Prüfern eine durchsuchbare Spur von Objektzugriffen und Lebenszyklusvorgängen vorlegen.

- Den Verschlüsselungsstatus über die Zeit und Änderungen an Objektmetadaten nachweisen.

DevOps & Governance

- Konsistente Bucket-Richtlinien & ACLs über alle Konten hinweg sicherstellen, indem Richtlinienänderungen mit Zugriffsvorgängen verknüpft werden.

- Replikations- und Objekt-Sperrstatus für GDPR-/Aufbewahrungsanforderungen nachverfolgen.

Schnell-Setup-Checkliste: AWS‑Native Aktivitätsverlauf

- CloudTrail-Datenereignisse für Ziel-Buckets mit Objektebene-Protokollierung aktivieren

- Protokolle zentral über EventBridge an das Aggregationskonto liefern

- Ereignisse mit SNS/SQS + Lambda puffern und weiterleiten

- Datensätze mit HEAD-Metadaten, Tag-Klassifizierung und Anomaliebewertungen anreichern

- Strukturierten Verlauf in OpenSearch oder einem durchsuchbaren Data Lake speichern

- Visualisieren und durchsuchen mit Kibana, Athena oder statischer Benutzeroberfläche

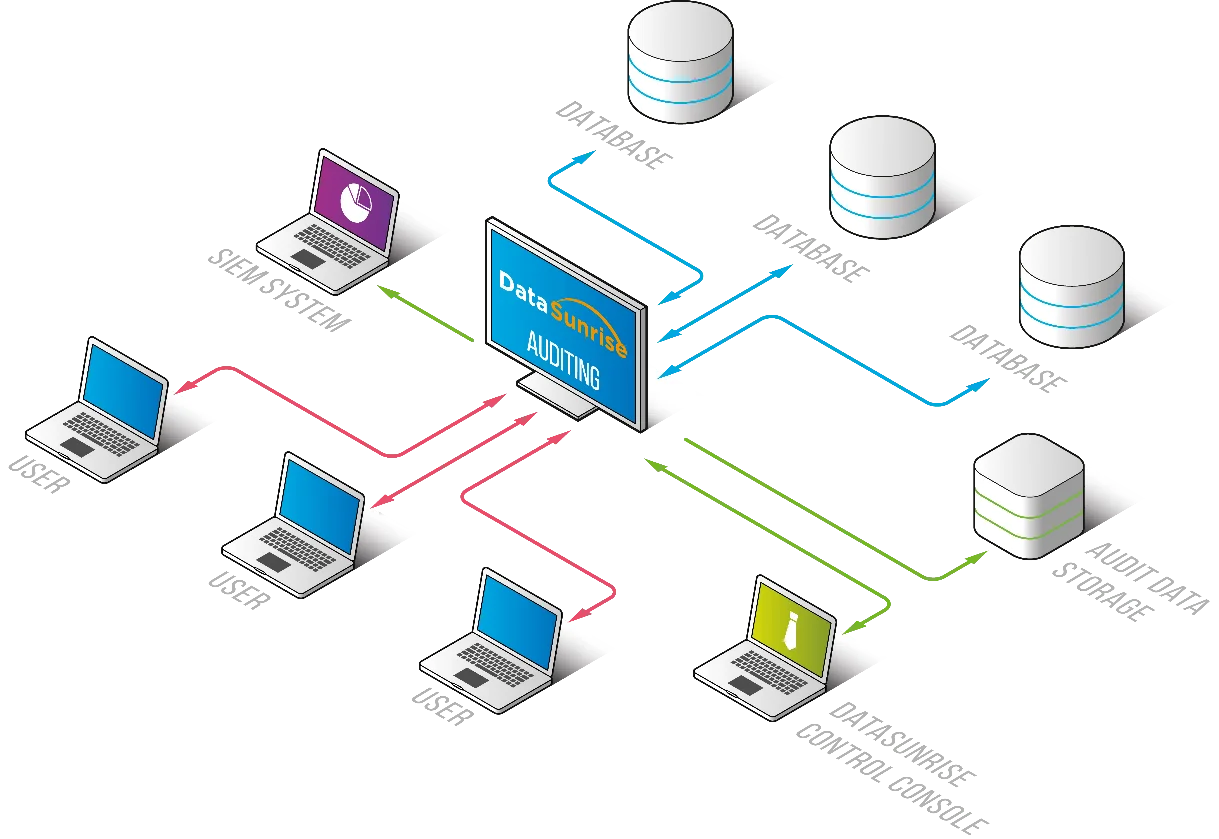

Amazon S3 Datenaktivitätsverlauf mit DataSunrise

Während native AWS-Tools wie CloudTrail, Serverzugriffsprotokolle und S3 Inventar grundlegende Telemetrie liefern, verbessern Plattformen wie DataSunrise den S3 Datenaktivitätsverlauf erheblich, indem sie einen zentralisierten, intelligenten und compliance-orientierten Ansatz zur Überwachung und Sicherung des Zugriffs auf Objekte bieten. Weitere Überwachungskonzepte finden Sie im Abschnitt über Database Activity Monitoring.

Im Gegensatz zur Aggregation von Rohprotokollen bietet DataSunrise Echtzeit-Kontext, automatisches Tagging und Sicherheitsrichtlinien-Durchsetzung – ohne dass komplexe Pipelines erstellt oder gewartet werden müssen. Mehr zur Regelverwaltung finden Sie im Artikel zur SQL-Injection-Prävention.

Zentrale Verbesserungen mit DataSunrise

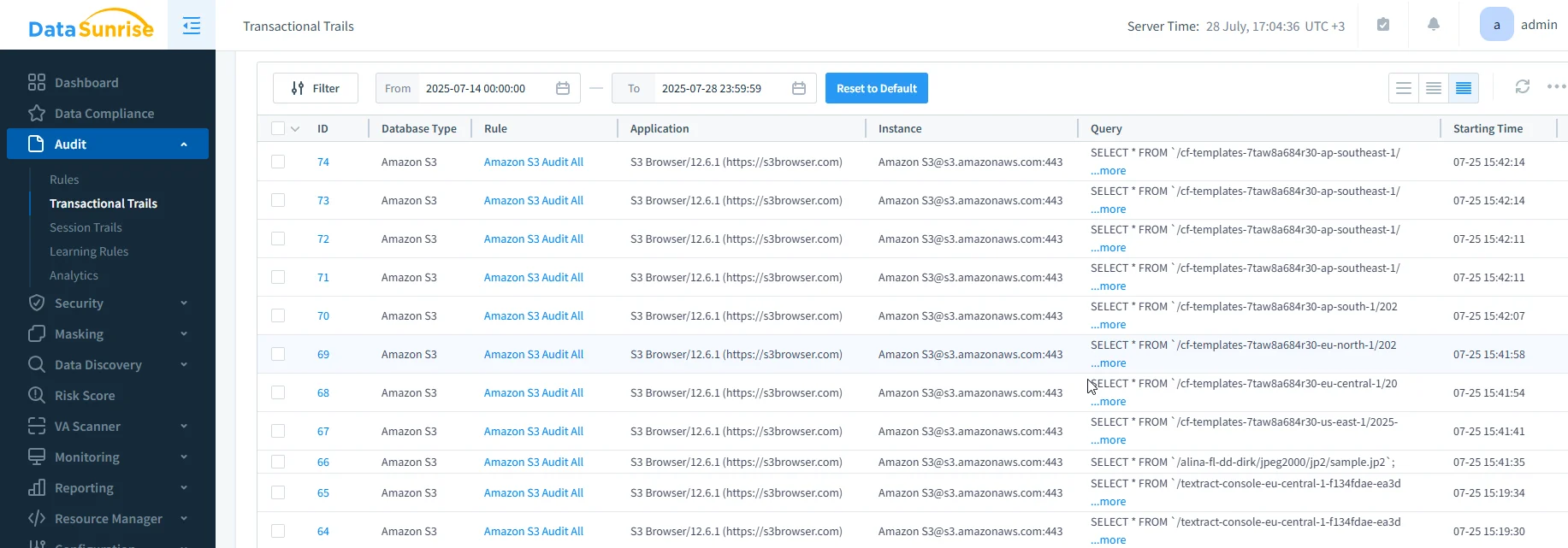

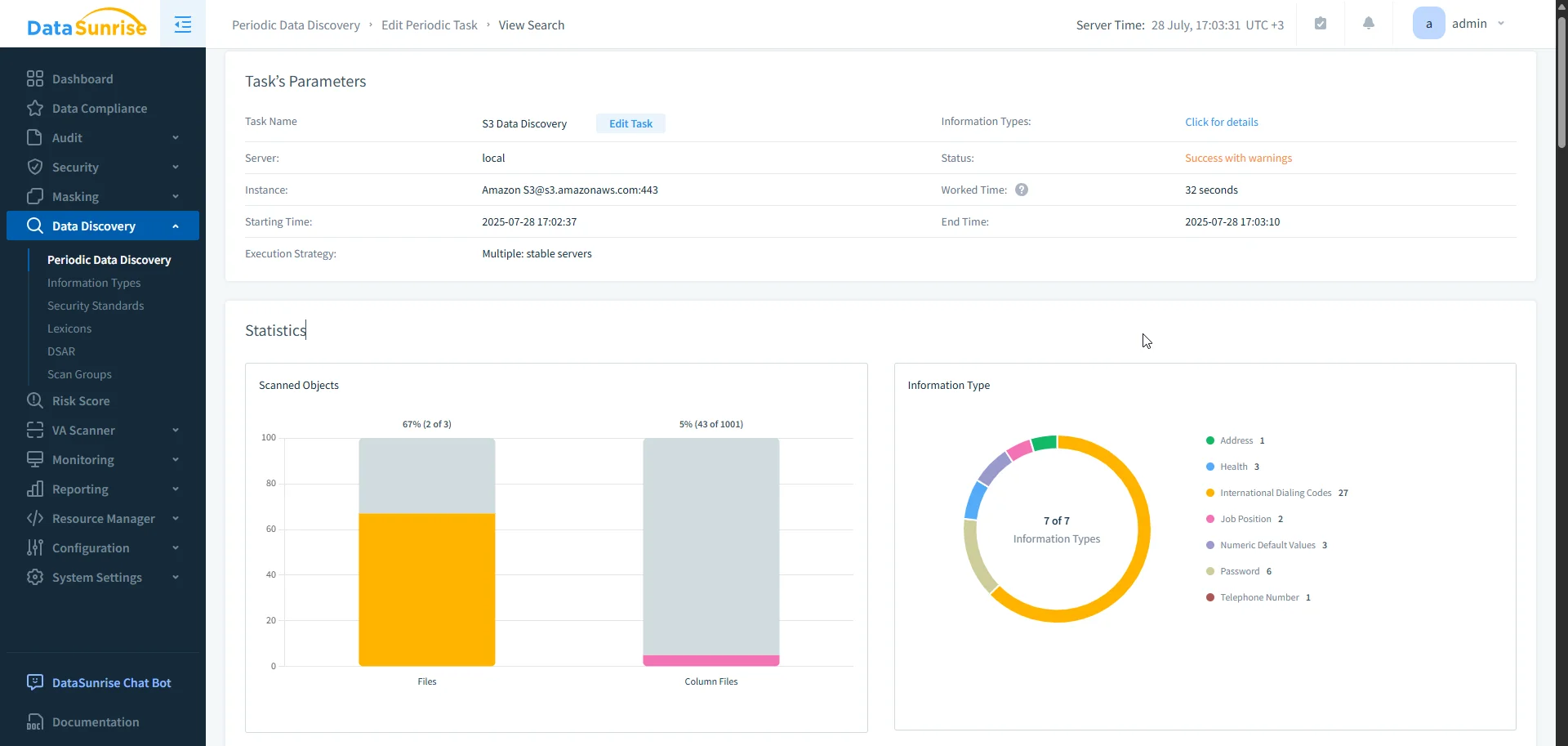

- Sensitive Data Classification: Erkennt automatisch PII, PHI und PCI-Daten in S3-Objekten mittels tiefgreifender Inhaltsprüfung und OCR-gestütztem Scannen, einschließlich bildbasierter Daten und halbstrukturierter Dateien.

- Dynamic Data Masking: Erzwingt Echtzeitmaskierung basierend auf Benutzerrolle, Quell-IP oder API-Methode. Maskieren oder schwärzen Sie Inhalte in Protokollen und Dashboards, um eine unbefugte Datenoffenlegung während Untersuchungen oder Prüfungen zu verhindern.

- Audit Rule Automation: Wendet automatisch feingranulare Audit-Regeln basierend auf Objekttyp, Zugriffsmustern, Benutzergruppen oder Compliance-Tags an – und erstellt so eine zielgerichtete, störungsfreie Prüfspur.

- Integrated Threat Detection: Kombiniert Aktivitätsprotokolle mit User Behavior Analytics und Anomaliebewertungen, um verdächtige Downloads, Privilegieneskalationen oder Brute-Force-Zugriffsversuche zu erkennen.

- Real-Time Alerting: Konfigurieren Sie Benachrichtigungen via Slack, Teams, SIEM oder E-Mail für jede Richtlinienverletzung oder jeden Zugriff auf sensible Daten, um die Reaktionszeit zu verkürzen.

- Cross-Platform Audit Correlation: Korrelation von S3-Zugriffsvorgängen mit RDS, Redshift, MongoDB und Dateispeicherung zur Erstellung einer einheitlichen Übersicht der Datenaktivitäten in Ihrer Cloud-Umgebung.

- Compliance-First Architecture: Nutzen Sie integrierte Vorlagen für SOX, HIPAA, PCI DSS und GDPR, um prüfungsbereite Berichte zu erstellen, die den Benutzerzugriff den regulatorischen Vorgaben zuordnen – automatisch.

Geschäftlicher Mehrwert

Indem passive Protokolle in umsetzbare, richtlinienbewusste Ereignisse umgewandelt werden, hilft DataSunrise Unternehmen dabei, von einer reaktiven Protokollanalyse zu proaktivem Datenschutz und Audit-Automatisierung überzugehen. Dies verbessert nicht nur die Sicherheitslage, sondern reduziert auch den manuellen Aufwand für Sicherheits-, Compliance- und Betriebsteams. Weitere Grundlagen zur automatisierten Datensicherheit finden Sie unter Data Security.

Möchten Sie Ihren S3 Audit Trail mit einer automatisierten Compliance und vollständigen Transparenz erweitern? Probieren Sie eine Live-Demo aus und entdecken Sie, wie DataSunrise sichere Cloud-Operationen beschleunigt.

Schlussgedanken

Der Aufbau eines robusten Amazon S3 Datenaktivitätsverlaufs bedeutet, über einfache Lese-/Schreibprotokolle hinauszudenken. Es geht darum, einen auditfähigen, durchsuchbaren, angereicherten Zeitstrahl von Vorgängen auf Dateiebene, Berechtigungsänderungen und kontextbezogenen Metadaten zu erstellen – über Teams, Konten und Zeitzonen hinweg.

Die von AWS entwickelte zentrale Aggregationsarchitektur bietet eine skalierbare Grundlage – jedoch könnten Sicherheitsteams, die eine schnellere Bereitstellung, reichhaltigeren Kontext und integrierte Compliance-Berichte benötigen, den Einsatz spezialisierter Plattformen wie DataSunrise in Betracht ziehen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen