Wie man Daten-Governance für Percona Server for MySQL anwendet

Organisationen, die auf Percona Server for MySQL angewiesen sind, verarbeiten täglich große Mengen sensibler, geschäftskritischer Informationen. Diese können unter anderem Kundendaten, Zahlungsinformationen, finanzielle Transaktionen und geistiges Eigentum umfassen – all diese Daten müssen vor unbefugtem Zugriff oder Missbrauch geschützt werden. Die Risiken beschränken sich nicht nur auf externe Angreifer; auch Insider-Bedrohungen und menschliche Fehler stellen nach wie vor eine beständige Herausforderung dar.

Globale Regelwerke wie GDPR, HIPAA und PCI DSS verschärfen kontinuierlich die Anforderungen an die Datenverarbeitung und -berichterstattung. Laut dem Verizon Data Breach Investigations Report 2024 gehören Systemeinbrüche und Datenmissbrauch zu den Hauptursachen für Sicherheitsvorfälle in verschiedenen Branchen. Ohne effektive Governance riskieren Organisationen Strafen, Reputationsschäden und Betriebsunterbrechungen.

Percona Server for MySQL bietet eine solide technische Grundlage, indem es den Standard-MySQL um zusätzliche Funktionen für Leistung, Zuverlässigkeit und Sicherheit erweitert. Funktionen wie rollenbasierte Zugriffskontrolle (RBAC), Audit-Plugins und Verschlüsselung tragen zu einer verbesserten Datenbanküberwachung bei. Diese Werkzeuge allein genügen jedoch möglicherweise nicht, um den sich weiterentwickelnden Compliance-Anforderungen gerecht zu werden. Viele Organisationen integrieren spezialisierte Plattformen wie DataSunrise, die die Governance-Fähigkeiten von Percona mit fortschrittlichem Monitoring, Maskierung, automatisierter Compliance-Berichterstattung und der Verwaltung von Richtlinien in mehreren Umgebungen erweitern.

Was ist Data Governance?

Data Governance bezieht sich auf das Set von Richtlinien, Prozessen und Technologien, das sicherstellt, dass Daten korrekt, sicher und verantwortungsbewusst genutzt werden. Es bietet einen Rahmen zur Definition, wie Daten innerhalb einer Organisation zugegriffen, geschützt und geprüft werden.

Effektive Governance unterstützt:

- Verantwortlichkeit – Definition von Rollen und Zuständigkeiten bei der Datenverwaltung.

- Compliance – Erfüllung externer Vorschriften wie SOX, HIPAA und GDPR.

- Sicherheit – Schutz sensibler Daten mittels Verschlüsselung, Maskierung und Zugriffskontrollen.

- Transparenz – Führung von Audit-Trails, die dokumentieren, wer auf Daten zugegriffen oder diese verändert hat.

Im Kontext von Percona Server for MySQL stellt die Governance sicher, dass jede Abfrage, jede Rolle und jeder Datensatz nach strengen Richtlinien kontrolliert wird. Dies schafft Vertrauen bei den Stakeholdern und minimiert Compliance-Risiken.

Native Governance-Funktionen in Percona

Rollenbasierte Zugriffskontrolle (RBAC)

RBAC ermöglicht es Administratoren, Rollen mit präzisen Berechtigungen zu definieren, sodass nur autorisierte Personen auf sensible Informationen zugreifen oder diese ändern können. Zum Beispiel:

- Administratoren können über umfassende Berechtigungen für das Datenbankmanagement verfügen.

- Entwickler können auf nicht-produktive Schemas beschränkt sein.

- Auditoren können schreibgeschützten Zugriff auf Protokolle und Berichte erhalten.

Diese fein abgestimmte Kontrolle hilft dabei, das Prinzip der minimalen Rechtevergabe durchzusetzen, wodurch die Angriffsfläche minimiert und die versehentliche Offenlegung vertraulicher Informationen verhindert wird. RBAC vereinfacht zudem Compliance-Audits, indem eine klare Zuordnung zwischen Jobrollen und Systemberechtigungen aufgezeigt wird.

Praktische SQL-Beispiele:

-- Rollen erstellen

CREATE ROLE 'admin_role', 'dev_role', 'auditor_role';

-- Berechtigungen zuweisen

GRANT ALL PRIVILEGES ON *.* TO 'admin_role';

GRANT SELECT, INSERT, UPDATE, DELETE ON appdb.* TO 'dev_role';

GRANT SELECT ON appdb.* TO 'auditor_role';

-- Benutzer erstellen und Rollen zuweisen

CREATE USER 'alice'@'%' IDENTIFIED BY 'StrongPassword#1';

CREATE USER 'dev_jane'@'%' IDENTIFIED BY 'StrongPassword#2';

CREATE USER 'aud_bob'@'%' IDENTIFIED BY 'StrongPassword#3';

GRANT 'admin_role' TO 'alice'@'%';

GRANT 'dev_role' TO 'dev_jane'@'%';

GRANT 'auditor_role' TO 'aud_bob'@'%';

-- Standardrollen festlegen

SET DEFAULT ROLE 'admin_role' TO 'alice'@'%';

SET DEFAULT ROLE 'dev_role' TO 'dev_jane'@'%';

SET DEFAULT ROLE 'auditor_role' TO 'aud_bob'@'%';

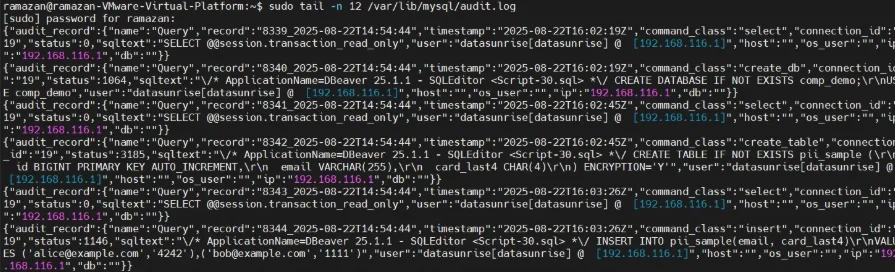

Audit-Protokollierung

Das Audit-Log-Plugin erfasst Abfragen, Verbindungen und Zugriffsversuche und erstellt so einen chronologischen Bericht über die Datenbankaktivitäten. Dieses Protokoll ist von unschätzbarem Wert zur Untersuchung von Sicherheitsvorfällen, zum Nachweis der Einhaltung von Vorschriften sowie zur Sicherstellung der Verantwortlichkeit.

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_policy = 'ALL';

Sobald das Plugin aktiviert ist, zeichnet es Benutzeranmeldungen, SQL-Abfragen, Schemaänderungen und fehlgeschlagene Zugriffsversuche auf. Die Protokolle können anschließend für weiterführende Audit-Trail-Analysen oder zur Integration in externe Datenbank-Aktivitätsüberwachung exportiert werden.

Verschlüsselung und Sicherheit

Percona Server for MySQL stärkt die Datenbanksicherheit mit integrierter Verschlüsselung und Transportschutz.

- Daten im Ruhezustand: Verschlüsselung über Keyring-Plugins stellt sicher, dass sensible Daten auf der Festplatte geschützt sind.

- Daten während der Übertragung: SSL/TLS sichert die Kommunikation zwischen Client und Server, wodurch Abhören oder Manipulation verhindert wird.

- Backup-Schutz: Verschlüsselte Backups verringern das Risiko einer Datenexposition bei einem Speicherkompromiss.

- Schlüsselverwaltung: Die Integration externer Schlüsselverwaltungssysteme ermöglicht eine sicherere Rotation und Verwaltung des Lebenszyklus von Verschlüsselungsschlüsseln.

- Überwachung: Administratoren können den Verschlüsselungsstatus und die Gültigkeit von Zertifikaten nachverfolgen, um eine kontinuierliche Compliance sicherzustellen.

Diese Sicherheitsmaßnahmen sind entscheidend, um Standards wie HIPAA und PCI DSS zu erfüllen. Dennoch verhindern sie nicht den Missbrauch durch autorisierte Benutzer, weshalb Maskierung und Verhaltensanalysen erforderlich sind.

Anwendung von Data Governance mit DataSunrise

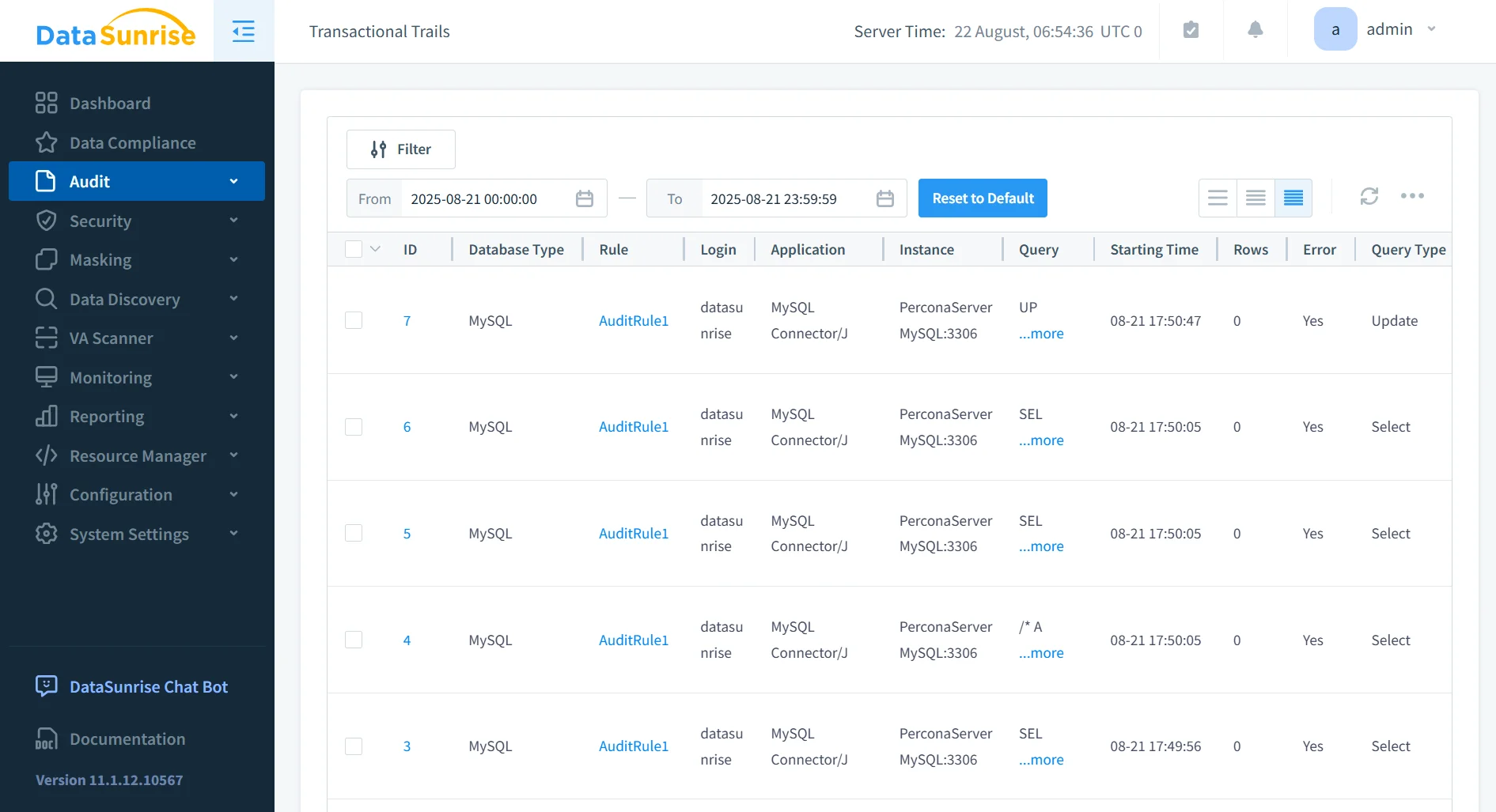

Zentralisierte Audit-Trails

Mithilfe von umfassenden Audit-Protokollen erstellt DataSunrise manipulationssichere Aufzeichnungen über Percona und andere Datenbanken hinweg. Im Gegensatz zu nativen Audit-Protokollen können diese zentral angezeigt und analysiert werden. Administratoren erhalten eine einheitliche Übersicht über hybride Umgebungen, was den manuellen Aufwand reduziert und die Überwachung der Datenbankaktivitäten verbessert. Zentralisierte Audit-Trails vereinfachen zudem forensische Analysen, da ein konsistentes Format über mehrere Plattformen hinweg beibehalten wird.

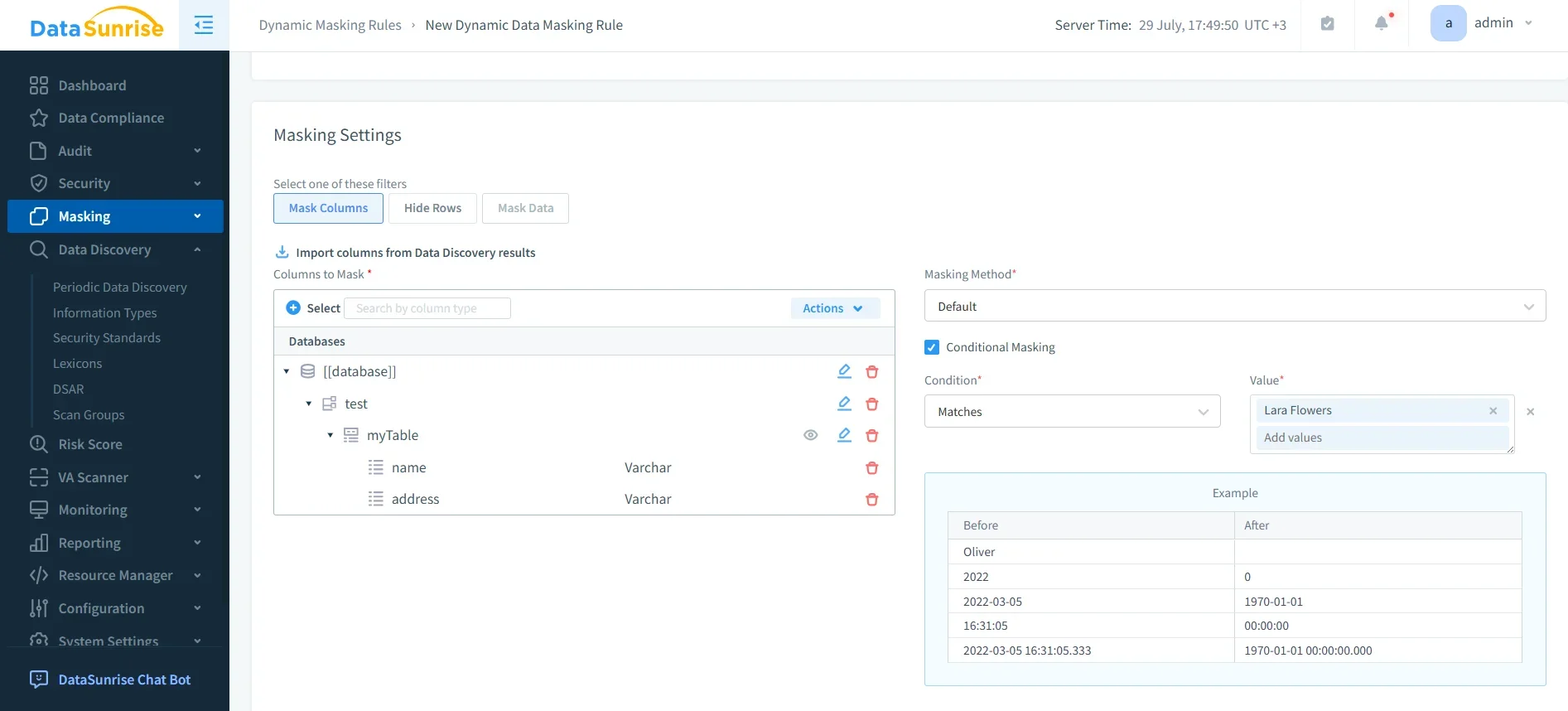

Dynamische Datenmaskierung

Sensible Felder wie Kreditkartennummern oder persönliche Identifikatoren können in Echtzeit durch dynamische Datenmaskierung geschützt werden. Unbefugte Benutzer sehen maskierte Werte, während autorisierte Prozesse weiterhin uneingeschränkt funktionieren. Maskierungsregeln können pro Benutzerrolle konfiguriert werden, was eine fein granulierte Kontrolle und die Einhaltung von Datenschutzgesetzen gewährleistet. Im Gegensatz zur statischen Maskierung passt sich dieser dynamische Ansatz in Echtzeit an Anforderungen an und unterstützt so die kontinuierliche Nutzbarkeit der Anwendung.

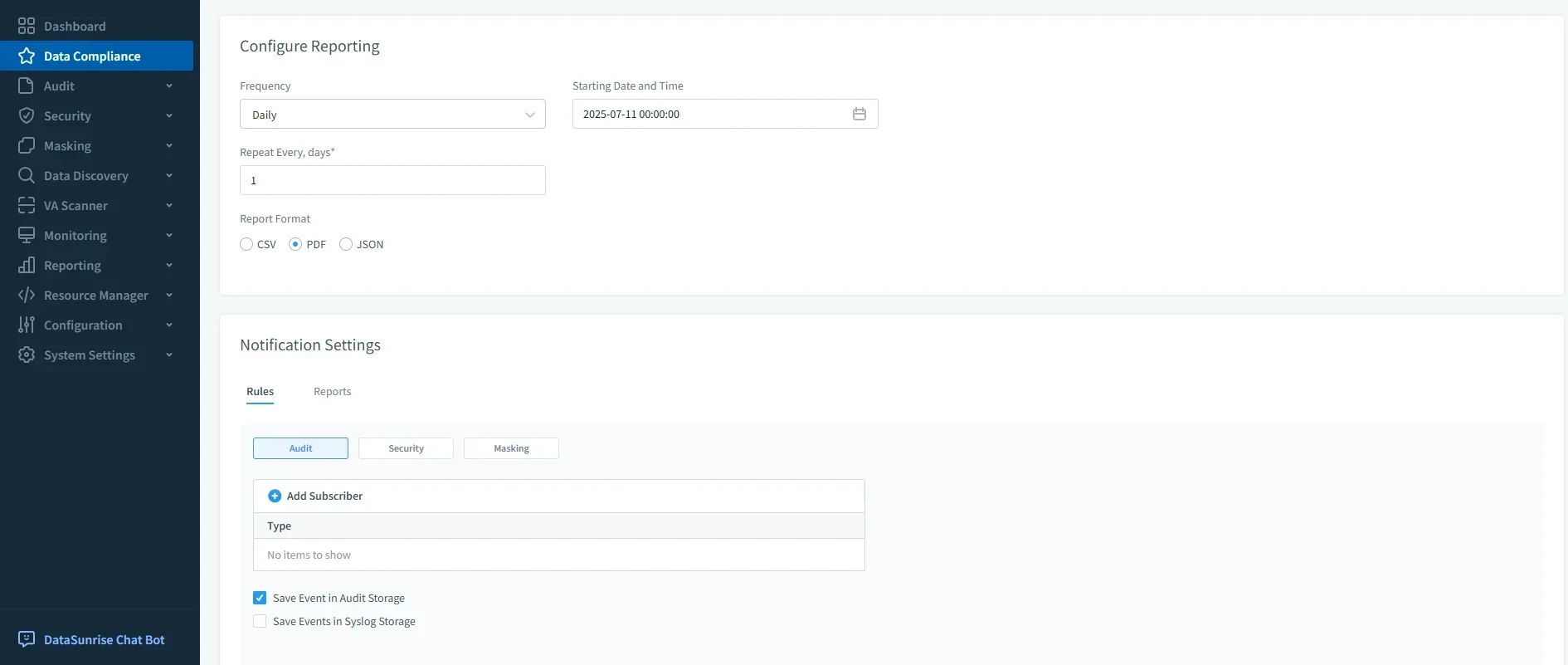

Automatisierte Compliance-Berichterstattung

Mithilfe des Compliance Managers können Organisationen Berichte für Audits gemäß SOX, HIPAA, PCI DSS und GDPR erstellen. Diese Automatisierung reduziert den Vorbereitungsaufwand und hilft, eine kontinuierliche Compliance-Haltung aufrechtzuerhalten. Berichte können so geplant werden, dass sie periodisch ausgeführt und in Formate exportiert werden, die für Aufsichtsbehörden geeignet sind. Durch den Wegfall der manuellen Berichtserstellung senkt DataSunrise die Auditvorbereitungskosten und sorgt gleichzeitig für Konsistenz über alle Rahmenwerke hinweg.

Analyse des Nutzerverhaltens

Durch die Anwendung von Analysen des Nutzerverhaltens erkennt DataSunrise Anomalien wie ungewöhnliche Abfragefrequenzen oder Zugriffsversuche außerhalb der normalen Arbeitszeiten. Es werden Basiswerte für normales Verhalten herangezogen, um Insider-Bedrohungen oder kompromittierte Konten früher als herkömmliche Audit-Protokolle zu erkennen. Organisationen profitieren von proaktiven Warnmeldungen, die die Reaktionszeiten bei Vorfällen verkürzen und die Governance-Überwachung stärken.

- Erkennt verdächtige Anmeldezeiten und ungewöhnliche Abfragespitzen

- Bietet kontextbezogene Einblicke, um Fehlalarme von tatsächlichen Bedrohungen zu unterscheiden

- Unterstützt die Compliance, indem Anomalien für Audit-Prüfungen dokumentiert werden

Zentralisierte Richtlinienverwaltung

Eine einzige Oberfläche für Sicherheitsrichtlinien ermöglicht es Administratoren, Regeln konsistent über hybride oder Multi-Cloud-Umgebungen hinweg durchzusetzen. Dies reduziert das Risiko von Richtlinienabweichungen und stellt sicher, dass unternehmensinterne sowie regulatorische Anforderungen eingehalten werden. Durch die zentralisierte Verwaltung werden Updates in allen Datenbanken sofort implementiert, was den administrativen Aufwand senkt und eine striktere Richtlinieneinhaltung gewährleistet.

- Erleichtert die plattformübergreifende Governance von mehreren Datenbanken über eine einzige Konsole

- Sichert eine einheitliche Durchsetzung sowohl in lokalen als auch in Cloud-Umgebungen

- Verringert den administrativen Aufwand durch automatisierte Richtliniensynchronisation

Geschäftliche Auswirkungen

| Aspekt | Native Governance von Percona | Governance mit DataSunrise |

|---|---|---|

| Audit-Trails | Basis-Audit-Protokolle werden mittels Plugin erfasst; manueller Export und Analyse erforderlich | Zentralisierte, manipulationssichere Audit-Trails mit plattformübergreifender Sichtbarkeit |

| Daten- schutz | Verschlüsselung im Ruhezustand und SSL/TLS während der Übertragung | Dynamische Datenmaskierung für sensible Felder, rollenbasierte Zugriffskontrolle und umfassende Datensicherheit |

| Compliance-Berichterstattung | Manuelle Zusammenstellung von Protokollen für Rahmenwerke wie GDPR, HIPAA, PCI DSS | Automatisierte Compliance-Berichterstattung mit Vorlagen für SOX, PCI DSS, HIPAA, GDPR |

| Benutzerüberwachung | Protokolle liefern Zugriffs- und Abfragedetails, jedoch ohne Analysefunktionen | Verhaltensanalysen mit Anomalieerkennung und Überwachung von Insider-Bedrohungen |

| Richtlinienverwaltung | Richtlinien müssen pro Instanz durchgesetzt werden | Zentralisierte Richtlinienverwaltung über hybride und Multi-Cloud-Umgebungen |

| Plattformübergreifend | Auf das MySQL-Ökosystem beschränkt | Unterstützt über 40 Plattformen und gewährleistet somit eine konsistente Governance |

| Betriebliche Effizienz | Hoher manueller Aufwand für die Protokollverarbeitung und Berichterstattung | Automatisierte Workflows und Berichtserstellung |

| Risikominderung | Basis-Schutz, jedoch eingeschränkte Anomalieerkennung | Kontinuierliche Überwachung in Echtzeit und proaktive Warnmeldungen |

Fazit

Percona Server for MySQL bietet eine solide Grundlage für die Daten-Governance mit Funktionen wie rollenbasierter Zugriffskontrolle, Verschlüsselung und Audit-Protokollierung. Dennoch erfordern moderne Compliance-Herausforderungen eine erweiterte Sichtbarkeit, Automatisierung und einen fortschrittlichen Schutz.

Durch die Integration von DataSunrise können Organisationen ihre Governance-Strategie mit dynamischer Maskierung, intelligenter Analyse und zentralisierter Compliance-Berichterstattung weiterentwickeln. Dies gewährleistet nicht nur die Einhaltung globaler regulatorischer Standards, sondern stärkt auch die Widerstandsfähigkeit gegenüber sich ständig entwickelnden Datensicherheitsbedrohungen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen