Apache Impala Prüfprotokoll

Einführung

Apache Impala bietet leistungsstarke SQL-Analysen für Hadoop-Daten. Da Organisationen Impala zur Verarbeitung sensibler Daten einsetzen, ist die Implementierung eines robusten Prüfprotokolls für Sicherheit und Compliance unerlässlich.

Da Datenpannen im Jahr 2023 laut IBM's Bericht durchschnittlich 4,45 Millionen Dollar kosteten, dient ein effektives Prüfprotokoll in Impala als wesentliche Sicherheitsmaßnahme, die Einblick in den Datenzugriff und potenzielle Sicherheitsvorfälle bietet.

Verständnis des Apache Impala Prüfprotokolls

Impala-Prüfprotokolle erfassen Benutzeraktivitäten, SQL-Operationen und Systemereignisse innerhalb der Abfrage-Engine. Das natives Prüfprotokollsystem umfasst:

- Prüf-Ereignisprotokollierer: Erfasst Ereignisse direkt vom Impala-Daemon

- Protokollspeicherung: Speichert Ereignisse in Dateien oder leitet sie an zentrale Systeme weiter

- Erfasste Ereignisse: Authentifizierung, Abfrageausführung, Metadatenoperationen, Datenzugriff und Berechtigungsänderungen

Konfiguration des nativen Apache Impala Prüfprotokolls

Prüfprotokollierung aktivieren

Konfigurieren Sie den Impala-Daemon gemäß der offiziellen Dokumentation:

# Bearbeiten der Impala-Konfigurationsdatei

sudo vi /etc/default/impala

# Parameter hinzufügen oder ändern

--audit_event_log_dir=/var/log/impala/audit

--audit_log_level=full

Der Parameter audit_log_level unterstützt, wie im Konfigurationsleitfaden beschrieben, drei Werte:

- minimal: Nur grundlegende Abfragedetails

- basic: Standard-Ausführungsinformationen

- full: Umfassende Abfragedaten und Kontext

Protokollformat und Rotation konfigurieren

Legen Sie Ausgabeformate und Rotationsrichtlinien gemäß der Protokollverwaltungsdokumentation fest:

# Setzen Sie das JSON-Format für eine einfachere Analyse

--audit_log_format=json

# Rotationsparameter konfigurieren

--max_audit_log_file_size=500MB

--max_audit_log_files=10

Beispiel eines Prüfprotokoll-Eintrags

Ein typischer, im JSON-Format vorliegender Protokolleintrag enthält:

{

"timestamp": "2023-10-20T14:32:15.432Z",

"user": "analyst_user",

"database": "customer_data",

"query": "SELECT customer_id FROM transactions WHERE purchase_date > '2023-09-01'",

"status": "OK",

"duration_ms": 1250

}

Zentralisierte Protokollintegration

Für Unternehmensumgebungen integrieren Sie Impala-Prüfprotokolle mit zentralisierten Protokollsystemen, wie im Administrationshandbuch empfohlen:

- Protokollweiterleitungen konfigurieren (Flume, Logstash, Filebeat)

- Aggregation mithilfe des ELK Stacks oder ähnlicher Tools implementieren

- Protokolle in Kafka für die Echtzeitverarbeitung streamen

Analyse des Apache Impala Prüfprotokolls

Analyse über die Kommandozeile

Für schnelle Untersuchungen:

# Suche nach Abfragen eines bestimmten Benutzers

grep -r '"user":"data_scientist"' /var/log/impala/audit/

# Identifiziere fehlgeschlagene Abfragen

grep -r '"status":"ERROR"' /var/log/impala/audit/

SQL-basierte Analyse

Wie in der Impala SQL-Referenz empfohlen, nutzen Sie Impala, um seine eigenen Protokolle zu analysieren:

-- Erstellen Sie eine externe Tabelle für JSON-Prüfprotokolle

CREATE EXTERNAL TABLE audit_logs (

timestamp STRING,

user STRING,

database STRING,

query STRING,

status STRING,

duration_ms BIGINT

)

ROW FORMAT SERDE 'org.apache.hive.hcatalog.data.JsonSerDe'

LOCATION '/var/log/impala/audit/';

-- Analysiere Top-Benutzer nach Abfragevolumen

SELECT user, COUNT(*) AS query_count

FROM audit_logs

GROUP BY user

ORDER BY query_count DESC

LIMIT 10;

Einschränkungen des nativen Impala Prüfprotokollings

Das native Prüfprotokolling von Impala weist mehrere Einschränkungen auf:

- Begrenzte Kontextinformationen

- Keine integrierte Analyse oder Alarmierung

- Manuelle Protokollverwaltung

- Sensiblen Daten können über Abfragetexte in den Protokollen erscheinen

- Begrenzte Möglichkeiten bei der Compliance-Berichterstattung

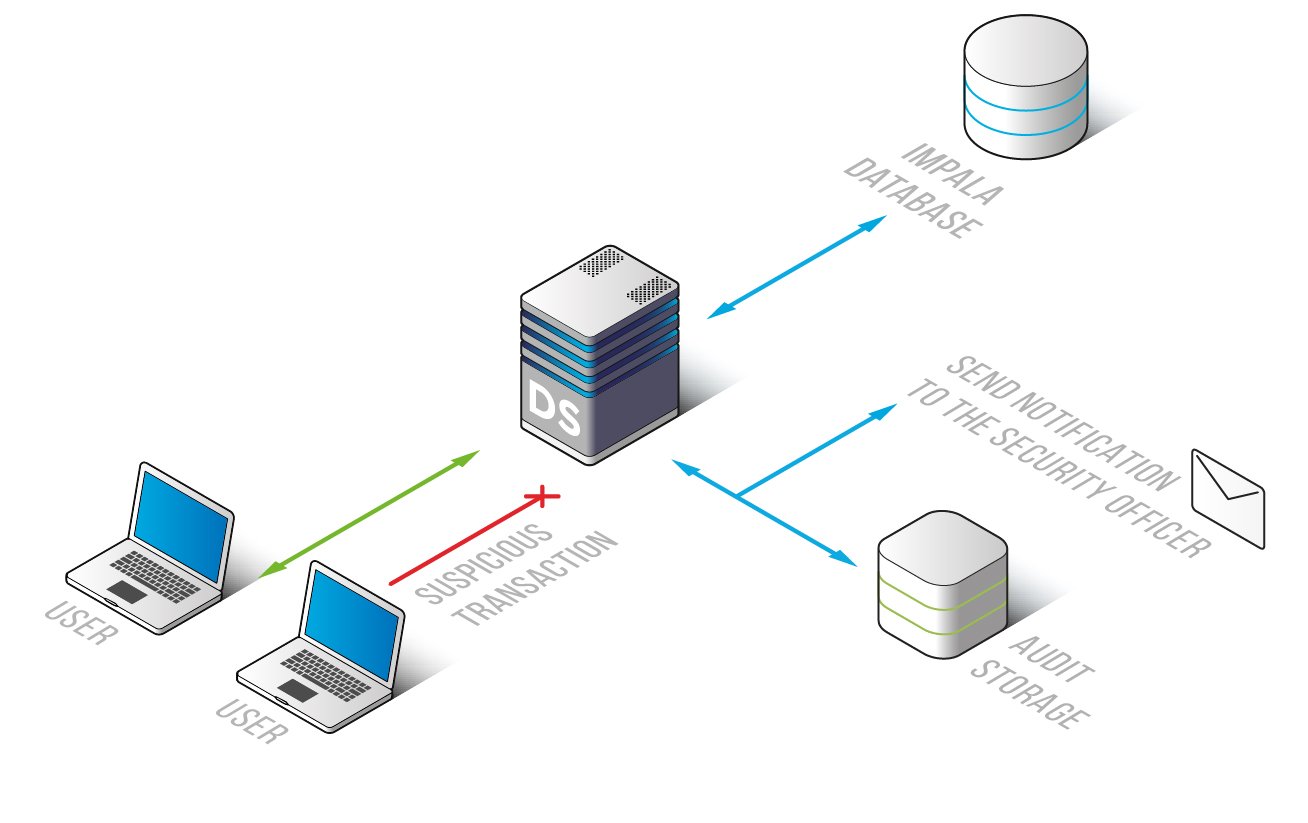

Erweitertes Impala Prüfprotokolling mit DataSunrise

DataSunrise behebt die nativen Einschränkungen mit umfassenden Prüfprotokoll-Fähigkeiten:

Zentralisiertes Management

- Einheitliche Benutzeroberfläche zur Verwaltung von Prüfprotokollrichtlinien

- Detaillierte Regeln basierend auf Datenbanken, Tabellen, Benutzern und Abfragearten

- Konsistente Durchsetzung der Richtlinien über alle Umgebungen hinweg

Erweiterte Funktionen

- Reicher Kontext: Erfasst Datenklassifizierung, Anwendungskontext und Benutzerdetails

- Echtzeitwarnungen: Konfigurierbare Benachrichtigungen für Sicherheitsereignisse

- Verhaltensanalysen: Analysiert Benutzerverhalten zur Erkennung von Anomalien

- Automatisierte Compliance: Optimierte Berichterstattung für GDPR, HIPAA, PCI DSS und SOX

Best Practices für das Apache Impala Prüfprotokoll

Basierend auf Branchenerfahrung und Empfehlungen aus der Impala-Sicherheitsdokumentation finden Sie hier die wichtigsten Best Practices für die Implementierung eines effektiven Impala Prüfprotokolls:

1. Implementieren einer gestuften Prüfstrategie

Strukturieren Sie Ihren Ansatz zur Prüfprotokollierung, um Sicherheitsanforderungen mit der Systemleistung in Einklang zu bringen:

- Standardstufe: Grundlegende Protokollierung für Routineoperationen

- Erweiterte Stufe: Detaillierte Protokollierung für den Zugriff auf sensible Daten

- Umfassende Stufe: Vollständige Prüfprotokollierung für administrative Operationen

2. Optimieren der Protokollspeicherung und -aufbewahrung

Implementieren Sie effiziente Speicher- und Aufbewahrungsrichtlinien:

- Speichern Sie aktuelle Protokolle (30-90 Tage) in Hochleistungsspeichern für eine schnelle Analyse

- Archivieren Sie ältere Protokolle in kostengünstigen Speichern zur Einhaltung der Compliance-Aufbewahrung

- Implementieren Sie Verschlüsselung für gespeicherte Prüfprotokolle, um Manipulationen zu verhindern

- Dokumentieren Sie Aufbewahrungsrichtlinien gemäß den gesetzlichen Anforderungen

3. Etablieren regelmäßiger Prüfprotokoll-Überprüfungsprozesse

Erstellen Sie einen strukturierten Ansatz zur Überprüfung von Prüfprotokollen:

- Tägliche Überprüfung von Sicherheitsalarmen und Anomalien

- Wöchentliche Analyse von Zugriffsmustern und Trends

- Monatliche Compliance-Überprüfung und Berichterstattung

- Quartalsweise Bewertung der Effektivität der Prüfprotokollierung

4. Korrelation von Prüfprotokolldaten über Systeme hinweg

Wie im Impala-Administrationshandbuch empfohlen, korrelieren Sie Impala-Prüfprotokolldaten mit anderen Sicherheitsinformationen:

- Logs des Hadoop-Ökosystems (HDFS, Hive, HBase)

- Authentifizierungssysteme (Kerberos, LDAP)

- Netzwerksicherheitssysteme

- Host-basierte Sicherheitsprotokolle

Geschäftlicher Nutzen von erweitertem Impala Prüfprotokolling und Sicherheit

Die Implementierung eines robusten Prüfprotokolls für Impala bietet einen erheblichen geschäftlichen Nutzen, der über die reine Einhaltung von Vorschriften hinausgeht:

- Erweiterte Bedrohungserkennung: Potenzielle Sicherheitsvorfälle identifizieren, bevor sie eskalieren

- Verbesserte betriebliche Transparenz: Nutzungsmuster verstehen, um die Ressourcenzuweisung zu optimieren

- Optimierte Compliance: Den Aufwand für die Erstellung von Prüfunterlagen und das Sammeln von Nachweisen reduzieren

- Risikominderung: Sicherheitslücken schließen, bevor sie zu Verstößen oder Compliance-Verletzungen führen

- Unterstützung der Datenverwaltung: Datenverantwortung durch klare Transparenz über die Datennutzung ermöglichen

Fazit

Obwohl das native Prüfprotokolling von Impala wesentliche Funktionen bereitstellt, profitieren Organisationen mit komplexen Anforderungen von erweiterten Lösungen wie DataSunrise, welche fortschrittliche Sicherheitsanalytik, automatisierte Compliance und Fähigkeiten zur Bedrohungserkennung bieten.

DataSunrise verwandelt Impala-Prüfprotokolle in umsetzbare Sicherheitsinformationen durch seine intuitive Benutzeroberfläche und Funktionen auf Enterprise-Niveau. Vereinbaren Sie eine Demo, um zu sehen, wie es die Sicherheit Ihrer Impala-Daten stärken und Compliance-Bemühungen vereinfachen kann.