Cassandra-Datenprüfprotokoll: Bewährte Verfahren für Sicherheit und Compliance

Die Datenprüfung ist ein entscheidendes Merkmal zur Verwaltung und Sicherung sensibler Daten in modernen Datenbanken. Apache Cassandra, eine hochgradig skalierbare NoSQL-Datenbank, bietet leistungsstarke native Prüfungsfunktionen, die es Organisationen ermöglichen, Aktivitäten an ihren Daten zu überwachen und zu protokollieren. Dieser Artikel beleuchtet den nativen Data Audit Trail von Cassandra, zeigt, wie Python für die Datenprüfung eingesetzt werden kann, und stellt die fortschrittlichen Prüfungswerkzeuge von DataSunrise vor.

Das native Prüfprotokoll von Cassandra verstehen

Die native Audit-Funktion von Cassandra wurde entwickelt, um Aktivitäten an sensiblen Daten zu erfassen und zu protokollieren, sodass Transparenz und die Einhaltung der Sicherheitsrichtlinien gewährleistet sind. Mit der Konfiguration AuditLogOptions können Sie festlegen, was protokolliert wird, einschließlich Operationen, Benutzer und Keyspaces. Unten finden Sie ein Beispiel für eine Konfiguration:

audit_logging_options:

enabled: true

logger:

- class_name: FileAuditLogger

audit_logs_dir: /var/log/cassandra/audit

included_keyspaces: my_keyspace

excluded_keyspaces: system, system_schema

included_categories: AUTH, DDL, DML

roll_cycle: HOURLYZentrale Konfigurationspunkte:

- Enabled: Die Audit-Protokollierung ist aktiviert.

- Categories: Protokolliert Operationen der Data Definition Language (DDL) und Data Manipulation Language (DML).

- Keyspaces: Konzentriert sich auf test_keyspace und schließt System-Keyspaces aus.

- Logs Directory: Die Audit-Logs werden in /var/log/cassandra/audit gespeichert.

Beispiel: Daten einfügen mit Audit-Protokollierung

Wenn eine INSERT-Operation ausgeführt wird, zeichnet das Audit-Log wichtige Details auf:

INFO [Native-Transport-Requests-1] 2024-12-24 07:38:01,753 FileAuditLogger.java:51 - user:anonymous host:/172.17.0.2:7000 source:/127.0.0.1 port:45862 timestamp:1735025881749 type:UPDATE category:DML ks:test_keyspace scope:audit_test operation:INSERT INTO audit_test (id, name, age) VALUES (uuid(), 'Charlie', 35);

Dieses Protokoll zeigt:

- Benutzer- und Hostdetails.

- Die Kategorie und Art der Operation.

- Den betroffenen Keyspace und die Tabelle.

- Die exakt ausgeführte Abfrage.

Implementierung des nativen Prüfprotokolls mit Python

Python bietet eine effiziente Möglichkeit, mit Cassandra für Prüfzwecke zu interagieren. Im Folgenden finden Sie eine Schritt-für-Schritt-Anleitung:

Verbindung zu Cassandra herstellen

from cassandra.cluster import Cluster

# Verbindung zum Cassandra-Cluster herstellen

proxy_host = 'localhost'

proxy_port = 9044

username = 'cassandra'

password = 'cassandra'

auth_provider = PlainTextAuthProvider(username, password)

cluster = Cluster([proxy_host], port=proxy_port, auth_provider=auth_provider)

session = cluster.connect()

session.set_keyspace('test_keyspace')

print("Mit Cassandra verbunden")Einrichtung der Audit-Protokollierung

Die Audit-Protokollierung wird in der cassandra.yaml mit Optionen wie AuditLogOptions konfiguriert. Um die Konfiguration zu überprüfen, verwenden Sie die Logs von Cassandra:

grep 'AuditLog is enabled' /var/log/cassandra/system.log

Anzeigen der Prüfungsergebnisse

Audit-Logs können programmgesteuert ausgewertet werden:

import os

log_dir = "/var/log/cassandra/audit"

for file_name in os.listdir(log_dir):

with open(os.path.join(log_dir, file_name), 'r') as log_file:

for line in log_file:

print(line.strip())Beispiel: Durchführung einer geprüften Operation

# INSERT-Operation

session.execute("INSERT INTO audit_test (id, name, age) VALUES (uuid(), 'Alice', 30);")

print("INSERT-Operation durchgeführt und protokolliert.")Das Audit-Log wird diese Operation aufzeichnen, einschließlich Details wie Benutzer, Keyspace und Abfrage.

DataSunrise: Erweiterte Datenprüfung für Cassandra

Während Cassandras native Audit-Funktion robust ist, erweitert DataSunrise die Audit-Fähigkeiten mit zentralisiertem Management und fortschrittlicher Filterung.

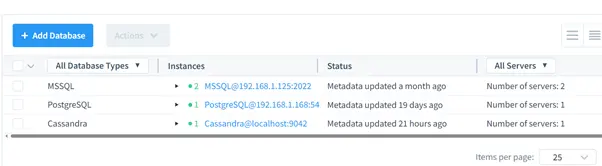

Hinzufügen einer Cassandra-Instanz

- Öffnen Sie die DataSunrise-Weboberfläche.

- Navigieren Sie zum Bereich Instanzen und klicken Sie auf Instanz hinzufügen.

- Wählen Sie Cassandra als Datenbanktyp aus und geben Sie die Verbindungsdetails an.

- Speichern Sie die Konfiguration.

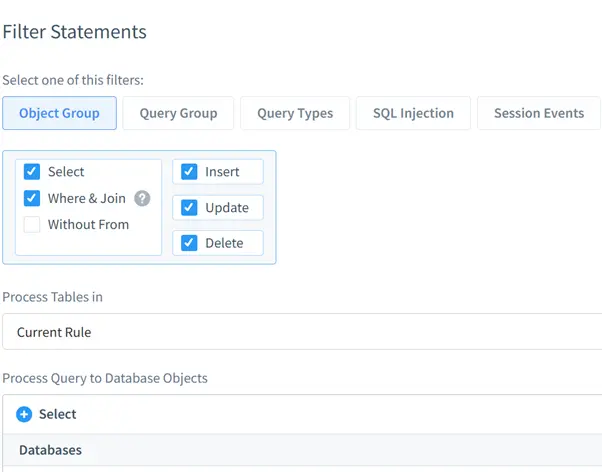

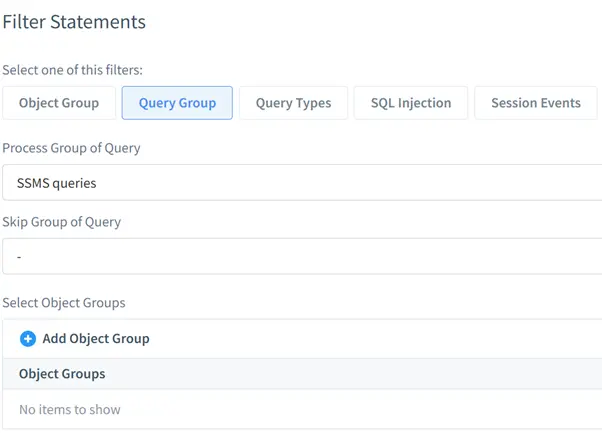

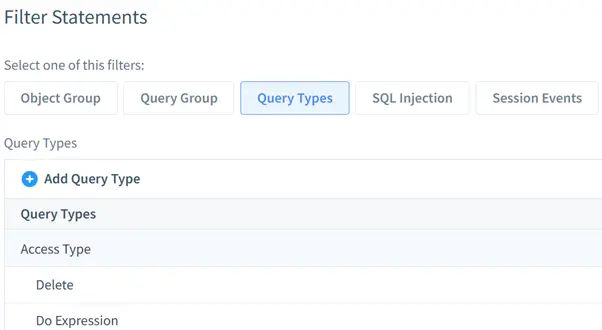

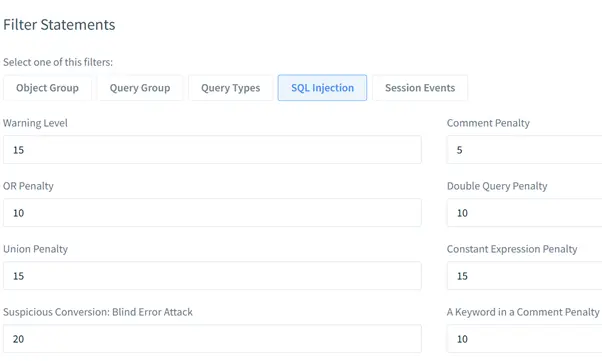

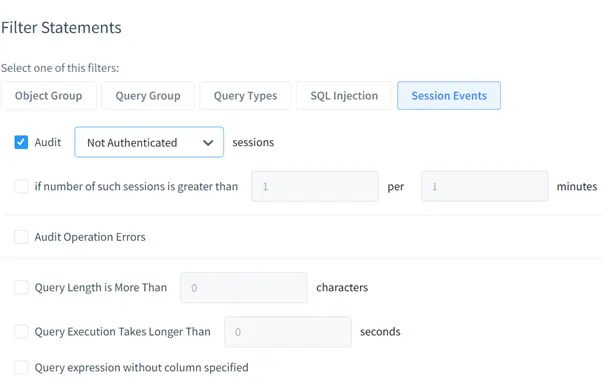

Konfiguration von Audit-Filtern

DataSunrise bietet flexible Filter, um die Audits anzupassen:

- Objektgruppe: Konzentriert sich auf spezifische Tabellen oder Keyspaces.

- Abfragegruppe: Erfasst Abfragen, die festgelegten Mustern entsprechen.

- Abfragetypen: Protokolliert DDL, DML oder beides.

- SQL-Injektion: Erkennt bösartige Abfragemuster.

- Sitzungsereignisse: Verfolgt Anmelde- und Abmeldeereignisse.

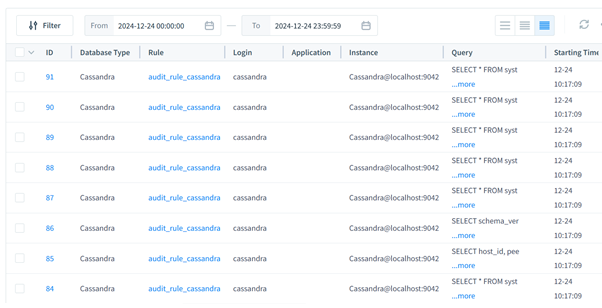

Anzeigen geprüfter Daten

Geprüfte Daten sind über die Transaktionsprotokollseite von DataSunrise zugänglich:

- Navigieren Sie zum Bereich Audit-Logs.

- Wenden Sie Filter an, um die Logansichten zu verfeinern.

- Exportieren Sie die Logs für weitere Analysen.

Vorteile von DataSunrise für die Datenprüfung

Die Audit-Suite von DataSunrise bietet:

- Zentralisierte Steuerung: Einheitliche Verwaltung von Audit-Regeln über alle Datenbanken hinweg.

- Erweiterte Sicherheit: Erkennt Anomalien und potenzielle Bedrohungen.

- Unterstützung bei Compliance: Hilft, gesetzliche Anforderungen mit detaillierten Logs zu erfüllen.

Fazit

Die Prüfung von sensiblen Daten ist essenziell für die Datensicherheit und Compliance. Das native Data Audit Trail von Cassandra bietet grundlegende Werkzeuge zur Protokollierung von Aktivitäten, während die Suite von DataSunrise fortschrittliche Funktionen für eine zentralisierte und flexible Auditierung bereitstellt. Zusammen gewährleisten sie eine robuste Datenüberwachung und Sicherheit.

Entdecken Sie weitere Möglichkeiten von DataSunrise und vereinbaren Sie eine Online-Demonstration auf der offiziellen Webseite.