Datenaktivitätsverlauf

Da Datenverletzungen und Cyber-Bedrohungen immer ausgefeilter werden, müssen Organisationen die Überwachung und Verwaltung des Datenaktivitätsverlaufs priorisieren. Dieser Prozess ist entscheidend, um sensible Informationen zu schützen, die Einhaltung von Datenschutz-Vorschriften sicherzustellen und potenzielle Risiken zu mindern. Wenn Sie mit Daten arbeiten, ist es wichtig zu wissen, wie Sie die Historie der Datenaktivitäten überwachen und verwalten.

Grundlagen des Datenaktivitätsverlaufs

Der Datenaktivitätsverlauf bezieht sich auf die systematische Aufzeichnung von Dateninteraktionen innerhalb einer Datenbank oder eines Datenverwaltungssystems. Dies umfasst die Nachverfolgung, wer auf die Daten zugegriffen hat, welche Änderungen vorgenommen wurden und wann diese Aktionen stattfanden. Durch die Führung eines umfassenden Protokolls dieser Aktivitäten können Organisationen unbefugten Zugriff erkennen, verdächtiges Verhalten untersuchen und regulatorische Anforderungen erfüllen.

Warum ist der Datenaktivitätsverlauf wichtig?

In einer Umgebung, in der Daten ständig abgerufen, geändert und übertragen werden, ist es von entscheidender Bedeutung, diese Aktionen nachzuverfolgen. Der Verlauf der Datenaktivitäten und die Überwachung der Datenaktivität erfüllen mehrere wesentliche Funktionen:

Sicherheit: Durch die Überwachung des Datenzugriffs können Organisationen potenzielle Bedrohungen in Echtzeit erkennen und darauf reagieren.

Organisationen müssen detaillierte Aufzeichnungen über den Datenzugriff und Änderungen führen, um Vorschriften wie GDPR, HIPAA und PCI-DSS einzuhalten.

Compliance: Ein robuster Datenaktivitätsverlauf ermöglicht gründliche Audits und sorgt für Transparenz und Verantwortlichkeit innerhalb der Organisation.

Methoden zur Nachverfolgung des Datenaktivitätsverlaufs

Organisationen können den Datenaktivitätsverlauf mit den Werkzeugen von Datenbanksystemen oder von Drittanbietern bereitgestellten Tools zur verbesserten Überwachung und Sicherheit nachverfolgen. Diese Werkzeuge ermöglichen es, die Datenaktivitäten über die Zeit zu verfolgen und zu analysieren. Natürliche (native) Werkzeuge sind integrierte Funktionen von Datenbanksystemen, während Tools von Drittanbietern von externen Anbietern entwickelt werden. Beide Tooltypen bieten Organisationen die Möglichkeit, ihre Maßnahmen zur Datenüberwachung und -sicherheit zu verbessern.

Ansatz mit Triggern zur Überwachung der Datenaktivität

Die Überwachung des Datenverlaufs mit Triggern in einer SQL-Datenbank beinhaltet das Erstellen von Triggern, die automatisch Änderungen an den Daten einer Tabelle (Einfügungen, Aktualisierungen und Löschungen) erfassen und diese Änderungen in einer Prüf- oder Verlaufstabelle speichern. Obwohl diese Methode Änderungen an den Daten effektiv nachverfolgt, ist sie möglicherweise nicht die einfachste oder effizienteste Lösung, insbesondere in Umgebungen mit hoher Transaktionslast, da Trigger zusätzlichen Overhead und Komplexität verursachen können. Sie stellt jedoch einen unkomplizierten Ansatz dar, wenn Einfachheit und leichte Implementierung im Vordergrund stehen. Der folgende Code ist in PostgreSQL-Syntax geschrieben und zeigt, wie Trigger verwendet werden.

Um die Testdaten vorzubereiten, erstellen Sie die Haupttabelle:

CREATE TABLE employees ( employee_id INT PRIMARY KEY, name VARCHAR(100), department VARCHAR(100), salary DECIMAL(10, 2) );

Erstellen Sie als Nächstes eine Prüf- (Verlaufs-)Tabelle für die Testdaten:

CREATE TABLE employee_audit ( audit_id SERIAL PRIMARY KEY, employee_id INT, action_type VARCHAR(10), -- 'INSERT', 'UPDATE', 'DELETE' action_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP, old_name VARCHAR(100), old_department VARCHAR(100), old_salary DECIMAL(10, 2), new_name VARCHAR(100), new_department VARCHAR(100), new_salary DECIMAL(10, 2) );

Erstellen Sie einen Trigger für INSERT:

CREATE OR REPLACE FUNCTION fn_employee_insert() RETURNS TRIGGER AS $$ BEGIN INSERT INTO employee_audit (employee_id, action_type, new_name, new_department, new_salary) VALUES (NEW.employee_id, 'INSERT', NEW.name, NEW.department, NEW.salary); RETURN NEW; END; $$ LANGUAGE plpgsql;

CREATE TRIGGER trg_employee_insert AFTER INSERT ON employees FOR EACH ROW EXECUTE FUNCTION fn_employee_insert();

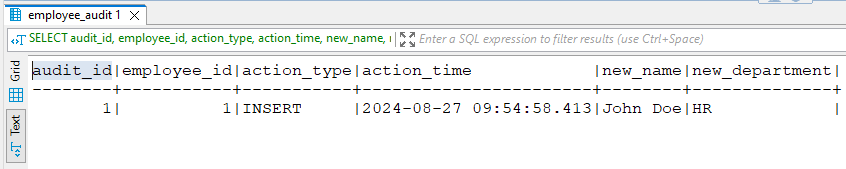

Um einen INSERT-Trigger in SQL zu testen, müssen Sie eine Einfügeoperation an der mit dem Trigger verbundenen Tabelle durchführen. Nach der Einfügung können Sie die entsprechende Prüf- (oder Verlaufstabelle) abfragen, um sicherzustellen, dass der Trigger korrekt ausgeführt und die notwendigen Daten protokolliert hat.

INSERT INTO employees (employee_id, name, department, salary) VALUES (1, 'John Doe', 'HR', 50000.00);

Nach der Durchführung des INSERTs fragen Sie die Tabelle employee_audit ab, um zu überprüfen, ob der Trigger die Einfügeoperation korrekt protokolliert hat.

SELECT * FROM employee_audit;

Hier ist der Prüf-Datensatz, der mit DBeaver aus der Tabelle employee_audit abgerufen wurde:

Erweiterte native Werkzeuge

Die Verwendung von Triggern zur Überwachung von Datenänderungen bietet eine Möglichkeit, den Änderungsverlauf automatisch zu erfassen, ohne dass Änderungen im Anwendungscode erforderlich sind. Allerdings kann diese Methode komplex in der Wartung sein und die Leistung aufgrund des durch Trigger verursachten Overheads beeinträchtigen. Alternative Ansätze wie die Verwendung von Mechanismen zur Erfassung von Datenänderungen (Change Data Capture, CDC) oder audits auf Anwendungsebene könnten je nach Anwendungsfall einfacher oder effizienter sein.

Die meisten modernen Datenbanksysteme sind mit integrierten Werkzeugen zur Verfolgung der Datenaktivität ausgestattet. Diese Werkzeuge bieten grundlegende Funktionalitäten, wie das Protokollieren von Datenzugriffen, das Aufzeichnen von Änderungen an Datensätzen und das Erstellen von Audit-Trails. Beispiele hierfür sind:

SQL Server Audit: Ermöglicht Administratoren, Ereignisse auf Server- und Datenbankebene zu verfolgen und zu protokollieren.

Oracle Audit Vault: Bietet umfassende Audit-Funktionen, einschließlich der Möglichkeit, Benutzeraktivitäten und Datenbankänderungen zu überwachen.

Native Werkzeuge sind nützlich, können jedoch fortschrittliche Funktionen vermissen lassen, die für eine umfassende Überwachung der Datenaktivität erforderlich sind. Dies gilt insbesondere in komplexen oder mandantenfähigen Datenbankumgebungen.

Tools von Drittanbietern

Organisationen können Tools von Drittanbietern wie DataSunrise verwenden, um die Datenüberwachung mit einer Vielzahl an Funktionen zu verbessern. Diese Tools bieten erweiterte Möglichkeiten, wie Echtzeitwarnungen, detaillierte Berichterstattung und eine zentrale Verwaltung über mehrere Datenbanken hinweg.

Warum DataSunrise wählen?

DataSunrise zeichnet sich als führende Lösung für Datensicherheit und Überwachung aus. Es bietet einen zentralisierten und einheitlichen Ansatz zur Verfolgung des Datenaktivitätsverlaufs in unterschiedlichen Umgebungen. DataSunrise bietet eine robuste Plattform zur Überwachung und zum Schutz Ihrer Daten. Dies gelingt, unabhängig davon, ob die Daten vor Ort, in der Cloud oder über verschiedene Datenbanken hinweg gespeichert sind.

Datenbankinstanz und Datenaktivitätsverlauf

Vorausgesetzt, Sie haben DataSunrise bereits installiert, ist die Einrichtung einer Datenbankinstanz sowie die Ansicht des Datenaktivitätsverlaufs unkompliziert. Hier ist eine Schritt-für-Schritt-Anleitung:

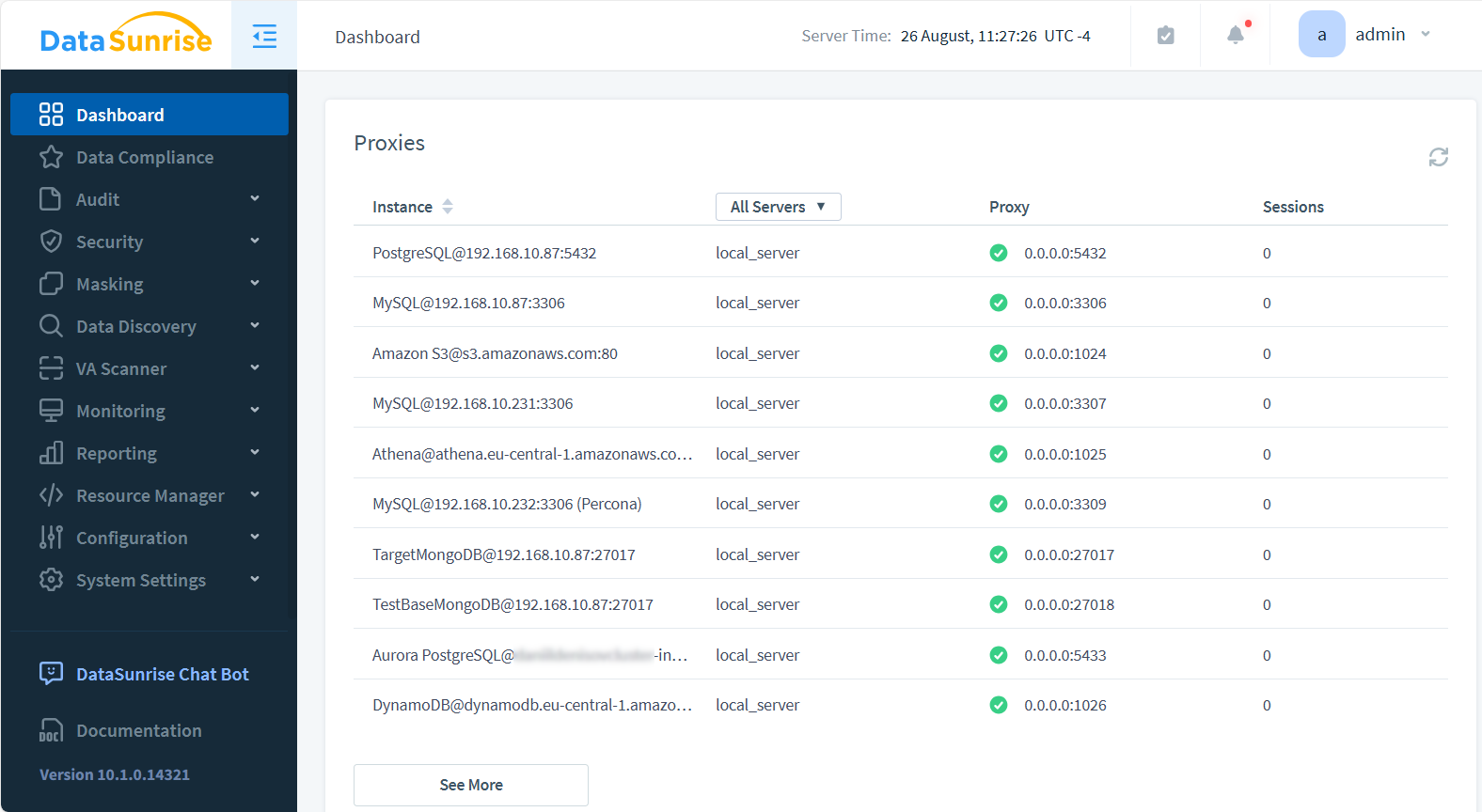

Schritt 1: Zugriff auf die Konsole

Melden Sie sich mit Ihren Zugangsdaten an der DataSunrise-Verwaltungskonsole an. Die Konsole ist das zentrale Steuerungselement, mit dem Sie alle Aspekte der Datensicherheit konfigurieren, überwachen und verwalten können. Die Dashboard-Ansicht öffnet sich direkt nach dem Login in DataSunrise:

Schritt 2: Datenquellen konfigurieren

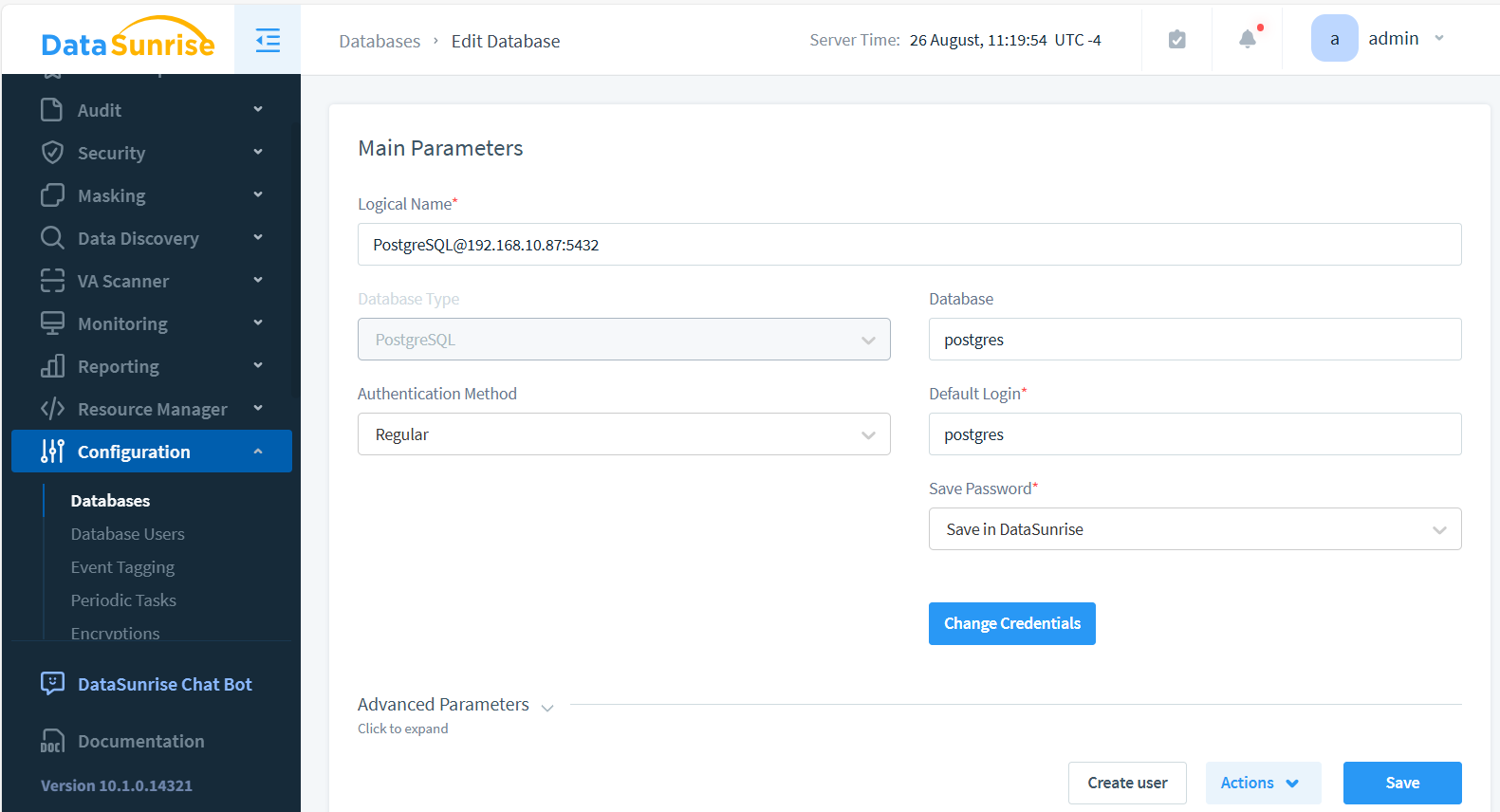

Sobald Sie angemeldet sind, besteht der erste Schritt darin, Ihre Datenquellen oder Instanzen zu konfigurieren. DataSunrise unterstützt verschiedene Datenbanken, darunter SQL Server, Oracle, MySQL und mehr. Um eine Datenquelle hinzuzufügen:

- Navigieren Sie zur Registerkarte “Configuration – Databases”.

- Klicken Sie auf “+ Add Database”.

- Geben Sie die erforderlichen Details wie Datenbanktyp, Verbindungszeichenfolge und Authentifizierungsdaten ein.

- Speichern Sie die Konfiguration.

Das folgende Bild veranschaulicht die Einrichtung einer PostgreSQL-Instanz:

Schritt 3: Aktivieren der Überwachung der Datenaktivität

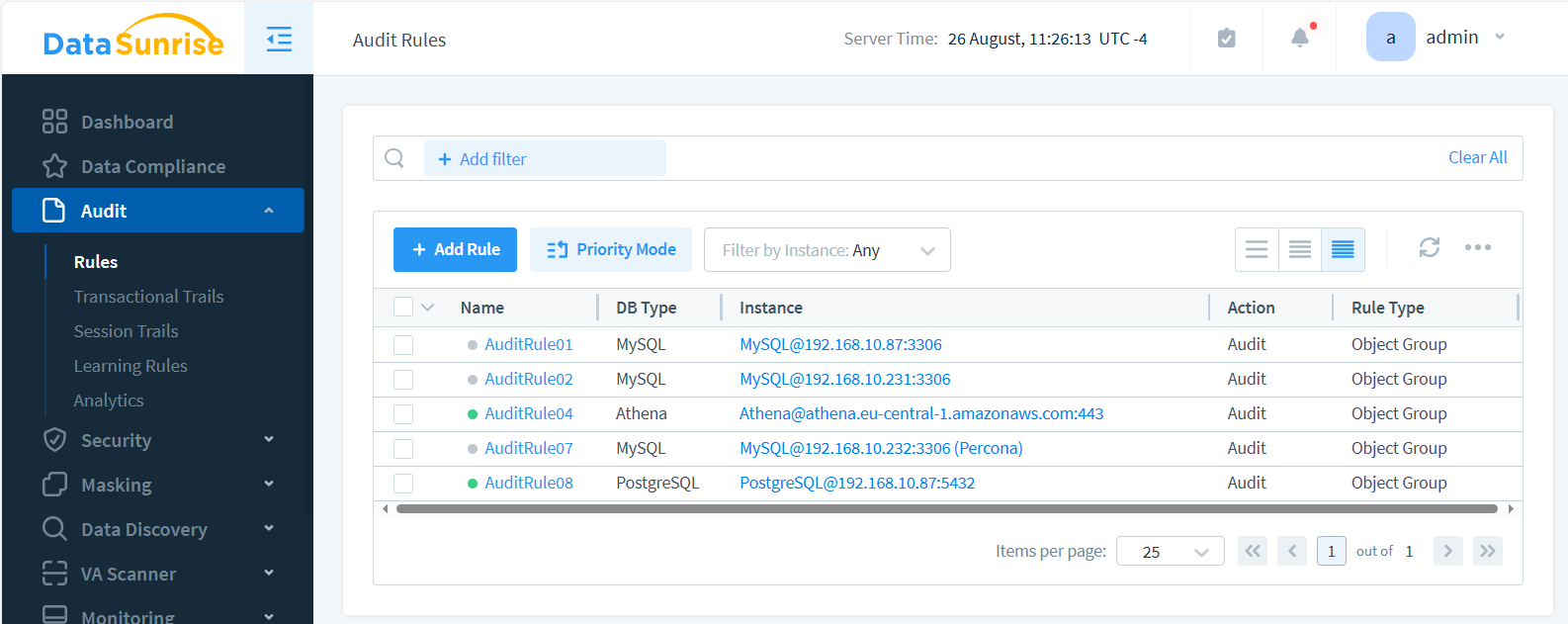

Nachdem Ihre Datenquellen konfiguriert wurden, können Sie die Überwachung der Datenaktivität aktivieren:

- Gehen Sie in der Konsole zum Bereich “Audit”.

- Erstellen Sie eine neue Audit-Regel.

- Wählen Sie die Instanz, die Sie überwachen möchten, und wählen Sie die zu überwachenden Objekte aus.

- Speichern Sie die Regel.

Das untenstehende Bild zeigt vier Regeln für verschiedene lokale Datenbanken und eine für den AWS Athena Service. Alle diese Regeln sind in eine einzige Datensicherheitslösung integriert, die es Ihnen ermöglicht, sie einheitlich von einer zentralisierten Plattform aus zu verwalten und zu steuern.

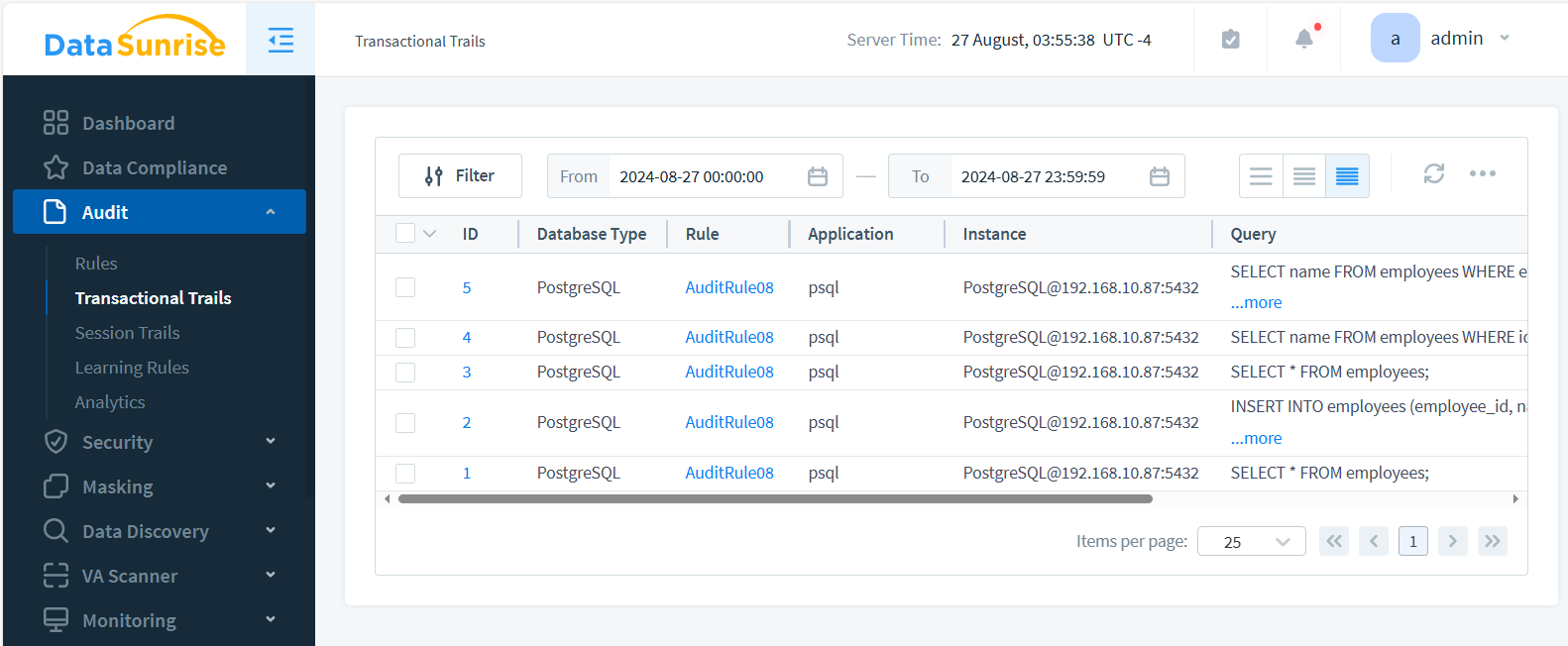

Schritt 4: Anzeige des Datenaktivitätsverlaufs

Sobald die Überwachung aktiviert ist, können Sie den Datenaktivitätsverlauf in Echtzeit einsehen:

- Konfigurieren Sie Ihre datenverbrauchenden Clients so, dass sie über den DataSunrise-Instanz-Proxy verbinden, und führen Sie mehrere Testanfragen durch, um die ordnungsgemäße Funktionalität im Proxy-Modus sicherzustellen. Für Anweisungen zum Einrichten von Audits in anderen Modi lesen Sie bitte den Benutzerleitfaden.

- Navigieren Sie zur Seite “Audit”.

- Wählen Sie im Dropdown-Menü den gewünschten Trail (Session- oder Transaktionstrails) aus.

- Exportieren Sie die Protokolle bei Bedarf für weiterführende Analysen oder Compliance-Berichte.

Vorteile der Nutzung von DataSunrise für zentralisierte Überwachung

Die Verwendung von DataSunrise für die Überwachung bietet mehrere wesentliche Vorteile:

Sie können sämtliche Datenaktivitäten in Ihrer Organisation von einer zentralen Stelle aus kontrollieren und überwachen.

Einheitlicher Ansatz: Mit unserer Lösung können Sie konsistente Überwachungsregeln und -richtlinien über verschiedene Datenbanken und Umgebungen hinweg anwenden.

DataSunrise bietet eine hohe Sicherheit durch Echtzeitwarnungen und Berichte, die dazu beitragen, potenzielle Bedrohungen effektiv zu verhindern.

Compliance: Unser Compliance Manager vereinfacht den Prozess der Einhaltung regulatorischer Anforderungen, indem umfassende Protokolle und Audit-Trails bereitgestellt werden.

Sicherstellung der Daten-Compliance mit DataSunrise

Die Einhaltung von Daten-Compliance ist ein kritischer Aspekt des Datenmanagements, insbesondere angesichts der zunehmenden Anzahl an Vorschriften, die den Datenschutz regeln. DataSunrise bietet eine Suite von Werkzeugen, die Organisationen dabei unterstützen, diese regulatorischen Anforderungen zu erfüllen. Mit DataSunrise können Sie:

Compliance-Berichte automatisieren: Erzeugen Sie detaillierte Berichte, die die Einhaltung von Vorschriften wie GDPR und HIPAA belegen.

Zugriffskontrollen implementieren: Stellen Sie sicher, dass nur autorisierte Benutzer Zugang zu sensiblen Daten haben.

Datenzugriffe auditieren: Führen Sie detaillierte Aufzeichnungen darüber, wer auf welche Daten zugegriffen hat und wann. Dies erleichtert die Reaktion auf Prüfungen oder Untersuchungen.

Überblick über Daten-Compliance | Regulatorische Rahmenbedingungen

KI-gesteuerte Anomalieerkennung & Einheitliche Compliance

Eine manuelle Überprüfung von Protokollen kann mit den Multi-Cloud-Umgebungen und Echtzeit-Arbeitslasten nicht Schritt halten. Moderne Plattformen integrieren maschinelles Lernen, um ein normales Abfrageverhalten zu etablieren und Anomalien in dem Moment hervorzuheben, in dem sie auftreten. DataSunrise analysiert SQL-Muster, die geographische Lage der Benutzer und den Zugriff zu bestimmten Tageszeiten, um Bedrohungen aufzudecken, die statische Regeln übersehen – und das ohne zusätzliche Latenz.

Jeder Alarm verlinkt zurück auf den genauen Sitzungs- oder Transaktionsverlauf, sodass Teams die Einhaltung von GDPR, HIPAA oder PCI-DSS direkt nachweisen können. Angereicherte Protokolle werden über die REST API an Ihr SIEM gestreamt, während einheitliche Dashboards Ereignisse über lokale und Cloud-Datenbanken hinweg korrelieren. Das Ergebnis: Ein einheitlicher Arbeitsablauf, der sowohl Prüfer als auch Sicherheitsteams zufriedengestellt.

Zusammenfassung und Schlussfolgerung

Die Nachverfolgung der Datenaktivitäten ist wichtig, um Daten effektiv zu verwalten. Sie hilft Organisationen, ihre Daten zu schützen, Vorschriften einzuhalten und Sicherheitsrisiken zu begegnen.

Es ist wichtig, die Datenaktivität zu überwachen. Sie können entweder integrierte Werkzeuge oder fortschrittliche Lösungen wie DataSunrise verwenden. Ein starkes Überwachungssystem ist unerlässlich.

Durch die Nutzung der fortschrittlichen Funktionen von DataSunrise können Sie Ihre Überwachungsmaßnahmen zentralisieren, einheitliche Regeln über alle Datenquellen hinweg anwenden und die Sicherheitslage Ihrer Organisation verbessern. Die Verfolgung, Analyse und Berichterstattung der Datenaktivitäten in Echtzeit hilft dabei, Ihre Daten zu schützen. Gleichzeitig wird die Einhaltung der Datenschutzvorschriften dokumentiert.

DataSunrise bietet flexible und benutzerfreundliche Werkzeuge für die Datensicherheit, einschließlich des Datenaktivitätsverlaufs, Datenmaskierung und weiterer wesentlicher Funktionen. Um DataSunrise auszuprobieren und Ihre Datensicherheit zu verbessern, besuchen Sie unsere Webseite, um einen Demo-Termin zu vereinbaren. Erleben Sie die Lösung hautnah und sehen Sie, wie sie Ihnen helfen kann.

Stellen Sie sicher, dass Ihre Daten geschützt, compliant und effektiv überwacht werden – mit DataSunrise. Besuchen Sie unsere Webseite, um mehr zu erfahren.

Nächste