Daten-Audit-Trails in YugabyteDB

Einleitung

Die Implementierung eines robusten Daten-Audit-Trails in YugabyteDB ist für die moderne Datenbanksicherheit von entscheidender Bedeutung geworden. Aktuelle Studien zeigen, dass mehr als zwei Drittel der Datenverletzungen auf unbeabsichtigte menschliche Fehler und nicht auf böswillige Angriffe zurückzuführen sind. Diese ernüchternde Statistik unterstreicht, warum die Aufrechterhaltung umfassender Daten-Audit-Trails in Yugabyte und anderen Datenbanksystemen unerlässlich ist. Für verteilte SQL-Datenbanken wie YugabyteDB dienen diese Audit-Funktionen als wesentliche Sicherheitsmaßnahmen, die es Organisationen ermöglichen, den Datenzugriff zu überwachen, Änderungen nachzuverfolgen und die Einhaltung von regulatorischen Anforderungen sicherzustellen.

Nativ implementierter Yugabyte-Audit-Trail

YugabyteDB nutzt die PostgreSQL Audit Extension (pgaudit), um integrierte Audit-Trail-Funktionen über das YB-TServer-Protokoll bereitzustellen, wie in der YugabyteDB-Audit-Logging-Dokumentation ausführlich beschrieben. Diese Integration ermöglicht eine detaillierte Sitzungs- und Objekt-Auditprotokollierung über verteilte Einsätze hinweg. Die native Implementierung erfasst kritische Informationen, einschließlich Zeitstempel, Benutzeridentifikationen, Operationstypen und SQL-Anweisungen, die gegen die Datenbank ausgeführt werden.

CREATE EXTENSION IF NOT EXISTS pgaudit;

-- Audit-Einstellungen konfigurieren

SET pgaudit.log = 'all';

SET pgaudit.log_parameter = ON;

SET pgaudit.log_relation = ON;Technische Teams implementieren häufig benutzerdefinierte Audit-Tabellen für eine verbesserte Nachverfolgung:

CREATE TABLE audit_logs (

audit_id UUID DEFAULT gen_random_uuid(),

timestamp TIMESTAMPTZ DEFAULT CURRENT_TIMESTAMP,

user_name TEXT,

action_type TEXT,

table_name TEXT,

query_text TEXT,

old_data JSONB,

new_data JSONB

);Für eine automatisierte Audit-Erfassung erweisen sich Trigger-Funktionen als effektiv:

CREATE OR REPLACE FUNCTION process_audit_event()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO audit_logs (

user_name,

action_type,

table_name,

query_text,

old_data,

new_data

) VALUES (

current_user,

TG_OP,

TG_TABLE_NAME,

current_query(),

CASE WHEN TG_OP = 'DELETE' THEN row_to_json(OLD)::jsonb ELSE NULL END,

CASE WHEN TG_OP IN ('INSERT','UPDATE') THEN row_to_json(NEW)::jsonb ELSE NULL END

);

RETURN NULL;

END;

$$ LANGUAGE plpgsql;Organisationen implementieren häufig partitionierte Audit-Speicherungen zur Leistungsverbesserung:

CREATE TABLE audit_logs_partitioned (

audit_id UUID DEFAULT gen_random_uuid(),

timestamp TIMESTAMPTZ DEFAULT CURRENT_TIMESTAMP,

audit_data JSONB

) PARTITION BY RANGE (timestamp);

CREATE TABLE audit_logs_y2024m01 PARTITION OF audit_logs_partitioned

FOR VALUES FROM ('2024-01-01') TO ('2024-02-01');

CREATE INDEX idx_audit_timestamp ON audit_logs_partitioned(timestamp);Erweiterter Audit-Trail mit DataSunrise

Während die nativen Audit-Funktionen von YugabyteDB grundlegende Funktionalitäten bieten, stellt DataSunrise erweiterte Funktionen bereit, die speziell für verteilte Datenbankumgebungen entwickelt wurden. Die Plattform ermöglicht eine umfassende Datenbank-Aktivitätsüberwachung über eine zentrale Schnittstelle.

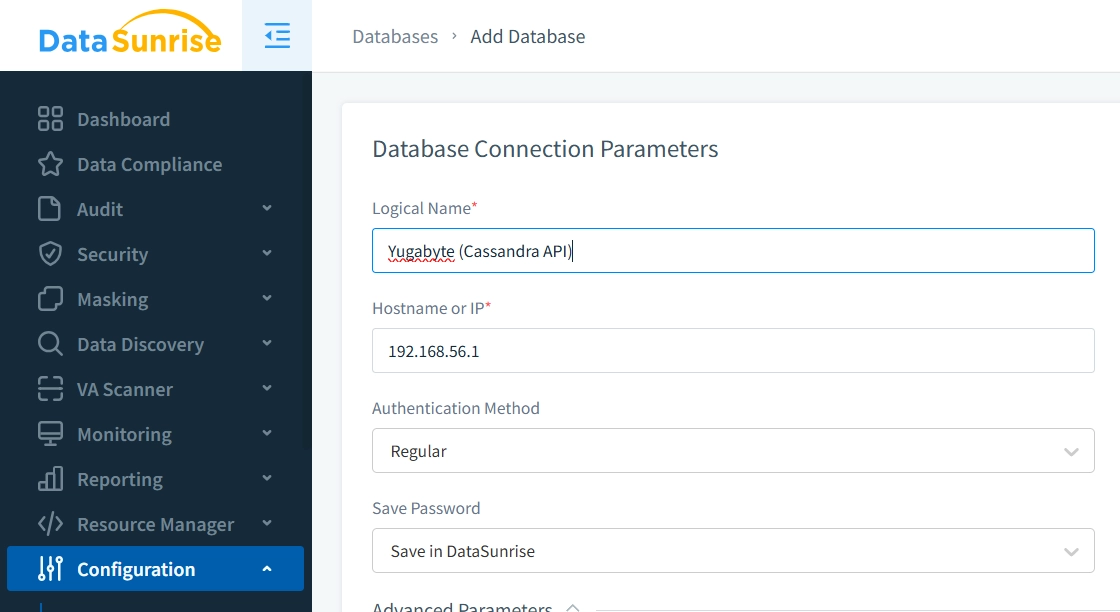

Einrichtung des Yugabyte-Datenbank-Audit-Monitorings

DataSunrise vereinfacht den Prozess der Implementierung von Audit-Trails über seine webbasierte Konsole. Die Einrichtung beginnt mit der Konfiguration der Datenbankinstanz, bei der alle Verbindungen an einem zentralen Ort konsolidiert werden.

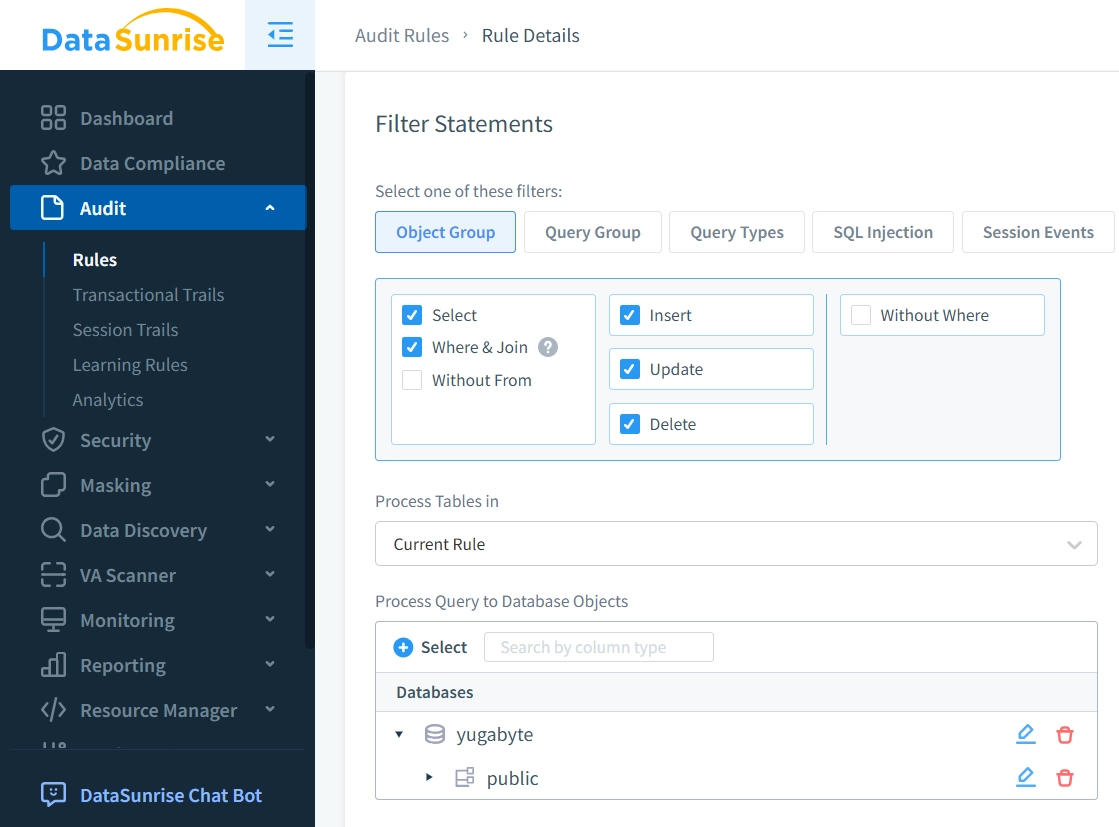

Konfiguration von Audit-Regeln

Nachdem Ihre Datenbank verbunden wurde, können Audit-Regeln über die Oberfläche zur Audit-Regel-Konfiguration festgelegt werden. Diese Regeln bestimmen, welche Datenbankobjekte und Aktivitäten überwacht werden sollen, und bieten eine granulare Kontrolle über die Erstellung von Audit-Trails.

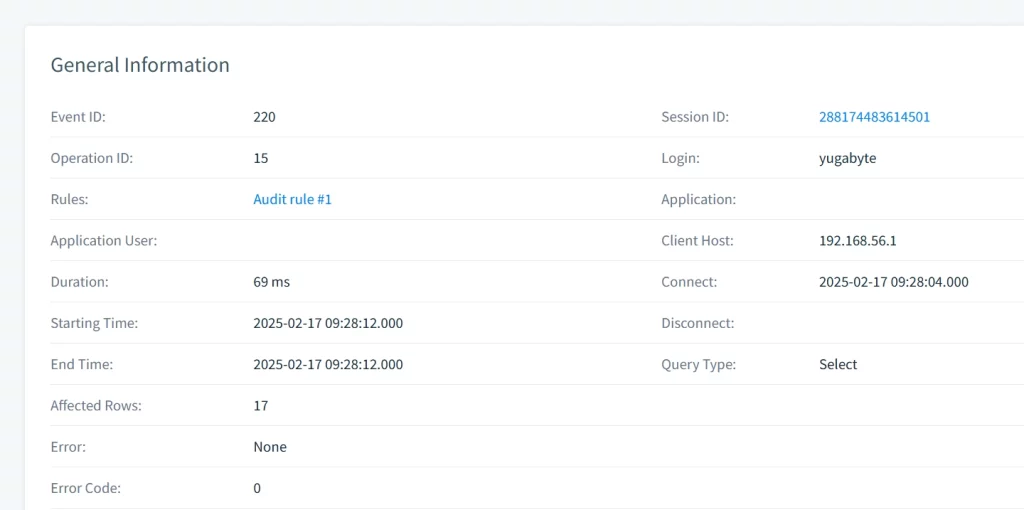

Analyse von Audit-Trails

Der Abschnitt “Transaktionale Trails” präsentiert detaillierte Audit-Protokolle in einem interaktiven Format. Jedes protokollierte Ereignis enthält umfassende Informationen über Datenbankaktivitäten, einschließlich:

- Abfragedetails und Ausführungszeiten

- Benutzeridentifikation und -herkunft

- Betroffene Datenbankobjekte

- Abfrageergebnisse (bei aktiviertem Status)

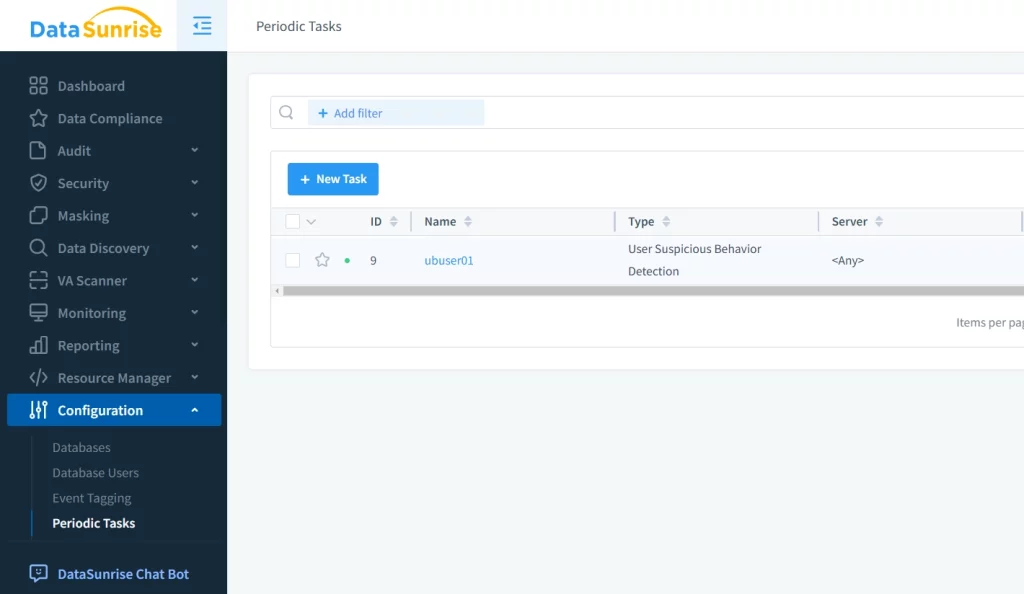

Erweiterte Überwachungsfunktionen

DataSunrise verbessert die Sicherheit durch Analyse von Benutzerverhaltensmustern und Echtzeit-Warnmeldungen. Die Plattform erkennt automatisch verdächtige Aktivitäten und Verstöße gegen Richtlinien, was eine schnelle Reaktion auf potenzielle Sicherheitsbedrohungen ermöglicht.

Organisationen profitieren von:

- Zentraler Verwaltung von Audit-Richtlinien

- Automatisierter Compliance-Berichterstattung für DSGVO und HIPAA

- Echtzeit-Erkennung von Bedrohungen

- Anpassbaren Aufbewahrungsrichtlinien

- Effizientem Log-Management für optimale Leistung

Fazit

Da verteilte Datenbanken zunehmend sensible Daten verwalten, wird die Implementierung robuster Audit-Trails für Sicherheit und Compliance unerlässlich. Die nativen Funktionen von YugabyteDB, wie in ihrer Sicherheitsdokumentation beschrieben, und verbessert durch Lösungen wie DataSunrise, bieten Organisationen die notwendigen Werkzeuge, um ihre Daten effektiv zu überwachen und zu schützen. Durch die Kombination nativer Audit-Funktionen mit erweiterten Überwachungsfunktionen können Organisationen eine umfassende Kontrolle über ihre Datenbankaktivitäten beibehalten und gleichzeitig die Einhaltung regulatorischer Anforderungen sicherstellen.

Für Organisationen, die ihre Datenbanksicherheit stärken möchten, bietet DataSunrise eine leistungsstarke Suite von Werkzeugen, die die nativen Audit-Funktionen von YugabyteDB ergänzen. Durch diesen integrierten Ansatz können Unternehmen besser gegen sowohl unbeabsichtigte Datenexpositionen als auch absichtliche Sicherheitsbedrohungen schützen.