Datenscrambling

Einführung

In der heutigen datengesteuerten Welt ist der Schutz sensibler Informationen von größter Bedeutung. Datenverletzungen und unautorisierter Zugriff auf vertrauliche Daten können schwerwiegende Konsequenzen für Einzelpersonen und Organisationen haben. Hier kommt das Datenscrambling ins Spiel.

Datenscrambling ist eine Technik, mit der sensible Daten verschleiert werden, während ihr ursprüngliches Format, ihre Struktur und Nutzbarkeit erhalten bleiben. Dieser Artikel erläutert die Grundlagen des Datenscramblings, verschiedene Techniken und gibt Tipps zur Implementierung in Ihrer Organisation.

Was ist Datenscrambling?

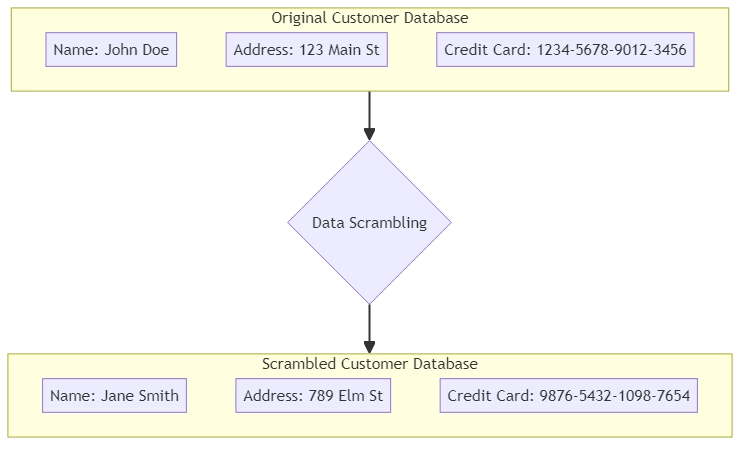

Datenscrambling, auch bekannt als Data Masking, ersetzt sensible Informationen durch fiktive Daten zum Schutz der Privatsphäre. Das Ziel ist es, die Originaldaten zu schützen und gleichzeitig ihre Nutzbarkeit für Test-, Entwicklungs- oder Analysezwecke zu erhalten. Gescramblete Daten ähneln den Originaldaten und können in Nicht-Produktionsumgebungen verwendet werden.

Stellen Sie sich beispielsweise eine Datenbank mit Kundendetails vor. Sie können Datenscrambling-Techniken anwenden, anstatt reale Namen, Adressen und Kreditkartennummern in Entwicklungs- oder QA-Umgebungen zu verwenden.

Diese Methoden ersetzen die sensiblen Daten durch zufällig generierte Werte, die die ursprünglichen Informationen nachahmen.

Datenscrambling vs Data Masking

Obwohl die Begriffe oft synonym verwendet werden, gibt es wichtige Unterschiede zwischen Datenscrambling und Data Masking. Datenscrambling konzentriert sich in erster Linie darauf, Daten zu randomisieren oder neu anzuordnen, während das Format beibehalten wird. Es beinhaltet in der Regel irreversible Transformationen und wird häufig zur Vorbereitung von Testdaten verwendet, bei denen exakte Werte weniger wichtig sind als die Erhaltung statistischer Eigenschaften.

Im Gegensatz dazu legt Data Masking Wert darauf, sensible Daten durch funktionale, realistisch wirkende Ersatzwerte zu ersetzen, die „das Aussehen und Gefühl der Daten bewahren, während sie sensible Informationen verbergen.“ Anders als beim Scrambling kann Masking für autorisierte Benutzer teilweise oder vollständig reversibel sein und wird häufig in Produktionsumgebungen eingesetzt, in denen die Wahrung der Datenstruktur und referenziellen Integrität entscheidend ist.

Beide Techniken werden in Compliance-Rahmenwerken wie GDPR, HIPAA und PCI DSS anerkannt. Viele Organisationen implementieren beide als Teil eines umfassenden Datensicherheitskonzepts und wenden die jeweils geeignete Methode basierend auf dem spezifischen Kontext und der Sensibilität der zu schützenden Daten an.

Warum ist Datenscrambling wichtig?

Datenscrambling spielt eine entscheidende Rolle beim Schutz sensibler Informationen und bei der Einhaltung von Datenschutzbestimmungen. Hier sind einige wichtige Gründe, warum Datenscrambling unerlässlich ist:

- Schutz sensibler Daten: Durch das Ersetzen sensibler Daten mit fiktiven Werten hilft Datenscrambling, unautorisierten Zugriff auf vertrauliche Informationen zu verhindern. Selbst wenn die gescrambleten Daten in die falschen Hände geraten, werden keine echten sensiblen Details offenbart.

- Einhaltung von Vorschriften: Viele Branchen unterliegen strengen Datenschutzbestimmungen, wie GDPR, HIPAA oder PCI-DSS. Datenscrambling unterstützt Organisationen dabei, diese Vorschriften einzuhalten, indem sensible Daten vor der Verwendung für Tests, Entwicklung oder Analysen anonymisiert werden.

- Ermöglichung realistischer Test- und Entwicklungsumgebungen: Gescramblete Daten ähneln den Originaldaten. Entwickler und Tester können damit arbeiten, als ob es sich um Produktionsdaten handelt. Dies stellt sicher, dass Tests genauer sind und das Risiko von Problemen bei der Bereitstellung der Anwendung in der Produktion reduziert wird.

- Reduzierung der Auswirkungen von Datenlecks: Im Falle eines Datenlecks verringern gescramblete Daten die Wahrscheinlichkeit, echte, sensible Informationen offenzulegen, wodurch potenzielle Schäden gemindert werden.

- Erleichterung des Datenaustauschs: Datenscrambling ermöglicht es Organisationen, Daten mit externen Parteien, wie Partnern oder Anbietern, zu teilen, ohne die Privatsphäre sensibler Informationen zu gefährden. Benutzer können die gescrambleten Daten für die Zusammenarbeit oder Analyse nutzen, während die Vertraulichkeit der Originaldaten erhalten bleibt.

Echte Anwendungsfälle von Datenscrambling

Datenscrambling wird in verschiedenen Branchen weit verbreitet eingesetzt, um sensible Informationen zu schützen und gleichzeitig betriebliche Anforderungen zu erfüllen. Hier sind einige Beispiele, wie Organisationen Datenscrambling in der Praxis nutzen:

- Gesundheitswesen: Patientendaten, die persönliche Gesundheitsinformationen (PHI) enthalten, werden gescrambled, um einen sicheren Test- und Entwicklungsprozess medizinischer Software zu gewährleisten, ohne echte Patientendaten preiszugeben.

- Finanzdienstleistungen: Banken und Zahlungsdienstleister scramblen Kreditkartennummern und Transaktionsdetails, um Kundendaten während der Anwendungsentwicklung und Analyse zu schützen und so die Einhaltung der PCI-DSS-Standards sicherzustellen.

- Einzelhandel: Einzelhändler scramblen Kundennamen, Adressen und Kaufhistorien, um Daten sicher mit Drittanbietern oder Marketingpartnern auszutauschen, ohne das Risiko von Datenschutzverletzungen einzugehen.

- Behörden: Sensible Bürgerdaten werden gescrambled, um interne Datenanalysen und Forschungen zu erleichtern und gleichzeitig die Einhaltung von Datenschutzbestimmungen zu gewährleisten.

Diese praktischen Anwendungsfälle zeigen, wie Datenscrambling Organisationen dabei hilft, die Balance zwischen Datenschutz und betrieblichen Anforderungen zu wahren und so eine sichere und effektive Nutzung sensibler Informationen zu ermöglichen.

Scrambler-Techniken

Verschiedene Techniken kommen beim Datenscrambling zum Einsatz, jede mit ihren eigenen Stärken und Anwendungsfällen. Schauen wir uns einige gängige Scrambler-Techniken an:

1. Substitution

Bei der Substitution werden sensible Daten durch zufällige Werte aus einem festgelegten Satz oder Muster ersetzt. Beispielsweise können Sie reale Namen durch erfundene Namen aus einer Liste austauschen. Ebenso lassen sich Kreditkartennummern durch syntaktisch gültige Nummern ersetzen, die Formatprüfungen (wie den Luhn-Algorithmus) bestehen, jedoch keinen Bezug zu realen Konten haben.

Beispiel:

Originaldaten: John Doe, 1234-5678-9012-3456 Gescramblete Daten: Jane Smith, 9876-5432-1098-7654

2. Mischen

Beim Mischen werden die Reihenfolgen der Datenwerte innerhalb einer Spalte oder über mehrere Spalten hinweg neu angeordnet. Diese Technik erhält die ursprüngliche Datenverteilung, bricht jedoch die Beziehung zwischen den verschiedenen Spalten auf. Mischen ist nützlich, wenn die Erhaltung der statistischen Verteilung wichtig ist, die Zuordnung einzelner Werte zu Datensätzen jedoch nicht von Bedeutung ist.

Beispiel: Originaldaten:

Name Alter Gehalt John Doe 35 50000 Jane Doe 28 60000

Gescramblete Daten (Spalten Alter und Gehalt gemischt):

Name Alter Gehalt John Doe 28 60000 Jane Doe 35 50000

3. Verschlüsselung

Die Verschlüsselung wandelt sensible Daten mithilfe eines Verschlüsselungsalgorithmus und eines geheimen Schlüssels in ein unlesbares Format um. Die gescrambleten Daten können nur mit dem entsprechenden Entschlüsselungsschlüssel wieder in ihr ursprüngliches Format zurückverwandelt werden. Verschlüsselung bietet ein hohes Maß an Sicherheit, kann jedoch die Performance beeinträchtigen, und im Gegensatz zum Scrambling erfordert sie eine Echtzeit-Schlüsselverwaltung für die Verschlüsselungs- und Entschlüsselungsprozesse.

Beispiel:

Originaldaten: John Doe Gescramblete Daten: a2VsZmF0aG9uIGRvb3IgZ

4. Tokenisierung

Tokenisierung ersetzt sensible Daten durch ein zufällig generiertes Token oder eine Kennung. Das System speichert die sensiblen Daten sicher in einer separaten Datenbank oder einem Tresor. Der Benutzer verwendet dann das Token, um bei Bedarf die ursprünglichen Informationen abzurufen. Unternehmen setzen Tokenisierung häufig zum Schutz von Kreditkartennummern und anderen sensiblen Finanzdaten ein. Tokenisierung ist besonders wertvoll in Branchen, in denen Zahlungsdaten verarbeitet werden, wie z. B. im Finanzwesen und Einzelhandel, und wird häufig in Übereinstimmung mit den PCI-DSS-Standards eingesetzt.

Beispiel:

Originaldaten: 1234-5678-9012-3456 Gescramblete Daten: TOKEN-1234

5. Maskierung

Drei gängige Maskierungstechniken umfassen die Zeichenmaskierung, die partielle Maskierung und die Maskierung mithilfe regulärer Ausdrücke. Bei der Zeichenmaskierung werden Zeichen durch ein Symbol ersetzt. Die partielle Maskierung zeigt nur einen Teil der Daten, während die Maskierung mit regulären Ausdrücken Daten basierend auf einem Muster ersetzt.

Beispiel:

Originaldaten: 1234-5678-9012-3456 Maskierte Daten: XXXX-XXXX-XXXX-3456

Best Practices für Datenscrambling

Um Datenscrambling effektiv in Ihrer Organisation umzusetzen, sollten Sie die folgenden Best Practices berücksichtigen:

- Sensible Daten identifizieren: Führen Sie eine umfassende Analyse Ihrer Datenumgebung durch, um die sensiblen Datenkomponenten zu identifizieren, die verschleiert werden müssen. Berücksichtigen Sie dabei gesetzliche und regulatorische Anforderungen sowie die internen Datenklassifizierungsrichtlinien Ihrer Organisation.

- Geeignete Scrambler-Techniken auswählen: Wählen Sie die für den Datentyp und die beabsichtigte Verwendung am besten geeignete Scrambling- oder Verschlüsselungsmethode. Berücksichtigen Sie Faktoren wie Datenformat, Komplexität und das erforderliche Sicherheitsniveau.

- Datenkonsistenz wahren: Stellen Sie sicher, dass die gescrambleten Daten die referentielle Integrität und Konsistenz in verbundenen Tabellen und Systemen beibehalten. Verwenden Sie konsistente Scrambling-Techniken, Startwerte und Regeln, um bei Bedarf die Reproduzierbarkeit zu gewährleisten.

- Scrambling-Algorithmen und Schlüssel schützen: Sichern Sie die Algorithmen, Regeln und Verschlüsselungsschlüssel, die für das Datenscrambling verwendet werden. Lagern Sie diese sicher und beschränken Sie den Zugriff auf autorisiertes Personal.

- Gescramblete Daten testen und validieren: Überprüfen Sie sorgfältig die vermischten Daten, um sicherzustellen, dass sie den erforderlichen Format-, Qualitäts- und Einheitlichkeitsstandards entsprechen. Vergewissern Sie sich, dass die gescrambleten Daten keine vertraulichen Informationen beinhalten und für die beabsichtigte Verwendung geeignet sind.

- Zugriffskontrollen etablieren: Setzen Sie strenge Kontrollen und Überwachung ein, um den unautorisierten Zugriff auf sensible und gescramblete Daten zu verhindern. Überprüfen und aktualisieren Sie regelmäßig die Zugriffsberechtigungen.

- Scrambling-Prozesse dokumentieren und pflegen: Dokumentieren Sie den Prozess der Datenintegration, einschließlich des betreffenden Datenvolumens und aller spezifischen Konfigurationen oder Richtlinien. Pflegen Sie die Versionskontrolle und halten Sie die Dokumentation stets aktuell.

- Die Nutzung des Scramblings überprüfen und überwachen: Führen Sie regelmäßig Audits der Verwendung von Datenscrambling durch, um die Einhaltung zu gewährleisten, Missbrauch zu erkennen und sicherzustellen, dass die Techniken auch gegen aufkommende Sicherheitsbedrohungen wirksam bleiben.

Fazit

Datenscrambling ist eine effektive Technik zum Schutz sensibler Informationen, die gleichzeitig deren Nutzung in Test-, Entwicklungs- und Analyseumgebungen ermöglicht. Indem reale Daten durch realistische, aber fiktive Werte ersetzt werden, können Organisationen vertrauliche Details schützen, die Einhaltung von Datenschutzgesetzen sicherstellen und einen sicheren Datenaustausch ermöglichen.

Beim Implementieren von Datenscrambling ist es entscheidend, Methoden auszuwählen, die der Sensibilität, Struktur und dem vorgesehenen Zweck der Daten entsprechen. Die Einhaltung bewährter Praktiken – wie die Wahrung der Datenkonsistenz, der Schutz von Algorithmen und Verschlüsselungsschlüsseln sowie die Durchsetzung strenger Zugriffskontrollen – trägt dazu bei, Ihre Daten sicher zu halten.

Die Integration von Datenscrambling in Ihre umfassende Datenschutzstrategie ermöglicht es Ihnen, die richtige Balance zwischen Nutzbarkeit und Datenschutz zu finden, wodurch das Vertrauen Ihrer Kunden und Stakeholder gestärkt wird und Sie Ihre Daten effektiv nutzen können.