Datenworkflow optimieren

Für datenorientierte Unternehmen ist effiziente Datenverarbeitung entscheidend, um Erkenntnisse zu gewinnen und fundierte Entscheidungen zu treffen. Wenn es jedoch um den Umgang mit sensiblen Informationen geht, ist es wichtig, Geschwindigkeit und Effizienz mit Datenschutz und Sicherheit in Einklang zu bringen. Dieser Artikel untersucht Möglichkeiten, Datenworkflows mithilfe von ETL- und ELT-Methoden zu vereinfachen und dabei den Datenschutz zu gewährleisten.

Optimierungsansätze in der Datenverarbeitung verstehen

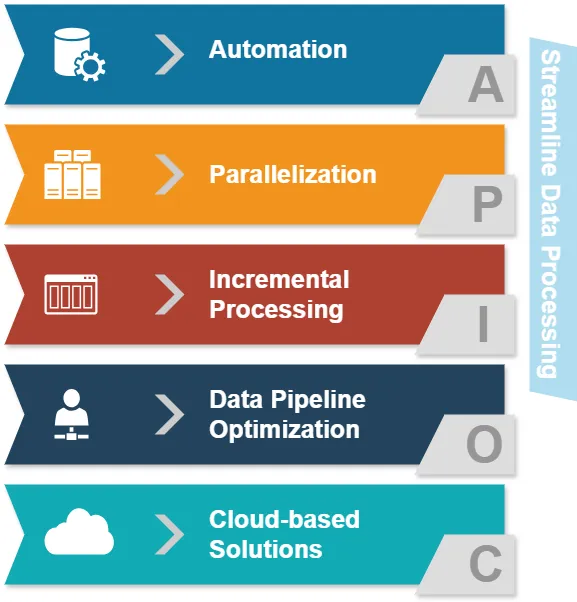

Bevor wir uns mit ETL und ELT befassen, betrachten wir zunächst gängige Ansätze zur Optimierung der Datenverarbeitung:

- Automatisierung: Verringerung manueller Eingriffe in Datenverarbeitungsaufgaben.

- Parallelisierung: Gleichzeitige Verarbeitung mehrerer Datenströme.

- Inkrementelle Verarbeitung: Aktualisierung nur geänderter Daten anstelle vollständiger Datensätze.

- Optimierung von Datenpipelines: Gewährleistung eines reibungslosen Datenflusses zwischen verschiedenen Phasen.

- Cloud-basierte Lösungen: Nutzung skalierbarer Infrastrukturen für die Datenverarbeitung.

Diese Ansätze zielen darauf ab, die Effizienz der Datenverarbeitung zu steigern. Nun wollen wir untersuchen, wie ETL und ELT in dieses Gesamtbild passen.

ETL vs. ELT: Ein kurzer Vergleich

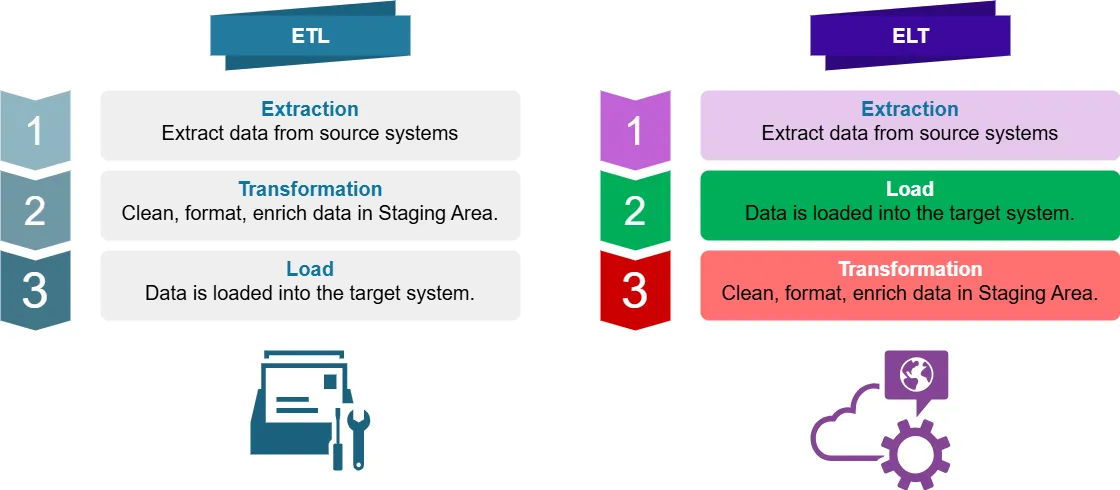

Was ist ETL?

ETL steht für Extract, Transform, Load. Es handelt sich um einen traditionellen Datenintegrationsprozess, bei dem Daten:

- Aus den Quellsystemen extrahiert

- In einem Zwischenbereich transformiert (bereinigt, formatiert, angereichert)

- In das Zielsystem geladen (z. B. Data Warehouse)

Was ist ELT?

ELT steht für Extract, Load, Transform. Es handelt sich um einen modernen Ansatz, bei dem Daten:

- Aus den Quellsystemen extrahiert

- Direkt in das Zielsystem geladen

- Im Zielsystem transformiert

Wesentliche Unterschiede in der optimalen Datenverarbeitung

Im Bereich Business Intelligence besteht der Hauptunterschied zwischen ETL und ELT darin, wo und wann die Datenumwandlung erfolgt. Dies wirkt sich in mehrfacher Hinsicht auf die optimale Datenverarbeitung aus:

- Rechenleistung: Bei ETL werden separate Transformationsserver verwendet, während ELT die Leistung des Zielsystems nutzt.

- Datenflexibilität: ELT bewahrt die Rohdaten auf, was agilere Transformationen ermöglicht.

- Verarbeitungszeit: ELT kann bei großen Datensätzen aufgrund von Parallelverarbeitung schneller sein.

- Datenschutz: ETL bietet möglicherweise mehr Kontrolle über sensible Daten während der Transformation.

Wo werden ETL und ELT eingesetzt?

ETL wird häufig verwendet in:

- Traditionellen Data Warehousing

- Systemen mit begrenztem Speicher oder Rechenleistung

- Szenarien, die komplexe Datenumwandlungen vor dem Laden erfordern

ELT wird oft bevorzugt für:

- Cloud-basierte Data Warehouses

- Big-Data-Umgebungen

- Echtzeit- oder nahezu-echtzeitliche Datenverarbeitung

- Situationen, in denen die Aufbewahrung von Rohdaten entscheidend ist

Optimierung von Datenworkflows: Python- und Pandas-Beispiele

Schauen wir uns einige Beispiele für optimierte und nicht optimierte Datenverarbeitungen mit Python und Pandas an.

Nicht optimierter Ansatz

import pandas as pd

# Daten aus CSV lesen

df = pd.read_csv('large_dataset.csv')

# Mehrere Transformationen durchführen

df['new_column'] = df['column_a'] + df['column_b']

df = df[df['category'] == 'important']

df['date'] = pd.to_datetime(df['date'])

# Transformierte Daten in neue CSV schreiben

df.to_csv('transformed_data.csv', index=False)Dieser Ansatz lädt den gesamten Datensatz in den Speicher, führt Transformationen durch und schreibt anschließend das Ergebnis. Bei großen Datensätzen kann dies speicherintensiv und langsam sein.

Optimierter Ansatz

import pandas as pd

# Verwendung von Blöcken zur Verarbeitung großer Datensätze

chunk_size = 10000

for chunk in pd.read_csv('large_dataset.csv', chunksize=chunk_size):

# Transformationen in jedem Block durchführen

chunk['new_column'] = chunk['column_a'] + chunk['column_b']

chunk = chunk[chunk['category'] == 'important']

chunk['date'] = pd.to_datetime(chunk['date'])

# Transformierten Block an Ausgabedatei anhängen

chunk.to_csv('transformed_data.csv', mode='a', header=False, index=False)Dieser optimierte Ansatz verarbeitet Daten in Blöcken, reduziert den Speicherverbrauch und ermöglicht Parallelverarbeitung. Er ist effizienter für große Datensätze und lässt sich problemlos in ETL- oder ELT-Workflows integrieren.

Datenschutz mit ETL und ELT

Beim Umgang mit sensiblen Daten hat der Datenschutz höchste Priorität. Sowohl ETL als auch ELT können so gestaltet werden, dass sie sensible Informationen sicher verarbeiten:

ETL und Datenschutz

- Datenmaskierung: Maskierungstechniken während der Transformationsphase anwenden.

- Verschlüsselung: Sensible Daten vor dem Laden in das Zielsystem verschlüsseln.

- Zugriffskontrolle: Strenge Zugriffskontrollen auf dem Transformationsserver implementieren.

Beispiel für Datenmaskierung in ETL:

import pandas as pd

def mask_sensitive_data(df):

df['email'] = df['email'].apply(lambda x: x.split('@')[0][:3] + '***@' + x.split('@')[1])

df['phone'] = df['phone'].apply(lambda x: '***-***-' + x[-4:])

return df

# ETL-Prozess

df = pd.read_csv('source_data.csv')

df = mask_sensitive_data(df)

# Weitere Transformationen...

df.to_csv('masked_data.csv', index=False)ELT und Datenschutz

- Spaltenbasierte Verschlüsselung: Sensible Spalten vor dem Laden verschlüsseln.

- Dynamische Datenmaskierung: Maskierungsregeln im Zielsystem anwenden.

- Rollenspezifische Zugriffskontrolle: Fein abgestimmte Zugriffsrichtlinien im Data Warehouse implementieren.

Beispiel für spaltenbasierte Verschlüsselung in ELT:

import pandas as pd

from cryptography.fernet import Fernet

def encrypt_column(df, column_name, key):

f = Fernet(key)

df[column_name] = df[column_name].apply(lambda x: f.encrypt(x.encode()).decode())

return df

# Verschlüsselungsschlüssel generieren (in der Praxis diesen Schlüssel sicher speichern und verwalten)

key = Fernet.generate_key()

# ELT-Prozess

df = pd.read_csv('source_data.csv')

df = encrypt_column(df, 'sensitive_column', key)

# Daten in das Zielsystem laden

df.to_sql('target_table', engine) # Angenommen, 'engine' ist Ihre Datenbankverbindung

# Daten innerhalb des Zielsystems transformierenOptimierung von Datenworkflows für sensible Daten

Um Datenworkflows zu optimieren und gleichzeitig die Datensicherheit zu gewährleisten, sollten Sie folgende bewährte Methoden berücksichtigen:

- Datenklassifizierung: Sensible Daten frühzeitig identifizieren und kategorisieren.

- Datenbewegung minimieren: Anzahl der Transfers sensibler Daten zwischen Systemen reduzieren.

- Sichere Protokolle verwenden: Verschlüsselung für Daten während der Übertragung und im Ruhezustand einsetzen.

- Datenverwaltung implementieren: Klare Richtlinien für den Umgang mit Daten und den Zugriff festlegen.

- Regelmäßige Prüfungen: Periodische Überprüfungen Ihrer Datenverarbeitungs-Workflows durchführen.

Fazit

Es ist wichtig, Datenworkflows zu optimieren. Gleichzeitig müssen wir sicherstellen, dass sensible Informationen mit robusten Datenschutzmaßnahmen geschützt werden. Beide Ansätze, ETL und ELT, bieten einzigartige Vorteile, die Unternehmen hinsichtlich Leistung und Sicherheit optimieren können.

Dieser Artikel beschreibt Möglichkeiten, wie Unternehmen sichere Datenworkflows erstellen können. Diese Workflows schützen sensible Informationen und ermöglichen wertvolle Erkenntnisse. Unternehmen können Strategien und bewährte Verfahren nutzen, um dieses Ziel zu erreichen.

Denken Sie daran, dass die Wahl zwischen ETL und ELT von Ihrem spezifischen Anwendungsfall, dem Datenvolumen und den Datenschutzanforderungen abhängt. Es ist wichtig, Ihre Datenverarbeitungsstrategien regelmäßig zu überprüfen und zu aktualisieren. So stellen Sie sicher, dass sie den sich wandelnden Bedürfnissen Ihres Unternehmens entsprechen und den Datenschutzgesetzen entsprechen.

Für benutzerfreundliche Tools, die die Datensicherheit und Compliance in Ihren Datenprozessen verbessern, schauen Sie sich die Optionen von DataSunrise an. Besuchen Sie unsere Website unter DataSunrise, um eine Demo zu sehen und mehr darüber zu erfahren, wie wir Ihre Datenverarbeitung verbessern können. Wir setzen Prioritäten bei der Sicherheit Ihrer Daten.