Wie man dynamisches Maskieren in Vertica anwendet

Wie man dynamisches Maskieren in Vertica anwendet ist eine häufig gestellte Frage bei Organisationen, die Vertica als leistungsstarke Analyseplattform einsetzen und dabei sensible oder regulierte Daten verarbeiten. Vertica wird häufig für Business Intelligence, Kundenanalysen, Data Science und Machine-Learning-Workloads genutzt. Daher erfordern diese Anwendungsfälle einen weitreichenden Datenzugriff, was das Risiko erhöht, personenbezogene Daten (PII), Zahlungsdetails oder Kontaktdaten durch Abfrageergebnisse offenzulegen.

In analytisch getriebenen Umgebungen reichen herkömmliche Datenschutztechniken schnell nicht mehr aus. Beispielsweise können statische Berechtigungen oder manuell erstellte SQL-Views mit sich ändernden Schemata, sich entwickelnden Projektionen und einer wachsenden Anzahl von Nutzern kaum Schritt halten. Folglich benötigen Organisationen einen Schutzmechanismus, der sich automatisch anpasst und konsistent auf alle Vertica-Workloads angewendet wird. Dynamisches Datenmaskieren adressiert diese Herausforderung, indem es sensible Werte zur Abfragezeit schützt, statt die gespeicherten Daten zu verändern.

Organisationen implementieren dynamisches Maskieren häufig mit DataSunrise Data Compliance zusammen mit dynamischem Datenmaskieren. Dieser Ansatz führt eine zentrale Kontrollschicht vor Vertica ein. Diese Schicht bewertet jede Abfrage, wendet Maskierungsregeln dynamisch an und protokolliert Prüfbelege, ohne Änderungen an Vertica-Schemata oder Clientanwendungen zu erfordern. Für zusätzlichen Kontext siehe Grundlagen der regulatorischen Compliance.

Warum dynamisches Maskieren in Vertica notwendig ist

Vertica legt großen Wert auf analytische Performance. Es speichert Daten in spaltenorientierten ROS-Containern, verwaltet aktuelle Aktualisierungen im WOS und nutzt Projektionen zur Optimierung der Abfrageausführung. Diese Architektur erschwert jedoch auch den Datenschutz.

Mehrere Faktoren erhöhen somit den Bedarf an dynamischem Maskieren:

- Breite analytische Tabellen kombinieren oft Kennzahlen mit sensiblen Attributen.

- Mehrere Projektionen können dieselben sensiblen Spalten replizieren.

- Geteilte Cluster bedienen gleichzeitig BI-Tools, ETL-Pipelines, Notebooks und ML-Jobs.

- Ad-hoc-SQL-Abfragen umgehen häufig die kuratierten Reporting-Ebenen.

- Rollenbasierte Zugriffskontrolle bietet keinen Spalten-spezifischen Schutz.

Vertica-Zugriffskontrollen bestimmen, wer eine Tabelle abfragen kann; sie kontrollieren jedoch nicht, welche Werte in den Abfrageergebnissen erscheinen. Nach Ausführung einer Abfrage liefert Vertica alle ausgewählten Spalten im Klartext zurück. Deshalb wenden Organisationen dynamisches Maskieren außerhalb der Datenbank-Engine an, um die Exposition zu verringern.

Für weitere technische Hintergründe konsultieren Sie bitte die offizielle Vertica-Architektur-Dokumentation und die Übersicht der Vertica Analysefähigkeiten.

Wie dynamisches Datenmaskieren mit Vertica funktioniert

Dynamisches Datenmaskieren in Vertica basiert typischerweise auf einem Proxy-basierten Ansatz. Client-Anwendungen verbinden sich mit einem Maskierungsgateway, statt direkt mit der Datenbank zu kommunizieren. Dadurch passiert jede SQL-Anfrage dieses Gateway, wo Maskierungsrichtlinien vor der Ausführung geprüft werden.

Der Maskierungs-Workflow folgt einer konsistenten Abfolge:

- Die Maskierungs-Engine analysiert und parst die SQL-Anweisung.

- Die Engine prüft referenzierte Spalten gegen einen Sensitivitätskatalog.

- Maskierungsregeln werden basierend auf Nutzer, Anwendung oder Umgebung bewertet.

- Das Gateway schreibt die Abfrageergebnisse so um, dass sensible Werte maskiert erscheinen.

Das System lässt zugrunde liegende Vertica-Tabellen und Projektionen unverändert. Da das Maskieren nur im zurückgegebenen Ergebnis erfolgt, wird die Performance bewahrt und Datenredundanz vermieden. Zudem entspricht dieser Ansatz den besten Praktiken für Datensicherheit und modernen Datenschutzanforderungen.

Konfiguration einer dynamischen Maskierungsregel in Vertica

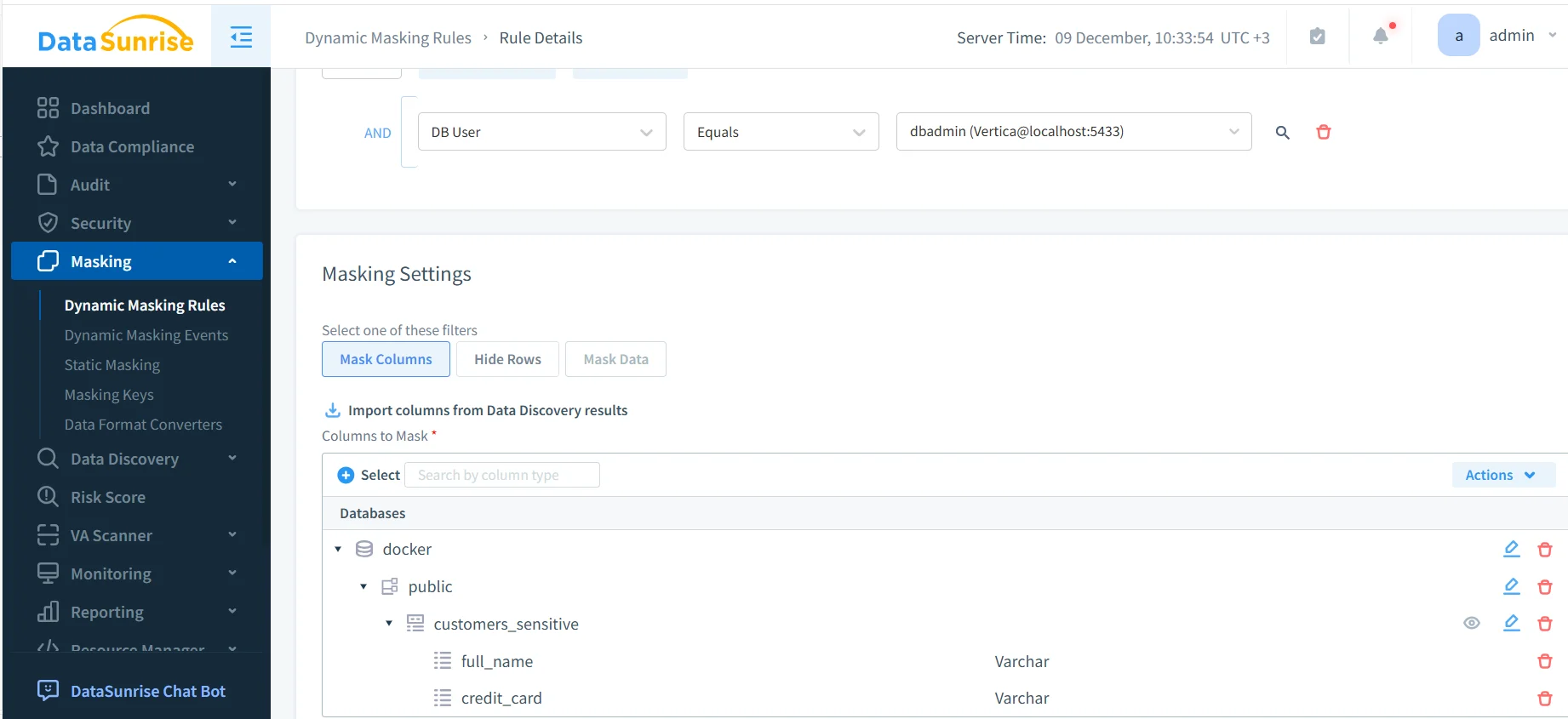

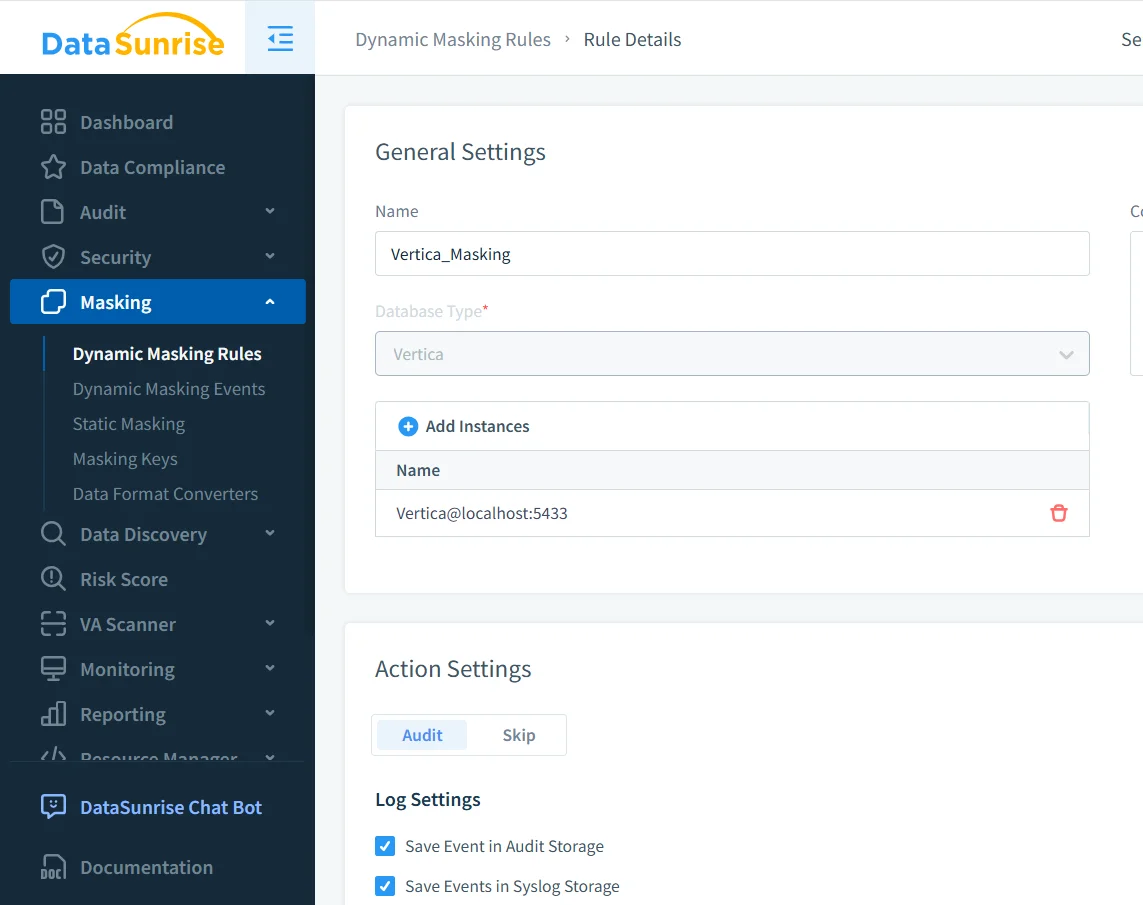

Der erste praktische Schritt zum Verständnis, wie man dynamisches Maskieren in Vertica anwendet, besteht darin, eine dynamische Maskierungsregel zu definieren. Diese Regel spezifiziert, welche Vertica-Instanz geschützt werden soll, welche Tabellen sensible Daten enthalten und wie das Maskieren erfolgen soll.

In dieser Konfiguration wählt der Administrator die Vertica-Instanz aus und aktiviert das Auditieren von Maskierungsereignissen. Sensible Spalten wie full_name und credit_card werden explizit hinzugefügt. Nach Aktivierung gilt die Regel automatisch für jede passende Abfrage.

Administratoren können Maskierungsregeln weiter verfeinern durch Bedingungen wie:

- Datenbankbenutzer oder Rolle

- Typ der Client-Anwendung

- Netzwerkstandort oder Umgebung

Da die Regel außerhalb von Vertica agiert, bleibt sie wirksam, selbst wenn sich Schemata ändern oder Projektionen angepasst werden.

Maskierte Abfrageergebnisse in der Praxis

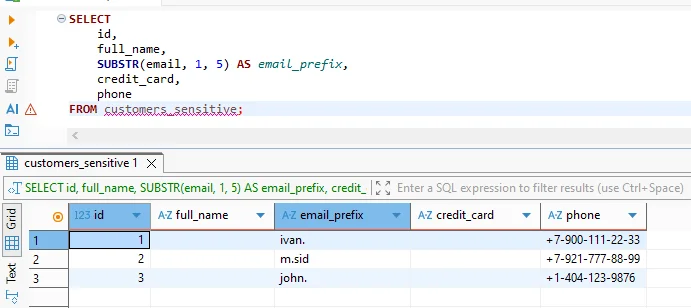

Aus Sicht des Nutzers ändert sich durch dynamisches Maskieren nichts am Schreiben von Abfragen. Analysten und Anwendungen verwenden dieselben SQL-Anweisungen wie gewohnt. Der Unterschied zeigt sich jedoch in den zurückgegebenen Werten.

Ohne Maskierung enthielten Abfrageergebnisse echte Namen, Kartennummern oder Telefonnummern. Mit aktiviertem dynamischem Maskieren erhalten nicht privilegierte Nutzer anonymisierte oder teilweise verdeckte Werte. Gleichzeitig funktionieren Joins, Filter und Aggregationen weiterhin korrekt, sodass analytische Arbeitsabläufe erhalten bleiben.

Dieses Verhalten unterstützt die Datenschutzprinzipien, wie sie in DSGVO, HIPAA und PCI DSS definiert sind.

Auditierung von dynamischen Maskierungsereignissen in Vertica

Dynamisches Maskieren muss auditierbar bleiben, um Compliance zu gewährleisten. Jede maskierte Abfrage erzeugt einen Prüfdatensatz, der erfasst, wer auf die Daten zugegriffen hat, welche Regel angewandt wurde und wann die Aktion erfolgte.

Diese Prüfdatensätze bilden eine zentrale Spur, die Compliance-Teams bei internen Kontrollen oder externen Audits überprüfen können. Somit entfällt die Notwendigkeit, mehrere Vertica-Systemtabellen zu durchsuchen. Stattdessen erhalten sie eine einzige, normalisierte Sicht auf Datenzugriffs- und Schutzereignisse.

Dynamische Maskieren-Audits integrieren sich nahtlos in Database Activity Monitoring und erfüllen Nachweispflichten für SOX sowie interne Governance-Richtlinien.

Dynamisches Maskieren im Vergleich zu anderen Schutzansätzen

| Ansatz | Funktionsweise | Einschränkungen |

|---|---|---|

| Statisch maskierte Tabellen | Vorgefertigte maskierte Datenkopien | Hoher Wartungsaufwand, Datenreplikation |

| SQL-Views | Maskierte Spalten über Views bereitgestellt | Von Ad-hoc-Abfragen umgangen |

| Nur rollenbasierte Zugriffskontrolle (RBAC) | Berechtigungen auf Tabellenebene | Kein Schutz auf Spaltenebene |

| Dynamisches Datenmaskieren | Maskieren der Werte zur Abfragezeit | Zentrale, skalierbare Absicherung |

Fazit

Wie man dynamisches Maskieren in Vertica anwendet besteht letztlich darin, den Schutz genau dort durchzusetzen, wo Daten an Nutzer und Anwendungen zurückgegeben werden. Durch das dynamische Maskieren sensibler Werte zur Abfragezeit bewahren Organisationen die Leistungsfähigkeit der Vertica-Analysen und reduzieren gleichzeitig das Risiko unbefugter Offenlegung.

Mit einem zentralen Maskierungsgateway bleiben sensible Daten über Dashboards, Skripte und Pipelines hinweg geschützt. So arbeiten Analysten produktiv weiter, während Compliance-Teams Transparenz und Kontrolle gewinnen. Dieses Gleichgewicht macht dynamisches Datenmaskieren zu einer grundlegenden Fähigkeit für sichere Analysen in Vertica.