PEM-Dateien

Einführung

Wenn Sie mit Kryptographie, Zertifikaten und Schlüsseln arbeiten, werden Sie häufig auf das PEM-Datei-Format stoßen. PEM steht für Privacy Enhanced Mail und bietet eine weit verbreitete Methode zum Speichern und Teilen von kryptografischen Schlüsseln, Zertifikaten und anderen sensiblen Daten. Dieser Artikel erklärt PEM-Dateien: was sie sind, wie sie funktionieren und wie sie zu einer sicheren Kommunikation beitragen.

Was ist eine PEM-Datei?

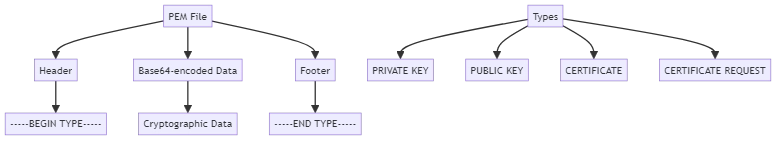

PEM-Dateien sind textbasierte Dateien, die einem spezifischen Format zum Speichern kryptografischer Informationen folgen. Diese Dateien enthalten base64-codierte Daten, die von lesbaren Kopf- und Fußzeilen umschlossen sind. Diese Markierungen verdeutlichen den Inhaltstyp – wie private Schlüssel, öffentliche Schlüssel, Zertifikate oder Zertifikatsanfragen.

Hier ist ein Beispiel für einen PEM-formatierten RSA-Privatschlüssel:

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAqhAx9UqRW/rP/3uw5UDHENVOzlq2ljPbe0TqA8+KKS7dABYJ ... K5xGP+LPgzCc7Dkp2+jE8SJOuTrFLRWhlkBvZKRwfQ== -----END RSA PRIVATE KEY-----

Diese Daten erscheinen zwischen den Markierungen -----BEGIN RSA PRIVATE KEY----- und -----END RSA PRIVATE KEY-----. Diese definieren eindeutig den Inhaltstyp.

Das PEM-Format

PEM-Dateien zielen sowohl auf menschliche Lesbarkeit als auch auf eine nahtlose Übertragung ab. Base64-Codierung ermöglicht es, Binärdaten durch Systeme zu schicken, die für Klartext ausgelegt sind. Daher können Sie PEM-Dateien problemlos mit E-Mails oder Konfigurationsskripten verwenden.

In PEM-Dateien können Sie mehrere Arten kryptografischer Daten speichern, darunter:

- Private Schlüssel (RSA, DSA, EC)

- Öffentliche Schlüssel

- Zertifikate (X.509)

- Zertifikatsanfragen (CSRs)

- Zertifikatsperrlisten (CRLs)

Jeder Abschnitt verwendet eigene Header- und Footer-Markierungen. Zum Beispiel:

- Privater Schlüssel:

-----BEGIN PRIVATE KEY----- - Öffentlicher Schlüssel:

-----BEGIN PUBLIC KEY----- - Zertifikat:

-----BEGIN CERTIFICATE-----

PEM-Zertifikate

Einer der häufigsten Verwendungszwecke dieser Dateien ist das Speichern von X.509-Zertifikaten. Diese digitalen Dokumente verknüpfen öffentliche Schlüssel mit verifizierten Identitäten wie Domainnamen oder Organisationen. Zertifizierungsstellen (CAs) stellen diese Zertifikate aus, um SSL/TLS-Verschlüsselungen zu unterstützen.

Hier ist ein Beispiel für ein PEM-formatiertes Zertifikat:

-----BEGIN CERTIFICATE----- MIIFSzCCBDOgAwIBAgIQV5Kwra1VwjZdYbSqBlp1DDANBgkqhkiG9w0BAQsFADBG ... Rti0xS/YCrQMsDJD2A8FnhyofiZdkZovFDG4NmSWxRU4AXrWTg== -----END CERTIFICATE-----

Jedes Zertifikat enthält Angaben zum Aussteller, öffentliche Schlüssel, Gültigkeitszeiträume und weitere Metadaten. Während eines SSL/TLS-Handshakes präsentiert ein Server dieses Zertifikat, um seine Authentizität zu beweisen, sodass der Client mit der verschlüsselten Kommunikation fortfahren kann.

Arbeiten mit PEM-Dateien

Beim Einrichten verschlüsselter Systeme laden, parsen oder manipulieren Sie häufig PEM-Dateien. Glücklicherweise bieten die meisten Programmiersprachen Bibliotheken, die diesen Prozess vereinfachen. Zum Beispiel können Sie in Python die cryptography-Bibliothek verwenden:

from cryptography import x509

from cryptography.hazmat.backends import default_backend

with open("certificate.pem", "rb") as cert_file:

cert_data = cert_file.read()

cert = x509.load_pem_x509_certificate(cert_data, default_backend())

print(cert.subject)

Dieser Code lädt das Zertifikat und gibt dessen Subject-Details aus. In anderen Umgebungen bieten Tools wie OpenSSL, Java’s java.security oder Node.js’ crypto module ähnliche Funktionen.

PEM-Dateien in moderner Cloud-Infrastruktur

PEM-Dateien sind essentiell für sichere Automatisierung und cloudnative Bereitstellungen. Häufige Anwendungsfälle sind:

- SSH-Zugang: Speicherung privater Schlüssel für Verbindungen zu Cloud-Servern wie AWS EC2

- Kubernetes: Verwendung von PEM-formatierten Geheimnissen zur Sicherung von Pods und Ingress

- Let’s Encrypt: Automatisieren von TLS-Zertifikaten mit PEM-Ausgabe

- Infrastructure as Code: Integration von PEM-Schlüsseln in Terraform, Ansible und CI/CD-Skripte

Da die Infrastruktur immer dynamischer wird, ist ein sicherer Umgang mit PEM-Dateien entscheidend, um vertrauenswürdige Kommunikation in großem Maßstab zu gewährleisten.

Konvertierung von PEM-Dateien in andere Formate

Obwohl PEM weit verbreitet ist, können bestimmte Tools und Plattformen andere Zertifikatsformate wie DER, PFX (PKCS#12) oder JKS (Java KeyStore) erfordern. Glücklicherweise können Sie PEM-Dateien leicht mit OpenSSL konvertieren.

Hier sind einige gängige Konvertierungen:

- PEM zu DER: Wird von einigen Windows- und Java-basierten Systemen verwendet

openssl x509 -outform der -in certificate.pem -out certificate.der

- PEM zu PFX (.p12): Nützlich zum Import in Windows oder IIS

openssl pkcs12 -export -out certificate.pfx -inkey privatekey.pem -in certificate.pem

- PEM zu JKS (über ein Zwischenformat .p12): Erforderlich für Java-Anwendungen

# Konvertierung von PEM zu PKCS12 openssl pkcs12 -export -out keystore.p12 -inkey key.pem -in cert.pem # Importieren des .p12 in Java KeyStore keytool -importkeystore -srckeystore keystore.p12 -srcstoretype PKCS12 \ -destkeystore keystore.jks -deststoretype JKS

Vergewissern Sie sich vor der Konvertierung immer, dass Sie die Anforderungen des Zielsystems kennen. Ein nicht korrektes Format oder fehlende Zertifikatsketten können zu fehlerhafter Authentifizierung oder fehlgeschlagenen Verbindungen führen.

Best Practices für die Sicherheit von PEM-Dateien

- Verschlüsseln Sie private Schlüssel im Ruhezustand mittels Schlüsselsafes oder HSMs

- Legen Sie strenge Dateiberechtigungen fest (z. B.

chmod 600für private Schlüssel) - Rotieren Sie Zertifikate und Schlüssel regelmäßig

- Überprüfen Sie immer die Zertifikatskette, bevor Sie einer Datei vertrauen

- Verwenden Sie sichere Übertragungsprotokolle (wie SFTP oder TLS) beim Verschieben von Dateien

Fazit

Das Verständnis von PEM-Dateien ist entscheidend für sichere Kommunikations- und Verschlüsselungsabläufe. Diese Dateien speichern sensible kryptografische Materialien in einem lesbaren und portablen Format. Aus diesem Grund bleiben sie essenziell für SSL-, TLS- und PKI-basierte Systeme.

Um die Sicherheit zu gewährleisten, sollten Sie Ihre Zertifikate regelmäßig rotieren, Quellen validieren und private Schlüssel sorgfältig schützen. Die Beherrschung von PEM-Dateien gibt Ihnen die Grundlage, um mit modernen Sicherheitstools zu arbeiten, sichere Bereitstellungen zu automatisieren und vertrauenswürdige Systeme aufrechtzuerhalten.