PostgreSQL Daten-Audit Trail

Einleitung

PostgreSQL, ein leistungsstarkes Open-Source-Relational-Datenbankmanagementsystem, wird in zahlreichen Branchen eingesetzt. Doch mit großer Macht kommt auch große Verantwortung. Organisationen müssen starke Daten-Audit Trails erstellen. Diese Protokolle helfen dabei, Benutzeraktivitäten nachzuverfolgen und den Datenzugriff zu überwachen. Sie gewährleisten zudem die Einhaltung von Vorschriften wie HIPAA und GDPR.

Erstaunlicherweise stammen über zwei Drittel (68%) der weltweiten Datenpannen aus nicht böswilligen menschlichen Handlungen. Der hohe Prozentsatz solcher Pannen unterstreicht die Notwendigkeit umfassender Audit Trails. Durch das Führen detaillierter Protokolle der Benutzeraktivitäten können Organisationen Muster unbeabsichtigten Fehlgebrauchs oder Fehler identifizieren, die zu Sicherheitsvorfällen führen. Diese Informationen sind entscheidend zur Verbesserung von Schulungsprogrammen und Sicherheitsprotokollen.

Verstehen von PostgreSQL Daten-Audit Trails

Was ist ein PostgreSQL Daten-Audit Trail?

Ein PostgreSQL Daten-Audit Trail ist ein chronologischer Datensatz von Datenbankaktivitäten. Er erfasst Benutzeranmeldungen, Abfragen, Änderungen und sogar Fehler. Dieser Verlauf dient als wichtiges Instrument für Sicherheitsüberwachung, Compliance und forensische Analysen.

Warum sind Audit Trails wichtig?

Audit Trails spielen eine entscheidende Rolle bei:

- Erkennen unbefugten Zugriffs

- Nachverfolgung von Datenänderungen

- Untersuchung von Sicherheitsvorfällen

- Sicherstellung der Einhaltung von Vorschriften

- Optimierung der Datenbankleistung

Datenschutzrisiken in PostgreSQL

Wenn Benutzer sich mit PostgreSQL verbinden, sind sie mehreren Datenschutzrisiken ausgesetzt, die die Datensicherheit und -integrität gefährden können. Diese Risiken gehen auf verschiedene Ursachen zurück, einschließlich internen Missbrauchs, externen Angriffen und Systemschwachstellen.

Das Verständnis dieser Risiken ist entscheidend, um wirksame Sicherheitsmaßnahmen zu implementieren und einen robusten Audit Trail aufrechtzuerhalten. Lassen Sie uns einige der bedeutendsten Datenschutzrisiken in PostgreSQL-Umgebungen untersuchen.

Unbefugter Datenzugriff

Ohne ordnungsgemäße Protokollierung könnten böswillige Akteure unentdeckt auf sensible Daten zugreifen, was potenziell zu schwerwiegenden Datenpannen führt. Dieses Risiko ist besonders hoch, wenn Benutzerrechte nicht regelmäßig überprüft und aktualisiert werden. Unbefugter Zugriff kann auf verschiedene Weise erfolgen, etwa durch Ausnutzen von Systemschwachstellen, Verwendung gestohlener Zugangsdaten oder das Ausnutzen falsch konfigurierter Berechtigungen. Die Implementierung umfassender Audit Trails hilft, solche unautorisierten Zugriffsversuche zu erkennen und zu verhindern.

Datenmanipulation

Benutzer mit hohen Zugriffsrechten könnten wichtige Informationen verändern oder entfernen, ohne dass Spuren zurückbleiben, wenn keine angemessenen Prüfungen stattfinden. Dieses Risiko ist besonders bedenklich in Umgebungen, in denen die Datenintegrität von entscheidender Bedeutung ist, wie z. B. in Finanz- oder Gesundheitssystemen. Böswillige Datenmanipulation kann zu Betrug, fehlerhaften Entscheidungen oder Regulierungsverstößen führen. Regelmäßige Überprüfungen von Datenänderungen und strenge Versionskontrollen können helfen, dieses Risiko zu mindern.

Diebstahl von Zugangsdaten

Schwache Authentifizierungsmechanismen können dazu führen, dass Benutzerkonten kompromittiert werden, wodurch die gesamte Datenbank potenziell gefährdet wird. Angreifer können schwache Passwörter, wiederverwendete Zugangsdaten oder Social-Engineering-Taktiken ausnutzen, um unautorisierten Zugriff zu erlangen.

Sobald ein Benutzerkonto kompromittiert ist, kann der Angreifer möglicherweise Privilegien eskalieren und auf sensible Daten zugreifen. Der Einsatz starker Authentifizierungsmethoden, wie Mehrfaktor-Authentifizierung und regelmäßiger Passwortwechsel, kann dieses Risiko erheblich reduzieren. Auch das regelmäßige Überprüfen von Anmeldeversuchen ist wichtig.

SQL-Injection-Angriffe

Schlecht konstruierte Abfragen können die Datenbank einer bösartigen Code-Injektion aussetzen, was es Angreifern potenziell ermöglicht, unautorisierte Befehle auszuführen. SQL-Injection-Angriffe können zu Datendiebstahl, unerlaubten Datenänderungen oder sogar zu einer vollständigen Kompromittierung des Systems führen. Diese Angriffe nutzen häufig unzureichende Eingabevalidierung im Anwendungscode oder in gespeicherten Prozeduren aus. Die Implementierung angemessener Eingabesäuberung, der Einsatz parametrisierter Abfragen und das regelmäßige Auditieren von Datenbankabfragen können dazu beitragen, SQL-Injection-Versuche zu erkennen und zu verhindern.

Native PostgreSQL Audit-Werkzeuge

PostgreSQL bietet mehrere integrierte Funktionen zur Erstellung von Audit Trails:

PGAudit Erweiterung

PGAudit ist eine leistungsstarke Erweiterung, die eine detaillierte Protokollierung der Datenbankaktivitäten ermöglicht. Sie kann protokollieren:

- Sitzungsstart- und -stoppzeiten

- Ausgeführte SQL-Anweisungen

- Objektzugriffe und -änderungen

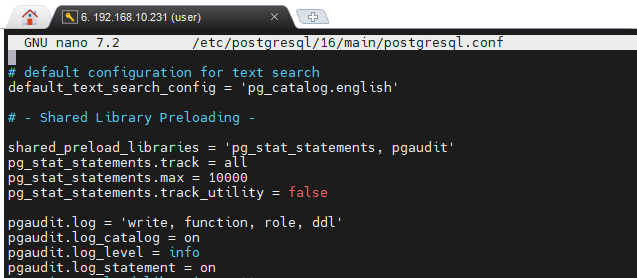

Um PGAudit zu aktivieren, installieren Sie die Erweiterung und konfigurieren Sie sie in der Datei postgresql.conf:

shared_preload_libraries = 'pgaudit' pgaudit.log = 'write, function, role, ddl'

Das obige Bild zeigt zwei konfigurierte PostgreSQL-Erweiterungen: pgAudit und pg_stat_statements. Diese Erweiterungen verbessern jeweils die Audit-Fähigkeiten der Datenbank und die Analyse der Abfrageleistung.

Kumulative Statistiken

Der Statistik-Sammler von PostgreSQL sammelt wertvolle Informationen über Datenbankaktivitäten. Aktivieren Sie ihn durch Setzen von:

track_activities = on track_counts = on

Diese Funktion hilft dabei, die Gesamtleistung der Datenbank und Nutzungsmuster zu überwachen.

Fehlerprotokollierung

Konfigurieren Sie PostgreSQL so, dass Fehler und Warnungen protokolliert werden:

log_min_messages = warning log_min_error_statement = error

Diese Einstellungen gewährleisten, dass kritische Probleme zur weiteren Untersuchung aufgezeichnet werden.

Sitzungsüberwachung durch Anwendungen

Zur Erhöhung der Sicherheit sollten Sie erwägen, eine Anwendungsebene-Auditierung zu implementieren:

Connection Pooling

Verwenden Sie Connection-Pooling-Tools wie PgBouncer, um Datenbankverbindungen effizient zu verwalten und zu überwachen.

Middleware-Protokollierung

Implementieren Sie Protokollierungsmechanismen in der Middleware Ihrer Anwendung, um Benutzeraktionen zu erfassen, bevor sie die Datenbank erreichen.

Gespeicherte Prozeduren

Verwenden Sie gespeicherte Prozeduren, um komplexe Datenbankoperationen zu kapseln und zu protokollieren.

Audit-Lösungen von Drittanbietern

Obwohl native Werkzeuge wertvoll sind, kann dedizierte Drittanbieter-Software umfassendere Audit-Fähigkeiten bieten:

Erweiterte Sicherheitsfunktionen

Drittanbieter-Lösungen bieten häufig fortschrittliche Verschlüsselung, Zugangskontrollen und Echtzeit-Alarmierung.

Compliance-Berichterstattung

Erstellen Sie vorkonfigurierte Berichte, um HIPAA, GDPR und andere regulatorische Anforderungen zu erfüllen.

Zentralisierte Verwaltung

Verwalten Sie Audit Trails über mehrere Datenbanken hinweg über eine einzige Schnittstelle.

Leistungsoptimierung

Fortgeschrittene Audit-Tools minimieren den Einfluss auf die Leistung Ihrer Produktionsdatenbanken.

Best Practices für PostgreSQL Audit Trails

Um die Effektivität Ihrer Audit-Strategie zu maximieren:

- Definieren Sie klare Audit-Richtlinien

- Überprüfen und analysieren Sie regelmäßig die Audit-Logs

- Implementieren Sie Zugriff nach dem Prinzip der minimalen Rechte

- Verschlüsseln Sie sensible Audit-Daten

- Legen Sie Aufbewahrungsrichtlinien für Audit Trails fest

- Führen Sie regelmäßige Sicherheitsbewertungen durch

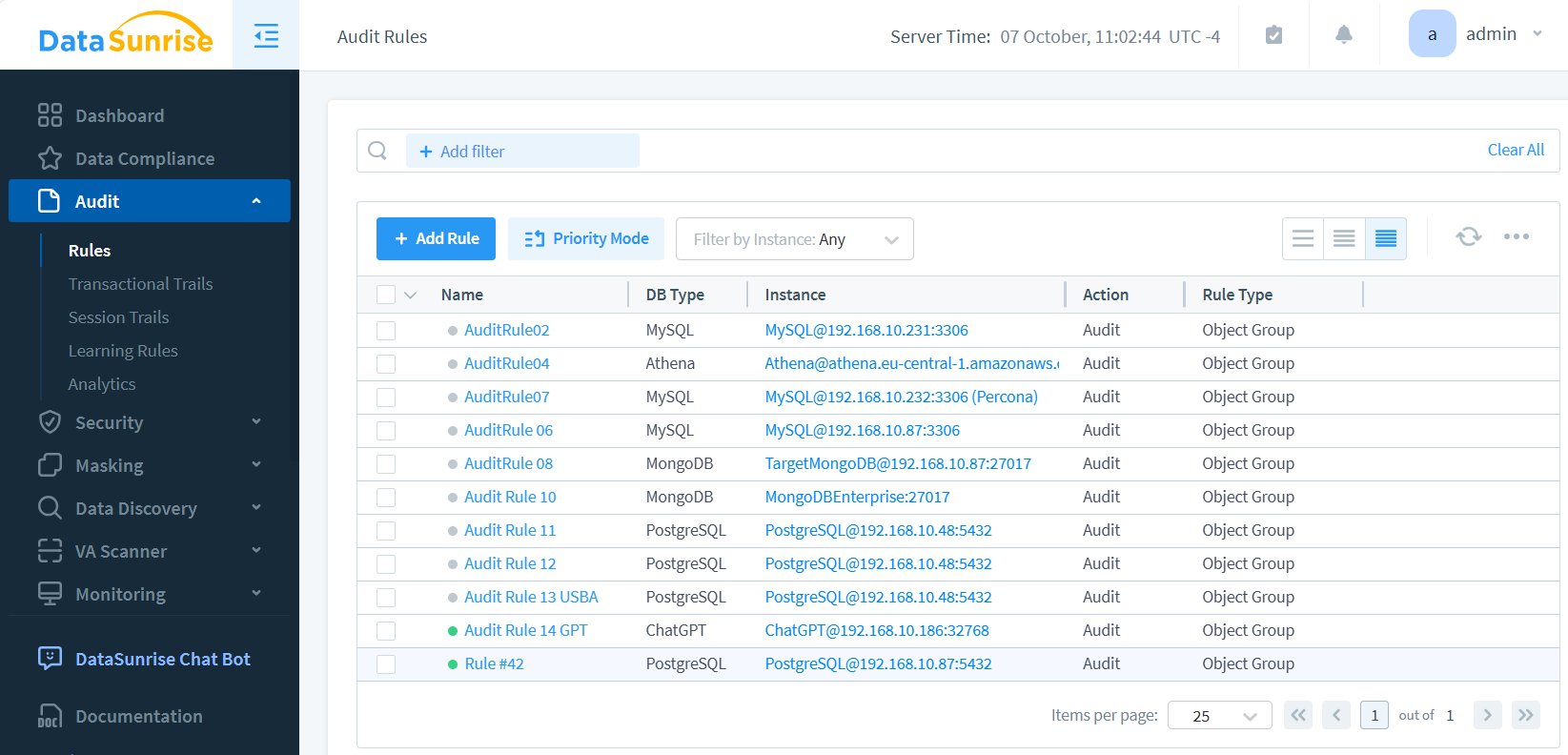

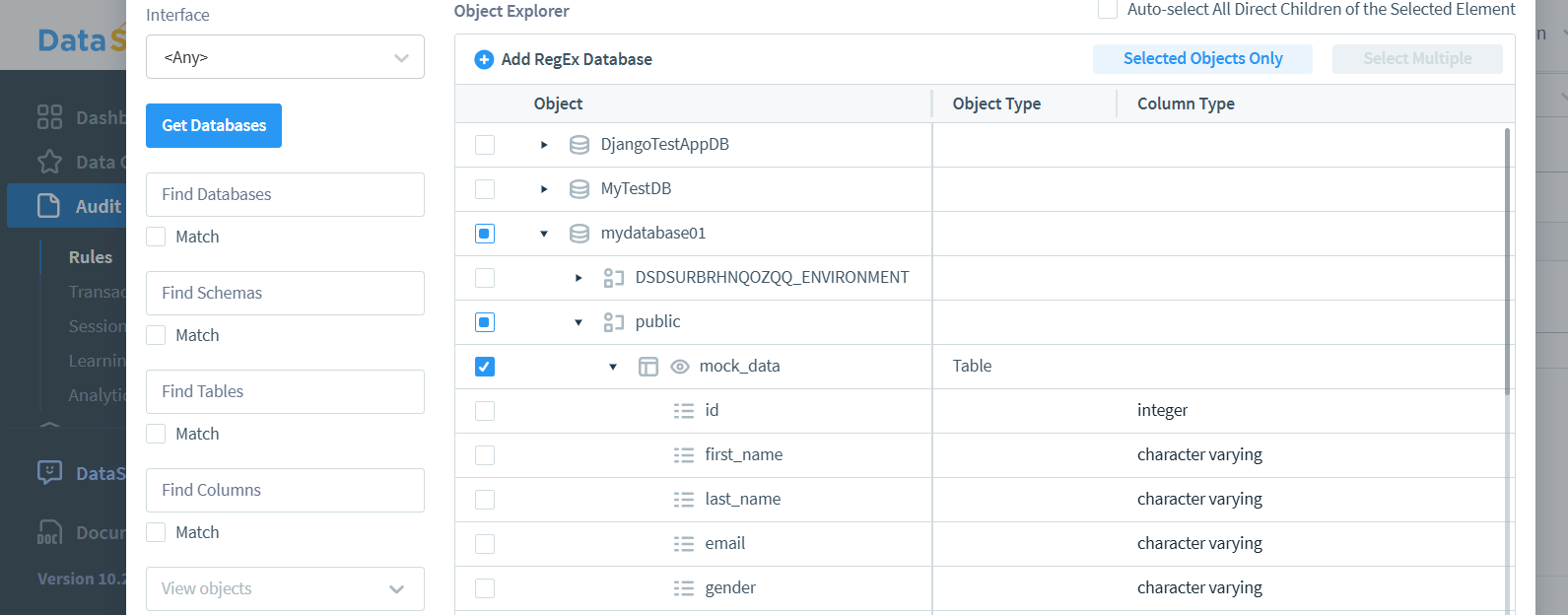

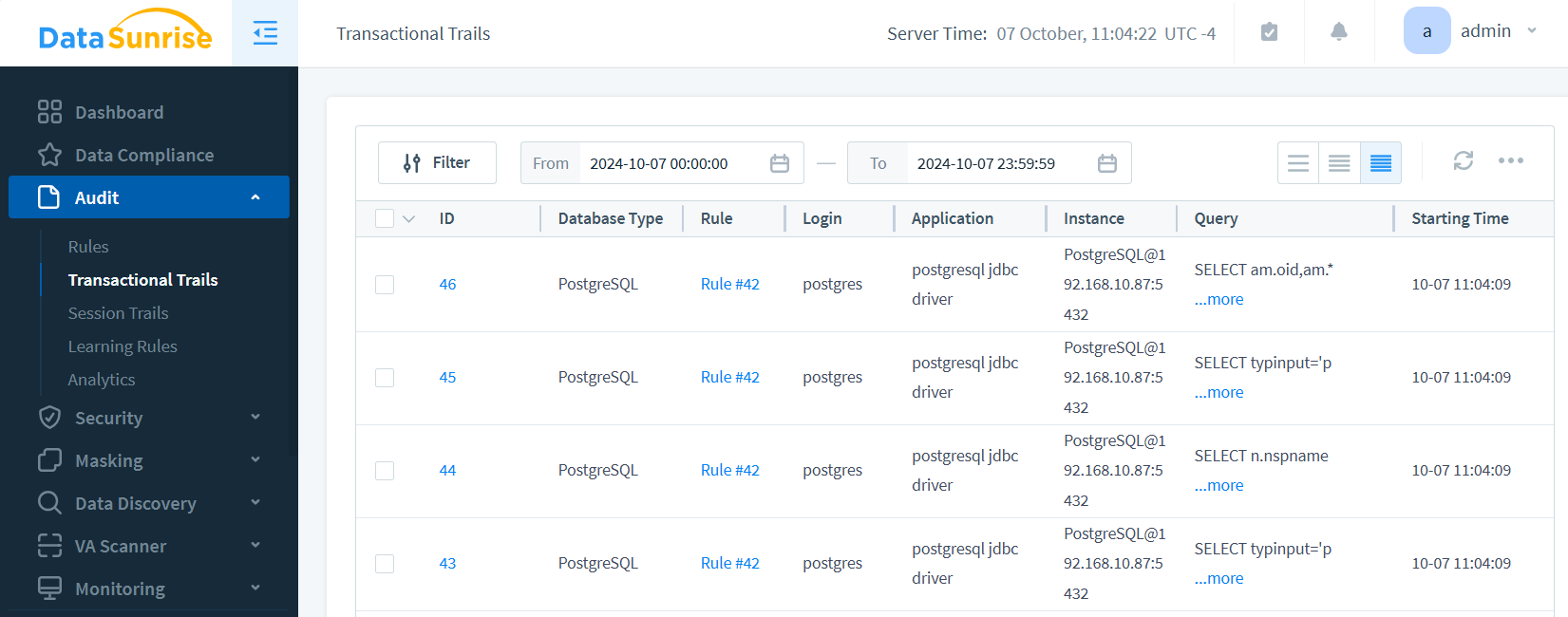

DataSunrise bietet leistungsstarke Audit-Funktionalitäten für PostgreSQL, die es Nutzern ermöglichen, Audit-Regeln schnell einzurichten und zu implementieren. Der Prozess ist unkompliziert:

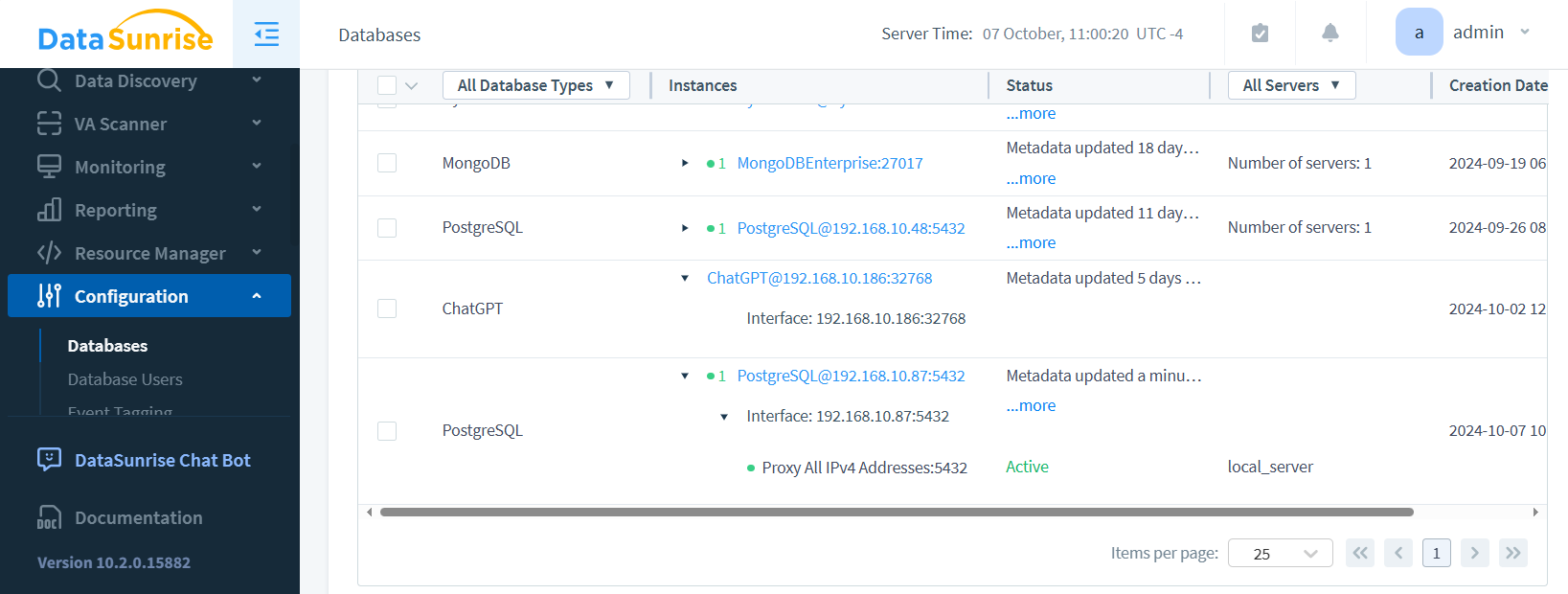

Instanz erstellen: Richten Sie Ihre PostgreSQL-Datenbankverbindung in DataSunrise ein.

Audit-Regeln konfigurieren: Erstellen Sie einfach Audit-Regeln und wählen Sie spezifische Datenbankobjekte zur Überwachung aus.

Audit Trails generieren: Stellen Sie einfach Anfragen über den DataSunrise-Proxy, um automatisch detaillierte transaktionale Datenbankprotokolle zu erzeugen.

Dieser benutzerfreundliche Ansatz stellt sicher, dass Organisationen robuste Audit-Maßnahmen schnell implementieren können, wodurch die Sicherheit ihrer PostgreSQL-Datenbanken mit minimalem Aufwand verbessert wird. Durch die Nutzung der intuitiven Benutzeroberfläche und leistungsstarken Funktionen von DataSunrise können Unternehmen mühelos Vorschriften einhalten und eine umfassende Transparenz ihrer Datenbankaktivitäten gewährleisten.

Einhaltung von HIPAA und GDPR

Die Aufrechterhaltung eines robusten PostgreSQL Daten-Audit Trails ist entscheidend für die Einhaltung von Vorschriften wie HIPAA und GDPR:

HIPAA-Konformität

HIPAA schreibt vor, dass Gesundheitsorganisationen:

- Zugriff auf geschützte Gesundheitsinformationen (PHI) nachverfolgen

- Unbefugte Datenänderungen erkennen

- Audit-Logs mindestens sechs Jahre aufbewahren

GDPR-Konformität

Die GDPR schreibt vor, dass Organisationen:

- Verantwortlichkeit bei der Datenverarbeitung nachweisen

- Audit Trails für Anfragen von betroffenen Personen bereitstellen

- Angemessene Sicherheitsmaßnahmen implementieren

Fazit

Die Implementierung eines umfassenden PostgreSQL Daten-Audit Trails ist essenziell, um die Sicherheit der Datenbank aufrechtzuerhalten, die Einhaltung gesetzlicher Vorschriften zu gewährleisten und sensible Informationen zu schützen. Durch den Einsatz nativer PostgreSQL-Werkzeuge, anwendungsebene Auditierung und Lösungen von Drittanbietern können Organisationen starke Abwehrmechanismen aufbauen. Dies hilft, vor internen und externen Bedrohungen zu schützen.

Ein guter Audit Trail hilft dabei, Sicherheitsverletzungen zu finden und zu stoppen. Außerdem liefert er nützliche Informationen darüber, wie die Datenbank genutzt wird und wie ihre Leistung verbessert werden kann.

DataSunrise: Fortschrittliche PostgreSQL-Auditlösung

DataSunrise bietet modernste Audit-Funktionen für PostgreSQL, die über die nativen Werkzeuge hinausgehen. Durch den Einsatz von Proxy-Technologie ermöglicht DataSunrise eine umfassende Sitzungsüberwachung mit seinen fortschrittlichen Komponenten. Diese leistungsstarke Lösung befähigt Organisationen dazu:

- Echtzeit-Überwachung der Datenbankaktivität

- Detaillierte Compliance-Berichte erstellen

- SQL-Injection-Angriffe erkennen und verhindern

- Sensible Daten in den Audit-Logs maskieren

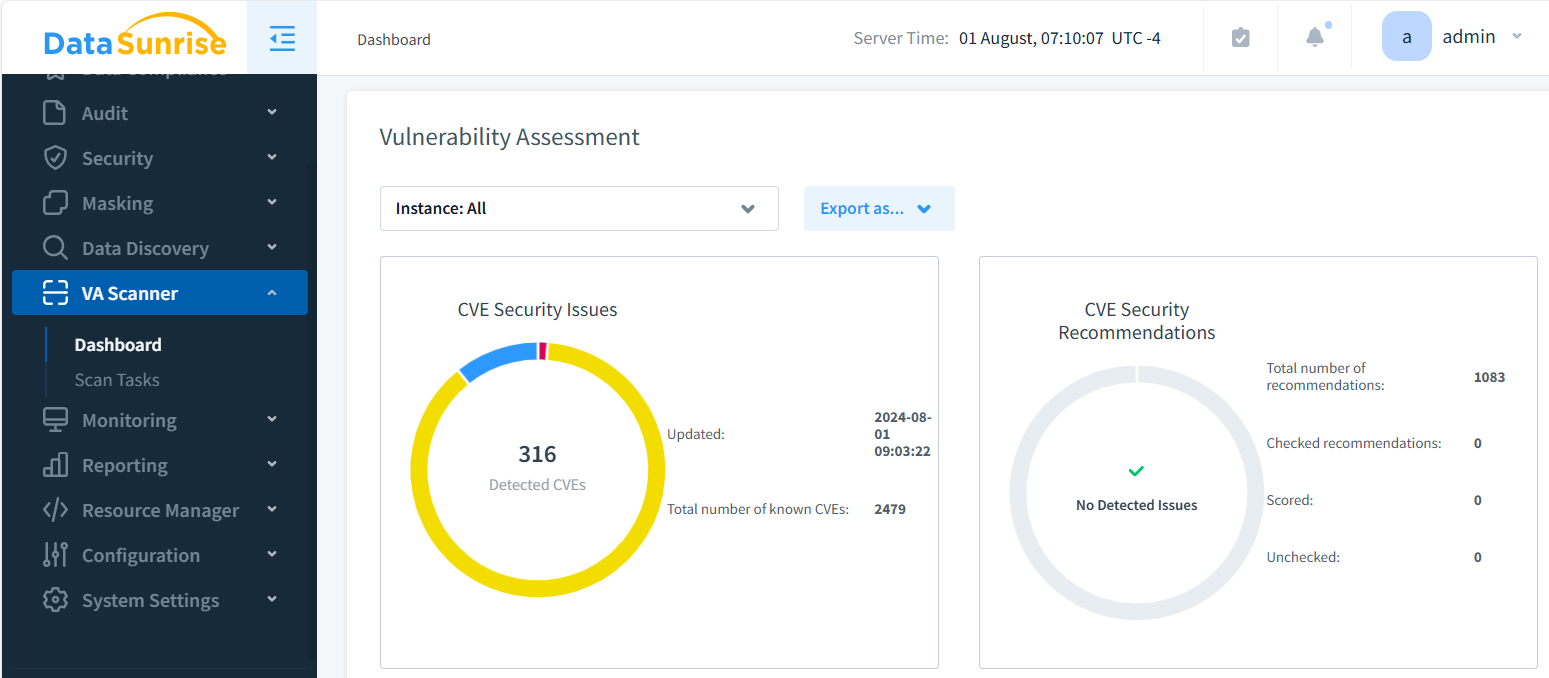

Die flexiblen und innovativen Werkzeuge von DataSunrise für Datenbanksicherheit umfassen unter anderem Aktivitätsüberwachung und Schwachstellenbewertung. Um das volle Potenzial der PostgreSQL-Auditfunktionen von DataSunrise zu entdecken, besuchen Sie unsere Website. Sie können eine Online-Demo ansehen und erfahren, wie wir die Sicherheit Ihrer Datenbank verbessern können.