Qdrant Daten-Audit-Trail

Einführung

Vektor-Datenbanken wie Qdrant verfügen oft nicht über robuste Daten-Audit-Trails. Dennoch verarbeiten diese Datenbanken sensible Informationen für maschinelles Lernen, NLP und KI-basierte Suchanwendungen. Organisationen setzen Qdrant zur Suchoptimierung, für semantische Suche und Empfehlungssysteme ein. Dies macht die Implementierung eines Qdrant-Daten-Audit-Trails unerlässlich, um Ihre Daten zu schützen.

Ein umfassender Qdrant Daten-Audit-Trail protokolliert, wer auf Ihre Daten zugreift, welche Änderungen vorgenommen werden und wann diese Aktionen erfolgen. Ohne geeignete Prüfmechanismen laufen Organisationen Gefahr, gegen Datenschutzbestimmungen wie GDPR und HIPAA zu verstoßen. Diese Gesetze fordern einen strikten Schutz sensibler Informationen, was Daten-Audit-Trails für die Einhaltung der Vorschriften unverzichtbar macht.

Die Bedeutung des Qdrant-Daten-Audit-Trails

Qdrant speichert Vektor-Embeddings als mathematische Repräsentationen und nicht als direkte persönliche Identifikatoren. Dennoch erfordern diese Embeddings eine sorgfältige Überwachung mittels Daten-Audit-Trails. Die Stellungnahme der Artikel-29-Arbeitsgruppe Opinion 05/2014 warnt davor, dass umgewandelte Daten dann geschützt werden müssen, wenn sie dazu beitragen könnten, Personen durch Inferenz oder Datenkombination zu identifizieren.

Der ISO/IEC 27701:2019 Datenschutzstandard bekräftigt diese Anforderung. Er fordert Organisationen auf, mathematische Transformationen personenbezogener Daten ebenso zu schützen wie die ursprünglichen Informationen. Dies macht die Pflege eines Qdrant-Daten-Audit-Trails für Sicherheit und Compliance unerlässlich.

Der Equifax-Datenverstoß 2017 verdeutlicht, warum Organisationen starke Daten-Audit-Trails benötigen. Eine mangelhafte Überwachung des Datenzugriffs führte zu einem Verstoß, der 147 Millionen Menschen betraf und zu einer Einigung in Höhe von 425 Millionen Dollar führte. Artikel 30 der GDPR fordert nun, dass Organisationen alle Datenverarbeitungsaktivitäten protokollieren. Dies umfasst auch die Überwachung umgewandelter Daten wie Vektor-Embeddings durch umfassende Qdrant-Daten-Audit-Trails.

Qdrant Native Protokollierungsfähigkeiten

Qdrant ist eine leistungsstarke Vektor-Datenbank, verfügt jedoch nicht über umfassende native Audit-Protokollierungsfunktionen. Derzeit besitzt Qdrant keine eingebauten, auditspezifischen Funktionen. Die verfügbaren Systemprotokolle sind einfach und hauptsächlich für Debugging-Zwecke ausgelegt, wobei sie nur minimale Details über Benutzeraktionen, Datenzugriffe oder Datenänderungen liefern. Die ausschließliche Verwendung dieser Systemprotokolle als Audit-Trail würde die gesetzlichen Anforderungen nicht erfüllen oder das erforderliche Detailniveau für Datensicherheit und Compliance bereitstellen.

Aus diesem Grund müssten Organisationen, die ihre Einhaltung der Vorschriften sicherstellen wollen, wahrscheinlich benutzerdefinierte Lösungen oder Tools von Drittanbietern implementieren, um sicherzustellen, dass alle relevanten Aktivitäten, wie Datenänderungen, Zugriffsversuche und Abfrageausführungen, ordnungsgemäß protokolliert werden.

Beispiel zur Implementierung der Suchverfolgung

Ein grundlegender Ansatz zur Implementierung von Qdrant-Audit-Trails könnte darin bestehen, den Qdrant-Client zu ummanteln, um Audit-Protokolle für Datenbankoperationen zu erfassen. Im Folgenden ein Beispiel, wie man einen Wrapper implementieren könnte, um die Suchoperation nachzuverfolgen:

from qdrant_client import QdrantClient

from datetime import datetime

import json

from pathlib import Path

class AuditedQdrantClient:

def __init__(self, host='localhost', port=6333, log_file='logs/qdrant_audit.jsonl'):

self.client = QdrantClient(host=host, port=port)

self.log_file = log_file

# Erstelle das Log-Verzeichnis, falls erforderlich

Path(self.log_file).parent.mkdir(parents=True, exist_ok=True)

def log_operation(self, operation_details: dict):

# Füge Zeitstempel hinzu

operation_details["timestamp"] = datetime.now().isoformat()

# Protokolliere in der Konsole

print(f"Audit-Protokoll: {json.dumps(operation_details, indent=2)}")

# Protokolliere in der Datei

with open(self.log_file, 'a') as f:

json.dump(operation_details, f)

f.write('\n')

def search(self, collection_name: str, query_vector: list, **kwargs):

start_time = datetime.now()

try:

results = self.client.search(

collection_name=collection_name,

query_vector=query_vector,

**kwargs

)

self.log_operation({

"operation": "search",

"collection": collection_name,

"parameters": {

"vector_size": len(query_vector),

"limit": kwargs.get('limit', None),

"other_params": kwargs

},

"results_count": len(results),

"status": "success",

"duration_ms": (datetime.now() - start_time).total_seconds() * 1000

})

return results

except Exception as e:

self.log_operation({

"operation": "search",

"collection": collection_name,

"status": "error",

"error": str(e),

"duration_ms": (datetime.now() - start_time).total_seconds() * 1000

})

raise

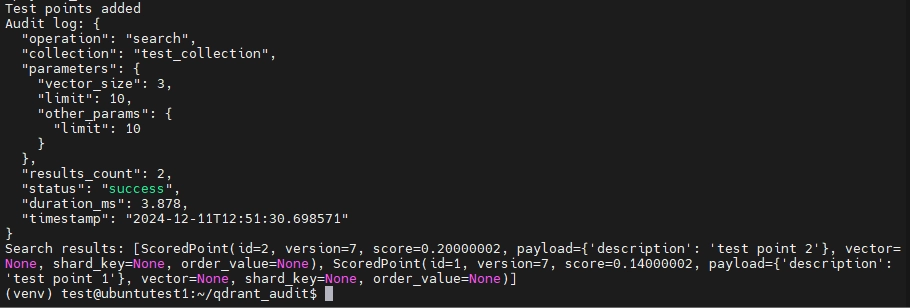

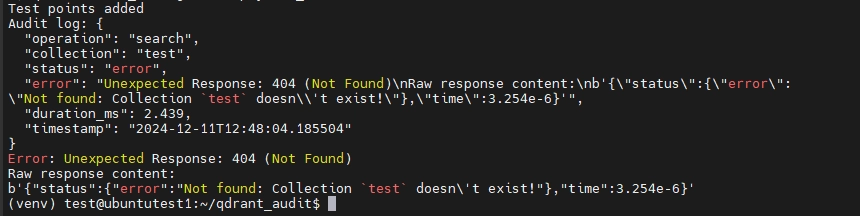

Dieser grundlegende Wrapper erfasst alle Suchoperationen, die darüber ausgeführt werden, einschließlich der Abfrageparameter, der Ergebnisanzahl, der Ausführungszeit und des Status (Erfolg oder Fehler).

Beispiel eines Testskripts

Um diese Implementierung zu testen, können Sie das folgende Skript verwenden, das einige Punkte hinzufügt, eine einfache Suche durchführt und das Audit-Skript aufruft, um die Suchoperation in einer JSON-Datei zu protokollieren:

from qdrant_audit import AuditedQdrantClient

# Erstelle einen Client mit aktiviertem Logging

client = AuditedQdrantClient(log_file='logs/qdrant_audit.jsonl')

try:

# Hole Collection-Informationen

collection_info = client.client.get_collection("test_collection")

print("Collection-Informationen:", collection_info)

# Füge einige Testpunkte hinzu

client.client.upsert(

collection_name="test_collection",

points=[

{"id": 1, "vector": [0.1, 0.2, 0.3], "payload": {"description": "Testpunkt 1"}},

{"id": 2, "vector": [0.2, 0.3, 0.4], "payload": {"description": "Testpunkt 2"}}

]

)

print("Testpunkte hinzugefügt")

# Führe eine Suche durch

results = client.search(

collection_name="test_collection",

query_vector=[0.1, 0.2, 0.3],

limit=10

)

print("Suchergebnisse:", results)

except Exception as e:

print(f"Fehler: {e}")

Unten sehen Sie eine Ausgabe der erfolgreichen Ausführung des Skripts:

Wir können auch versuchen, die Testabfrage im Skript zu ändern, um eine Operation auf einer nicht vorhandenen Collection durchzuführen, um zu prüfen, ob auch fehlgeschlagene Anfragen protokolliert werden.

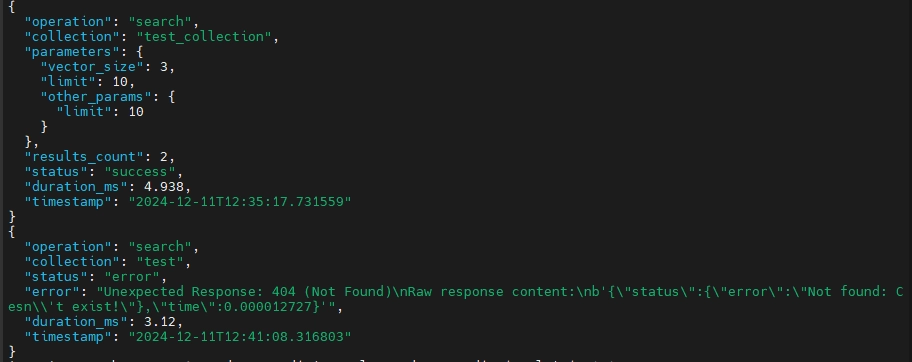

Da wir jetzt sowohl fehlgeschlagene als auch erfolgreiche Suchanfragen haben, können wir versuchen, auf die Protokolle zuzugreifen:

cat logs/qdrant_audit.jsonl | jq '.'

Zusammenfassend protokolliert dieses Skript Suchoperationen, erfasst jedoch nur die spezifischen Details, die in seiner Implementierung definiert sind, und ist auf seinen betrieblichen Umfang beschränkt. Wenn Sie zusätzliche Details einbeziehen möchten, wie z. B. die IP-Adresse des Clients oder umfangreichere Metadaten, oder wenn Sie andere Operationen wie upsert, delete oder create_collection auditieren möchten, müssten Sie das Skript mit zusätzlicher Logik erweitern oder diese Methoden einzeln ummanteln.

Behebung von Audit-Einschränkungen

Obwohl diese benutzerdefinierte Implementierung demonstrieren kann, wie grundlegende Qdrant-Daten-Audit-Trails für Suchoperationen implementiert werden können, weist sie dennoch erhebliche Einschränkungen auf:

- Begrenzte Abdeckung: Es wird nur die Suchoperation protokolliert. Andere Aktionen wie

upsert,deleteundcreate_collectionbenötigen zusätzliche Wrapper. - Client-spezifisch: Um Auditing zu gewährleisten, müssen alle Interaktionen mit Qdrant über diesen Wrapper geleitet werden. Wenn ein anderer Entwickler den Standard-

QdrantClientdirekt verwendet, werden diese Operationen nicht protokolliert. - Manuelle Wartung: Der Aufbau eines umfassenden Auditsystems würde erheblichen Aufwand erfordern, um alle Operationen zu verfolgen und den Wrapper-Code zu pflegen.

Um diese Einschränkungen zu beheben, könnten Organisationen Folgendes in Erwägung ziehen:

1. Benutzerdefinierte Lösungen

- Entwickeln Sie Log-Sammler, die auf Qdrant zugeschnitten sind.

- Erstellen Sie zentrale Audit-Datenbanken zur Einhaltung von Vorschriften.

- Entwickeln Sie benutzerdefinierte Reporting-Tools für Compliance und Anomalieerkennung.

2. Integration von Drittanbietern

- Nutzen Sie Plattformen zum Log-Management für zentrale Speicherung und Verarbeitung.

- Integrieren Sie SIEM-Systeme für Echtzeitüberwachung und Alarme.

- Verwenden Sie Compliance-Überwachungstools, um sicherzustellen, dass die regulatorischen Anforderungen erfüllt werden.

3. Architektonische Änderungen

- Implementieren Sie Proxy-Schichten, um detaillierte Protokolle aller Benutzeranfragen zu erfassen.

- Führen Sie Authentifizierungs- und Autorisierungsdienste ein, um Zugriffskontrollen zu verfolgen.

- Erstellen Sie dedizierte Audit-Protokollierungsdienste, um Änderungen in Echtzeit zu erfassen und zu analysieren.

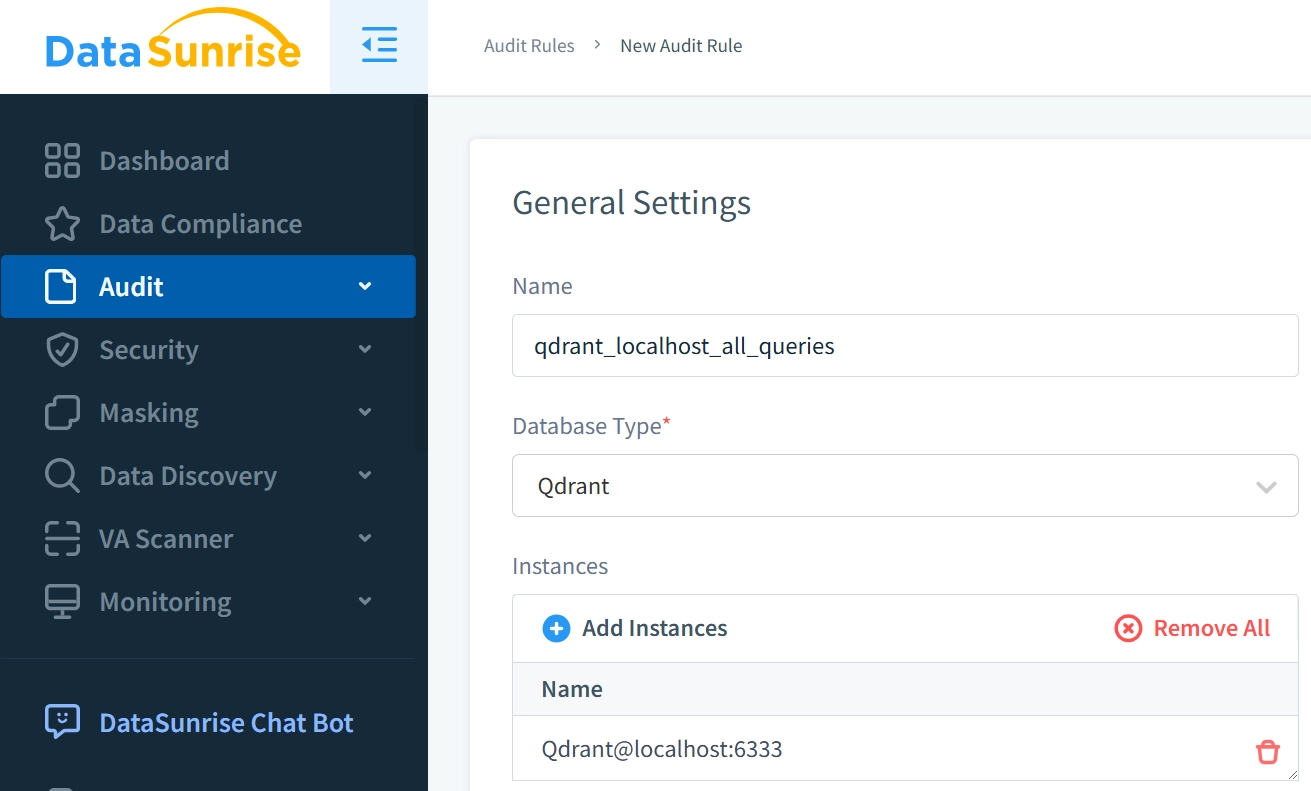

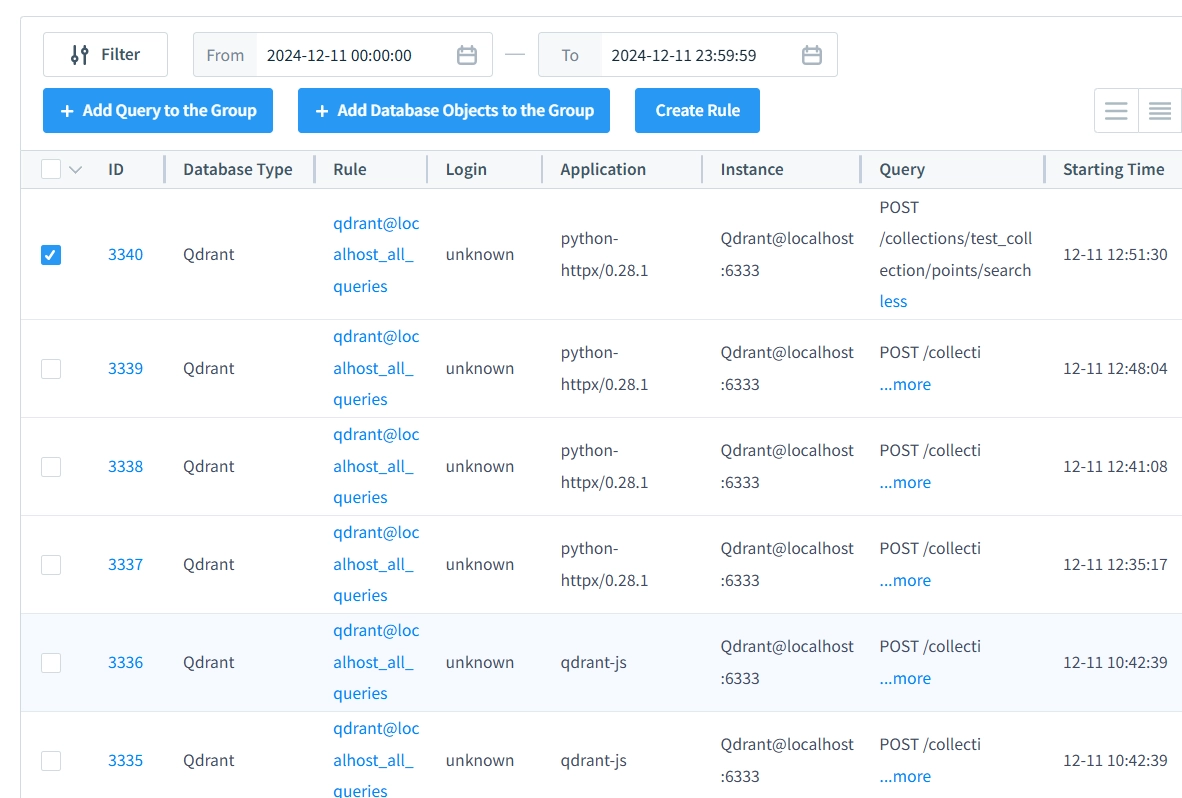

Warum DataSunrise die perfekte Lösung für Qdrant ist

Während benutzerdefinierte Lösungen und Integrationen von Drittanbietern helfen können, die Audit-Einschränkungen in Qdrant zu beheben, ist eine nahtlosere und effektivere Option die Integration von DataSunrise mit Qdrant. DataSunrise bietet eine umfassende Lösung zur Datenüberwachung, die alle Datenbankinteraktionen nachverfolgen kann, um die Einhaltung von Vorschriften sicherzustellen und die Datensicherheit zu erhöhen.

DataSunrise bietet ein umfangreiches Spektrum an Audit-Funktionalitäten, einschließlich:

- Vollständiges Tracking von Datenänderungen: Überwacht alle Datenänderungen, einschließlich Einfügungen, Aktualisierungen und Löschungen.

- Komplette Benutzerzuordnung: Verfolgt Sitzungs-IDs, Benutzerrollen und Anwendungsdetails.

- Echtzeit-Protokollierung von Abfragen: Erfasst den gesamten Lebenszyklus einer Abfrage, von der Ausführung bis zu den Ergebnissen.

- Zugriffsüberwachung: Protokolliert alle Zugriffsversuche, erfolgreich oder nicht, zusammen mit den zugehörigen Aktionen.

- Einhaltung gesetzlicher Vorschriften: Stellt die Einhaltung von GDPR, HIPAA und anderen Datenschutzstandards sicher.

Mit DataSunrise können Organisationen die Überwachung der Qdrant-Datenbankoperationen automatisieren, die Komplexität manueller Protokollierung reduzieren und ihre Fähigkeit zur Einhaltung regulatorischer Standards erheblich verbessern.

Fazit

Obwohl Qdrant eine leistungsstarke Vektor-Datenbank ist, sind seine nativen Audit-Protokollierungsfunktionen minimal und reichen für Compliance- und Sicherheitszwecke nicht aus. Durch die Implementierung benutzerdefinierter Wrapper oder die Nutzung von Drittanbieter-Tools können Organisationen ein grundlegendes Maß an Auditierbarkeit erreichen. Für umfassende, skalierbare und einfach zu verwaltende Audit-Trails ist jedoch die Integration einer Lösung wie DataSunrise die beste Vorgehensweise.

DataSunrise bietet eine fortschrittliche, sofort einsatzbereite Lösung zur Verfolgung und Überwachung aller Qdrant-Dateninteraktionen und ist somit ein unverzichtbares Tool für Organisationen, die darauf abzielen, sensible Daten zu schützen und die Einhaltung regulatorischer Standards sicherzustellen. Erleben Sie die Vorteile selbst – vereinbaren Sie noch heute eine Online-Demo und definieren Sie Ihren Prozess zur Erfassung von Qdrant-Daten-Audit-Trails mit DataSunrise neu.