Wie man sensible Daten in Vertica maskiert

Wie man sensible Daten in Vertica maskiert ist eine entscheidende Frage für Organisationen, die Vertica als leistungsstarke Analyseplattform nutzen und dabei regulierte oder vertrauliche Informationen verarbeiten. Vertica wird häufig für BI-Reporting, Kundenanalysen, Machine-Learning-Pipelines und groß angelegte Datenverarbeitung eingesetzt. Daraus ergibt sich, dass diese Anwendungsfälle oft einen breiten Datenzugriff erfordern, was das Risiko erhöht, dass persönlich identifizierbare Informationen (PII), Zahlungsdaten oder Kontaktdetails durch Abfragen, Exporte oder nachgelagerte Systeme offengelegt werden könnten.

In analysegetriebenen Umgebungen sind traditionelle Techniken zum Datenschutz schnell unzureichend. Statische Berechtigungen, kopierte Tabellen oder manuell erstellte Views kommen beispielsweise nur schwer mit sich ändernden Schemata, weiterentwickelten Projektionen und einer wachsenden Anzahl von Benutzern zurecht. Daher benötigen Organisationen einen Maskierungsansatz, der dynamisch und konsistent über alle Vertica-Workloads hinweg funktioniert, ohne Abfragen zu verlangsamen oder Änderungen an Anwendungen zu erzwingen.

Wie man sensible Daten in Vertica maskiert erfordert effektiv den Schutz zur Laufzeit der Abfrage. Anstatt gespeicherte Daten zu verändern, fängt dynamisches Datenmaskieren die Abfrageergebnisse ab und ersetzt sensible Felder basierend auf Richtlinien durch anonymisierte oder teilweise verborgene Werte. Dadurch bleibt die analytische Nutzbarkeit erhalten, während eine unbefugte Offenlegung verhindert wird.

Warum das Maskieren sensibler Daten in Vertica eine Herausforderung darstellt

Die Architektur von Vertica legt Wert auf Geschwindigkeit und Skalierbarkeit. Daten werden in spaltenbasierten ROS-Containern gespeichert, neuere Änderungen in WOS gehalten, und Projektionen schaffen mehrere physische Darstellungen der gleichen logischen Tabelle. Gleichzeitig erschwert dieses Design den Datenschutz.

Mehrere Faktoren machen das Maskieren in Vertica-Umgebungen besonders wichtig:

- Breite analytische Tabellen kombinieren oft Geschäftsdaten mit sensiblen Attributen.

- Mehrere Projektionen können sensible Spalten im Cluster replizieren.

- Geteilte Cluster bedienen gleichzeitig BI-Tools, ETL-Pipelines, Notebooks und ML-Jobs.

- Ad-hoc-SQL-Abfragen umgehen häufig kuratierte Reporting-Schichten.

- Die native rollenbasierte Zugriffskontrolle bietet keine Spaltenebenen-Redaktion.

Vertica-Zugriffskontrollen entscheiden, wer eine Tabelle abfragen darf; sie steuern jedoch nicht, welche Werte in den Abfrageergebnissen erscheinen. Sobald eine Abfrage ausgeführt wurde, liefert Vertica alle ausgewählten Spalten im Klartext zurück. Um diese Lücke zu schließen, führen Organisationen eine externe Maskierungsschicht ein, die die Sensitivität der Spalten und den Benutzerkontext versteht.

Für zusätzliche Hintergrundinformationen dazu, wie Vertica analytische Workloads verarbeitet, siehe die offizielle Vertica-Architekturdokumentation.

Wie dynamisches Datenmaskieren mit Vertica funktioniert

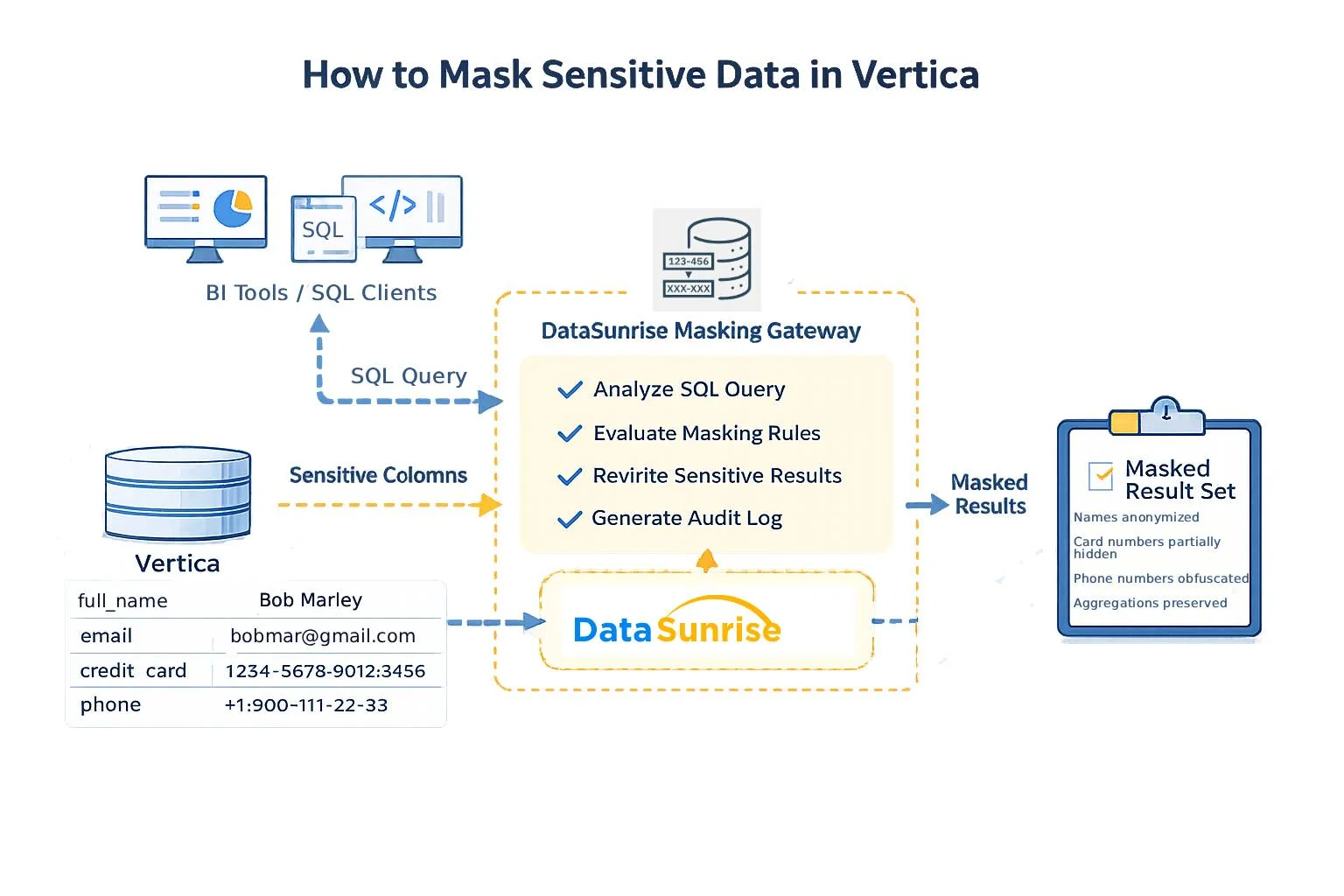

Organisationen implementieren typischerweise dynamisches Datenmaskieren in Vertica durch ein proxybasiertes Modell. Dabei verbinden sich Client-Anwendungen mit einem Maskierungsgateway, anstatt direkt mit der Datenbank zu kommunizieren. Somit läuft jede SQL-Anfrage über dieses Gateway, wo Maskierungsrichtlinien vor der Ausführung geprüft werden.

Der Maskierungsworkflow folgt einer konsistenten Abfolge:

- Die Maskierungs-Engine analysiert und parst die SQL-Anweisung.

- Die Engine überprüft referenzierte Spalten anhand eines Sensitivitätskatalogs.

- Maskierungsregeln werden basierend auf Benutzer, Anwendung oder Umgebung ausgewertet.

- Das Gateway ändert die Abfrageergebnisse so, dass sensible Werte maskiert erscheinen.

Das System lässt die zugrundeliegenden Vertica-Tabellen und Projektionen unverändert. Da das Maskieren nur im zurückgegebenen Ergebnisset stattfindet, vermeidet dieser Ansatz Datenredundanz und erhält die Abfrageleistung.

Viele Organisationen setzen dieses Modell mittels DataSunrise Data Compliance um, das eine zentrale Maskierungs- und Governance-Schicht vor Vertica bereitstellt.

Architektur: Wie man sensible Daten in Vertica maskiert, bevor sie die Datenbank verlassen

Die folgende Grafik veranschaulicht, wie Organisationen sensible Daten maskieren, bevor sie BI-Tools, SQL-Clients oder Analyseanwendungen erreichen. In der Praxis passieren alle Anfragen ein dediziertes Maskierungsgateway, das die Richtlinien konsequent durchsetzt.

Diese Architektur stellt sicher, dass:

- Applikationen weiterhin Standard-SQL ohne Änderungen verwenden.

- Sensible Werte niemals im Klartext aus Vertica herausgegeben werden.

- Maskierungsregeln einheitlich über alle Tools und Nutzer hinweg angewendet werden.

Konfiguration einer dynamischen Maskierungsregel in Vertica

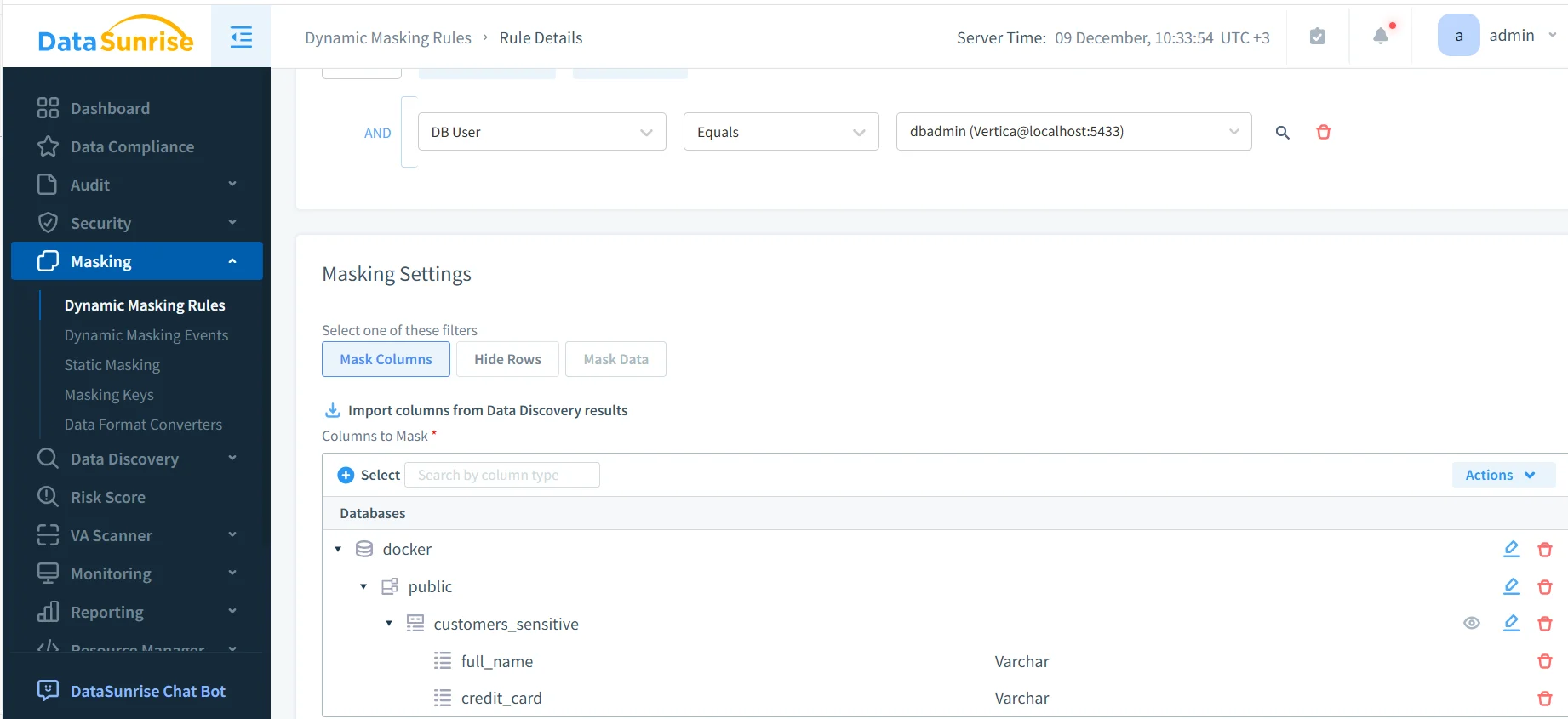

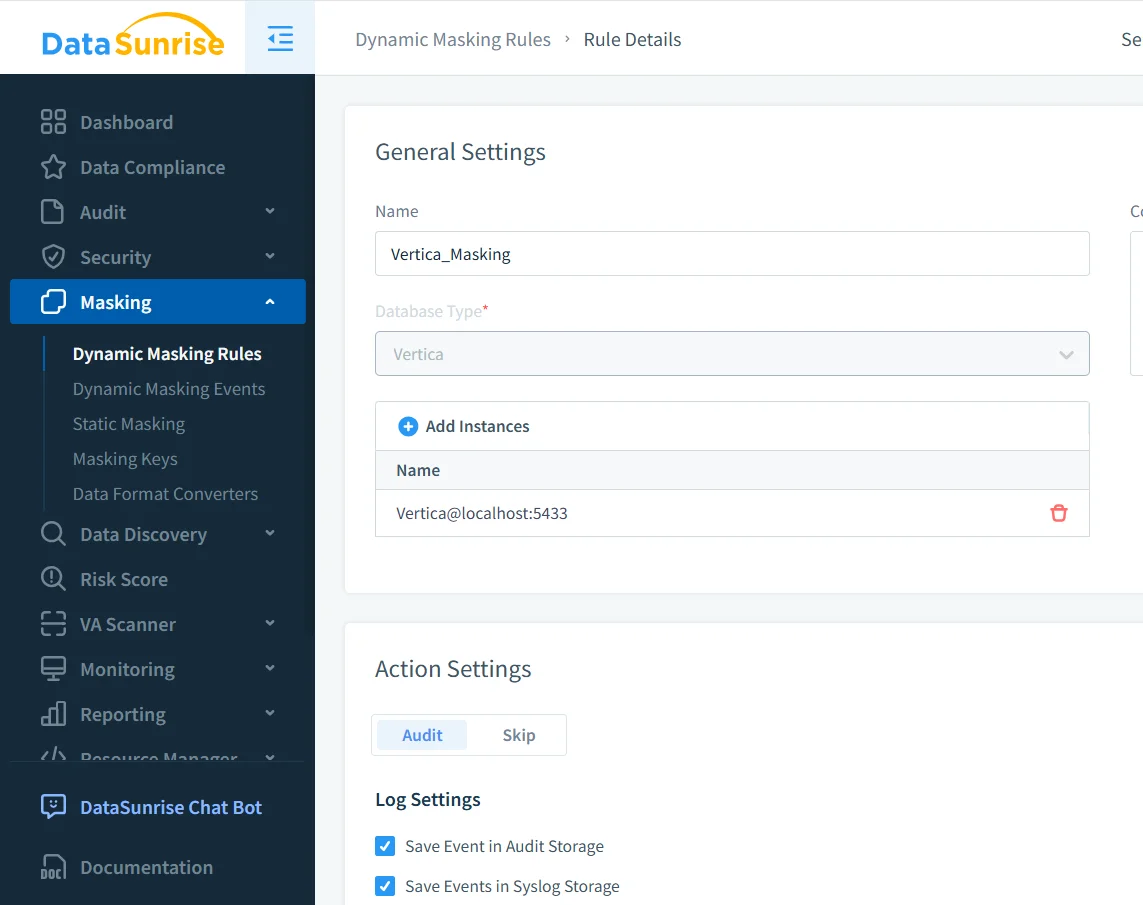

Der erste praktische Schritt zum Verständnis von wie man sensible Daten in Vertica maskiert ist das Definieren einer dynamischen Maskierungsregel. Diese Regel spezifiziert, welche Vertica-Instanz geschützt wird, welche Spalten sensibel sind und wie die Maskierung erfolgen soll.

In diesem Beispiel konfiguriert der Administrator eine Maskierungsregel für eine Vertica-Datenbankinstanz und wendet sie auf ein bestimmtes Schema und eine Tabelle an. Sensible Spalten wie full_name und credit_card werden explizit ausgewählt. Nach Aktivierung gilt die Regel automatisch für jede passende Abfrage.

Administratoren können Maskierungsregeln durch Bedingungen weiter verfeinern, beispielsweise basierend auf:

- Datenbankbenutzer oder Rolle

- Typ der Clientanwendung

- Netzwerkstandort oder Umgebung

Da die Regel außerhalb von Vertica agiert, bleibt sie wirksam, auch wenn sich Schemata weiterentwickeln oder Projektionen ändern.

Maskierte Abfrageergebnisse in der Praxis

Aus Sicht des Nutzers ändert dynamisches Maskieren nicht die Art, wie Abfragen geschrieben werden. Analysten geben dieselben SQL-Anweisungen ein wie bisher. Der Unterschied zeigt sich jedoch in den zurückgegebenen Werten.

Ohne Maskierung würden die Abfrageergebnisse echte Namen, Kartennummern oder Telefonnummern enthalten. Mit aktivierter Maskierung erhalten nicht berechtigte Benutzer anonymisierte oder teilweise verborgene Werte. Aggregationen, Joins und Filter funktionieren weiterhin korrekt, sodass analytische Workflows intakt bleiben.

Dieser Ansatz entspricht den Grundsätzen der Datenminimierung und Pseudonymisierung, wie sie in der DSGVO definiert sind, und unterstützt sichere Analysen unter Regulierungen wie HIPAA.

Auditierung des maskierten Zugriffs in Vertica

Maskierung allein genügt nicht, um Compliance-Anforderungen zu erfüllen. Organisationen müssen auch nachweisen können, dass die Maskierung konsequent angewendet wurde. Daher arbeiten dynamisches Maskieren und Auditierung Hand in Hand.

Jede maskierte Abfrage erzeugt einen Audit-Eintrag, der folgende Informationen erfasst:

- Den Datenbankbenutzer und die Client-Anwendung

- Die ausgeführte SQL-Anweisung

- Die angewandte Maskierungsregel

- Zeitstempel und Ausführungskontext

Anstatt mehrere Vertica-Systemtabellen zu durchsuchen, prüfen Compliance-Teams eine zentrale Prüfspur. Dadurch werden Untersuchungen beschleunigt und behördliche Prüfungen erleichtert. Für verwandte Konzepte siehe Überwachung der Datenbankaktivität.

Dynamische Maskierung im Vergleich zu anderen Ansätzen

| Ansatz | Beschreibung | Einschränkungen |

|---|---|---|

| Statische maskierte Tabellen | Vormaskierte Kopien von Produktionsdaten | Hoher Wartungsaufwand, Datenredundanz |

| SQL-Views | Maskierte Spalten werden über Views bereitgestellt | Durch Ad-hoc-Abfragen umgehbar |

| Nur RBAC | Berechtigungen auf Tabellen- oder Schemaebene | Kein Schutz auf Spaltenebene |

| Dynamisches Datenmaskieren | Maskiert Werte zur Abfragezeit | Benötigt externe Durchsetzungsschicht |

Beste Praktiken zum Maskieren sensibler Daten in Vertica

- Beginnen Sie mit der Entdeckung. Automatische Klassifizierung bildet die Grundlage für effektives Maskieren.

- Zentralisieren Sie Richtlinien. Halten Sie die Maskierungslogik in DataSunrise, anstatt sie über SQL-Views zu verteilen.

- Testen Sie reale Workloads. Validieren Sie Maskierung anhand tatsächlicher BI- und Notebook-Abfragen.

- Überprüfen Sie Audits regelmäßig. Kontinuierliche Überwachung hilft, unerwartete Zugriffsmuster frühzeitig zu erkennen.

- Richten Sie es auf die Sicherheitsstrategie aus. Koordinieren Sie Maskierung mit umfassenderen Datensicherheitskontrollen.

Fazit

Wie man sensible Daten in Vertica maskiert lässt sich effektiv auf den richtigen Schutz auf Anwendungsebene reduzieren. Durch dynamisches Maskieren zur Laufzeit bewahren Organisationen die Leistungsfähigkeit der Vertica-Analysen und reduzieren gleichzeitig das Risiko, vertrauliche Informationen preiszugeben.

Mit einem dedizierten Maskierungsgateway bleiben sensible Werte in Dashboards, Skripten und Pipelines geschützt. Analysten können produktiv weiterarbeiten, während Compliance-Teams mehr Transparenz und Kontrolle gewinnen. Dieses Gleichgewicht macht dynamisches Datenmaskieren zu einer grundlegenden Fähigkeit für sichere Analysen in Vertica.