Statische Datenmaskierung für Scylla

Einführung

Da Organisationen zunehmend auf verteilte Datenbanken wie ScyllaDB angewiesen sind, wird die Datensicherheit zur obersten Priorität. Sensible Informationen wie persönliche Identifikatoren, Kreditkartendetails und Kontaktdaten müssen vor unbefugtem Zugriff geschützt werden. Eine der effektivsten Methoden, solche Daten zu sichern, ist die Datenmaskierung.

Die statische Datenmaskierung (SDM) beinhaltet die Erstellung einer bereinigten, nicht umkehrbaren Version sensibler Daten für den Einsatz in nicht-produktiven Umgebungen. Dieser Ansatz ermöglicht es Entwicklern, Analysten und Testern, mit realistischen Datensätzen zu arbeiten, ohne echte sensible Informationen preiszugeben. In diesem Artikel untersuchen wir, wie man ScyllaDB-Datenmaskierung sowohl mit nativen Methoden als auch mit fortschrittlichen, automatisierten Lösungen wie DataSunrise, einem führenden Anbieter von Sicherheits- und Compliance-Tools, implementieren kann.

Warum die Datenmaskierung für ScyllaDB unerlässlich ist

ScyllaDB ist eine leistungsstarke NoSQL-Datenbank, die für ihre Skalierbarkeit und Effizienz bekannt ist. Allerdings fehlen integrierte Datenmaskierungsfunktionen. Ohne ordnungsgemäße Maskierung für ScyllaDB laufen Organisationen Gefahr, nicht den branchenüblichen Vorschriften zu entsprechen, wie zum Beispiel:

- DSGVO – Erfordert die Anonymisierung personenbezogener Daten zum Schutz der Privatsphäre der Nutzer.

- HIPAA – Erfordert den Schutz geschützter Gesundheitsinformationen (PHI).

- PCI DSS – Erzwingt die Verschlüsselung und Maskierung von Zahlungsdaten.

Durch die Implementierung der Datenmaskierung für ScyllaDB können Organisationen Risiken im Zusammenhang mit versehentlichen Datenlecks und unbefugtem Zugriff mindern und gleichzeitig die Einhaltung dieser Vorschriften sicherstellen.

Erstellen von Beispieldaten in ScyllaDB

Bevor die ScyllaDB-Datenmaskierung angewendet wird, benötigen wir Beispieldaten für Tests. Im Folgenden finden Sie ein Python-Skript, das mithilfe der Faker-Bibliothek simulierte Kundendatensätze in ScyllaDB einfügt.

Erzeugen von Beispieldaten

import faker

from cassandra.cluster import Cluster

fake = faker.Faker()

def generate_data(n=10):

return [(fake.uuid4(), fake.name(), fake.email(), fake.phone_number(),

fake.credit_card_number(card_type="visa"), fake.address()) for _ in range(n)]

def connect_to_scylla():

session = Cluster(["127.0.0.1"]).connect("test_keyspace")

return session

def insert_data(session, data):

query = "INSERT INTO mock_data (customer_id, name, email, phone, credit_card, address) VALUES (?, ?, ?, ?, ?, ?)"

for entry in data:

session.execute(query, entry)

if __name__ == "__main__":

session = connect_to_scylla()

insert_data(session, generate_data(100))Wie es funktioniert

- Erzeugt 100 Datensätze, die gefälschte Namen, E-Mails, Telefonnummern, Kreditkartendetails und Adressen enthalten.

- Stellt eine Verbindung zu einer lokal laufenden ScyllaDB-Instanz her.

- Fügt die erzeugten Daten in eine

mock_data-Tabelle ein.

Implementierung der statischen Datenmaskierung in ScyllaDB

Um sensible Kundendaten zu maskieren, können wir mit CQL eine bereinigte Version des Datensatzes erstellen.

CQL-basierte Datenmaskierung für ScyllaDB

CREATE TABLE test_keyspace.mock_data_masked AS

SELECT customer_id,

address,

'XXXX-XXXX-XXXX-' || substr(credit_card, -4) AS credit_card,

'XXX@' || substr(email, position('@' IN email)) AS email,

substr(name, 1, 1) || '***' AS name,

'XXX-XXX-' || substr(phone, -4) AS phone

FROM test_keyspace.mock_data;Schlüsselmaskierungstechniken

- Kreditkartennummern behalten nur die letzten vier Ziffern bei.

- E-Mails zeigen nur die Domain mit einem verschleierten Benutzernamen an.

- Namen geben nur den ersten Buchstaben preis.

- Telefonnummern behalten nur die letzten vier Ziffern bei.

Obwohl dieser Ansatz einfach ist, erfordert er manuelle Ausführung und unterstützt keine automatischen Aktualisierungen.

Erweiterte Datenmaskierung für ScyllaDB mit DataSunrise

Während das Erstellen von Duplikat-Maskierungstabellen für kleine Projekte effektiv sein kann, wird es mit zunehmender Komplexität schwierig, ein zuverlässiges Setup nur mit Datenbankabfragen aufrechtzuerhalten. Hier kommen Drittanbieterlösungen wie DataSunrise ins Spiel, die eine effizientere und skalierbarere Alternative bieten.

Schritte zur Implementierung der Datenmaskierung für ScyllaDB mit DataSunrise

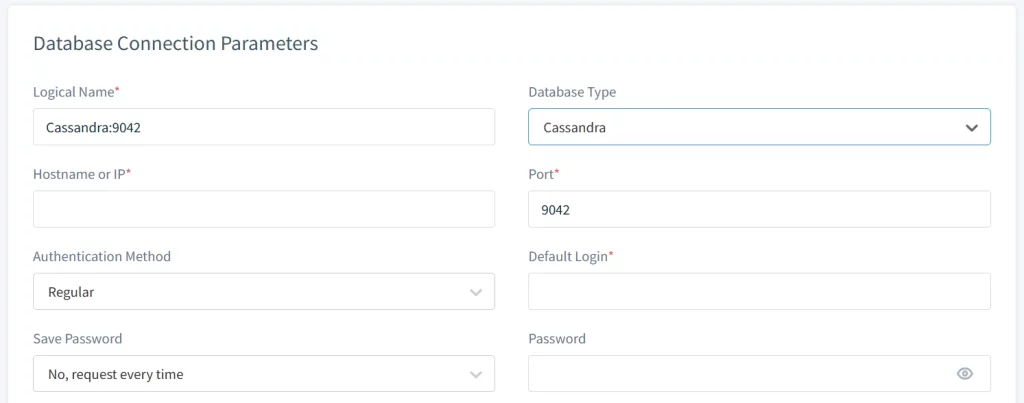

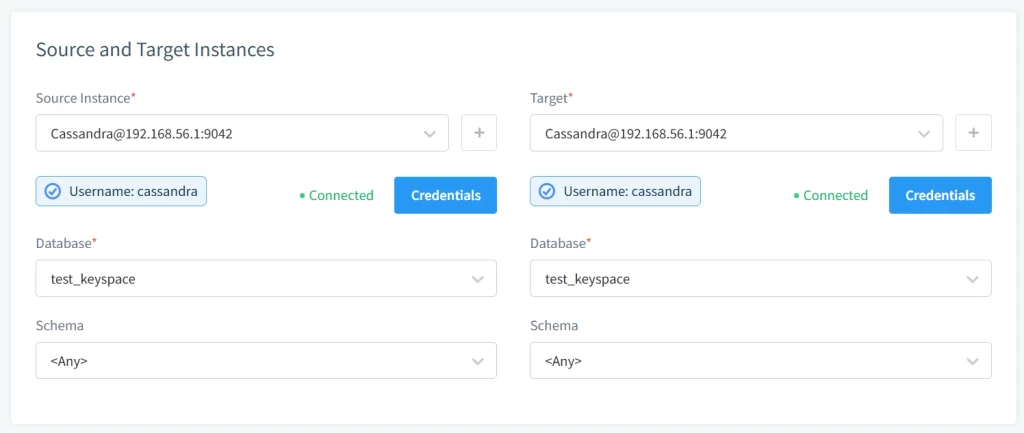

Schritt 1: ScyllaDB zu DataSunrise hinzufügen

Fügen Sie zunächst Ihre ScyllaDB-Instanz über die Web-Oberfläche von DataSunrise hinzu:

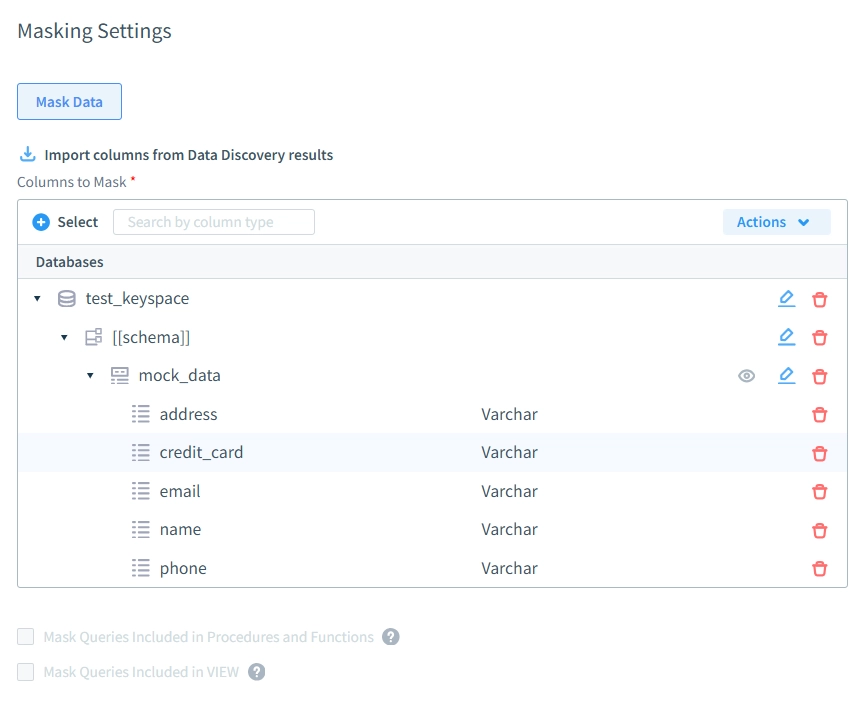

Schritt 2: Erstellen einer Objektgruppe

Definieren Sie eine Objektgruppe, um die notwendigen Spalten zu identifizieren und zu maskieren:

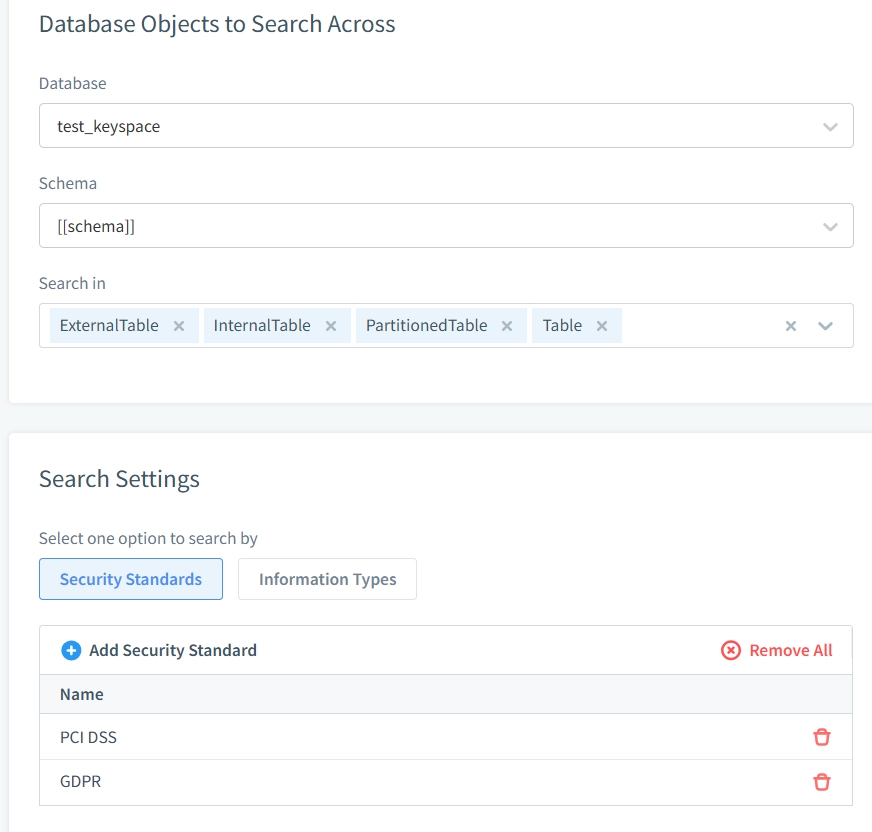

Schritt 3: Planen periodischer Maskierungsaufgaben

Richten Sie eine geplante Aufgabe ein, um anhand der zuvor definierten Regeln nach sensiblen Daten zu suchen. Dies gewährleistet die Einhaltung von Vorschriften wie DSGVO und HIPAA:

Schritt 4: Statische Maskierungsregeln definieren

Erstellen Sie eine statische Maskierungsregel, die sensible Daten automatisch bereinigt. Wählen Sie Ihre Datenbank als Quelle und Ziel, um eine In-Place-Maskierung durchzuführen:

Vorteile der Nutzung von DataSunrise für die Datenmaskierung in ScyllaDB

- Benutzerfreundlichkeit – Die DataSunrise-Web-GUI vereinfacht die Konfiguration.

- Fertige Lösung – Sie bietet umfassende Sicherheitsfunktionen, die über die Datenmaskierung hinausgehen.

- Skalierbarkeit – Entwickelt, um verteilte Datenbanken wie ScyllaDB zu unterstützen, was sie zu einem zuverlässigen Werkzeug für komplexe Umgebungen macht.

Zusätzlich zur Datenmaskierung für ScyllaDB bietet DataSunrise auch Compliance-Management und erweiterte Sicherheitsfunktionen. Wenn Sie eine persönliche Vorstellung der Funktionen wünschen, vereinbaren Sie eine Online-Demo. Sie können auch eine Testversion herunterladen, um die Funktionen selbst zu erkunden.

Fazit

Die Datenmaskierung ist entscheidend, um sensible Daten zu schützen und gleichzeitig die Nutzbarkeit in nicht-produktiven Umgebungen zu erhalten. Während die manuelle, CQL-basierte Maskierung eine schnelle Lösung bietet, ermöglicht DataSunrise einen skalierbaren, automatisierten Ansatz mit fortschrittlichen Sicherheits-, Compliance- und Prüfungsfunktionen.

Durch den Einsatz von DataSunrise für die Datenmaskierung in ScyllaDB können Organisationen sicherstellen:

- Ständigen Datenschutz gegen unbefugten Zugriff.

- Automatisierte Einhaltung der Branchenvorschriften.

- Reduzierte betriebliche Belastung durch nahtlose Integration und Automatisierung.

Die Investition in eine zuverlässige Datenmaskierungslösung für ScyllaDB verbessert sowohl die Sicherheit als auch die Einhaltung gesetzlicher Vorschriften und stellt somit eine wesentliche Strategie für moderne Unternehmen dar.