Optimierung des Datenzugriffs mit universellen Zugriffskontrollsystemen

Einführung

Heutzutage müssen Organisationen große Mengen an in zahlreichen Datenbanken gespeicherten Daten in unserer datenzentrierten Welt verwalten und sichern. Da Datenpannen immer raffinierter und häufiger auftreten, war der Bedarf an robusten Sicherheitsmaßnahmen noch nie so kritisch wie heute. Hier kommt der universelle Zugriffskontroller ins Spiel – eine bahnbrechende Lösung, die unsere Herangehensweise an die Datenbankzugriffskontrolle revolutioniert.

Dieser Artikel taucht in die Welt der universellen Zugriffskontroller ein und beleuchtet ihre Bedeutung im modernen Datenbankmanagement und in der Sicherheit. Wir werden sehen, wie diese Werkzeuge dabei helfen können, den Zugriff auf verschiedene Datenquellen zu kontrollieren. Dies wird die Einhaltung von Vorgaben sicherstellen und sensible Informationen schützen.

Was ist Datenbankzugriffskontrolle?

Bevor wir uns dem Konzept der universellen Zugriffskontrolle zuwenden, lassen Sie uns kurz die Grundlagen der Datenbankzugriffskontrolle betrachten.

Ein Zugriffskontrollsystem ist ein Sicherheitswerkzeug. Es regelt, wer auf die Daten in einer Datenbank zugreifen darf und welche Aktionen mit den Daten ausgeführt werden können. Es bildet die erste Verteidigungslinie gegen unbefugten Zugriff, Datenpannen und andere Sicherheitsbedrohungen.

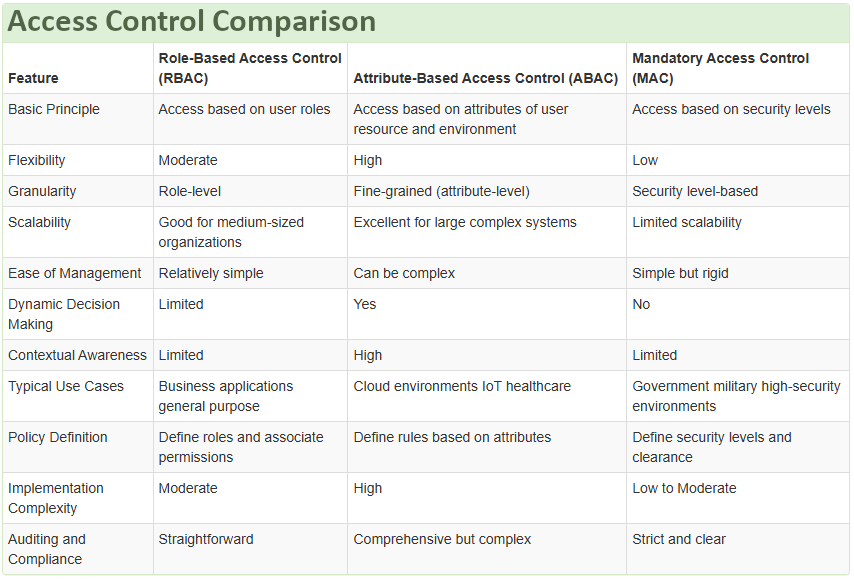

Zu den traditionellen Methoden der Zugriffskontrolle gehören:

- Rollenbasierte Zugriffskontrolle (RBAC)

- Attributbasierte Zugriffskontrolle (ABAC)

- Verpflichtende Zugriffskontrolle (MAC)

Diese Methoden sind effektiv, stoßen jedoch an ihre Grenzen, wenn es darum geht, die Komplexität moderner Datenumgebungen zu bewältigen. Dies gilt insbesondere, wenn mit mehreren Datenquellen gearbeitet wird.

Verständnis der universellen Zugriffskontrolle

Definition des universellen Zugriffskontrollers

Ein universeller Zugriffskontroller ist eine fortschrittliche Sicherheitslösung, die eine zentrale Zugriffskontrolle über mehrere Datenbanken und Datenquellen hinweg ermöglicht. Er fungiert als zentrale Steuereinheit, über die Administratoren Zugriffskontrollrichtlinien einheitlich in unterschiedlichen Datenumgebungen verwalten und durchsetzen können.

Wesentliche Merkmale eines universellen Zugriffskontrollers umfassen:

- Zentrale Richtlinienverwaltung

- Unterstützung für verschiedene Datenbanktypen

- Echtzeitüberwachung und -auditierung

- Dynamische Zugriffskontrollregeln

- Fähigkeiten zur Datenmaskierung und Verschlüsselung

All diese Funktionen sind in der DataSunrise-Software implementiert, die zu den am weitesten verbreiteten Lösungen für die Datenzugriffskontrolle auf dem Markt gehört. Bei DataSunrise konzentrieren wir uns auf die Einfachheit sicherer Lösungen und gewährleisten gleichzeitig die Sicherheit der bestehenden Daten. Dieser Ansatz bietet zwei wesentliche Vorteile: Erstens ist die Einrichtungszeit für die wichtigsten Sicherheitsaufgaben mit DataSunrise minimal. Zweitens kann DataSunrise in vier verschiedenen Modi betrieben werden, sodass Sie den für Ihre Bedürfnisse sichersten auswählen können.

Der Bedarf an universeller Zugriffskontrolle

Mit der Einführung hybrider und Multi-Cloud-Umgebungen wird die Verwaltung der Zugriffskontrolle zunehmend komplex. Universelle Zugriffskontroller begegnen dieser Herausforderung, indem sie einen einheitlichen Ansatz zur Datensicherheit bieten.

Vorteile der Implementierung eines universellen Zugriffskontrollers:

- Vereinfachte Administration

- Erhöhte Sicherheitslage

- Verbesserte Compliance-Verwaltung

- Reduziertes Risiko von Datenpannen

- Erhöhte Transparenz der Datenzugriffsmuster

Implementierung der universellen Zugriffskontrolle

Es gibt verschiedene Möglichkeiten, die universelle Zugriffskontrolle in Ihrer Datenumgebung zu implementieren. Lassen Sie uns einige gängige Ansätze betrachten:

1. Native Datenbankintegration

Bei dieser Methode werden Zugriffskontrollrichtlinien direkt innerhalb jedes Datenbanksystems konfiguriert. Obwohl hier integrierte Sicherheitsfunktionen genutzt werden, kann es schwierig sein, über verschiedene Datenbanktypen hinweg Konsistenz zu gewährleisten.

2. Implementierung auf Anwendungsebene

Bei diesem Ansatz wird die Logik der Zugriffskontrolle in die Anwendungsschicht integriert. Zwar ermöglicht dies eine feinkörnige Kontrolle, kann jedoch zu erhöhter Komplexität und potenziellen Sicherheitslücken führen, wenn es nicht ordnungsgemäß umgesetzt wird.

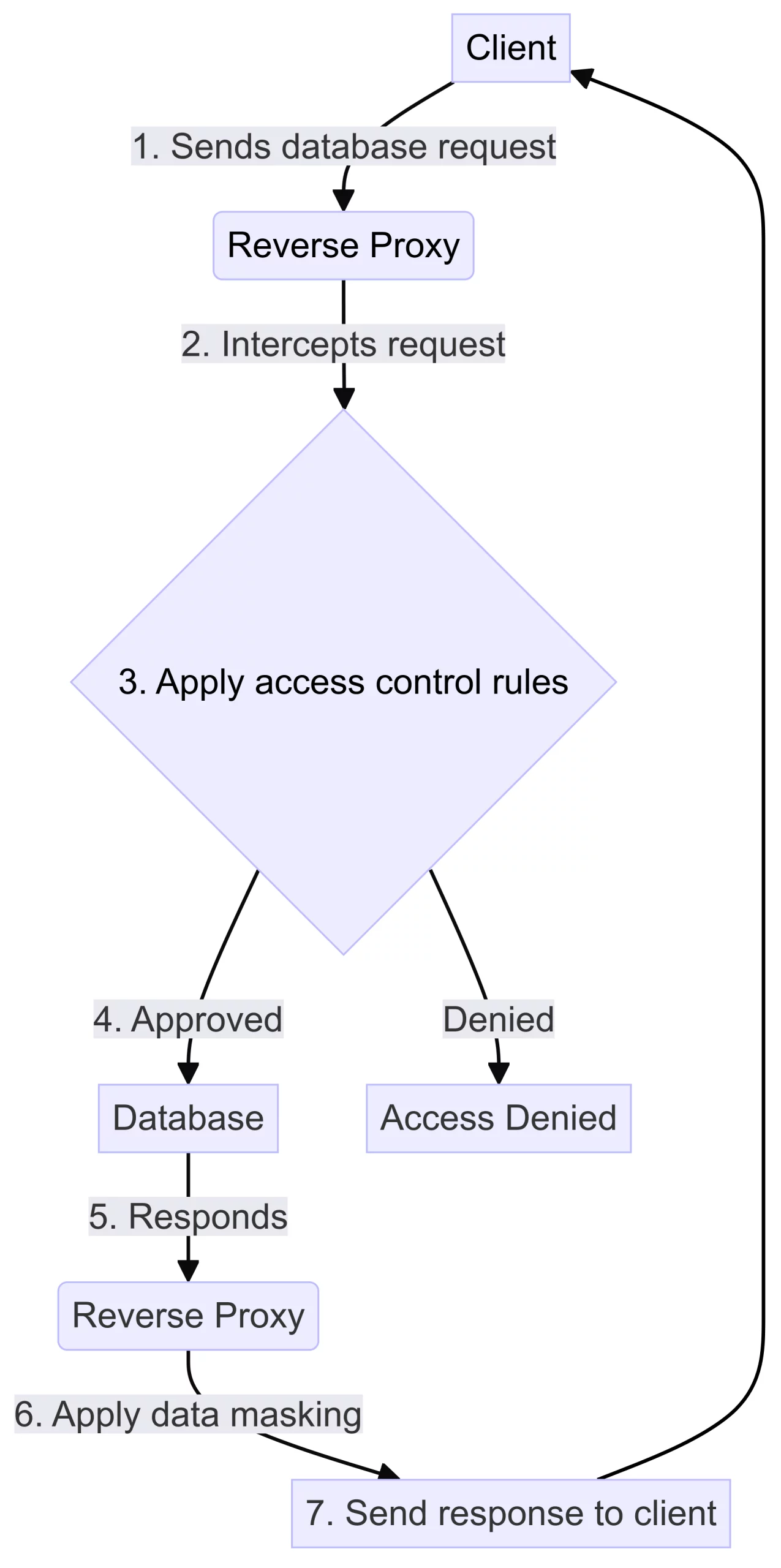

3. Middleware-Ansatz mit Reverse Proxy

Die Middleware-Zugriffskontrolle gewinnt aufgrund ihrer Flexibilität und Effektivität immer mehr an Bedeutung. Sie umfasst einen Reverse Proxy für Datenzugriffsregeln, Maskierung und Auditierung.

Diese Art der Zugriffskontrolle wird zunehmend eingesetzt. Sie ist beliebt, weil sie flexibel und effektiv ist. Werfen wir einen genaueren Blick auf diese Methode.

Die Middleware-Zugriffskontrolle: Ein genauerer Blick

Der Middleware-Ansatz zur universellen Zugriffskontrolle beinhaltet die Bereitstellung eines Reverse Proxy zwischen den Clients und den Datenbankservern. Dieser Proxy fängt alle Datenbankanfragen ab, wendet Zugriffskontrollregeln an und leitet genehmigte Anfragen an die entsprechenden Datenbanken weiter.

Funktionsweise

Schlüsselfunktionen

- Reverse Proxy: Fungiert als Vermittler zwischen Clients und Datenbanken

- Policy Engine: Definiert und erzwingt Zugriffskontrollregeln

- Audit-Modul: Protokolliert alle Datenbankaktivitäten für Compliance und Sicherheitsanalysen

- Datenmaskierungs-Engine: Wendet Techniken zur Datenverschleierung an, um sensible Informationen zu schützen

Vorteile des Middleware-Ansatzes

- Zentrale Steuerung: Verwalten Sie Zugriffskontrollrichtlinien von einem einzigen Punkt aus

- Datenbankunabhängig: Funktioniert mit verschiedenen Datenbanktypen und -versionen

- Nicht-invasiv: Keine Änderungen an bestehenden Datenbanken oder Anwendungen erforderlich

- Echtzeitschutz: Wendet Regeln dynamisch an, um eine flexible Zugriffskontrolle zu gewährleisten

- Umfassende Auditierung: Erfasst detaillierte Protokolle für Compliance und forensische Analysen

Best Practices für universelle Zugriffskontrolle

Um die Effektivität Ihrer Implementierung eines universellen Zugriffskontrollers zu maximieren, sollten Sie folgende Best Practices berücksichtigen:

- Verfolgen Sie das Prinzip der minimalen Privilegien

- Überprüfen und aktualisieren Sie regelmäßig die Zugriffskontrollrichtlinien

- Implementieren Sie starke Authentifizierungsmethoden

- Verwenden Sie Datenklassifizierung, um Entscheidungen zur Zugriffskontrolle zu leiten

- Führen Sie regelmäßige Audits und Sicherheitsbewertungen durch

- Bieten Sie fortlaufende Schulungen für Administratoren und Nutzer an

Herausforderungen und Überlegungen

Obwohl universelle Zugriffskontroller erhebliche Vorteile bieten, gibt es einige Herausforderungen zu beachten:

- Leistungsbeeinträchtigung: Das Weiterleiten von Anfragen über einen Proxy kann zu Latenzzeiten führen

- Komplexität der Ersteinrichtung: Die Konfiguration von Richtlinien für unterschiedliche Datenquellen kann zeitaufwendig sein

- Aktualität der Richtlinien: Regelmäßige Überprüfungen sind notwendig, um die Sicherheit aufrechtzuerhalten

- Integration in bestehende Systeme: Es können Änderungen an der Netzwerkinfrastruktur erforderlich sein

Zukünftige Trends in der universellen Zugriffskontrolle

Mit dem technologischen Fortschritt können wir weitere Entwicklungen in der universellen Zugriffskontrolle erwarten, darunter:

- KI-gestützte Richtlinieneempfehlungen

- Erweiterte Integration mit Cloud-Diensten

- Verbesserte Unterstützung für IoT- und Edge-Computing-Szenarien

- Fortschrittlichere Techniken zur Datenmaskierung und Verschlüsselung

Fazit

Universelle Zugriffskontroller stellen einen bedeutenden Fortschritt in der Datensicherheit und im Zugriffsmanagement dar. Organisationen können durch den Einsatz eines zentralen Systems den Datenzugriff, die Sicherheit, die Administration und die Einhaltung von Datenschutzgesetzen verbessern.

Dieses System ermöglicht es Organisationen, besser zu kontrollieren, wer Zugriff auf Daten hat. Es hilft zudem, Sicherheitsmaßnahmen zu verstärken und administrative Aufgaben zu vereinfachen. Außerdem sichert es die Einhaltung von Datenschutzgesetzen.

Der Middleware-Ansatz bietet eine leistungsstarke und nicht-invasive Möglichkeit, universelle Zugriffskontrolle zu realisieren. Organisationen können den Zugriff steuern, Daten schützen und Aktivitäten in Echtzeit überwachen – und das, ohne Änderungen an bestehenden Datenbanken oder Anwendungen vorzunehmen.

Da Datensysteme immer komplexer werden, werden universelle Zugriffskontroller entscheidend sein, um wertvolle Informationen zu schützen und die Compliance zu gewährleisten.

DataSunrise bietet benutzerfreundliche und flexible Werkzeuge für Datenbank-Audit, Maskierung und Compliance. Um die Leistungsfähigkeit der universellen Zugriffskontrolle aus erster Hand zu erleben, besuchen Sie unsere Website unter DataSunrise.com für eine Online-Demo und entdecken Sie, wie unsere Lösungen die Datensicherheit über mehrere Datenquellen hinweg verbessern können.