Was ist IBM Db2 Audit Trail

Einführung — Eine Aufzeichnung, die eine Geschichte erzählt

Jede Aktion in einer Datenbank erzählt einen Teil einer größeren Geschichte. Wenn Benutzer sich verbinden, Tabellen ändern oder Berechtigungen anpassen, bilden diese Spuren einen kontinuierlichen Faden, der als Audit-Trail bezeichnet wird. In IBM Db2 ist der Audit Trail mehr als nur eine einfache Protokolldatei — es ist eine überprüfbare Aufzeichnung darüber, wie das System genutzt wurde, von wem und in welchem Kontext.

Ein IBM Db2 Audit Trail ist eine chronologische Aufzeichnung von Ereignissen innerhalb der Datenbank-Engine. Er dokumentiert Aktivitäten wie Benutzerauthentifizierung, Schema-Änderungen, Berechtigungsvergabe und Datenmanipulation. Administratoren verlassen sich darauf, um verdächtige Aktionen zu identifizieren, Änderungshistorien zu validieren und die Einhaltung interner sowie externer Vorschriften sicherzustellen.

Im Gegensatz zu einem Audit-Log, das möglicherweise ein einzelnes Ereignis oder eine Transaktion darstellt, bewahrt ein Audit Trail die vollständige Erzählung auf. Er ermöglicht es Db2-Administratoren, vergangene Aktivitäten nachzuvollziehen, Verantwortlichkeit nachzuweisen und die Datenintegrität in regulierten Umgebungen zu wahren.

Warum Db2 Audit Trails entscheidend sind

Ein gut gepflegter Audit Trail verwandelt rohe Datenereignisse in umsetzbare Sicherheitsinformationen. Für Organisationen, die mit sensiblen oder regulierten Informationen arbeiten, erfüllt er mehrere Schlüsselfunktionen:

- Verantwortlichkeit – Jede Änderung kann einem authentifizierten Benutzer oder Prozess zugeordnet werden.

- Compliance – Vorschriften wie DSGVO, HIPAA und PCI DSS verlangen genaue Aufzeichnungen der Systemaktivitäten.

- Forensik und Untersuchung – Bei Anomalien oder Vorfällen ermöglichen Audit Trails eine detaillierte Rekonstruktion.

- Sicherstellung der Integrität – Unbefugte Änderungen oder Verstöße gegen Richtlinien frühzeitig erkennen.

IBM Db2 unterstützt diese Prinzipien durch ein integriertes Auditsystem, das darauf ausgelegt ist, Ereignisse innerhalb der Datenbank-Engine zu erfassen. Für vollständige Implementierungsdetails verweisen wir auf die IBM Security and Auditing Dokumentation.

Im Inneren des nativen IBM Db2 Audit Trail

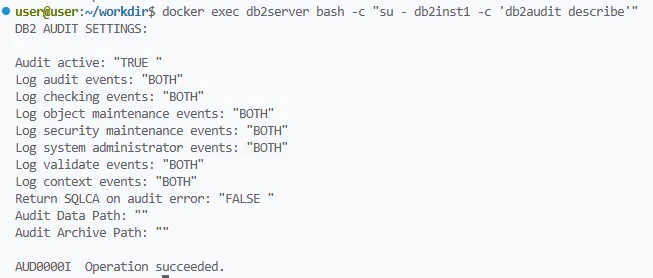

IBM Db2 enthält ein dediziertes Tool namens db2audit, das die Konfiguration und Datenextraktion des Audit Trails verwaltet. Diese Einrichtung zeichnet sowohl Instanz- als auch Datenbankaktivitäten auf und erstellt so eine umfassende Abfolge von Operationen.

Wesentliche Audit-Kategorien

Db2-Administratoren können auswählen, welche Arten von Aktionen überwacht werden sollen:

- SECMAINT – Sicherheitsbezogene Änderungen, wie Benutzererstellung oder Berechtigungsanpassungen.

- OBJMAINT – Objektwartungsaktivitäten wie das Erstellen, Löschen oder Ändern von Tabellen.

- CHECKING – Autorisierungsprüfungen, die durchgeführt werden, wenn Benutzer versuchen, auf geschützte Ressourcen zuzugreifen.

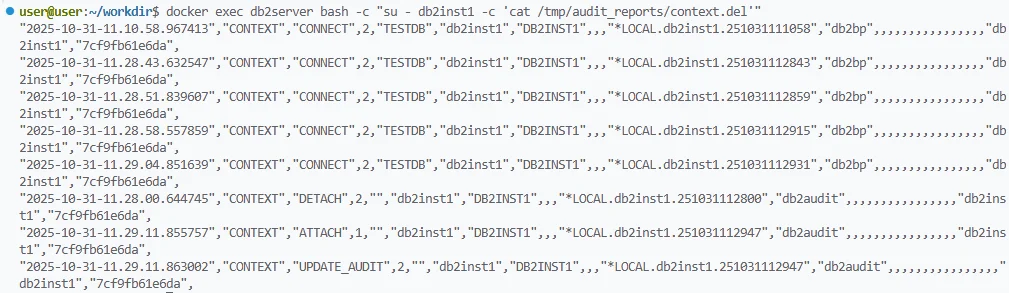

- CONTEXT – Sitzungsdetails, einschließlich Client-Verbindungsparameter und Zeitstempeln.

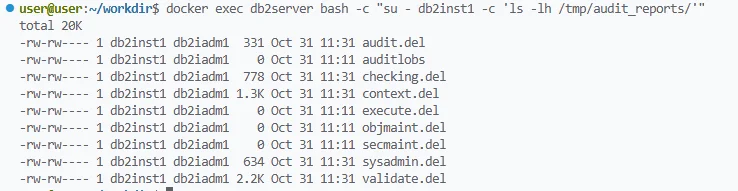

Konfigurations- und Extraktionsbeispiel

Das Dienstprogramm db2audit ermöglicht es Administratoren, Audits präzise zu aktivieren, zu steuern und zu überprüfen.

db2audit configure scope all status both

db2audit start

db2audit extract delasc to /audit/reports

Die obige Konfiguration aktiviert das vollständige Auditing, startet den Prozess und extrahiert die Ergebnisse in ein lesbares Format. Zur Referenz stellt IBM detaillierte Syntax und Optionen im Audit Facility Command Guide zur Verfügung.

Interpretation und Verwaltung des Audit Trails

Sobald die Audit-Daten generiert wurden, liegen sie in binärer Form im Verzeichnis der Db2-Instanz vor. Administratoren verwenden db2audit extract, um diese Aufzeichnungen in menschenlesbare Dateien zu konvertieren. Die extrahierten Berichte enthalten wichtige Details wie:

- Ausgeführte SQL-Anweisungen

- Betroffene Objekte

- Benutzer-IDs und Anwendungsnamen

- Verbindungszeitstempel

- Zugriffsresultate (Erfolg oder Misserfolg)

Effektives Management umfasst die Automatisierung der Extraktion, das sichere Rotieren von Archiven und die regelmäßige Überprüfung der Aufzeichnungen auf Anomalien.

| Stärke | Einschränkung |

|---|---|

| In die Db2-Engine integriert | Manuelle Extraktion erforderlich |

| Kategorie-basierte Präzision | Keine integrierte Visualisierung |

| Integrität des binären Logs | Ressourcenaufwand bei großen Systemen |

| Fein granulares Kontrollniveau | Begrenzte Korrelation über verschiedene Instanzen |

Diese Einschränkungen sind bei nativen Datenbank-Audit-Werkzeugen üblich — sie liefern vollständige Rohdaten, fehlen jedoch ein zentralisierter Kontext, Automatisierung und eine Echtzeitreaktion.

Über das native Auditing hinaus — Db2 mit DataSunrise erweitern

Obwohl db2audit wesentliche Einblicke in das Geschehen in Db2 bietet, umfassen große Infrastrukturen oft mehrere Datenbanken, Anwendungen und Speichersysteme. Die separate Verwaltung dieser Systeme kann mühsam werden.

DataSunrise erweitert die nativen Audit-Funktionen von Db2 durch zentralisierte Sichtbarkeit, Analysen und Automatisierung.

DataSunrise integriert sich mit Db2 entweder über den Proxy-Modus oder den Native Log Trailing Modus und erfasst Audit-Ereignisse in Echtzeit. Es verwandelt rohe Audit Trails in korrelierte, compliance-bereite Informationen. Zu den wichtigsten Funktionen gehören:

- Echtzeitüberwachung und -warnungen – Ungewöhnliches Abfrageverhalten sofort erkennen und darauf reagieren.

- Maschinelles Lernen bei Audit-Regeln – Anomalien in Abfragefrequenzen oder Zugriffsmustern identifizieren.

- Einheitliches Audit-Dashboard – Aktivitäten von Db2 und anderen Datenplattformen konsolidieren.

- Automatisierte Compliance-Berichte – Audit-bereite Nachweise erstellen, die Frameworks wie SOX, HIPAA oder DSGVO entsprechen.

Diese Integration verwandelt Audit-Daten von einer statischen Aufzeichnung in einen dynamischen Kontrollmechanismus, der es Teams ermöglicht, sofort auf Richtlinienverstöße oder verdächtige Benutzeraktionen zu reagieren.

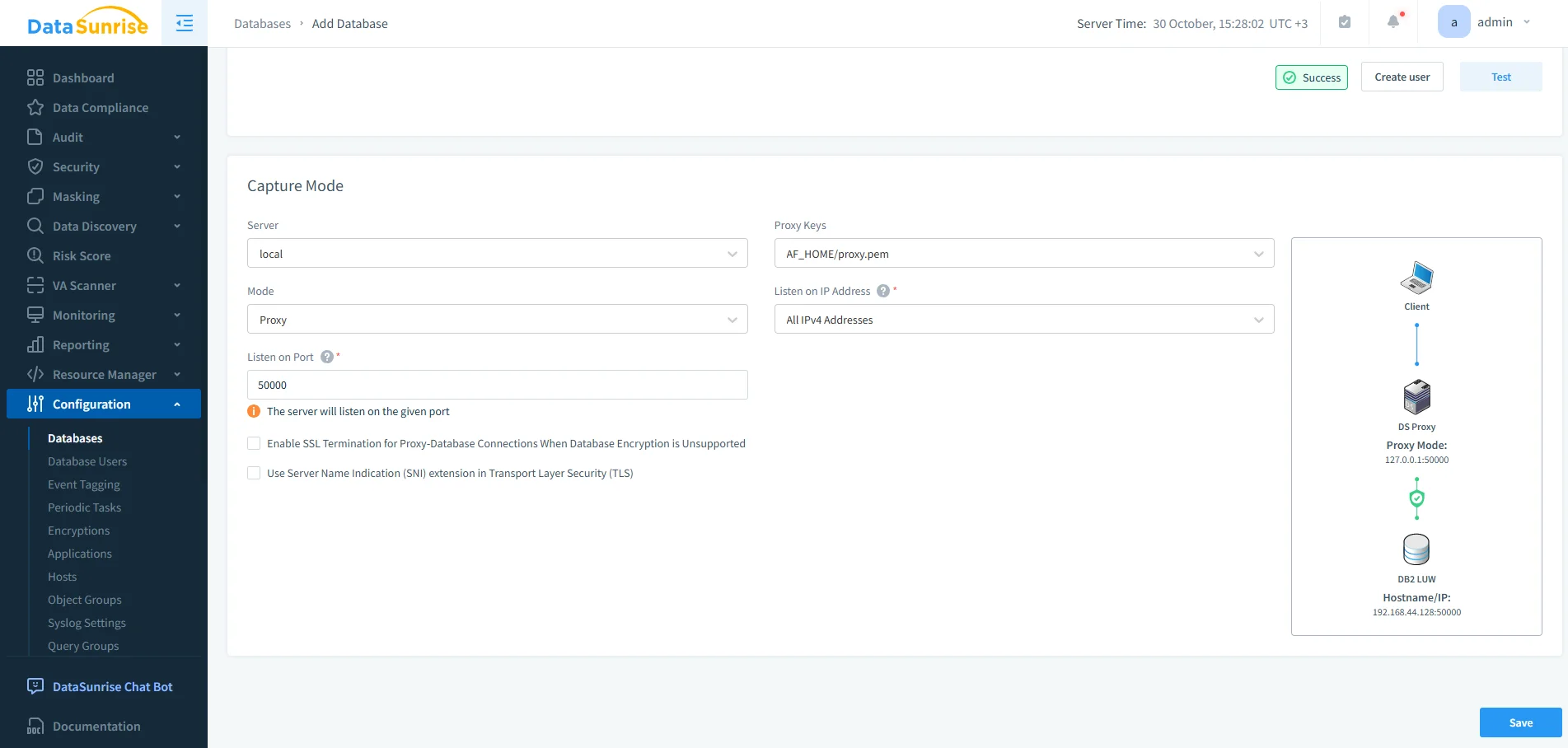

Beispiel: Konfiguration von Audit Trails für Db2 in DataSunrise

Die Audit-Konfiguration in DataSunrise erfolgt über die grafische Benutzeroberfläche anstelle von Befehlszeilen-Dienstprogrammen. Der Workflow baut direkt auf den Audit-Daten von Db2 auf, fügt jedoch Automatisierung und visuelle Analytik hinzu.

Typischer Workflow:

IBM Db2 verbinden über den DataSunrise-Proxy oder den Native Log Trailing Modus.

Konfiguration von IBM Db2 in DataSunrise unter Verwendung des Proxy-Modus mit SSL-Schlüssel-Einstellungen und einem definierten Listener-Port zur Überwachung von verschlüsseltem Datenverkehr. Öffnen Sie das Audit-Modul vom Haupt-Dashboard und erstellen Sie eine neue Regel.

Wählen Sie Zielobjekte aus (Schemas, Tabellen oder Datenbanken), die überwacht werden sollen.

Erstellung einer neuen Db2-Audit-Konfiguration in DataSunrise, wobei die Db2 LUW-Instanz an eine Audit-Regel zur kontinuierlichen Aktivitätserfassung gebunden wird. Wählen Sie zu verfolgende Operationen aus — zum Beispiel SELECT, INSERT, UPDATE, DELETE oder DDL-Aktionen.

Definieren Sie Bedingungen wie bestimmte Benutzer, Rollen oder Client-IP-Adressen.

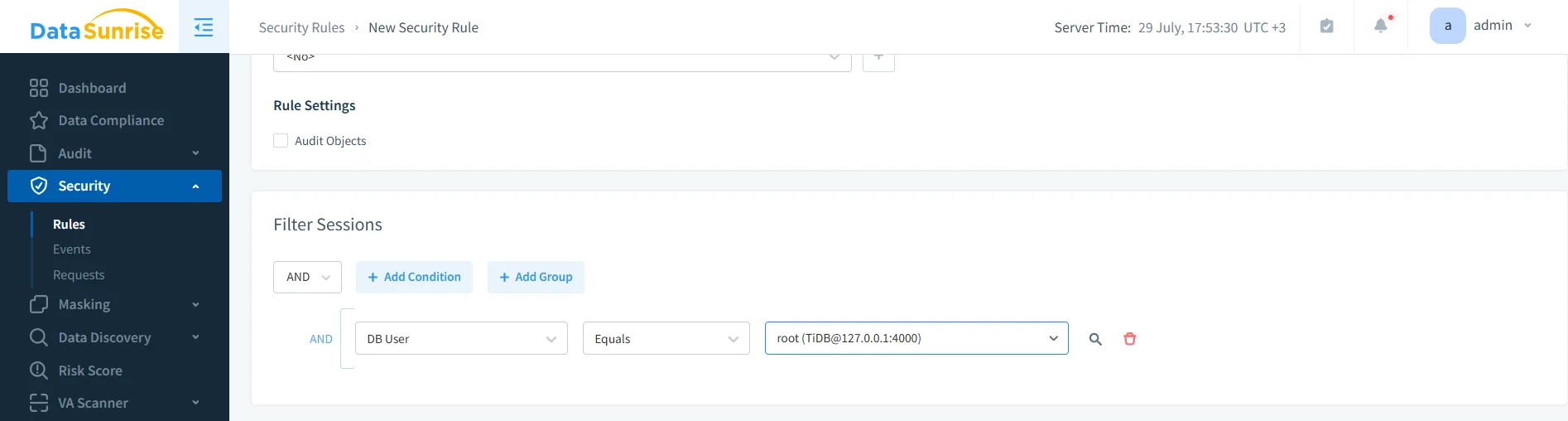

Aufbau einer DataSunrise-Sicherheitsregel zur Auditierung von Sitzungen, gefiltert nach Datenbankbenutzer, zur Illustration der Einrichtung einer detaillierten Sitzungsüberwachung. Aktivieren Sie Benachrichtigungen oder Weiterleitungen zu SIEM-Systemen für Echtzeitwarnungen.

Schalten Sie die Regel ein, um mit der Sammlung und Korrelation von Ereignissen zu beginnen.

Nach der Aktivierung zeigt DataSunrise alle relevanten Db2-Aktivitäten in seinem einheitlichen Dashboard an. Administratoren können Aufzeichnungen durchsuchen und filtern, Aktivitäten nach Benutzer oder Objekt korrelieren und Berichte direkt im PDF- oder CSV-Format exportieren.

Dieser Ansatz reduziert den manuellen Aufwand im Vergleich zur Auswertung nativer Protokolle erheblich, während er einen kontinuierlichen Compliance-Überblick über mehrere Umgebungen hinweg bietet.

Compliance und Geschäftsergebnisse

Die Pflege eines Audit Trails dient nicht nur der technischen Verantwortlichkeit — sie ist eine geschäftliche Notwendigkeit. Wenn Organisationen Db2 mit DataSunrise integrieren, stärken sie die Übereinstimmung mit Compliance-Anforderungen und verkürzen die Vorbereitungszeit für Audits.

| Aspekt | Native Db2 | Db2 + DataSunrise |

|---|---|---|

| Protokollverwaltung | Manuelle Extraktion | Zentralisiert, automatisiert |

| Warnmeldungen | Auf manuelle Überprüfung beschränkt | Echtzeit-ML-gesteuerte Warnmeldungen |

| Berichterstattung | Textbasierte Ausgabe | Compliance-bereite visuelle Berichte |

| Multi-Datenbank-Übersicht | Einzelinstanz | Plattformübergreifend einheitlich |

Durch die Automatisierung der Richtlinienüberwachung und der Erstellung von Nachweisen stellt DataSunrise eine konsistente regulatorische Übereinstimmung sicher und minimiert betriebliche Risiken. Es steht zudem im Einklang mit dem von IBM beschriebenen Sicherheitsrahmen in der Db2 Compliance Dokumentation.

Fazit — Der Aufbau einer dauerhaften Aufzeichnung

Der IBM Db2 Audit Trail ist ein zentrales Instrument zur Sicherstellung von Integrität und Transparenz in Unternehmensdatenbanken. Er zeichnet jedes bedeutende Ereignis auf und erstellt eine überprüfbare Kette der Verantwortlichkeit, die sowohl Daten als auch Reputation schützt.

Da sich Datenökosysteme dennoch stetig erweitern, wird das manuelle Audit-Management unpraktikabel. Mit DataSunrise können Organisationen die nativen Fähigkeiten von Db2 erweitern — statische Audit Trails in proaktive Compliance-Intelligenz verwandeln. Das Ergebnis sind eine verbesserte Governance, schnellere Reaktionen auf Vorfälle und eine klarere Übersicht über jede Dateninteraktion.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen