Was ist IBM Netezza Audit Trail

Die Frage “Was ist IBM Netezza Audit Trail” ist längst mehr als eine Definitionsübung geworden. In einer Ära allgegenwärtiger KI-Assistenten, die im Auftrag von Analysten SQL generieren, ist ein Audit-Trail der einzige Weg, um nachzuweisen, wer tatsächlich auf sensible Daten zugegriffen hat, wann und warum. Dieser Artikel (≈950 Wörter) untersucht die nativen Fähigkeiten von IBM Netezza, zeigt, wie DataSunrise diese mit Echtzeit-Audit, dynamischem Maskieren und Discovery ergänzt, und demonstriert, wie generative KI (GenAI) eine zusätzliche Ebene intelligenter Sicherheit hinzufügen kann.

Der geschäftliche Imperativ für vertrauenswürdige Audit-Trails

Moderne Lake‑House-Architekturen bieten Petabyte-Leistung, doch jeder Leistungsanstieg vergrößert den Explosionsradius eines Sicherheitsvorfalls. Ein gut konfigurierter Audit-Trail beantwortet die ersten Fragen der Regulierungsbehörden nach einem Vorfall: Wurden personenbezogene Daten abgerufen? Wurden Protokolle manipuliert? Der IBM Netezza Audit Trail erfasst dies, indem er Anmeldeversuche, DDL, DML und Kontextinformationen wie die Client-IP oder den Anwendungsnamen protokolliert. Organisationen, die unter GDPR, HIPAA oder PCI‑DSS operieren, verlassen sich auf diese Aufzeichnungen, um kontinuierliche Compliance nachzuweisen. In Kombination mit Technologien wie rollenbasierten Zugriffskontrollen und kontinuierlichem Datenschutz wird der Audit-Trail zu einer lebendigen Kontrolle statt zu einem nachträglichen Gedanken.

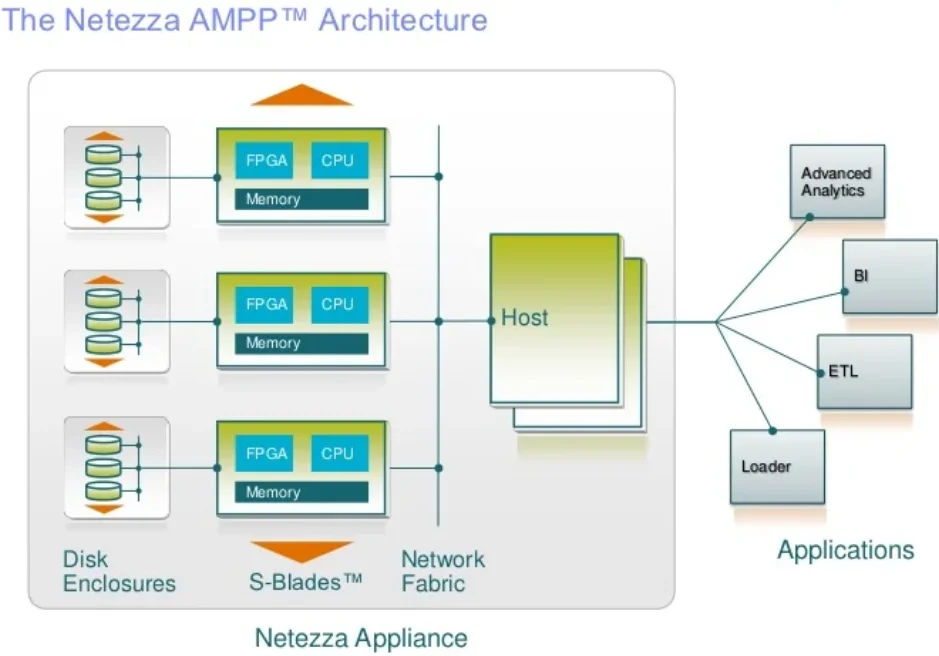

Grundlagen des nativen IBM Netezza Audit Trails

IBM-Ingenieure haben die Auditierung absichtlich von der Abfragehistorie entkoppelt, um den Overhead zu minimieren. Audit-Ereignisse werden in speziellen Tabellen (_V$_A$_AUDIT_EVENT und verwandte) zwischengespeichert und können zur langfristigen Aufbewahrung auf ein Zielgerät ausgelagert werden (IBM Dokumentation). Wichtige Designpunkte sind:

- Kategorie-basierte Richtlinien. Anmelde-, Admin-, DDL-, DML-, Sicherheits- und Objektzugriffskategorien können für einzelne Benutzer oder Gruppen ein- oder ausgeschaltet werden.

- Unveränderliche Zwischenspeicherung. Sobald ein Ereignis geschrieben wurde, kann es mit Standard-SQL nicht mehr verändert werden, wodurch der Beweiswert erhalten bleibt.

- Größensicherheiten. Administratoren können Festplattenquoten festlegen; ein Überlauf stoppt neue Sitzungen, wodurch Fehlkonfigurationen sofort sichtbar werden.

Konfiguration des nativen Audit-Loggings in Minuten

Der minimale Weg zu einem konformen Audit-Trail ist überraschend kurz:

-- Audit-Engine aktivieren

UPDATE SYSTEM SET AUDIT TRUE;

-- Wiederverwendbare Richtlinie erstellen

CREATE AUDIT POLICY fulltrail

CATEGORIES (LOGIN, DDL, DML, OBJECT_ACCESS);

-- An eine Anwendungsrolle anhängen

ALTER GROUP marketing SET AUDIT fulltrail;

Ab diesem Punkt landet jedes qualifizierende Ereignis in NZ_AUDIT. Analysten können es direkt abfragen oder via nz_export an ein SIEM streamen. Für detailliertere Ansichten erstellen Sie Views, die die Audit-Tabellen mit _V_SYS_USER verbinden, um Benutzermetadaten anzureichern.

Tipp: Halten Sie die native Aufbewahrung kurzlebig (z. B. sieben Tage) und verschieben Sie ältere Aufzeichnungen in ein kostengünstigeres Repository wie Objektspeicher, um sie anschließend in der Datenaktivitäts-Historie für eine bessere Durchsuchbarkeit zu katalogisieren.

Warum dabei bleiben? Echtzeit-Audit & dynamisches Maskieren mit DataSunrise

Die native Auditierung ist robust, jedoch benötigen Unternehmen oft:

- Echtzeit-Erkennung statt periodischer Protokollanalysen;

- Dynamisches Datenmaskieren, sodass Produktionsbenutzer nur das sehen, was ihnen zusteht;

- Einheitliche Compliance-Berichte über heterogene Plattformen hinweg.

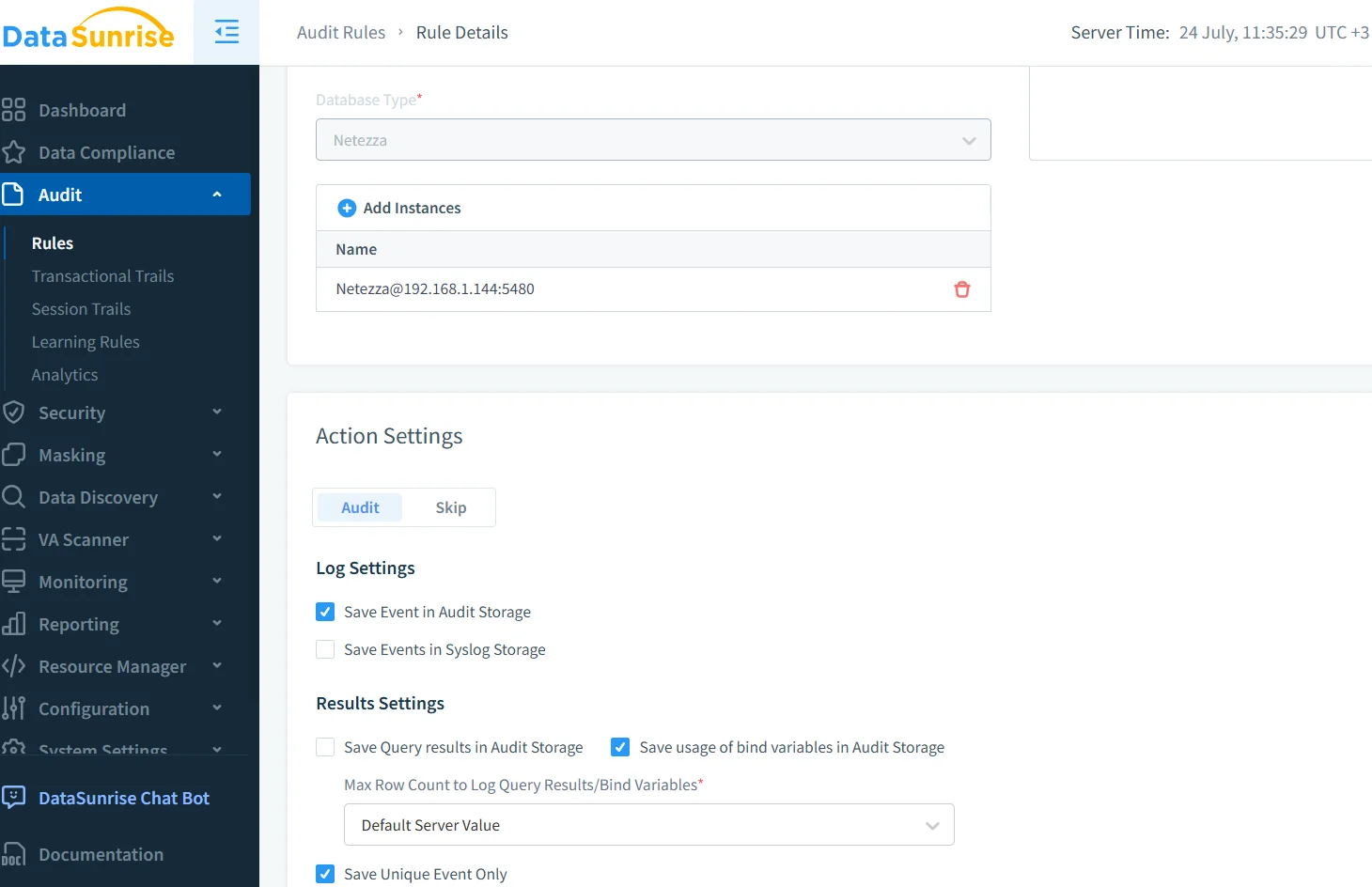

DataSunrise Audit für IBM Netezza wird transparent als Reverse Proxy bereitgestellt. Jedes Datenpaket wird geprüft, bevor es das System erreicht, sodass Sie:

- Webhook- oder Slack-Benachrichtigungen bei Regelverletzungen auslösen können (Echtzeit-Benachrichtigungen);

- Dynamisches Datenmaskieren basierend auf Benutzer, Zeit oder Client-Adresse anwenden – ohne Codeänderungen;

- Verhaltensanalysen durchführen, die typische Abfragestrukturen profilieren und Anomalien kennzeichnen;

- Komprimierte Audit-Ereignisse über Jahre speichern, ohne das Data Warehouse aufzublähen (Best Practices für Audit-Speicherung).

Die Einrichtung erfolgt über einen Assistenten. Nachdem Sie das Tool auf Ihren Netezza-Host gezeigt haben, wählen Sie Audit → Neue Regel und aktivieren DDL, DML, Logon, Select. Hinter den Kulissen generiert DataSunrise eine Lernregel, die die Rauschschwellen automatisch einstellt – siehe Lernregeln und Audit.

GenAI: Große Mengen von Audit-Daten in verwertbare Erkenntnisse umwandeln

Ein rohes Protokoll zeigt, was passiert ist; GenAI kann vorschlagen, warum es passiert ist und ob man ihm vertrauen kann. Nachfolgend ein vereinfachtes Python-Beispiel, das sich mit der REST-API von DataSunrise verbindet, frische Audit-Zeilen streamt und einem lokalen LLM ermöglicht, verdächtige Muster zusammenzufassen:

import requests, json

from my_local_llm import chat # dünne Hülle um Llama‑3‑instruct

rows = requests.get(

"https://datasunrise.local/api/audit",

headers={"Authorization": "Bearer $TOKEN"}

).json()

payload = """Du bist ein Sicherheitsanalyst. Klassifiziere jedes Ereignis als unbedenklich, riskant oder böswillig.

Gib JSON mit id und Urteil zurück."""

decisions = chat(prompt=payload + json.dumps(rows[:100]))

for d in json.loads(decisions):

if d["verdict"] != "unbedenklich":

requests.post("https://pagerduty.com/api", json=d)

Ein ähnlicher Ablauf kann allein mit SQL unter Verwendung der Model‑as‑a‑Function-Unterstützung im Db2 Warehouse aufgebaut werden. Das Besondere daran ist, dass GenAI den Audit-Trail nahezu in Echtzeit analysiert und iterative Tabellenscans oder brute‑force Joins, wie sie häufig in KI-generierten Abfragen vorkommen, erkennt.

Compliance-Landschaft: Nachweis von “Least‑Privilege” im großen Maßstab

Auditoren lesen selten jede Zeile; sie verlangen narrativen Nachweis. Mit DataSunrise können Sie automatisierte Abschnitte zu GDPR, HIPAA und PCI‑DSS generieren (Compliance Manager). Jeder Bericht bezieht sich auf:

- Benutzerberechtigungen über Zugriffskontrollen;

- Maskierungsrichtlinien im Vergleich zu personenbezogenen Informationen;

- Historische Trends, die in der Datenbank-Aktivitätsüberwachung aufgezeichnet wurden.

Da der zugrunde liegende IBM Netezza Audit Trail unveränderlich ist, erben die GenAI-Zusammenfassungen dieselbe Kettenhaftung und erfüllen damit die Prinzipien der Genauigkeit und Integrität der Regulierungsbehörden.

Alles zusammenführen – ein Beispiel auf Abfrageebene

Angenommen, ein KI-Assistent stellt die folgende Ad-hoc-Anfrage:

SELECT customer_id, card_number

FROM sales.payments

WHERE country = 'DE';

- Native Aufzeichnung: Erfasst den SQL-Text und den Benutzer.

- DataSunrise-Proxy: Maskiert

card_numberfür Analysten, während einem genehmigten Service-Konto die Anzeige im Klartext gestattet wird. - GenAI-Wachhund: Erkennt, dass die Abfrage außerhalb der Geschäftszeiten mehr als 10.000 Zeilen PCI-Daten zurückgibt, weist ein riskantes Urteil zu und löst eine Echtzeit-Slack-Benachrichtigung aus.

Bei der Überprüfung kann ein Auditor den gesamten Entscheidungsbaum nachvollziehen, vom Initiator über die Maskierungstransformation bis hin zum KI-Urteil, wodurch sowohl Least‑Privilege als auch kontinuierliches Audit bewiesen werden.

Abschließende Gedanken

Was ist also IBM Netezza Audit Trail? Es ist die Grundlage für verteidigungsfähige Analysen in einer GenAI-Welt. Konfigurieren Sie die native Engine für eine garantierte Erfassung, erweitern Sie diese mit DataSunrise für Echtzeiteinblicke und nutzen Sie GenAI, um Signale vom Rauschen zu trennen. Das Ergebnis ist eine Audit-Architektur, die Sicherheit skaliert und nicht Bürokratie.

Für tiefere Einblicke erkunden Sie den offiziellen IBM Audit-Konfigurationsleitfaden und den DataSunrise Überblick, um Bereitstellungsmodi zu sehen, die zu Ihrer Netzwerk-Topologie passen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen