Was ist Teradata Audit Trail?

Einführung

Im Bereich der Datenbankverwaltung ist die Gewährleistung der Datensicherheit und Compliance von entscheidender Bedeutung. Organisationen benötigen eine zuverlässige Methode, um Datenbankaktivitäten zu verfolgen und aufzuzeichnen. Teradata Audit Trail bietet einen strukturierten Mechanismus zur Protokollierung aller Datenbankinteraktionen. Es zeichnet sorgfältig auf, wer auf die Daten zugegriffen hat, welche Aktionen durchgeführt wurden und wann diese Aktionen stattfanden.

Dieser Audit Trail spielt eine entscheidende Rolle bei der Aufrechterhaltung der Datensicherheit und der Einhaltung von regulatorischen Standards wie DSGVO und HIPAA. Während Teradata über robuste Prüfungsfunktionen verfügt, kann die Integration fortschrittlicher Lösungen wie DataSunrise die Sicherheit noch weiter verbessern.

Integrierter Audit Trail in Teradata

Der von Teradata integrierte Audit Trail bietet wesentliche Einblicke in Datenbankaktivitäten. Er hilft Organisationen, Sicherheitsrichtlinien durchzusetzen und Compliance-Anforderungen effektiv zu erfüllen.

Wie der Teradata Audit funktioniert

Die Database Auditing Facility (DBAF) protokolliert verschiedene Aktivitäten, was es Administratoren erleichtert, Benutzeraktionen zu überwachen und unbefugte Zugriffsversuche zu erkennen. Diese Protokolle dienen als wertvolle Ressource für Compliance-Berichte und die Erkennung von Bedrohungen in Echtzeit.

Um die Sicherheitsüberwachung zu verbessern, müssen Organisationen die Audit-Funktionalitäten von Teradata nutzen, um Berichte zu erstellen. Diese Berichte helfen dabei, Muster verdächtiger Aktivitäten zu identifizieren, bevor sie sich zu Sicherheitsverletzungen entwickeln.

Einrichten von Audit-Regeln

Teradata ermöglicht Administratoren, Protokollierungsregeln mithilfe der BEGIN LOGGING-Anweisung festzulegen. Diese Regeln bestimmen, welche Aktionen in den Audit-Protokollen erfasst werden sollen, die in DBC.AccLogTbl gespeichert werden.

Um SELECT-, INSERT-, UPDATE– und DELETE-Aktionen für eine bestimmte Tabelle zu überwachen, verwenden Sie:

BEGIN LOGGING ON EACH SELECT, INSERT, UPDATE, DELETE ON TABLE database_name.table_name;Durch die Aktivierung dieser Protokollierungsregel können Organisationen jede Änderung an der Tabelle nachverfolgen. Dadurch werden Datenintegrität und Sicherheit erheblich verbessert.

Um jede Aktion eines bestimmten Benutzers zu protokollieren, verwenden Sie:

BEGIN LOGGING ON EACH ALL BY "username";Dieser Befehl sorgt für eine umfassende Nachverfolgung der Aktivitäten dieses Benutzers. Darüber hinaus hilft er dabei, ungewöhnliches Verhalten zu erkennen, das auf Sicherheitsbedrohungen hindeuten könnte.

Abfragen von Audit-Protokollen

Audit-Protokolle werden in DBC.AccLogTbl gespeichert. Um Protokolle für einen bestimmten Benutzer abzurufen, verwenden Sie:

SELECT * FROM DBC.AccLogTbl WHERE LogonUser = 'username';Diese Abfrage ruft die relevanten Protokolleinträge ab, sodass Administratoren die Datenbankinteraktionen in Echtzeit überwachen können. Die zeitnahe Analyse dieser Protokolle unterstützt die Durchsetzung von Compliance und Sicherheitsuntersuchungen.

Analysieren und Interpretieren von Audit-Protokollen

Sobald die Audit-Protokolle gesammelt wurden, ist es entscheidend, sie effektiv zu analysieren. Administratoren sollten nach Mustern suchen, die auf unbefugte Zugriffsversuche, ungewöhnliche Anmeldezeiten oder mehrere fehlgeschlagene Authentifizierungsversuche hinweisen. Der Einsatz von Automatisierungstools zum Filtern und Markieren potenzieller Sicherheitsrisiken kann Zeit sparen und die Reaktionszeiten verbessern.

Beispielsweise können Organisationen SQL-Abfragen verwenden, um übermäßige Anmeldefehler zu identifizieren:

SELECT LogonUser, COUNT(*) AS FailedAttempts

FROM DBC.AccLogTbl

WHERE EventType = 'FAILED_LOGIN'

GROUP BY LogonUser

HAVING COUNT(*) > 5;Solche Erkenntnisse helfen Sicherheitsteams, sofortige Maßnahmen zu ergreifen, um potenzielle Verstöße zu verhindern.

Für weitere Informationen verweisen Sie auf die Teradata-Dokumentation.

Erweiterung des Teradata Audit Trail mit DataSunrise

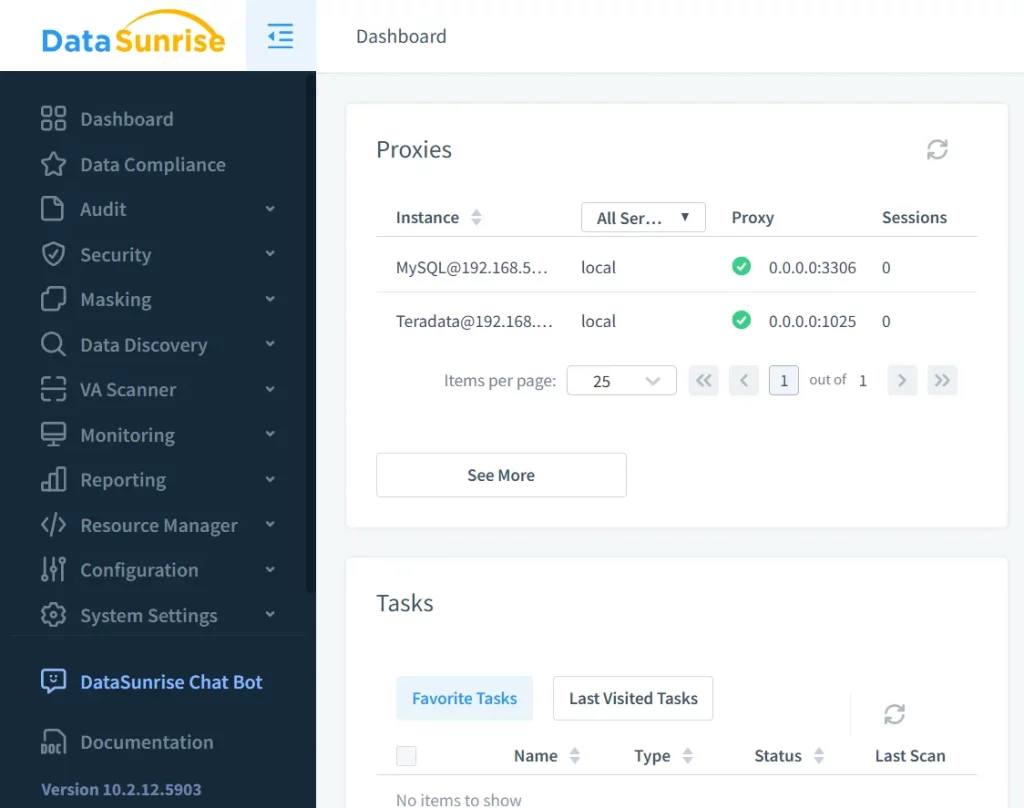

Obwohl die nativen Audit-Funktionen von Teradata eine robuste Sicherheit bieten, bietet die Integration von DataSunrise zusätzliche Flexibilität und Schutz. Sie erweitert die Funktionen zur Protokollierung, Überwachung und Datenmaskierung in unterschiedlichen Datenbankumgebungen.

Zentrale Funktionen von DataSunrise

Mit DataSunrise erhalten Organisationen eine Echtzeitübersicht über Datenbankaktivitäten. Verdächtige Zugriffsversuche können sofort erkannt werden, was eine schnelle Reaktion auf Sicherheitsvorfälle ermöglicht.

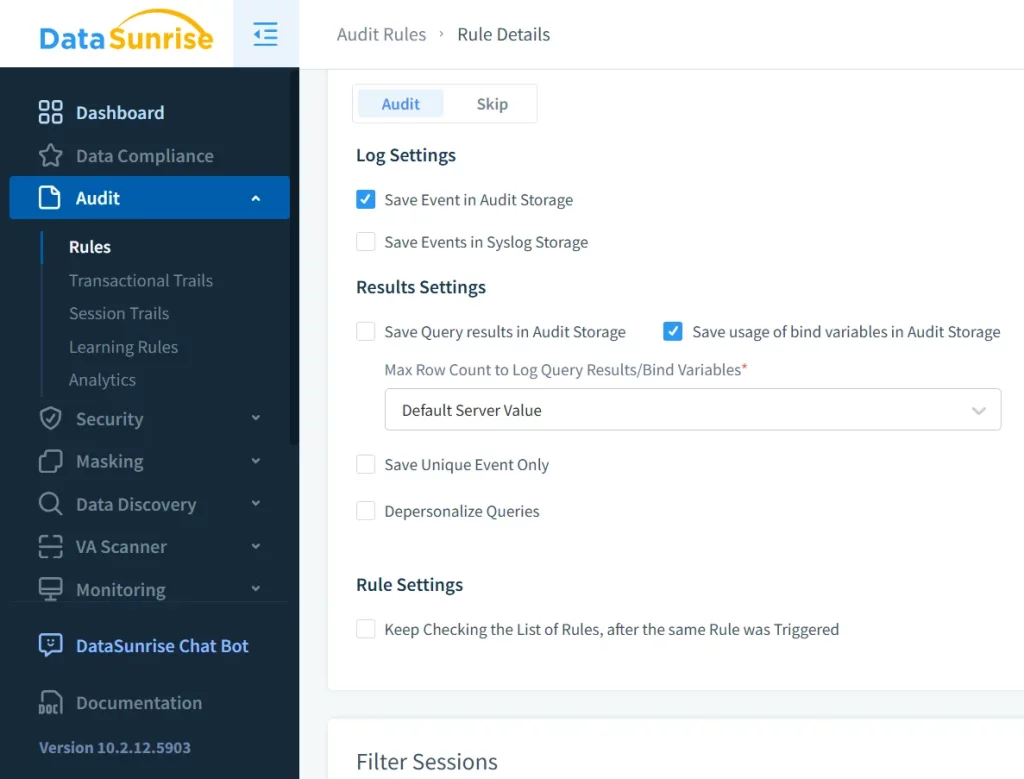

Anpassbare Compliance-Audits

DataSunrise ermöglicht es Benutzern, Audit-Regeln zu definieren, die an Compliance-Standards wie DSGVO und HIPAA angepasst sind. Diese Anpassung stellt sicher, dass Unternehmen branchenspezifische Vorschriften effizient erfüllen.

Erweiterte Audit-Protokollierung und Berichterstattung

DataSunrise bietet detaillierte Audit-Protokolle mit visuellen Dashboards, die die Sicherheitsanalyse erleichtern. Darüber hinaus können Berichte an spezifische regulatorische Anforderungen angepasst werden, sodass Unternehmen ihre Compliance-Bemühungen optimieren können. Organisationen können automatisierte Berichte einplanen und an relevante Interessengruppen versenden, um eine kontinuierliche Überwachung sicherzustellen.

Echtzeitwarnungen und Bedrohungserkennung

Sicherheitsteams erhalten in Echtzeit Warnmeldungen bei verdächtigen Aktivitäten, was eine proaktive Sicherheitsstrategie ermöglicht. Diese Warnungen können so konfiguriert werden, dass sie gleichzeitig mehrere Interessengruppen benachrichtigen, um eine schnelle Reaktion bei Vorfällen sicherzustellen. Organisationen können Warnungen für Ereignisse wie übermäßige fehlgeschlagene Anmeldeversuche, unbefugten Datenzugriff oder unerwartete Abfrageausführungen einrichten.

Dynamische Datenmaskierung

Dynamische Datenmaskierung schützt sensible Daten, während die Funktionalität der Datenbank beibehalten wird. Durch das Verbergen vertraulicher Informationen können Organisationen eine unbefugte Datenoffenlegung verhindern, ohne den täglichen Betrieb zu stören. Diese Funktion ist besonders nützlich für Unternehmen, die mit sensiblen Kundendaten arbeiten, da sie die Einhaltung von Datenschutzbestimmungen gewährleistet.

Integration mit Security Information and Event Management (SIEM)-Systemen

DataSunrise kann in SIEM-Lösungen wie Splunk und IBM QRadar integriert werden, sodass Sicherheitsteams Audit-Protokolle zentralisieren und Daten über mehrere Sicherheitswerkzeuge hinweg korrelieren können. Diese Integration bietet einen ganzheitlichen Blick auf Sicherheitsbedrohungen und stellt eine gut koordinierte Reaktion auf Vorfälle sicher.

Fazit

Das Verständnis von Teradata Audit Trail ist entscheidend, um sensible Daten zu schützen und die Compliance zu wahren. Während die integrierten Audit-Funktionen von Teradata starke Nachverfolgungsmöglichkeiten bieten, verbessert die Integration von DataSunrise die Sicherheit noch weiter.

Mit Echtzeitüberwachung, anpassbaren Audit-Regeln und automatisierten Warnungen stärkt DataSunrise moderne Datenbanksicherheitskonzepte. Die Implementierung fortschrittlicher Sicherheitsmaßnahmen hilft Organisationen, Risiken zu mindern, Compliance zu verbessern und die Datenintegrität zu erhalten. Wenn Ihr Unternehmen die Datenbanksicherheit verbessern möchte, sollten Sie eine persönliche Demo vereinbaren oder DataSunrise herunterladen – noch heute.