Wie man die Daten-Compliance für IBM Db2 verwaltet

Einleitung

Die Verwaltung der Daten-Compliance ist der fortlaufende Prozess, sicherzustellen, dass sensible Informationen gemäß den Vorschriften und internen Richtlinien gesammelt, gespeichert und verwendet werden. Dabei geht es nicht nur darum, einmalige Anforderungen zu erfüllen, sondern um die Aufrechterhaltung der Überwachung, den Nachweis von Verantwortlichkeit und die Anpassung von Kontrollen, wenn sich die Umgebungen weiterentwickeln.

IBM Db2 wird in Branchen, in denen Compliance entscheidend ist, wie im Gesundheitswesen, Finanz- und Regierungssektor, weit verbreitet eingesetzt. Die Verwaltung der Compliance für Db2 bedeutet mehr, als lediglich das Aktivieren von Auditing oder Verschlüsselung — sie erfordert tägliches Monitoring, konsequente Durchsetzung und zugängliche Nachweise für Prüfer.

Kernaktivitäten im Daten-Compliance-Management

Ein effektives Compliance-Management beruht auf täglichen Aktivitäten, die Db2-Umgebungen in Übereinstimmung mit den Verpflichtungen halten:

- Überwachung des Zugriffs: Administratoren müssen wissen, wer sich verbunden hat, welche Abfragen ausgeführt wurden und ob Aktionen sensible Daten berührt haben.

- Kontrolle der Exposition: Db2s Zeilen- und Spaltenzugriffskontrolle (RCAC) sowie Label-basierte Zugriffskontrolle (LBAC) erzwingen das Prinzip der minimalen Berechtigung, während Maskierungslösungen das Risiko einer Exposition verringern.

- Bereitstellung von Nachweisen: Protokolle, Audit-Trails und Berichte dienen als Nachweis der Compliance und müssen kurzfristig verfügbar sein.

- Anpassung von Richtlinien: Mit der Weiterentwicklung der Anwendungen und dem Auftauchen neuer Datenquellen müssen die Compliance-Kontrollen angepasst werden, ohne dabei blinde Flecken zu schaffen.

Diese Aktivitäten bilden das Rückgrat des Compliance-Managements, noch bevor externe Audits stattfinden.

Native Db2-Funktionen im Compliance-Management

Db2 bietet mehrere integrierte Funktionen, die die Compliance-Aktivitäten unterstützen:

- Auditing: Das Dienstprogramm

db2auditzeichnet Aktivitäten wie Anmeldungen und Schemaänderungen auf.

db2audit configure scope all status both

db2audit start

db2audit extract delasc to /tmp/db2audit_logs

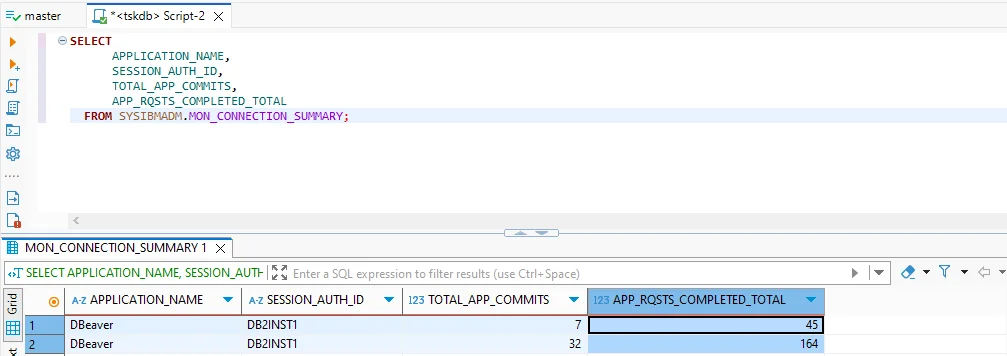

- Überwachung von Sitzungen: Die Ansicht

SYSIBMADM.MON_CONNECTION_SUMMARYzeigt aktuelle Verbindungen, einschließlich Anwendungen und Benutzer-IDs.

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

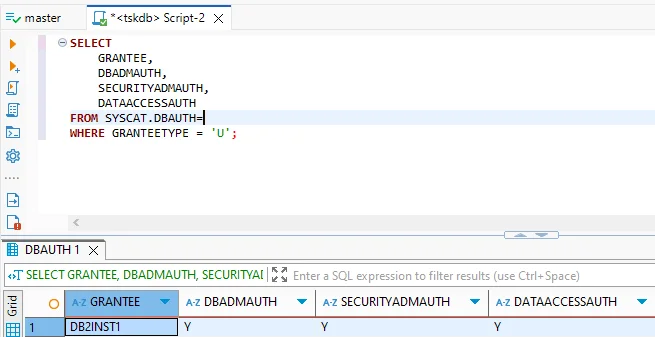

- Überprüfung von Berechtigungen: Die Ansicht

SYSCAT.DBAUTHhilft Administratoren dabei, festzustellen, welche Konten erhöhte Rechte besitzen.

SELECT

GRANTEE,

DBADMAUTH,

SECURITYADMAUTH,

DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

- Zugriffsdurchsetzung: RCAC und LBAC schränken die Sichtbarkeit von Daten auf Zeilen-, Spalten- oder Label-Ebene ein, sodass Benutzer nur das sehen, wozu sie berechtigt sind.

- Verschlüsselung und Wiederherstellung: Schützen Sie ruhende Daten und sorgen Sie für Kontinuität nach Zwischenfällen.

Diese Funktionen bieten Db2-Administratoren leistungsstarke Tools für die Compliance, erfordern jedoch dennoch erheblichen Aufwand, um sie effektiv zu verwalten.

Verwaltungsdefizite und Risiken

Wenn Verwaltungsprozesse scheitern, offenbaren native Db2-Tools wichtige Schwächen.

| Aufgabe | Db2-Nativ-Tool | Verwaltungsrisiko |

|---|---|---|

| Auditsammlung | db2audit-Protokolle |

Protokolle sind detailliert, werden jedoch lokal gespeichert, was das Zusammenstellen von Nachweisen für Prüfer verzögert |

| Zugriffsdurchsetzung | RCAC / LBAC | Beschränken den Zugriff, maskieren jedoch keine sensiblen Daten, wodurch Insidern die vollen Werte zugänglich gemacht werden |

| Sitzungsüberwachung | SYSIBMADM-Ansichten | Bieten Echtzeit-Transparenz, verfügen jedoch über keine historische Aufbewahrung über Instanzen hinweg |

| Berechtigungsüberprüfung | SYSCAT.DBAUTH | Erfordert manuelle Überprüfungen, was zu einer unbemerkten Ausweitung von Berechtigungen im Laufe der Zeit führen kann |

| Nachweisberichterstattung | Manuelle Protokollanalyse | Keine native Berichterstattung; Teams verbringen Tage damit, Compliance-Nachweise zusammenzustellen |

Diese Risiken verwandeln technische Schutzmaßnahmen in operative Herausforderungen, insbesondere bei Multi-Instance- oder hybriden Db2-Einsätzen.

Effektives Compliance-Management mit DataSunrise

DataSunrise fungiert als Compliance-Management-Schicht über Db2 und verbessert die Überwachung, Kontrolle und Effizienz. Es integriert sich transparent, ohne den Anwendungscode zu verändern.

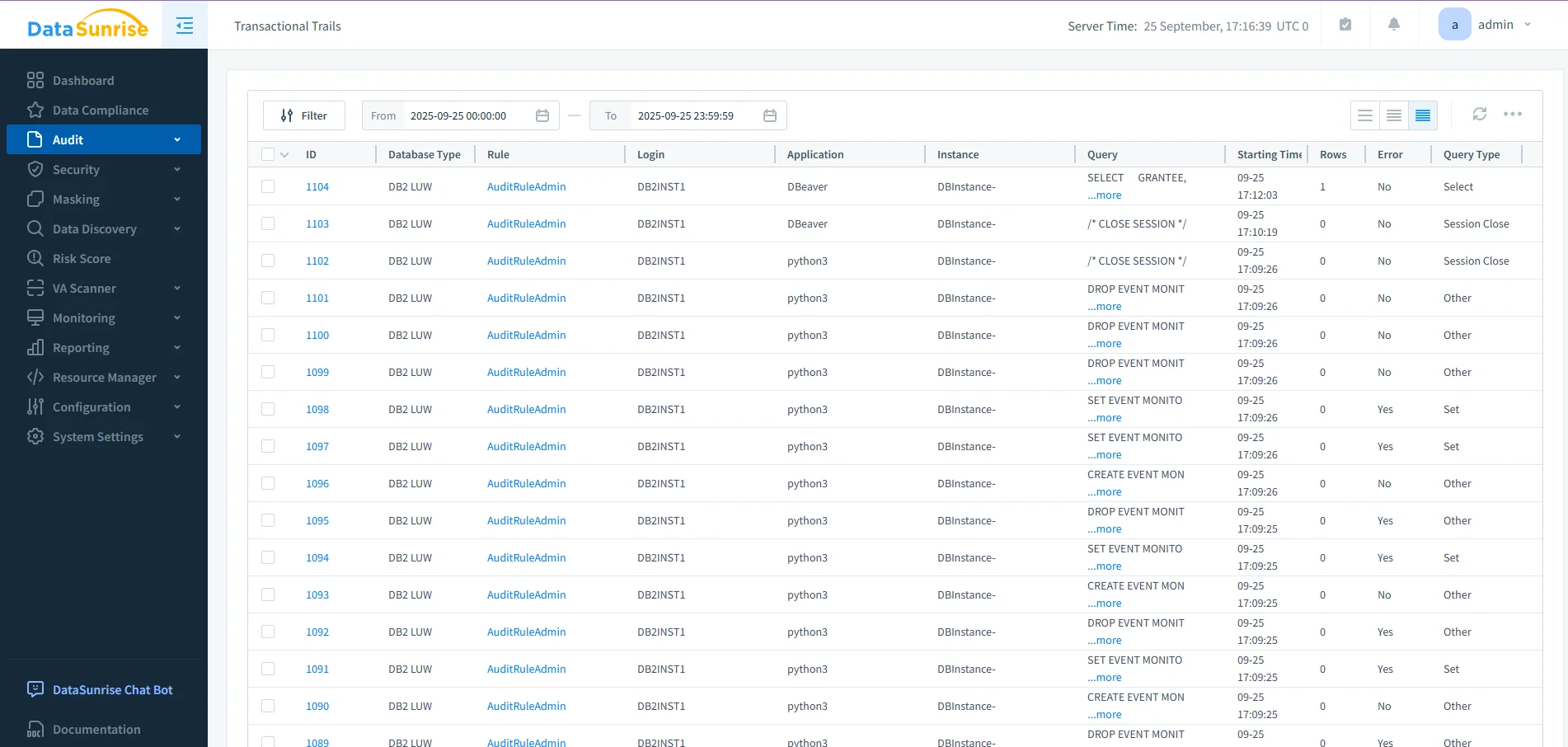

- Überwachen & Alarmieren: Die Audit-Lösung konsolidiert Db2-Protokolle von mehreren Instanzen in zentralisierte Dashboards. Alarme heben ungewöhnliche Abfragen oder Berechtigungsänderungen hervor und helfen Teams, schnell zu handeln.

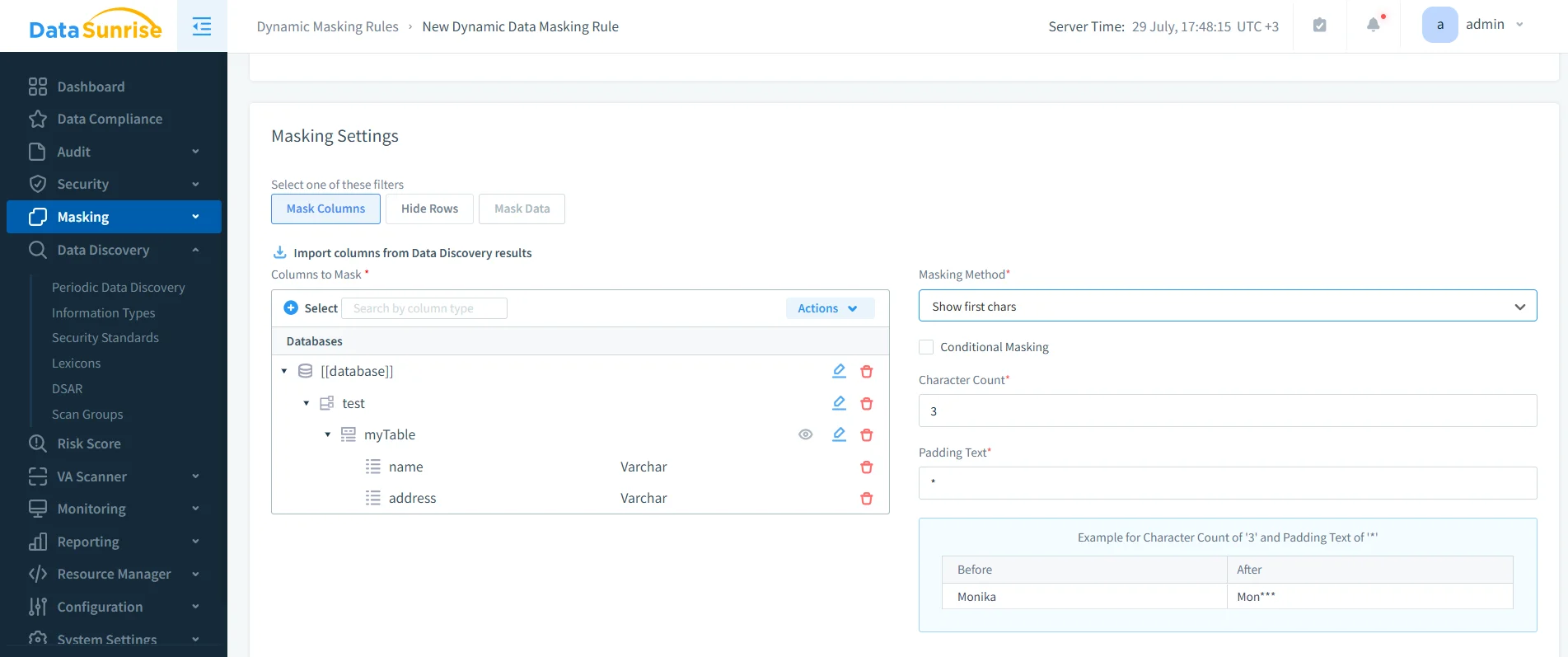

DataSunrise-Audit-Dashboard, das die DB2 LUW Transaktionsspuren anzeigt und Abfragen, Anmeldungen, Anwendungen, Zeitstempel und Abfragetypen für die Überprüfung der Compliance auflistet. - Schützen & Kontrollieren: Dynamische Datenmaskierung erzwingt Zugriffsregeln, indem sie sensible Werte in Echtzeit verbirgt, während Data Discovery automatisch PII oder PHI findet, die Administratoren möglicherweise übersehen.

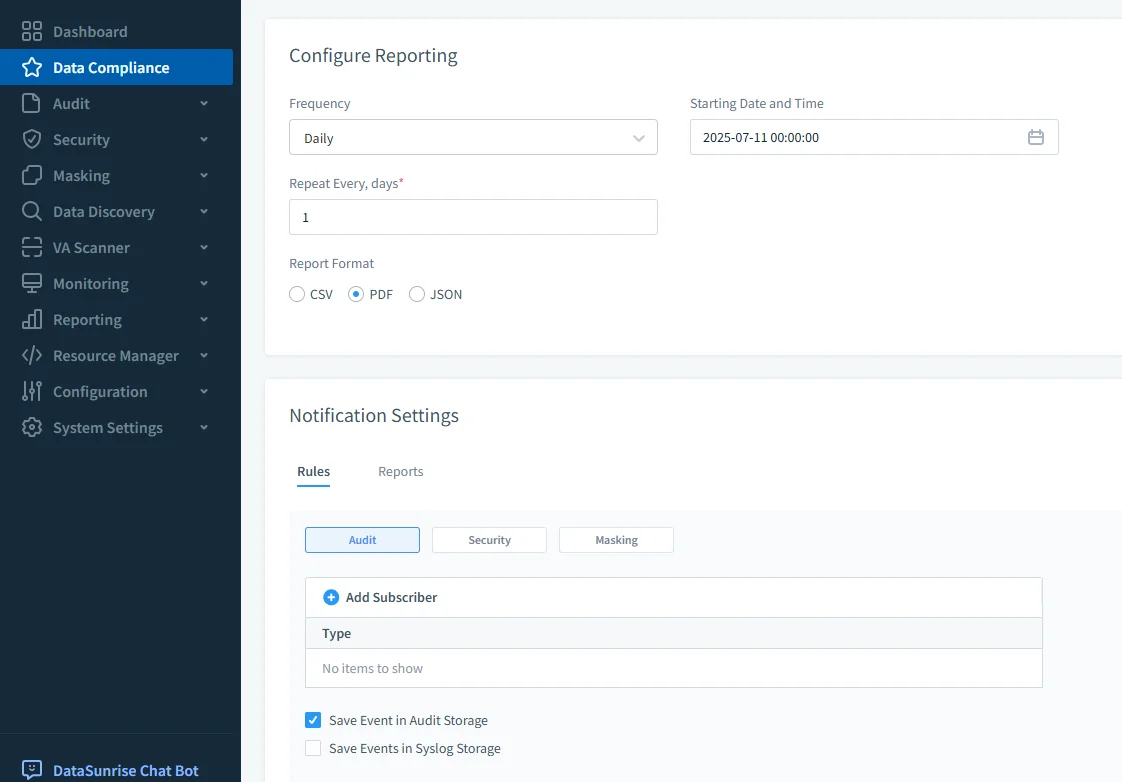

DataSunrise-Maskierungskonfigurationsbildschirm, der eine dynamische Maskierungsregel zeigt, die auf bestimmte Tabellenspalten mit der Methode „Zeige erste Zeichen“ angewendet wird. - Dokumentieren & Berichten: DataSunrise beinhaltet Tools zur Abstimmung der regulatorischen Compliance sowie ein Berichtmodul, das klare PDF- oder HTML-Berichte erzeugt. Organisationen können diese Fähigkeiten den von ihnen befolgten Standards zuordnen — sei es GDPR, HIPAA, PCI DSS oder SOX — und den Prüfern strukturierte Nachweise anstelle von Rohprotokollen bereitstellen.

DataSunrise-Berichtskonfigurationsschnittstelle zum Planen täglicher Compliance-Berichte im PDF-, CSV- oder JSON-Format mit anpassbaren Benachrichtigungseinstellungen.

Gemeinsam verwandeln diese Workflows die Compliance von einer manuellen Last in einen gesteuerten Prozess, der auf die regulatorischen Standards einer Organisation zugeschnitten ist.

Beispielhafter Management-Workflow

Stellen Sie sich eine mittelgroße Einzelhandelsbank vor, die sich auf ihr jährliches PCI DSS-Audit vorbereitet.

- Zugriffskontrolle: Das Db2-Team konfiguriert RCAC auf der

transactions-Tabelle, sodass Kassierer nur die Aufzeichnungen ihrer Filiale einsehen können, während Prüfer einen umfassenderen Zugriff behalten. - Erkennung: Während eines geplanten Scans weist DataSunrise darauf hin, dass Kartendaten auch in einem von Entwicklern erstellten Testschema erscheinen. Das Compliance-Team maskiert und verschiebt diese Daten schnell, bevor sie zu einem Problem werden.

- Überwachung: Bei der Überprüfung der Dashboards bemerkt das Sicherheitspersonal einen Alarm — ein externes Konto hat außerhalb der Geschäftszeiten Dutzende ungewöhnlicher Abfragen gegen Kundenkontostände ausgeführt. Das Problem wird umgehend untersucht.

- Berichterstattung: Am Ende des Quartals erstellt der Compliance-Beauftragte mithilfe von DataSunrise einen PDF-Bericht, der Zugriffsereignisse, Maskierungsrichtlinien und Reaktionen auf Vorfälle zusammenfasst. Was früher Tage dauerte, um rohe

db2audit-Protokolle zu analysieren, dauert jetzt nur noch Minuten.

Durch die Kombination von Db2s Zugriffskontrollen mit DataSunrise’s Funktionen zur Erkennung, Überwachung und Berichterstattung erfüllt die Bank nicht nur die regulatorischen Verpflichtungen, sondern reduziert auch das Expositionsrisiko und verkürzt erheblich die Prüfungs-Vorbereitungszeit.

Fazit

Die Verwaltung der Daten-Compliance in Db2 erfordert mehr als das Aktivieren von Funktionen. Es beinhaltet die tägliche Überwachung von Zugriff, Exposition und Nachweisen. Db2 liefert die technische Grundlage, aber ohne zentralisiertes Management häufen sich die Compliance-Risiken.

DataSunrise stärkt Db2, indem es die Erkennung automatisiert, sensible Werte maskiert, Audit-Protokolle konsolidiert und einsatzbereite Berichte generiert. Mit Db2 als Basis und DataSunrise als Management-Schicht können Organisationen die Compliance effizient, kontinuierlich und mit Zuversicht verwalten.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen