Wie man Daten-Governance für Apache Cassandra anwendet

Einleitung

Apache Cassandra ist eine verteilte NoSQL-Datenbank, die dafür bekannt ist, groß angelegte, geschäftskritische Workloads über Cluster und mehrere Rechenzentren zu bewältigen. Mit ihrer hohen Verfügbarkeit und Fehlertoleranz wird Cassandra häufig in Umgebungen eingesetzt, in denen sensible Informationen wie Finanztransaktionen, Gesundheitsakten oder Kundenprofile verantwortungsbewusst verwaltet werden müssen.

Dies wirft die Frage auf: Wie wendet man Daten-Governance für Apache Cassandra an, damit Organisationen regelkonform, sicher und effizient bleiben? In diesem Kontext bedeutet Daten-Governance, zu definieren, zu kontrollieren und zu überwachen, wie Daten im gesamten System abgerufen, verwendet und geschützt werden.

Bevor Sie sich in Governance-Frameworks vertiefen, sollten Sie sich mit allgemeinen Konzepten der Datenkonformität und regulatorischen Verpflichtungen wie der DSGVO oder HIPAA vertraut machen.

Was Cassandra standardmäßig für die Daten-Governance bietet

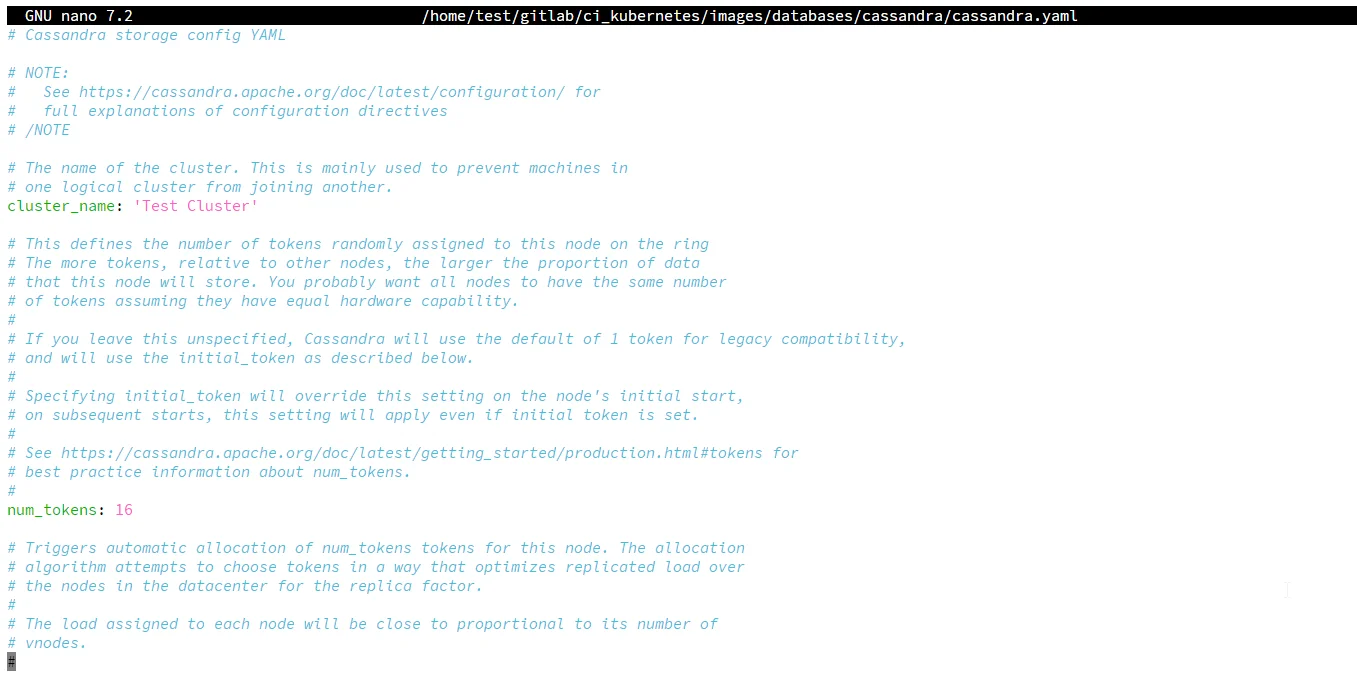

Cassandra stellt grundlegende Governance-Funktionen bereit, jedoch sind alle standardmäßig deaktiviert und erfordern eine umfangreiche manuelle Konfiguration, die hauptsächlich über die Anpassung der cassandra.yaml-Datei erfolgt. Lassen Sie uns untersuchen, was tatsächlich verfügbar ist – und wie die Umsetzung in der Praxis aussieht.

Rollenbasierte Zugriffskontrolle (RBAC)

Voraussetzungen (oft undokumentiert):

# cassandra.yaml muss auf JEDEM Knoten bearbeitet werden

authenticator: PasswordAuthenticator # Standard: AllowAllAuthenticator

authorizer: CassandraAuthorizer # Standard: AllowAllAuthorizer

role_manager: CassandraRoleManager

Nach dem Neustart des Clusters können Sie Rollen erstellen:

-- Zuerst erstellen Sie einen Keyspace (in Dokumentationen oft vergessen)

CREATE KEYSPACE IF NOT EXISTS customer_data

WITH replication = {'class': 'SimpleStrategy', 'replication_factor': 3};

-- Anschließend Rolle erstellen

CREATE ROLE analyst WITH LOGIN = true AND PASSWORD = 'strongPassword';

GRANT SELECT ON KEYSPACE customer_data TO analyst;

Einschränkungen:

- Keine Rollenhierarchie oder Vererbung

- Keine zeitbasierten Zugriffskontrollen

- Keine bedingten Berechtigungen (z. B. “Zugriff nur während der Geschäftszeiten”)

- Passwortänderungen erfordern manuelle CQL-Befehle auf jedem Knoten

Audit-Logging: Komplex und knotenlokal

Zielsetzung: Verfolgen aller Datenbankaktivitäten zur Einhaltung von Vorschriften.

Implementierungsüberlegungen: Das Audit-Logging erfordert eine sorgfältige Konfiguration und erzeugt knotenlokale Binärprotokolle, die aggregiert werden müssen:

audit_logging_options:

enabled: true # Standard: false

logger:

- class_name: BinAuditLogger # Korrekte Struktur (nicht nur "BinAuditLogger")

audit_logs_dir: /var/log/cassandra/audit # ERFORDERLICH, aber in Beispielen oft fehlend

included_categories: DML, DDL, AUTH # Es muss angegeben werden, was protokolliert werden soll

excluded_keyspaces: system, system_schema # Vermeiden Sie das Protokollieren von Systemoperationen

roll_cycle: HOURLY

block: true # Kritisch: gewährleistet keinen Audit-Verlust

max_log_size: 17179869184 # 16 GiB Limit pro Datei

Wesentliche Einschränkungen:

- Protokolle sind auf jedem Knoten im Binärformat verstreut

- Keine integrierte Protokollaggregation oder -zentralisierung

- Erfasst keine fehlgeschlagenen Authentifizierungsversuche

- Erfordert benutzerdefinierte Werkzeuge zur Analyse und Auswertung

- Keine Echtzeit-Benachrichtigungsfunktionen

Datenmaskierung: Versionsabhängig und schemaabhängig

Nur in Cassandra 5.0+ verfügbar und standardmäßig deaktiviert:

# Zuerst in cassandra.yaml aktivieren

dynamic_data_masking_enabled: true # Standard: false

Nach dem Neustart können Sie maskierte Tabellen erstellen:

-- Erfordert zunächst einen Keyspace

CREATE KEYSPACE IF NOT EXISTS healthcare

WITH replication = {'class': 'SimpleStrategy', 'replication_factor': 1};

USE healthcare;

-- Anschließend erstellen Sie eine maskierte Tabelle

CREATE TABLE patients (

id UUID PRIMARY KEY,

name TEXT MASKED WITH mask_inner(1, null),

birth DATE MASKED WITH mask_default()

);

Wesentliche Einschränkungen:

- Nicht verfügbar in Cassandra 3.x oder 4.x (in den meisten Produktionsumgebungen)

- Bestehende Tabellen können nicht maskiert werden, ohne sie zu löschen und neu zu erstellen

- Maskierungsregeln sind im Schema fest codiert (nicht dynamisch)

- Keine kontextabhängige Maskierung (gleiche Maske für alle Benutzer)

- Leistungsbeeinträchtigung ist nicht gut dokumentiert

Herausforderungen und Überlegungen bei der Implementierung

| Konfigurationskomplexität | Betriebliche Einschränkungen | Compliance-Überlegungen |

|---|---|---|

| Funktionen standardmäßig deaktiviert | Kein einheitliches Governance-Dashboard | Manuelle Aufbewahrungs- und Richtlinienverwaltung |

| Manuelle YAML-Bearbeitung auf jedem Knoten | Auditprotokolle erfordern benutzerdefinierte Parser/Aggregation | Abhängigkeit von Cassandra-spezifischen Tools |

| Cluster-Neustarts für jede Änderung | Rollenverwaltung nur über CQL-Befehle | Benutzerdefinierte Berichtserstellung erforderlich |

| Keine Validierung bis zur Laufzeit | Begrenzte Integration in Unternehmens-Identitätssysteme | Manuelle Datenklassifizierung und -erkennung |

Für Organisationen, die mehrere Datenbanken (MySQL, PostgreSQL, MongoDB neben Cassandra) verwalten, wird die Aufrechterhaltung separater Governance-Systeme für jede einzelne untragbar.

Wie man eine vollständige Daten-Governance mit DataSunrise implementiert

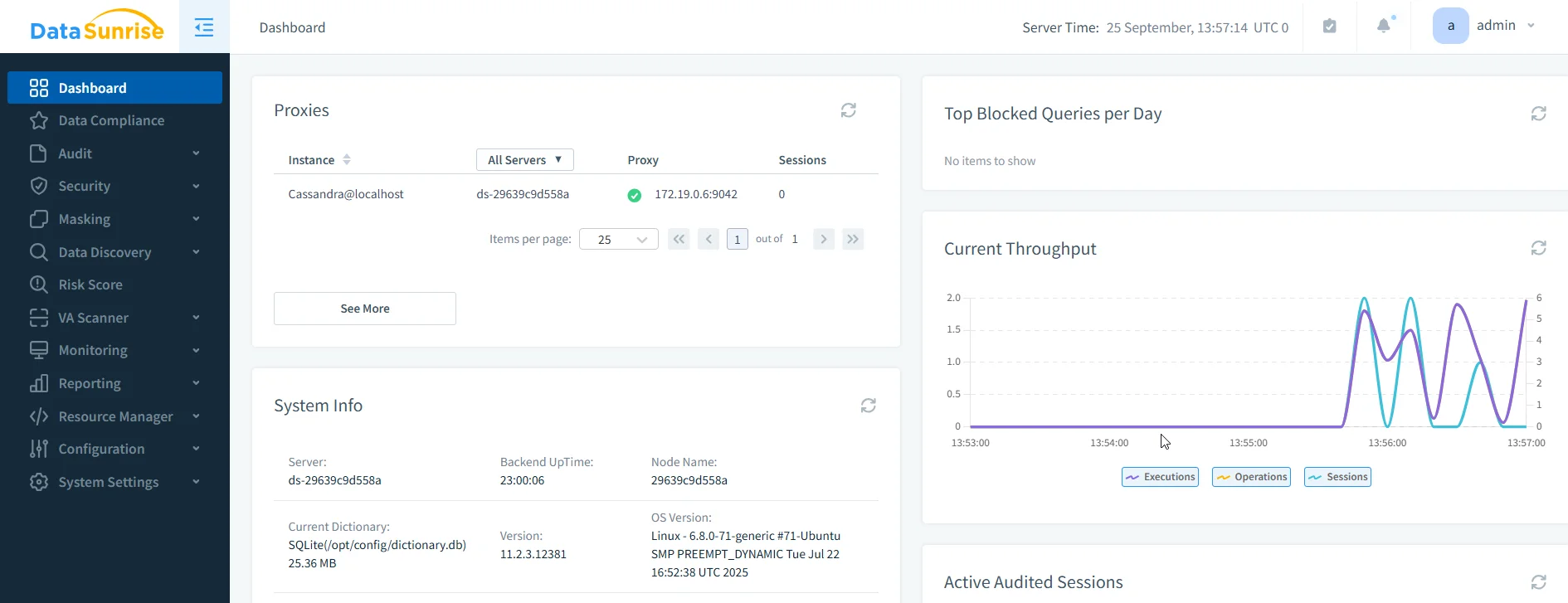

Im Gegensatz zum fragmentierten Ansatz von nativem Cassandra bietet DataSunrise eine einheitliche Governance-Plattform. So erreichen Sie eine umfassende Governance in nur wenigen Schritten:

Schritt 1: DataSunrise bereitstellen (15 Minuten Installation)

Keine YAML-Bearbeitung, keine Neustarts, keine Ausfallzeiten:

- Installieren Sie DataSunrise zwischen Ihren Anwendungen und Cassandra

- Konfigurieren Sie die Verbindung zu Ihrem Cassandra-Cluster über die Weboberfläche

- DataSunrise entdeckt automatisch alle Keyspaces, Tabellen und Spalten

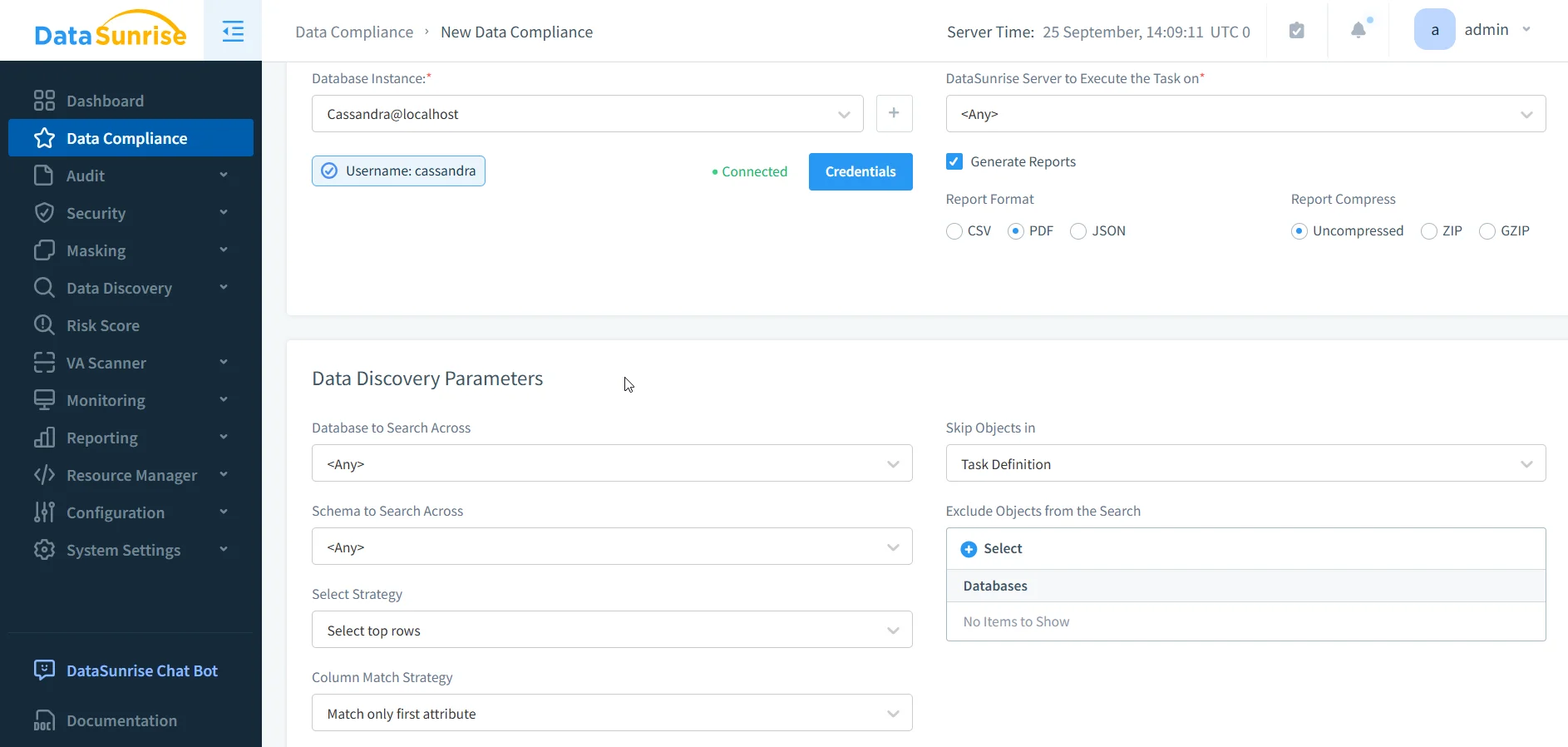

Schritt 2: Automatische Datenkonformität in DataSunrise einrichten (5 Minuten Einrichtung)

Navigieren Sie einfach im linken Menü zu “Datenkonformität”, wählen Sie Ihre Zieldatenbank und die Vorschriften, denen Sie entsprechen müssen (DSGVO, HIPAA, PCI DSS, SOX), und starten Sie die Daten-Erkennung.

DataSunrise wird automatisch:

- Erkennen sensibler Daten (PII, PHI, PCI und benutzerdefinierte Muster)

- Clusterweites Auditing mit zentralisierter Speicherung und Echtzeitsuche aktivieren

- Dynamic Masking-Richtlinien pro Rolle und Kontext anwenden

- Sicherheits-/Firewall-Kontrollen gegen risikoreiche Abfragen konfigurieren

- Automatisierte Compliance-Berichte erstellen, die Sie jederzeit prüfungsbereit halten

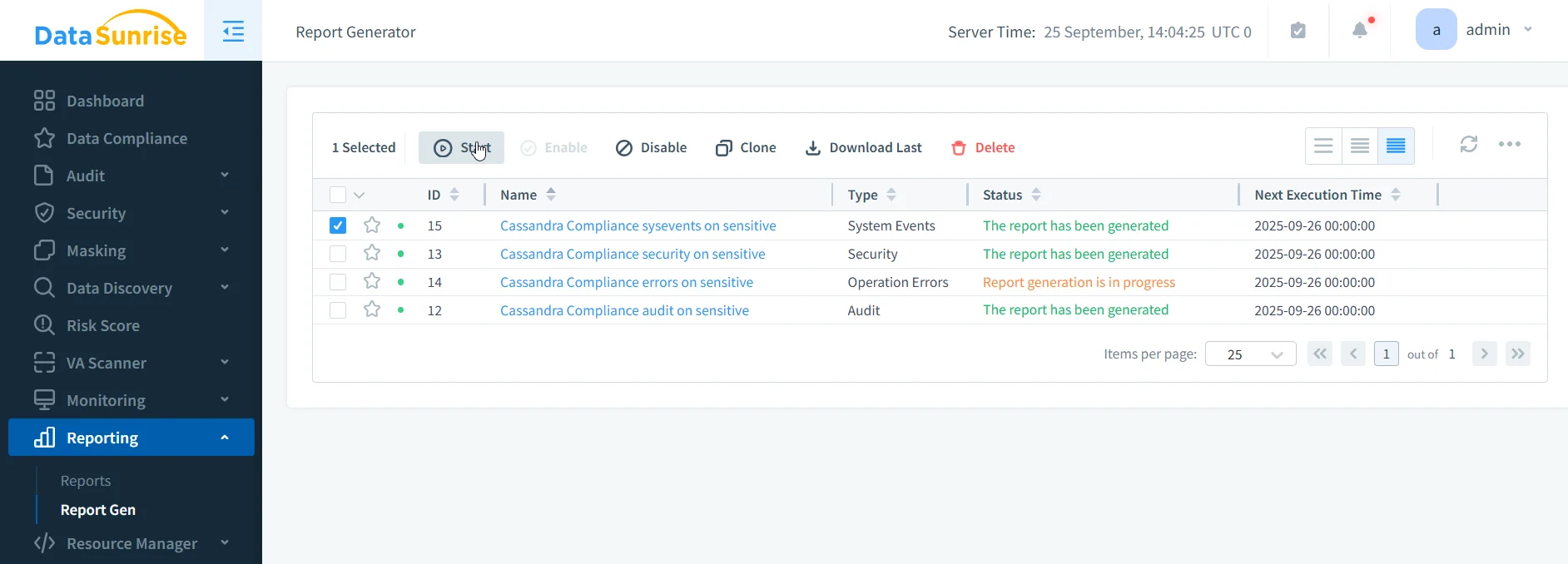

Schritt 3: Compliance-Berichte generieren (1 Klick)

Gehen Sie zu Reporting → Berichtsgenerierung:

- DSGVO: Datenverarbeitungsaktivitäten, Aufbewahrungsrichtlinien, Zugriffsprotokolle

- HIPAA: Audit des PHI-Zugriffs, Verschlüsselungsstatus, Benutzeraktivität

- PCI DSS: Zugriff auf Kartendaten, Überprüfung der Sicherheitskontrollen

- SOX: Zugriff auf Finanzdaten, Änderungsmanagement, Trennung von Aufgaben

Berichte sind prüfungsbereit und enthalten alle erforderlichen Dokumentationen.

Geschäftliche Auswirkungen der Anwendung von Daten-Governance

Die Anwendung strukturierter Daten-Governance mit Cassandra und DataSunrise bringt messbare Vorteile:

| Governance-Ziel | Natives Cassandra | Mit DataSunrise |

|---|---|---|

| Rollenbasierte Zugriffskontrolle | ✅ Basales RBAC | ✅ Erweitertes RBAC, zentrale Richtlinien |

| Audit-Trail | ⚠ Begrenzte Details | ✅ Detailliert, exportierbar, SIEM-Integration |

| Datenmaskierung | ⚠ Teilweise (5.0+) | ✅ Dynamisch, statisch, konsistent |

| Compliance-Automatisierung | ❌ Nur manuell | ✅ Vorgefertigte Vorlagen & Berichte |

| Bedrohungserkennung | ❌ Nicht verfügbar | ✅ Verhaltensanalysen, Warnmeldungen |

Diese Verbesserungen reduzieren nicht nur Compliance-Risiken, sondern optimieren auch interne Abläufe und stärken das Vertrauen von Kunden und Prüfern.

Fazit

Bei der Planung, wie Daten-Governance für Apache Cassandra angewendet werden soll, sollten Organisationen sowohl native Funktionen als auch externe Governance-Plattformen in Betracht ziehen. Während Cassandra grundlegende Kontrollen wie RBAC, Audit-Logging und Maskierung bietet, erfordern fortgeschrittene Anforderungen eine integrierte Lösung.

DataSunrise bietet ein einheitliches Governance-Framework mit automatisierter Compliance, detailliertem Audit und Echtzeitschutz. Diese Kombination hilft Unternehmen, regulatorische Anforderungen zu erfüllen, während die Cassandra-Umgebungen effizient, sicher und widerstandsfähig bleiben.

Wenn Sie bereit sind, die Governance in Ihrer Cassandra-Bereitstellung zu verbessern, vereinbaren Sie eine Demo, um die Fähigkeiten von DataSunrise in Aktion zu erleben.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladenNächste