Wie man Daten-Governance für IBM Db2 anwendet

Einleitung

Daten-Governance ist die Praxis, wie der Zugriff, der Schutz und die Nutzung von Informationen innerhalb einer Organisation gesteuert werden. Sie stellt sicher, dass Daten vertrauenswürdig, sicher und mit den gesetzlichen Anforderungen im Einklang bleiben.

Bei IBM Db2 geht Governance über das bloße Verständnis von Prinzipien hinaus – es geht darum, diese in die Tat umzusetzen. Governance anzuwenden bedeutet, Kontrollen zu konfigurieren, Aktivitäten zu überwachen, Berechtigungen zu überprüfen und sicherzustellen, dass Daten in allen Umgebungen konsequent behandelt werden.

Vorbereitung auf Governance in Db2

Bevor technische Änderungen vorgenommen werden, sollten Administratoren folgende Schritte einleiten:

- Definieren Sie die Richtlinien, die in Ihrer Organisation durchgesetzt werden müssen. Dazu gehören Regeln, wer auf sensible Informationen zugreifen darf, wie lange Daten aufbewahrt werden müssen und welche Art von Audit-Nachweisen von Aufsichtsbehörden erwartet werden.

- Identifizieren Sie sensible Daten in den Schemata und Anwendungen. Db2 stellt Systemkatalogansichten wie

SYSCAT.COLUMNSundSYSCAT.TABLESzur Verfügung, die Administratoren dabei unterstützen, zu ermitteln, wo personenbezogene Daten (PII) oder Finanzdaten gespeichert sind. Eine frühzeitige Überprüfung dieser Tabellen stellt sicher, dass Governance-Maßnahmen auf die richtigen Datensätze abzielen. - Berücksichtigen Sie regulatorische Treiber wie GDPR, HIPAA, PCI DSS oder SOX. Jeder dieser Standards bringt unterschiedliche Verpflichtungen mit sich – GDPR betont die Datenminimierung, HIPAA erfordert die Vertraulichkeit von Gesundheitsdaten, PCI DSS fokussiert den Schutz von Kartendaten und SOX verlangt Integrität in der Finanzberichterstattung. Db2s Auditfunktionen (

db2audit) und Überwachungsansichten (SYSIBMADM) decken diese Anforderungen ab und erzeugen die erforderlichen Nachweise.

Schritt 1 – Zugriffskontrollen konfigurieren

Db2 bietet Row and Column Access Control (RCAC) und Label-Based Access Control (LBAC). Diese Funktionen ermöglichen es Administratoren, Richtlinien direkt auf Datenbankebene durchzusetzen.

Beispiel: Einschränkung, dass jeder Arzt nur auf die Patientenakten seiner eigenen Patienten zugreifen kann:

ALTER TABLE patients ACTIVATE ROW ACCESS CONTROL;

CREATE PERMISSION doctor_only

ON patients

FOR ROWS WHERE CURRENT USER = doctor_id

ENFORCED FOR ALL ACCESS

ENABLE;

Dies stellt sicher, dass Benutzer nur auf die ihnen zugewiesenen Daten zugreifen können – ein Grundpfeiler der Governance.

Schritt 2 – Aktivierung der Aktivitätsüberwachung

Governance erfordert Transparenz darüber, wer verbunden ist und was er tut. Db2 bietet Überwachungsansichten wie SYSIBMADM.MON_CONNECTION_SUMMARY.

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Diese Abfrage zeigt aktuelle Verbindungen und ermittelt, welche Anwendungen und Konten aktiv sind.

Schritt 3 – Berechtigungen überprüfen

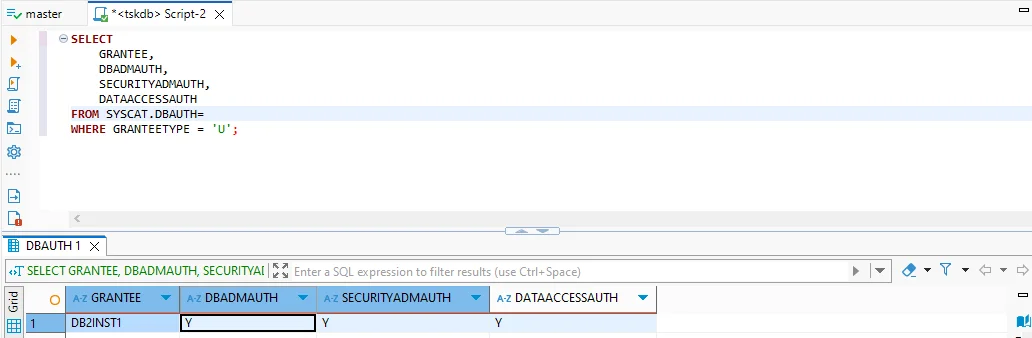

Governance erfordert auch, zu wissen, wer über erweiterte Rollen verfügt. Db2 ermöglicht dies mit Katalogansichten:

SELECT

GRANTEE,

DBADMAUTH,

SECURITYADMAUTH,

DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Dies hilft Administratoren, Konten mit weitreichenden Berechtigungen zu identifizieren und zu bestätigen, ob diese den Governance-Richtlinien entsprechen.

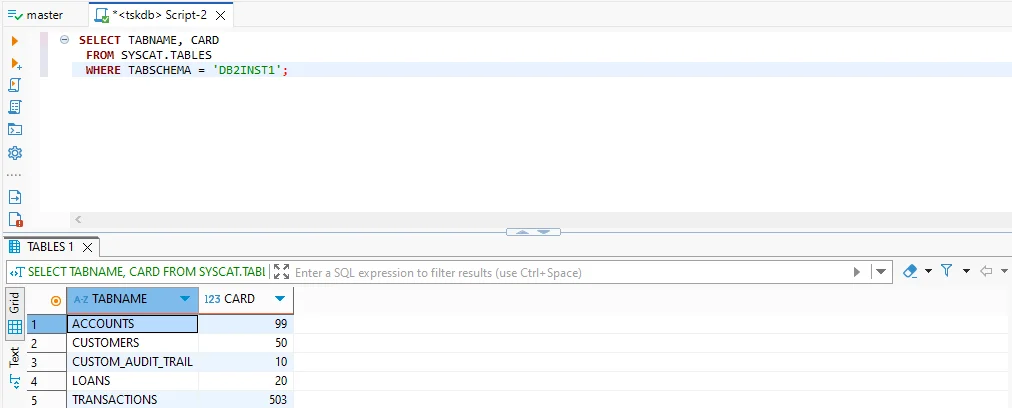

Schritt 4 – Dateninventar verwalten

Der Katalog von Db2 unterstützt Administratoren dabei, ein Inventar der Tabellen und Zeilenzahlen zu führen. Dies unterstützt die Governance, indem sichergestellt wird, dass sensible Daten nicht übersehen werden.

SELECT TABNAME, CARD

FROM SYSCAT.TABLES

WHERE TABSCHEMA = 'DB2INST1';

Ein Tabelleninventar erleichtert es, das Wachstum zu verfolgen, Anomalien zu erkennen und zu überprüfen, ob Administratoren sensible Datensätze angemessen kontrollieren.

Was passiert, wenn Sie hier aufhören?

Die ausschließliche Nutzung nativer Funktionen bietet zwar Sichtbarkeit und Kontrolle, lässt aber Governance-Lücken bestehen:

- Sensible Daten bleiben für Benutzer mit Abfragerechten vollständig sichtbar – es gibt kein dynamisches Maskieren.

- Die Identifizierung von PII oder PHI erfordert eine manuelle Überprüfung der Schemata.

- Die

db2audit-Protokolle liefern zwar Details, sind aber bei großem Umfang schwer auszuwerten. - Jede Db2-Instanz erfordert eine separate Governance, was zu einer inkonsistenten Durchsetzung führt.

Diese Einschränkungen bergen Risiken wie interne Datenlecks, unvollständige Audits und eine Verschiebung der Richtlinien in den verschiedenen Umgebungen.

Schritt 5 – Governance mit DataSunrise erweitern

DataSunrise ist eine Plattform für Datenbanksicherheit und Compliance, die Db2 ergänzt, indem sie Governance-Lücken schließt, die native Tools nicht überwinden können. Sie integriert sich transparent, ohne dass Änderungen am Anwendungscode erforderlich sind, und bietet Governance-Teams erweiterte Werkzeuge zum Schutz und zur Überwachung sensibler Daten.

Verbesserte Zugriffskontrolle und Sichtbarkeit

Stärkere Zugriffskontrolle: Dynamisches Maskieren geht über Db2s RCAC und LBAC hinaus. Es verbirgt sensible Felder wie Kreditkartennummern oder medizinische Unterlagen in Echtzeit und passt die Ansicht je nach Benutzerrolle an. Dies verhindert, dass Analysten, Entwickler oder Supportmitarbeiter regulierte Daten einsehen, und reduziert das Risiko von internen Datenlecks.

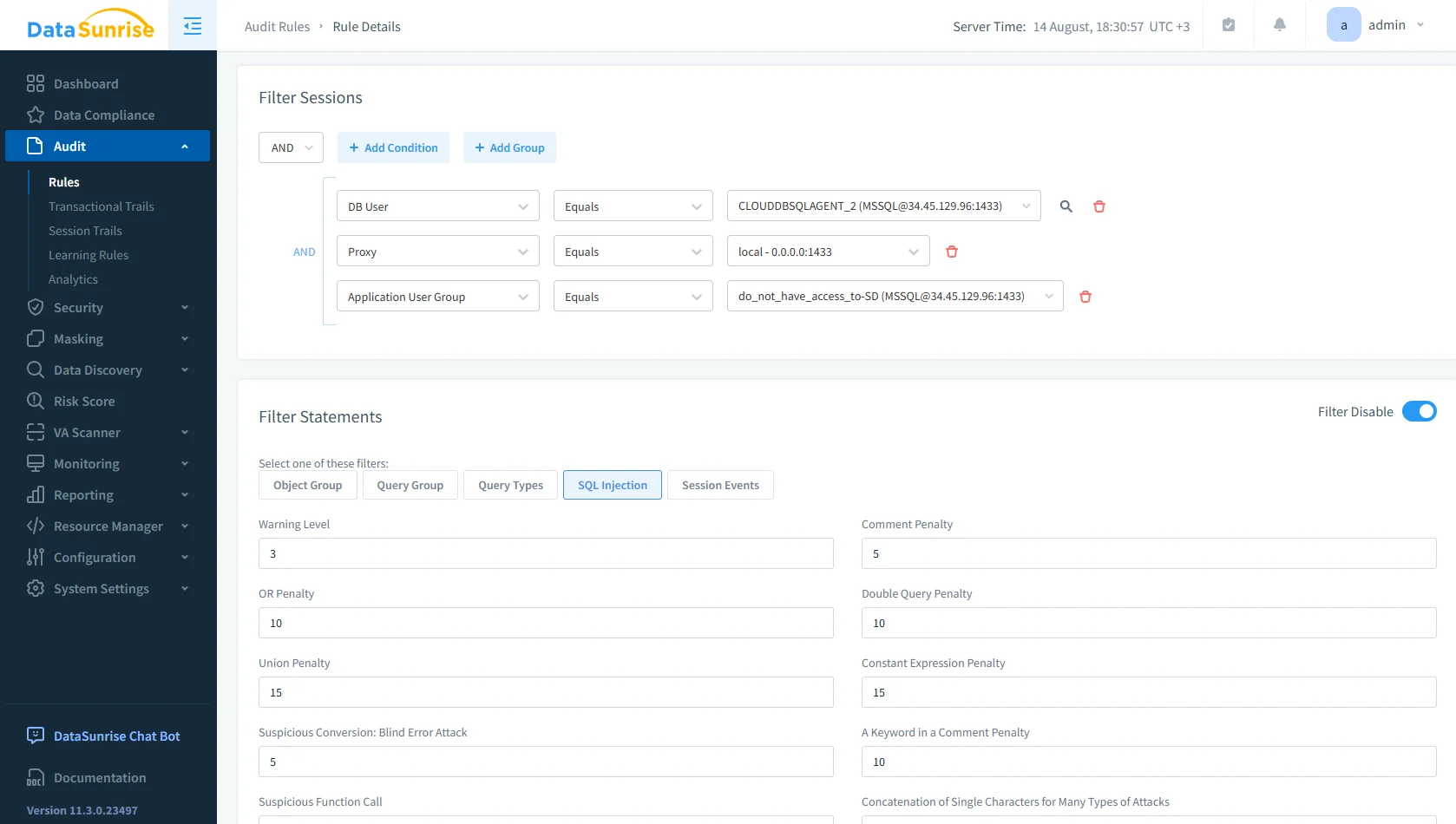

DataSunrise-Konfigurationsbildschirm der Audit-Regeln zum Filtern von Sitzungen und Anweisungen, einschließlich SQL-Injection-Filtern und Strafmaß-Einstellungen. Tiefere Sichtbarkeit: Die Auditlösung konsolidiert Db2-Aktivitäten in Dashboards und Alarmmeldungen. Anstatt rohe

db2audit-Protokolle auszuwerten, analysieren Governance-Teams strukturierte, in Echtzeit aktualisierte Ansichten von Logins, Abfragen, Schemataänderungen und Datenexporten. So kann schneller auf ungewöhnliche Aktivitäten reagiert werden.

Erkennung, Durchsetzung und Berichterstattung

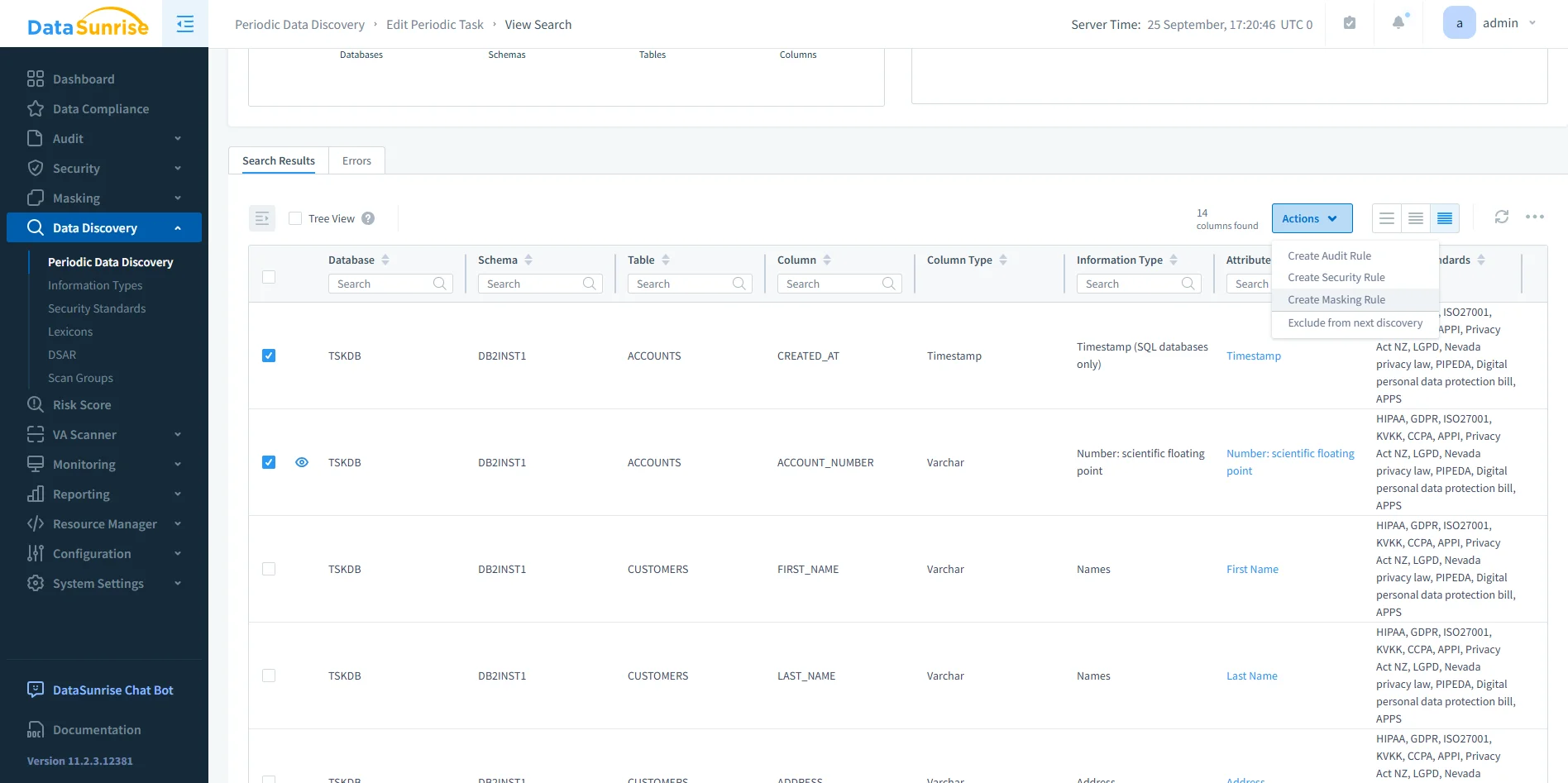

Automatisierte Erkennung: Datenentdeckungstools durchsuchen Db2-Schemata, um den Standort von PII und PHI zu identifizieren. Administratoren können Daten, die sie nicht lokalisieren, nicht schützen. Die automatisierte Erkennung stellt sicher, dass während der Audits kein sensibler Datensatz übersehen wird.

DataSunrise-Oberfläche für Datenentdeckung, die periodische Scan-Ergebnisse anzeigt und dabei sensible Spalten wie Kontonummern und Personennamen hervorhebt. Kontinuierliche Durchsetzung: Mit Compliance Autopilot werden Governance-Richtlinien für GDPR, HIPAA, PCI DSS und SOX konsistent umgesetzt. Sobald neue Benutzer, Rollen oder Objekte in Db2 erscheinen, passt das System die Durchsetzungsregeln an, um Compliance-Abweichungen zu vermeiden.

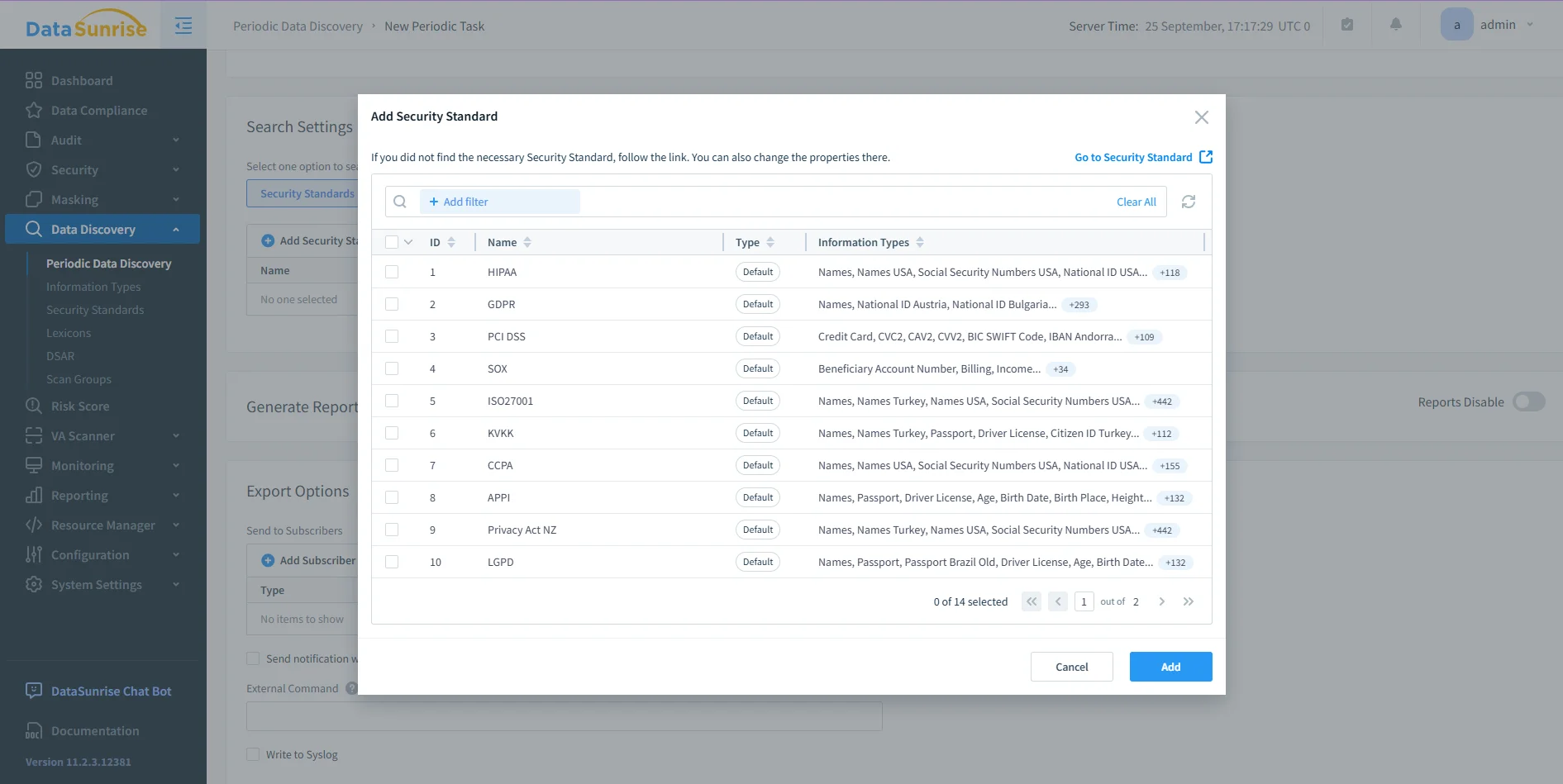

DataSunrise-Konfigurationsfenster für Sicherheitsstandards, das Zuordnungen zu Rahmenwerken wie HIPAA, GDPR, PCI DSS und SOX anzeigt. Audit-fertige Nachweise: Automatisierte Berichterstattung erzeugt mit einem Klick klare PDF- oder HTML-Berichte. Dadurch entfällt das manuelle Zusammenstellen von Nachweisen aus verschiedenen Db2-Protokollen, und Organisationen können ihre Verantwortlichkeit ohne Verzögerungen nachweisen.

Indem diese Funktionen auf die nativen Features von Db2 aufgesetzt werden, verwandelt DataSunrise die Governance von verstreuten manuellen Prüfungen in ein umfassendes, proaktives Programm. Es stärkt die Sicherheit und optimiert die Überwachung, sodass Daten jederzeit kontrolliert und auditbereit bleiben.

Governance in der Praxis anwenden

Die folgende Tabelle zeigt, wie Governance-Aufgaben in Db2 allein im Vergleich zu Db2 in Kombination mit DataSunrise funktionieren.

| Governance-Aufgabe | Db2 Native | Db2 mit DataSunrise |

|---|---|---|

| Zugriffskontrolle | RCAC und LBAC beschränken den Benutzerzugriff auf Zeilen- und Spaltenebene. | Dynamisches Maskieren verbirgt sensible Werte in Echtzeit, angepasst an die Benutzerrollen. |

| Aktivitätsüberwachung | MON_CONNECTION_SUMMARY liefert aktuelle Sitzungsdaten; db2audit erzeugt rohe Protokolle. | Vereinheitlichte Audit-Trails mit Dashboards und Alarmmeldungen für eine klare Überwachung. |

| Berechtigungsprüfung | SYSCAT.DBAUTH zeigt rollenbasierte Datenbankberechtigungen, erfordert jedoch eine manuelle Überprüfung. | Zentralisierte Übersicht über Berechtigungen in Db2 und anderen Datenbanken. |

| Dateninventar | SYSCAT.TABLES zeigt Tabellennamen und Zeilenanzahlen an. | Automatisierte Erkennung lokalisiert und klassifiziert PII/PHI in allen Schemata. |

| Audit-Berichterstattung | Keine nativen Reporting-Funktionen jenseits von rohen Protokollen. | Mit einem Klick PDF/HTML-Compliance- und Governance-Berichte. |

Fazit

Daten-Governance in Db2 anzuwenden bedeutet, weit mehr zu tun als nur einige Funktionen zu aktivieren. Administratoren müssen Zugriffskontrollen anpassen, Sitzungen überwachen, Berechtigungen überprüfen und Dateninventare führen. Diese Maßnahmen schaffen eine Grundlage für Governance, doch die nativen Fähigkeiten von Db2 reichen nicht aus, um komplexe Anforderungen zu erfüllen.

DataSunrise erweitert diese Grundlage durch Maskierung, automatisierte Erkennung, vereinheitlichte Auditierung und Berichterstattung. Es verwandelt Db2 in eine Plattform, die Governance in hybriden und multi-datenbank Umgebungen gewährleistet. Durch einen strukturierten Ansatz und die Ergänzung von Db2 mit DataSunrise wenden Organisationen Governance effektiv an und erhalten diese langfristig aufrecht.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen