Automatización de Cumplimiento de Datos de IBM Db2

Regulaciones como GDPR, HIPAA, PCI DSS y SOX establecen expectativas estrictas sobre cómo las organizaciones deben gestionar y proteger la información. Cumplir con estos estándares requiere algo más que un almacenamiento seguro: los equipos deben rastrear quién accedió a la información, demostrar que dicho acceso fue legítimo y aplicar enmascaramiento o restricciones a campos sensibles cuando sea necesario.

IBM Db2 proporciona funciones nativas para auditoría, monitoreo y control de acceso basado en roles que apoyan estos objetivos. Sin embargo, en la práctica, los administradores a menudo encuentran que las herramientas son manuales y fragmentadas—los registros se dispersan en varias vistas, la generación de informes requiere scripts personalizados y los privilegios se vuelven difíciles de validar a medida que las bases de datos escalan.

Este artículo examina las capacidades de cumplimiento integradas en Db2, explica en qué aspectos son insuficientes y muestra cómo DataSunrise ayuda a automatizar el cumplimiento en entornos Db2.

Entendiendo los Desafíos de Cumplimiento en Db2

La arquitectura de Db2 introduce varios obstáculos en el cumplimiento:

- Necesidades de Monitoreo Granular – Cada SELECT, INSERT o DELETE debe poder rastrearse.

- Exposición de Datos Sensibles – La información personal identificable (PII) y los registros financieros deben ser enmascarados o restringidos.

- Gestión de Roles y Privilegios – La deriva de privilegios y la asignación inconsistente de roles complican las auditorías.

- Complejidad de Auditoría – Los registros de auditoría nativos requieren análisis manual y carecen de reportes centralizados.

Sí — en este momento está un poco sobrecargado. Tienes seis subsecciones con múltiples ejemplos de SQL, lo que puede diluir el enfoque. Para la narrativa de cumplimiento, no necesitas detallar cada vista del sistema.

Aquí tienes una versión más depurada que conserva las características nativas más relevantes de Db2 (auditoría, monitoreo, privilegios) mientras se recorta parte del detalle adicional:

Características Nativas de Cumplimiento de Db2

Db2 incluye herramientas de monitoreo y auditoría que ayudan a formar la base de los programas de cumplimiento. Las características más útiles son los registros de auditoría, el monitoreo de actividades y la verificación de privilegios.

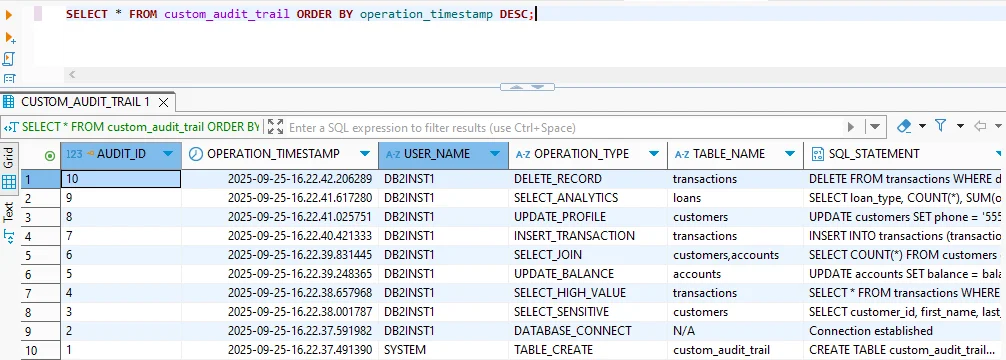

1. Registro de Auditoría Personalizado

Las tablas de auditoría personalizadas pueden registrar operaciones sensibles para su posterior revisión:

SELECT * FROM custom_audit_trail

ORDER BY operation_timestamp DESC;

Los administradores pueden filtrar por tipo de evento para aislar acciones críticas, como consultas sensibles o transacciones financieras.

2. Monitoreo de Actividad y Aplicaciones

Db2 proporciona vistas de monitoreo que relacionan la actividad de la base de datos con usuarios y aplicaciones específicas:

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Para rastreo en sesiones en vivo:

SELECT APPL_NAME, AUTHID, APPL_STATUS

FROM SYSIBMADM.APPLICATIONS;

Esta visibilidad es esencial para demostrar la responsabilidad durante una auditoría.

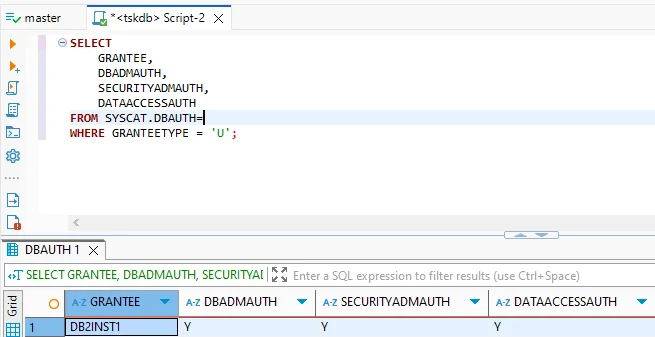

3. Verificación de Privilegios y Autorizaciones

Db2 almacena las autorizaciones a nivel de usuario en catálogos del sistema, lo que permite revisar rápidamente los derechos de acceso:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

La validación regular de estos resultados garantiza que los privilegios permanezcan alineados con los requisitos de cumplimiento.

Limitaciones de los Enfoques de Cumplimiento Nativos

Aunque estas herramientas cubren lo básico, tienen deficiencias notables:

| Limitación | Impacto | Nivel de Riesgo |

|---|---|---|

| Configuración manual de reglas de auditoría | Errores humanos e inconsistencia | Alto |

| No hay descubrimiento automatizado de datos | Los datos sensibles pueden permanecer sin protección | Crítico |

| Capacidades de reporte limitadas | Mayor esfuerzo manual durante auditorías | Medio |

| Gestión compleja de privilegios | Difícil de validar la proliferación de roles a gran escala | Alto |

Automatización del Cumplimiento en Db2 con DataSunrise

DataSunrise amplía las capacidades de Db2 al automatizar los controles de cumplimiento:

- Descubrimiento Automatizado de Datos Sensibles – Escanea esquemas de Db2 en busca de datos regulados (PII, PCI, PHI).

- Enmascaramiento Dinámico de Datos – Enmascara valores sensibles en el momento de la consulta, sin requerir cambios en el esquema.

- Auditoría y Monitoreo Centralizados – Consolida registros y proporciona paneles de control en tiempo real.

- Piloto Automático de Cumplimiento – Ajusta automáticamente las políticas cuando aparecen nuevos datos o roles.

- Informes Listos para Auditar – Genera informes con un clic para GDPR, HIPAA, PCI DSS y SOX.

Automatización Paso a Paso del Cumplimiento con DataSunrise

-

Despliega DataSunrise

Conecta DataSunrise a tus instancias de Db2 utilizando la opción de despliegue que se adapte a tu configuración — modo proxy para una aplicación en línea, modo sniffer para monitoreo pasivo, o seguimiento de registros cuando el acceso en línea no sea posible. -

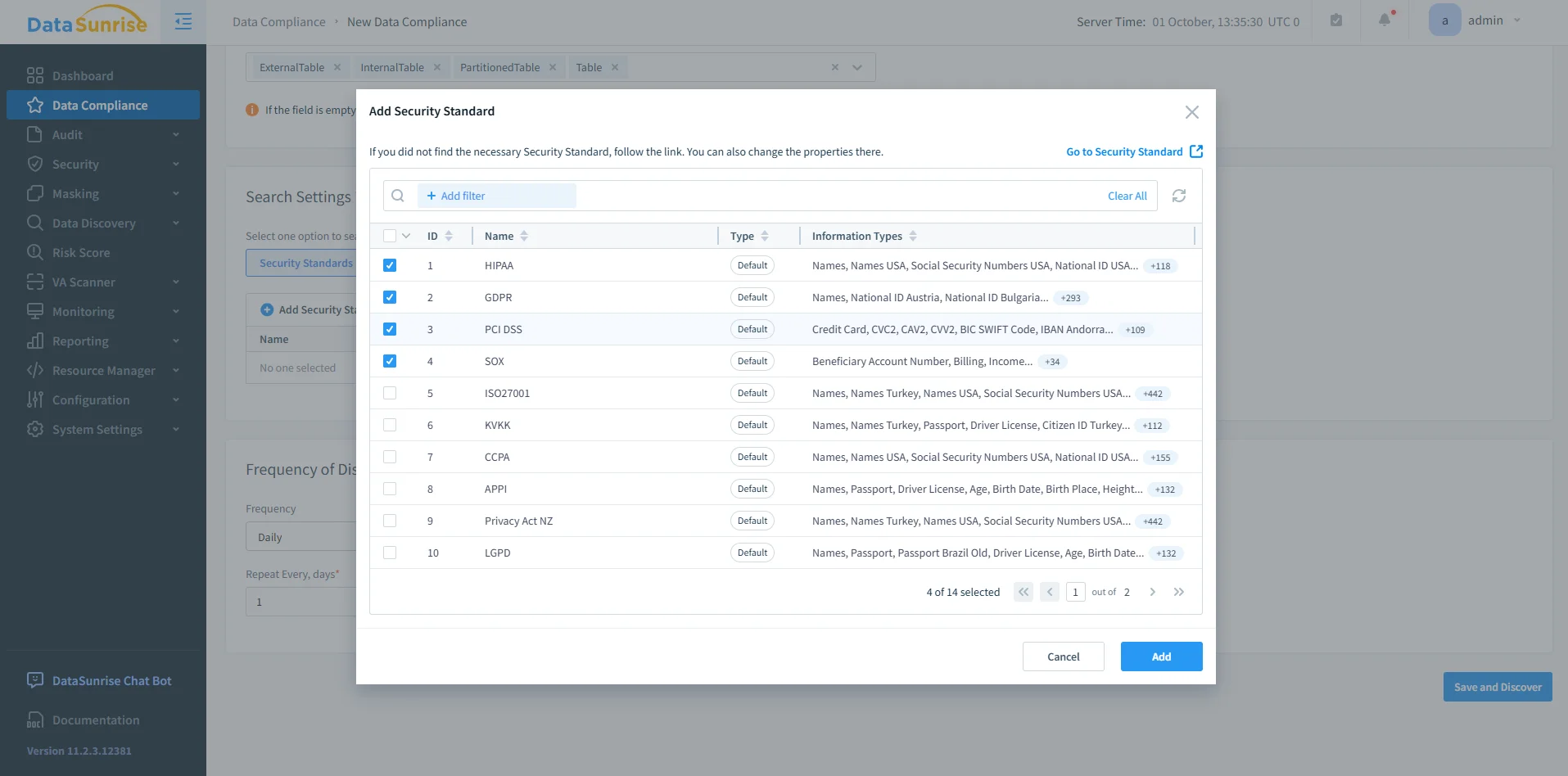

Agrega una Regla de Cumplimiento de Datos

En la sección de Cumplimiento de Datos, haz clic en + Agregar Cumplimiento de Datos. Aquí defines los objetos de cumplimiento eligiendo la instancia de Db2, especificando los criterios de búsqueda y vinculando la regla a acciones de auditoría o enmascaramiento. En lugar de plantillas predefinidas para GDPR/HIPAA/PCI, creas políticas alineadas con las regulaciones que apliquen a tu entorno.

Selección de Normas de Seguridad en DataSunrise – Agregar una regla de cumplimiento eligiendo normas como HIPAA, GDPR, PCI DSS y SOX. -

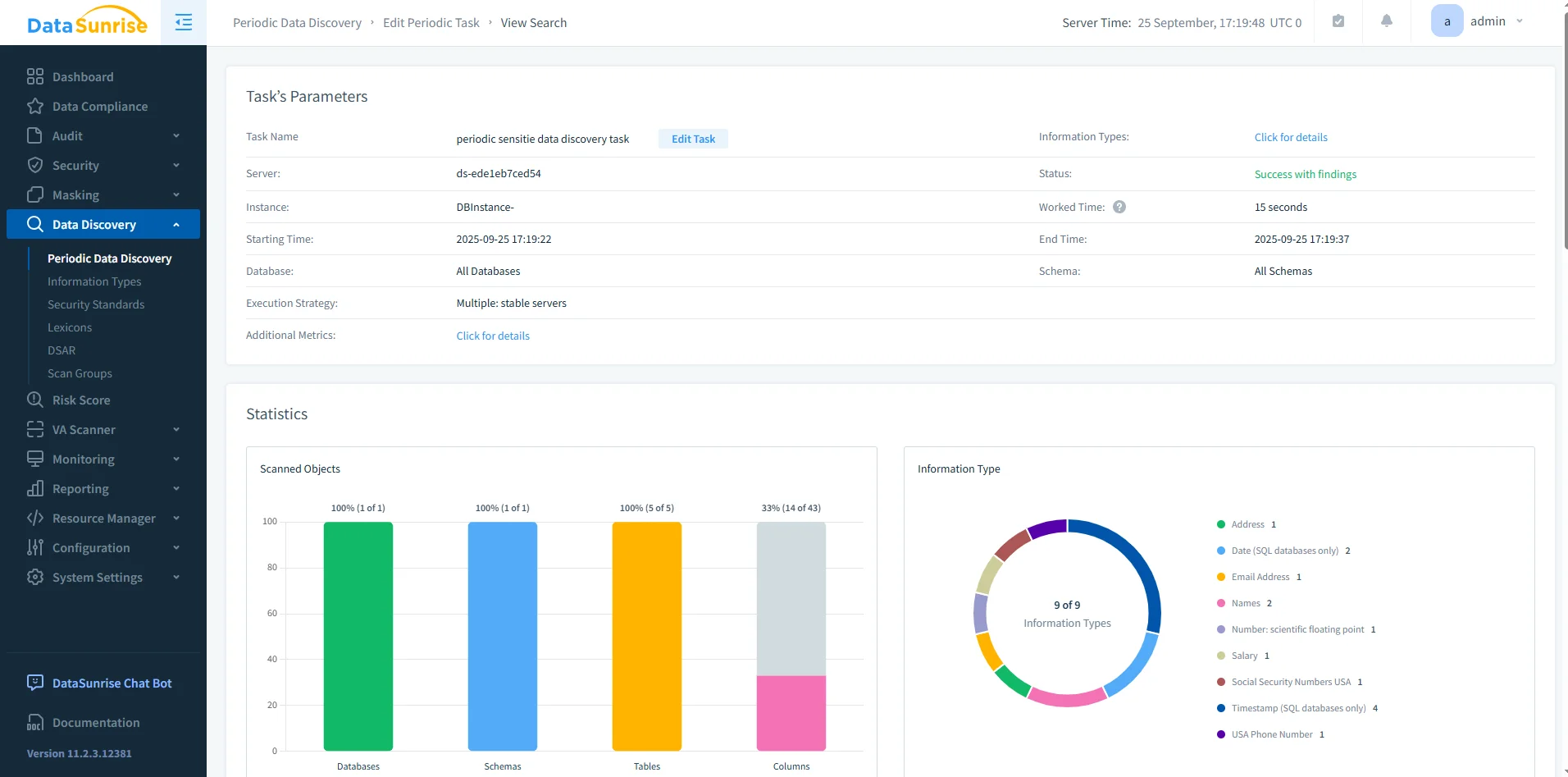

Ejecuta el Descubrimiento de Datos Sensibles

Utiliza el módulo de Descubrimiento de Datos Sensibles para escanear esquemas de Db2 y detectar campos regulados como números de seguro social, números de tarjetas de crédito o PHI. Los resultados del descubrimiento pueden alimentarse directamente en tus reglas de cumplimiento.

Panel de Control del Descubrimiento Periódico de Datos en DataSunrise – Resultados de una tarea de descubrimiento con estadísticas sobre bases de datos, esquemas, tablas y columnas sensibles analizadas. -

Configura Políticas de Protección

Aplica la aplicación mediante enmascaramiento dinámico de datos, firewall de base de datos o alertas de monitoreo. Estas políticas aseguran que los datos sensibles estén controlados en el momento de la consulta.

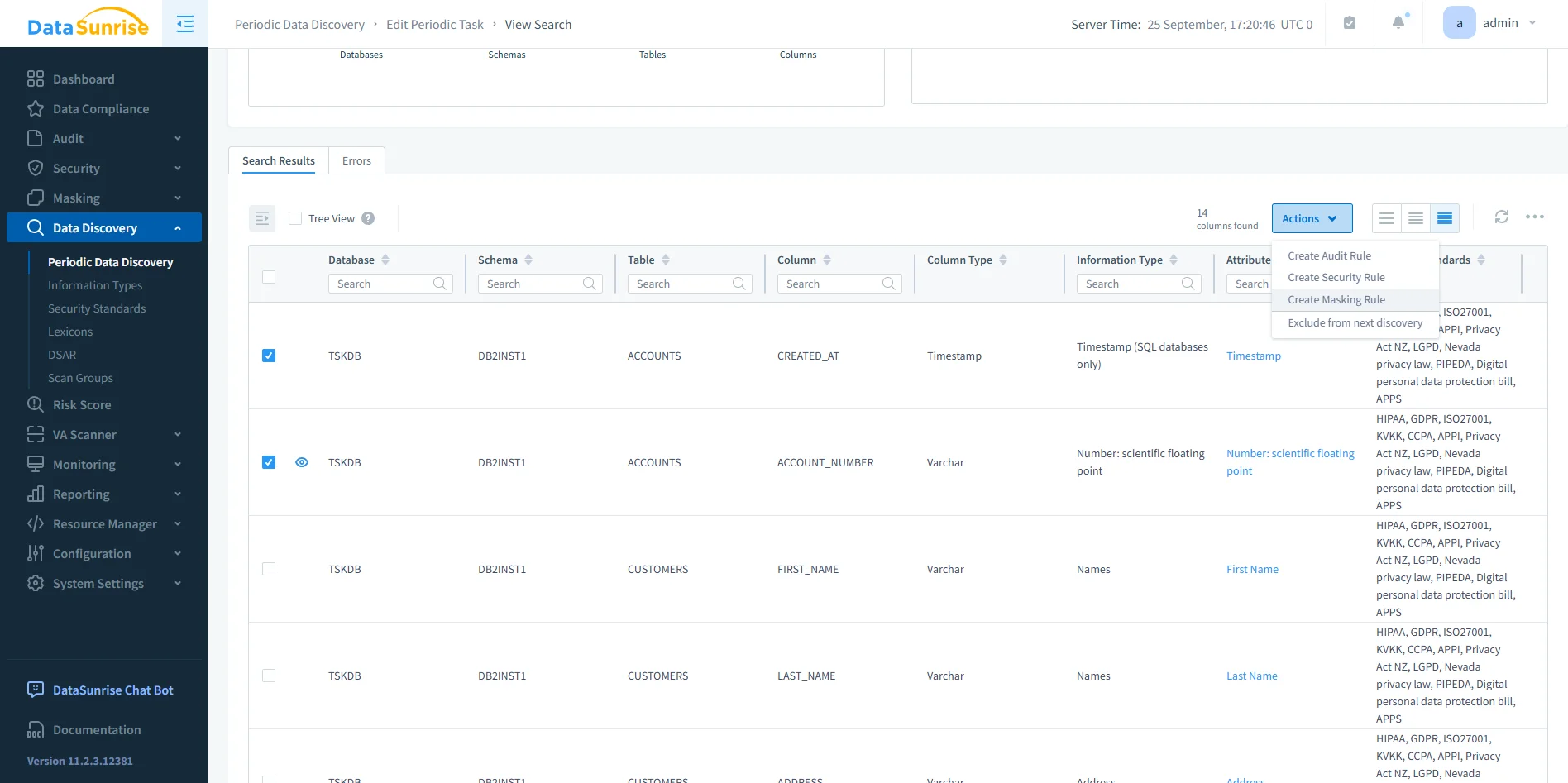

Resultados del Descubrimiento de Datos en DataSunrise – Lista detallada de tablas y columnas de Db2 con tipos de datos sensibles identificados, vinculados a las regulaciones aplicables. -

Genera Informes de Auditoría

Utiliza el módulo de Reportes para crear evidencia lista para auditorías. Los informes pueden programarse o generarse bajo demanda, evitando la necesidad de revisar manualmente los registros.

Beneficios del Cumplimiento Automatizado

Las organizaciones que adoptan DataSunrise con Db2 experimentan mejoras medibles en varias áreas:

| Beneficio | Descripción |

|---|---|

| Reducción de carga de trabajo del 80–90% | El descubrimiento, enmascaramiento y reporte automatizados reducen drásticamente el esfuerzo manual. |

| Aplicación en tiempo real | Las políticas de seguridad y cumplimiento se aplican instantáneamente en las consultas de Db2. |

| Reportes consistentes | Los informes unificados proporcionan una fuente única de información para los auditores y equipos. |

| Alineación regulatoria a prueba de futuro | Las políticas se adaptan automáticamente a medida que evolucionan los marcos de cumplimiento. |

Conclusión

IBM Db2 proporciona sólidos elementos para el cumplimiento a través de registros de auditoría, vistas de monitoreo y verificaciones de privilegios. Sin embargo, estas herramientas siguen siendo manuales y fragmentadas.

Con DataSunrise, los entornos Db2 obtienen descubrimiento automatizado, enmascaramiento, monitoreo centralizado e informes de cumplimiento en tiempo real. Esta combinación transforma el cumplimiento de una carga intensiva en recursos a un marco adaptativo y automatizado.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora