Cómo automatizar el cumplimiento de datos para IBM Db2

Las empresas de hoy deben cumplir con estrictos estándares de protección de datos, como GDPR, HIPAA, PCI DSS y SOX. Estos marcos exigen que los datos sensibles se gestionen de forma segura, con total visibilidad y prueba de control.

IBM Db2 es una plataforma de bases de datos relacional conocida por su fiabilidad y escalabilidad en entornos empresariales. Proporciona funciones nativas de auditoría y gestión de accesos que ayudan a cumplir con las obligaciones básicas de cumplimiento, pero a menudo dependen de una configuración y mantenimiento manual.

Este artículo explica cómo utilizar las capacidades integradas de Db2 para el cumplimiento y cómo DataSunrise — una plataforma de seguridad y cumplimiento de bases de datos que automatiza el descubrimiento, el enmascaramiento, la auditoría y la generación de informes — puede simplificar y centralizar estos procesos para una protección continua e informes sin esfuerzo.

Perfecto — ya que ha subido el conjunto completo de capturas de pantalla de Db2 (registros de auditoría, monitoreo, autenticación de DB, rendimiento, etc.), ahora puedo reescribir la sección de Características Nativas de Cumplimiento en Db2 para que sea fresca, sin repeticiones y equilibrada en tono.

Esta nueva redacción evita repetir la estructura de los artículos anteriores sobre Db2. Resalta diferentes perspectivas a partir de las mismas capturas de pantalla, manteniendo un flujo natural.

Características Nativas de Cumplimiento en Db2

Db2 incluye varios componentes integrados que apoyan el monitoreo del cumplimiento y la preparación para auditorías. En conjunto, permiten a los administradores rastrear la actividad de los usuarios, verificar privilegios y mantener la transparencia en las operaciones.

1. Registro de Transacciones y Accesos

Db2 puede capturar cada operación — desde simples lecturas hasta actualizaciones y eliminaciones — en un registro de auditoría personalizado.

Esto ayuda a identificar quién accedió o modificó registros sensibles y cuándo se produjo el cambio.

SELECT * FROM custom_audit_trail

ORDER BY operation_timestamp DESC;

Los administradores pueden centrarse en categorías específicas de eventos, como consultas sensibles o transacciones financieras:

SELECT * FROM custom_audit_trail

WHERE operation_type IN ('SELECT_SENSITIVE', 'UPDATE_PROFILE', 'DELETE_RECORD')

ORDER BY operation_timestamp DESC;

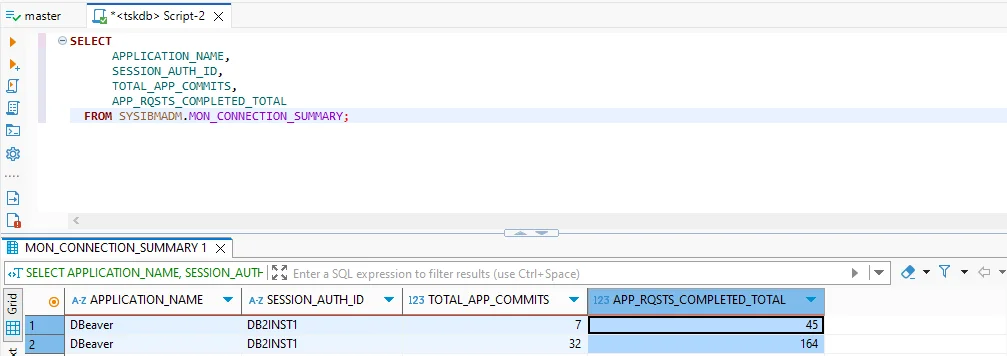

2. Seguimiento de Sesiones y Aplicaciones

Las vistas SYSIBMADM.MON_CONNECTION_SUMMARY y SYSIBMADM.APPLICATIONS proporcionan visibilidad en tiempo real de la actividad de los clientes.

Estas muestran qué aplicaciones — como DBeaver o scripts personalizados — están conectadas, junto con el número de confirmaciones y solicitudes completadas.

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS, APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Estos datos pueden revelar anomalías en el rendimiento o comportamientos inusuales de las sesiones, apoyando tanto el análisis de seguridad como la generación de informes de cumplimiento.

3. Revisión de Autorizaciones y Roles

Los catálogos de Db2 proporcionan información detallada sobre los privilegios concedidos.

Los administradores pueden consultar SYSCAT.DBAUTH para asegurar que solo los usuarios autorizados posean derechos administrativos o de acceso a datos:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Esta vista ayuda a detectar privilegios excesivos o usuarios que poseen tanto la autoridad DBADM como SECADM — una combinación que a menudo viola las políticas internas de segregación de funciones.

4. Estadísticas de Rendimiento y Recursos

Más allá de los datos de auditoría, las métricas de rendimiento de Db2 apoyan el cumplimiento al garantizar que los sistemas operen dentro de límites controlados y predecibles.

La vista SYSIBMADM.MON_DB_SUMMARY agrega confirmaciones, tiempo de CPU y eficiencia del pool de búfer, lo cual es útil para demostrar la estabilidad de la base de datos o la disciplina en la gestión de recursos bajo los requisitos de SOX o PCI.

SELECT TOTAL_APP_COMMITS, AVG_RQST_CPU_TIME, TOTAL_BP_HIT_RATIO_PERCENT

FROM SYSIBMADM.MON_DB_SUMMARY;

Limitaciones del Enfoque Nativo

| Limitación | Impacto en el Cumplimiento | Nivel de Riesgo |

|---|---|---|

| Configuración manual de políticas de auditoría | Requiere mucho tiempo y es propenso a errores humanos | Alto |

| Ausencia de descubrimiento automático de datos sensibles | Campos regulados pueden pasar desapercibidos | Crítico |

| Registros y reportes fragmentados | Complejo de consolidar para los auditores | Medio |

| Configuración estática | Difícil de mantener durante cambios en el esquema o los roles | Alto |

Si bien las herramientas de Db2 proporcionan la base, la verdadera automatización requiere un sistema centralizado capaz de descubrir, aplicar políticas de forma adaptativa y generar informes unificados.

Automatización del Cumplimiento de Datos con DataSunrise

DataSunrise mejora el cumplimiento en Db2 al integrar el descubrimiento, el enmascaramiento, la auditoría y la generación de informes en un solo flujo de trabajo automatizado.

Las capacidades clave incluyen:

- Descubrimiento de Datos Sensibles – Escanea automáticamente los esquemas de Db2 para localizar datos de PII, PHI y PCI.

- Enmascaramiento Dinámico de Datos – Protege los valores sensibles en tiempo de consulta sin alterar el esquema.

- Firewall de Base de Datos – Bloquea accesos no autorizados o consultas riesgosas antes de su ejecución.

- Auditoría y Monitoreo – Centraliza la recolección de auditorías con capacidades de filtrado y análisis.

- Módulo de Reportes – Genera informes listos para los auditores en todas las instancias de Db2.

Proceso Paso a Paso para la Automatización del Cumplimiento

-

Despliegue de DataSunrise

Comience conectando DataSunrise a su entorno Db2. Seleccione el modo de despliegue que mejor se adapte a su configuración — proxy para una aplicación en línea, sniffer para un monitoreo pasivo, o log trailing cuando el acceso directo sea limitado. -

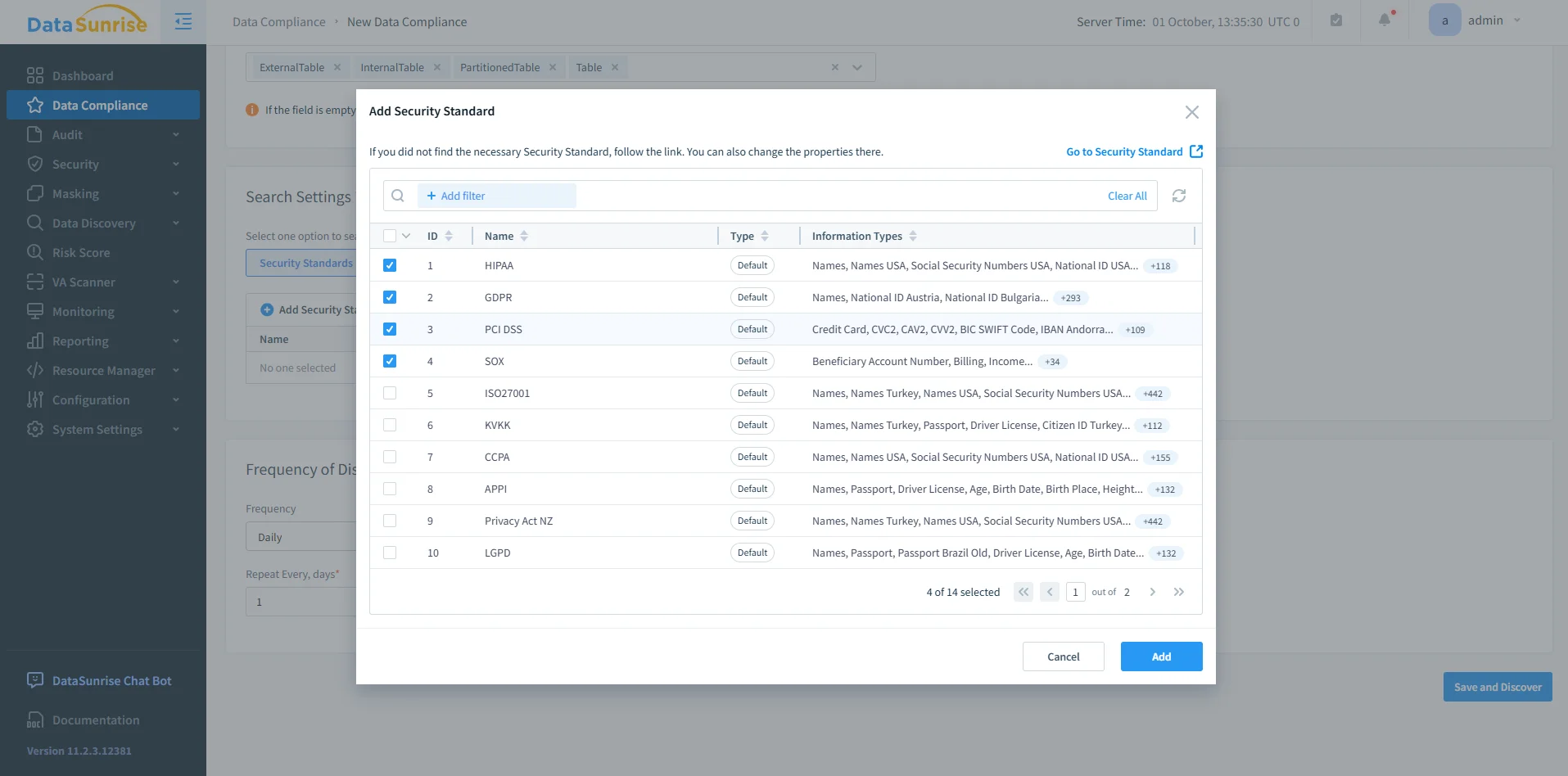

Agregue una Regla de Cumplimiento de Datos

Dentro de la sección de Cumplimiento de Datos, cree una nueva regla haciendo clic en + Agregar Cumplimiento de Datos. Defina el alcance seleccionando la instancia de Db2, estableciendo criterios de descubrimiento y vinculándola a acciones específicas de enmascaramiento o auditoría.

Selección de Estándares de Seguridad de DataSunrise – Interfaz para seleccionar los marcos de cumplimiento aplicables, tales como HIPAA, GDPR, PCI DSS y SOX al crear una regla de Cumplimiento de Datos. -

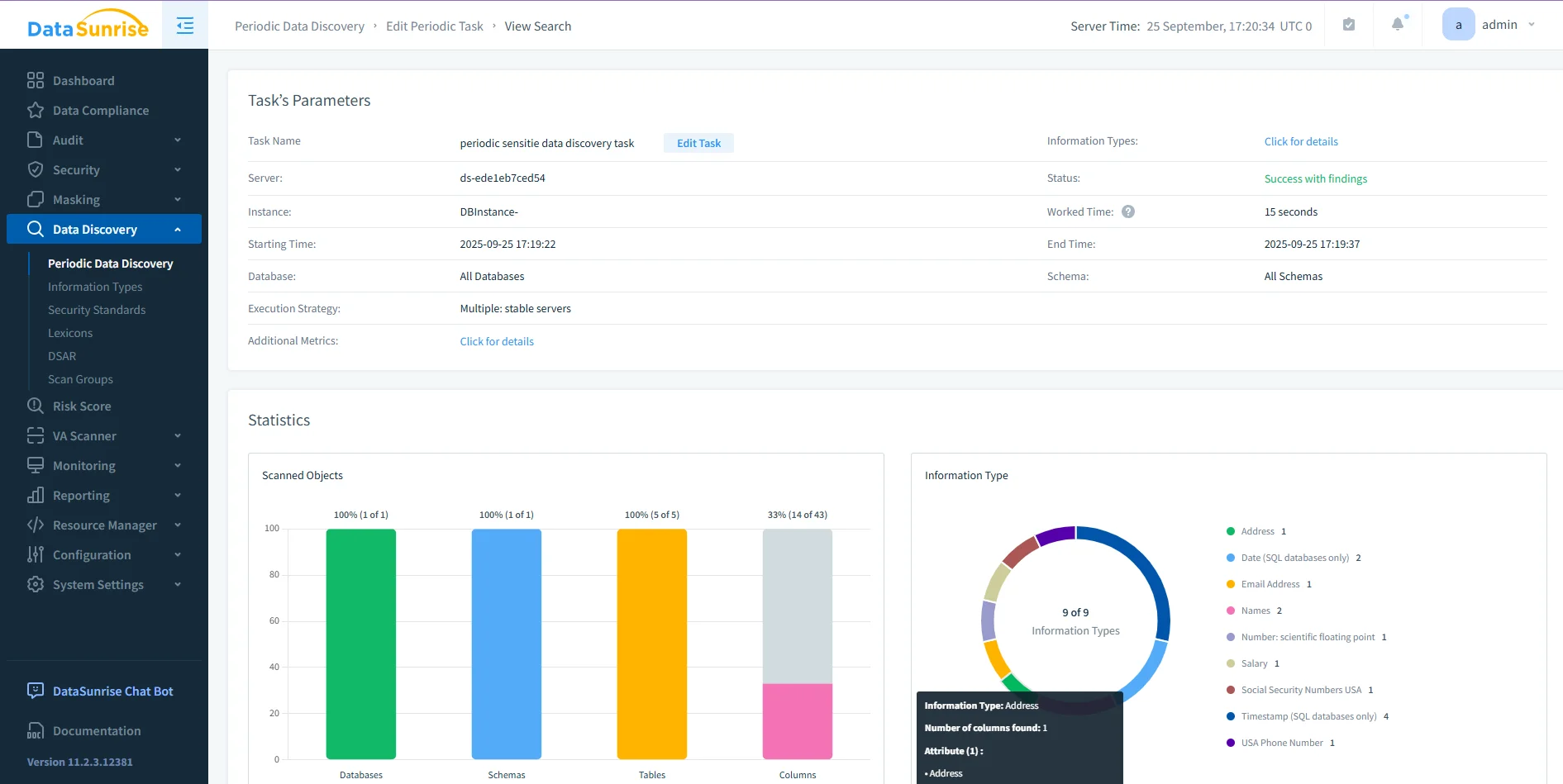

Ejecute el Descubrimiento de Datos Sensibles

A continuación, inicie un escaneo automatizado de descubrimiento para localizar campos sensibles, como números de tarjeta de crédito, SSN o identificadores médicos. Los datos descubiertos se categorizan automáticamente e integran en las reglas de cumplimiento existentes.

Panel de Control Periódico de Descubrimiento de Datos de DataSunrise – Visualización de una tarea de descubrimiento completada con estadísticas sobre bases de datos, esquemas, tablas y columnas sensibles analizadas. -

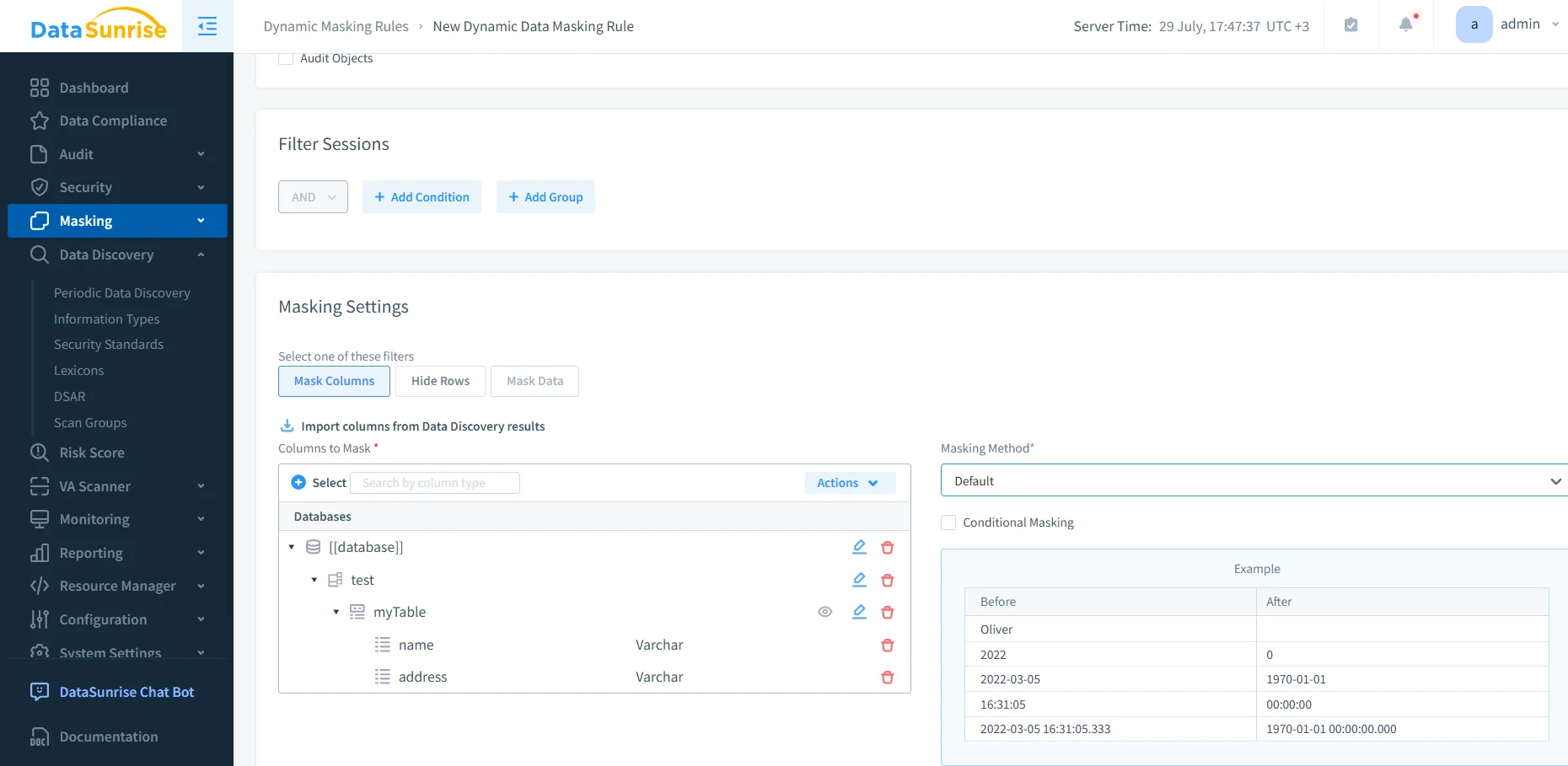

Configure las Políticas de Protección

Una vez completado el descubrimiento, defina los métodos de protección mediante enmascaramiento dinámico de datos, reglas de firewall y configuraciones de alertas. Estas salvaguardas aseguran que los datos de Db2 se mantengan seguros en tiempo real.

Configuración de la Regla de Enmascaramiento Dinámico de DataSunrise – Ejemplo de configuración a nivel de columna mostrando resultados importados del descubrimiento y transformaciones de valores antes/después. -

Genere Informes de Auditoría

Finalmente, compile los resultados utilizando el módulo de reportes. Los informes pueden exportarse en formato PDF o CSV, programarse automáticamente o generarse bajo demanda, eliminando la necesidad de un análisis manual de los registros.

Cumplimiento Adaptativo y Alineación Continua

A medida que evolucionan los entornos de Db2, las políticas de cumplimiento deben evolucionar con ellos.

DataSunrise automatiza esta alineación mediante una validación continua en segundo plano y análisis adaptativos.

| Función | Descripción |

|---|---|

| Sincronización Automática de Políticas | Revisa de forma continua las configuraciones de auditoría, enmascaramiento y descubrimiento de Db2 para mantenerse consistente cuando aparecen nuevos objetos o roles. |

| Calibración Regulatoria Continua | Evalúa periódicamente las políticas respecto a marcos como GDPR, HIPAA y PCI DSS para evitar desviaciones en el cumplimiento. |

| Reglas de Auditoría con Aprendizaje Automático | Aprende de la actividad de auditoría en Db2, detectando patrones inusuales de acceso y sugiriendo configuraciones más finas de auditoría o alertas. |

Estos ajustes automáticos mantienen una cobertura completa del cumplimiento, incluso cuando las estructuras de datos y las expectativas regulatorias cambian.

Integración Empresarial y Escalabilidad

DataSunrise se integra directamente con sistemas empresariales a través de REST API y SDK, soportando implementaciones en on-premises, cloud e híbridas de Db2.

Los tableros de control unificados brindan a los equipos visibilidad en todos los entornos conectados, asegurando una aplicación consistente de las reglas sin necesidad de alterar el código de la aplicación.

Beneficios del Cumplimiento Automatizado

| Beneficio | Descripción |

|---|---|

| Reducción de carga de trabajo del 80–90% | La automatización reemplaza tareas repetitivas de auditoría y generación de informes manuales. |

| Aplicación en tiempo real | Las políticas de seguridad y cumplimiento se aplican al instante en las consultas de Db2. |

| Visibilidad centralizada | Un tablero único consolida los datos de descubrimiento, enmascaramiento y auditoría. |

| Alineación a prueba de futuro | La calibración automatizada mantiene las políticas sincronizadas con las regulaciones en evolución. |

Mejores Prácticas para la Automatización del Cumplimiento en Db2

- Programe escaneos de descubrimiento de forma regular para capturar nuevos objetos de datos.

- Aplica el principio del menor privilegio.

- Pruebe el impacto de las políticas en un entorno de staging antes de desplegarlas en producción.

- Automatice la generación de informes para auditorías recurrentes.

- Valide periódicamente las reglas de enmascaramiento y de firewall con respecto a los requisitos de cumplimiento.

Conclusión

Las herramientas integradas de auditoría y monitoreo de IBM Db2 establecen una sólida base de cumplimiento, pero lograr un cumplimiento sostenible y con bajo esfuerzo requiere automatización.

Con DataSunrise, los equipos pueden descubrir datos sensibles, aplicar de manera dinámica reglas de enmascaramiento y auditoría, y generar informes listos para auditorías en cada instancia de Db2 — todo desde una sola interfaz.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora