Herramientas de Auditoría MySQL

Las plataformas de datos modernas viven bajo el microscopio de regulaciones y amenazas cibernéticas. Herramientas de Auditoría MySQL son los instrumentos que permiten a los equipos vigilar cada lectura, escritura y cambio de configuración mientras cumplen con las obligaciones de GDPR, HIPAA, PCI‑DSS y SOX. En este artículo exploramos cómo la auditoría en tiempo real, el enmascaramiento dinámico y el descubrimiento de datos trabajan en conjunto, para luego profundizar en la configuración tanto del plugin de auditoría nativo de MySQL como de la suite DataSunrise. A lo largo del camino verás SQL práctico, enlaces a guías prácticas y una comparación sincera de conjuntos de herramientas.

Auditoría en Tiempo Real y Descubrimiento de Datos en Contexto

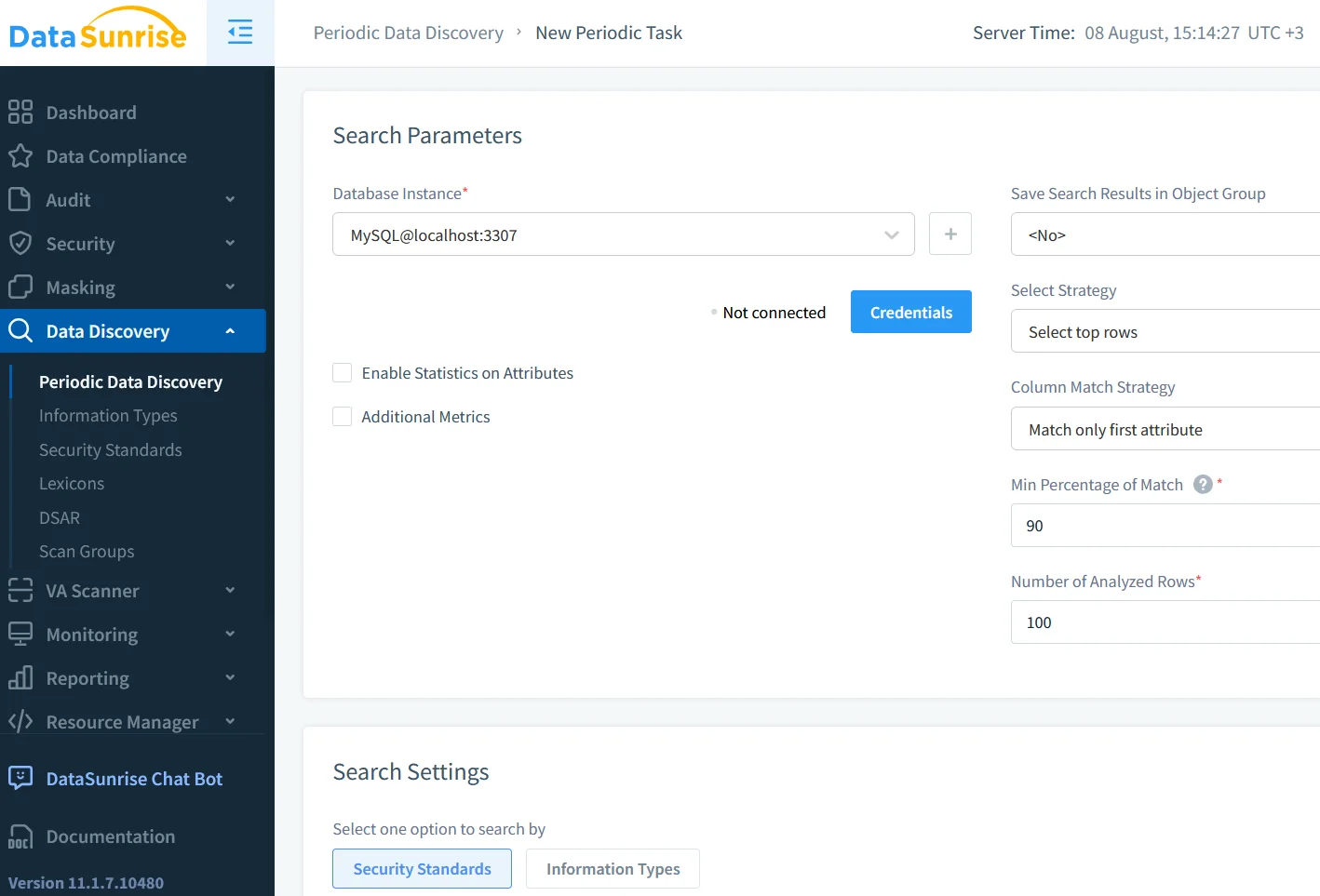

La auditoría en tiempo real ya no es un lujo; es el latido del corazón de la detección de anomalías. MySQL nativo envía eventos al Performance Schema, pero eso solo cuenta parte de la historia. Plataformas como DataSunrise extienden la visibilidad a sesiones entre bases de datos, endpoints en la nube e incluso proxies, mientras que su motor de Descubrimiento de Datos incorporado escanea las tablas en busca de columnas sensibles y las marca automáticamente para su monitoreo. Combinar el descubrimiento con una auditoría continua asegura que la información de identificación personal (PII) recién añadida nunca se oculte en las sombras.

Debido a que el descubrimiento opera de manera continua, cada cambio en la estructura del esquema activa una re‑evaluación de las políticas de auditoría. Ese ciclo de retroalimentación mantiene la postura de seguridad alineada con un ritmo de desarrollo ágil y evita los puntos ciegos manuales que aquejan a los ciclos de revisión trimestrales.

Enmascaramiento Dinámico de Datos para Entornos en Vivo

Incluso el mejor rastro de auditoría puede filtrar secretos si los analistas observan datos de producción sin procesar. MySQL nativo soporta el enmascaramiento dinámico a nivel de columna solo de forma indirecta (piensa en vistas y rutinas almacenadas). La capa de enmascaramiento dinámico de datos de DataSunrise intercepta el SQL y reescribe los resultados al vuelo: los PAN de tarjetas de crédito se convierten en XXXX‑XXXX‑XXXX‑1234, las direcciones de correo electrónico pierden su dominio y las fechas de nacimiento se ajustan dentro de una ventana de tolerancia. El enmascaramiento ocurre después de la planificación de la consulta, de modo que no afecta al optimizador, tal como lo confirman pruebas de latencia A/B en entornos de pruebas.

El verdadero beneficio aparece en las salas de guerra de respuesta a incidentes: los investigadores obtienen acceso inmediato a las consultas y variables de enlace sin tener que esperar a que un responsable de protección de datos depure las exportaciones. Las políticas de enmascaramiento residen en el mismo motor de reglas que los filtros de auditoría, por lo que un solo cambio de configuración se propaga tanto a la capa de visibilidad como a la de ofuscación.

Fundamentos de Seguridad y Cumplimiento

La auditoría hace más que registrar DML; prueba la intención. Los reguladores rutinariamente preguntan, “Muéstrenme a todos los que tocaron fragmentos cifrados de tarjetas de crédito en mayo.” Las Herramientas de Auditoría MySQL combinan registros firmados criptográficamente con una cadena de custodia a prueba de manipulaciones. Cuando esas herramientas alimentan al Compliance Manager de DataSunrise, los usuarios pueden generar paquetes de evidencia en un solo clic para los auditores, cubriendo GDPR, HIPAA o PCI‑DSS sin necesidad de escribir consultas ad‑hoc.

En el lado preventivo, el Firewall de Base de Datos de DataSunrise bloquea las sentencias sospechosas antes de que lleguen al servidor, mientras que el registro de auditoría captura el intento. Esa unión de “escudo” y “cámara” es una característica distintiva de las modernas arquitecturas de referencia Zero Trust.

Configuración del Plugin de Auditoría Nativo de MySQL

Desde el primer momento, MySQL Community Edition se entrega sin un plugin de auditoría de nivel empresarial, pero los usuarios pueden cargar el plugin audit_log de código abierto de Oracle (o la bifurcación de Percona) en minutos. A continuación se muestra una configuración mínima que registra únicamente las sentencias de escritura para reducir la sobrecarga mientras se mantiene un alto valor forense.

-- Habilitar el plugin de auditoría Enterprise de MySQL

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Verificar el estado del plugin

SELECT PLUGIN_NAME, PLUGIN_STATUS

FROM INFORMATION_SCHEMA.PLUGINS

WHERE PLUGIN_NAME='audit_log';

-- Persistir a través de reinicios

SET GLOBAL audit_log_policy = 'WRITE';

SET PERSIST audit_log_policy = 'WRITE';

-- Reducir el ruido ignorando eventos del usuario de replicación

SET PERSIST audit_log_filter_id = JSON_ARRAY('ignore_repl');

-- Leer los últimos 10 eventos

SELECT

json_extract(event, '$.command_type') AS cmd,

json_extract(event, '$.sql_text') AS sql_text,

json_extract(event, '$.user') AS user,

json_extract(event, '$.host') AS host,

json_extract(event, '$.timestamp') AS ts

FROM mysql.audit_log

ORDER BY id DESC

LIMIT 10;

A continuación, se presentan algunas buenas prácticas:

- Ubicación de archivos de registro — Almacene el JSON de auditoría en una partición separada de

ibdatapara evitar conflictos de I/O. - Cifrado en reposo — Monte el directorio de logs en un sistema de archivos gestionado por Linux eCryptfs o utilice cifrado a nivel de bloque en volúmenes en la nube.

- Transmisión a SIEM — Envíe eventos a OpenSearch o Splunk utilizando Filebeat para correlacionarlos con los logs de la aplicación.

La documentación de referencia detallada se puede encontrar en la guía de Auditoría Avanzada de Percona.

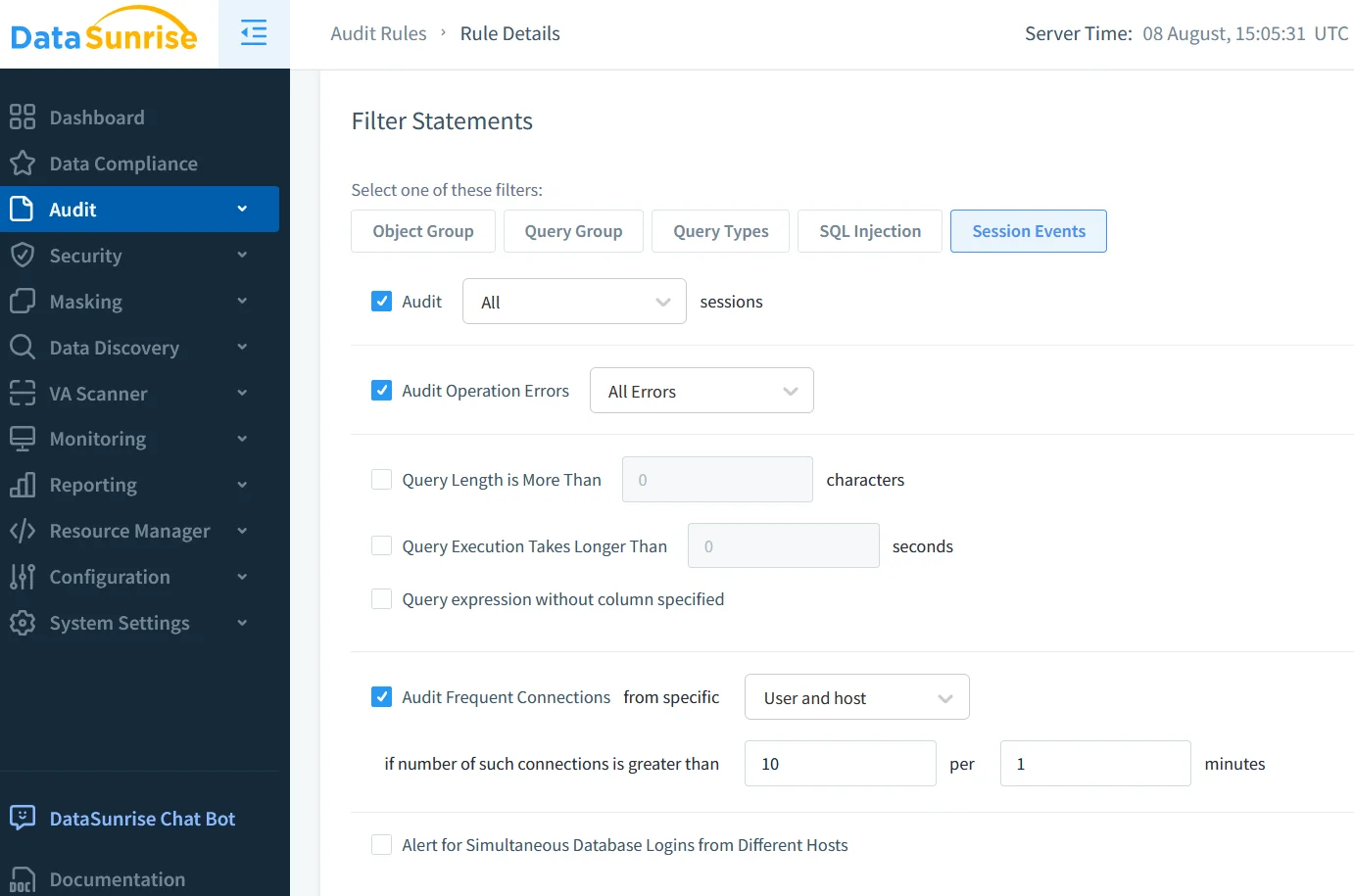

Análisis en Profundidad de la Auditoría de DataSunrise

Mientras que la auditoría nativa se centra en el propio servidor, DataSunrise añade un proxy de nivel intermedio que inspecciona el tráfico a través de clústeres heterogéneos. La implementación es rápida gracias a las imágenes de contenedores y módulos de Terraform (consulte el diagrama de modos de implementación). Una vez en funcionamiento, puede diseñar reglas granulares, tales como “Alertar sobre UPDATEs en salary fuera del horario laboral” o “Bloquear SELECT * en tablas de clientes para roles de BI.”

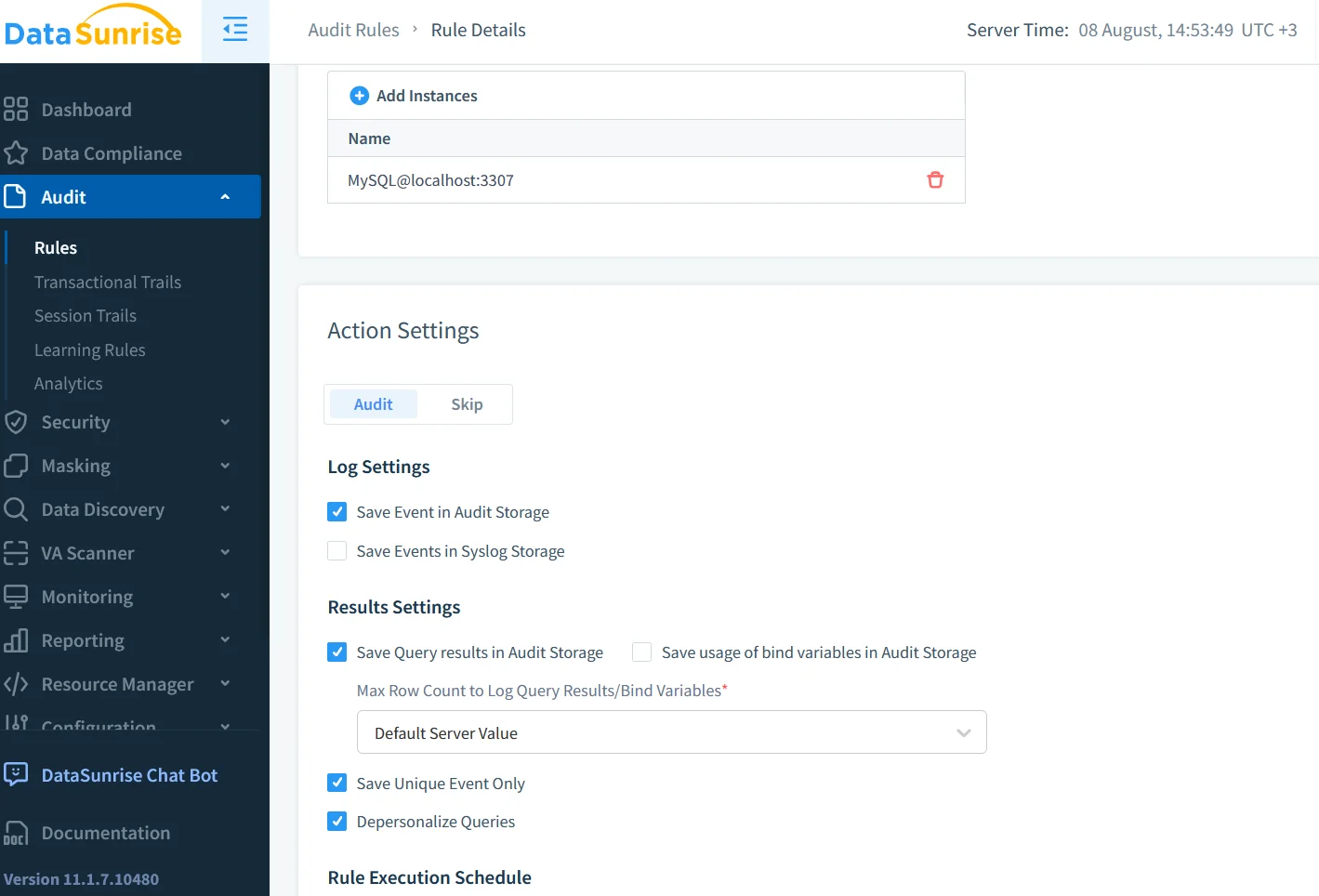

Guía Paso a Paso para la Creación de Reglas

- Definir una Regla de Auditoría: En la interfaz seleccione Auditoría → Reglas → Nuevo y elija Tabla: employees, Columna: salary.

- Agregar Condición:

NOT (USER_ROLE IN ('HR_ADMIN') OR TIME_RANGE('08:00','18:00')). - Adjuntar Acción: Notificar vía correo electrónico y mediante webhook de Slack.

Detrás de escena, DataSunrise convierte este DSL en un DFA optimizado y lo almacena en caché por conexión, de modo que el rendimiento se mantiene lineal incluso con cientos de reglas activas.

Análisis y Reportes en Tiempo Real

Una combinación popular es la API REST de DataSunrise con Grafana Loki. El servicio de auditoría expone un endpoint /events que transmite líneas JSON; una configuración sencilla de Fluent Bit las envía a dashboards de Prometheus y Grafana en menos de diez minutos. Los histogramas nativos muestran picos en DDL durante las liberaciones, mientras que los gráficos de anomalías superponen intentos de filtración enmascarados.

Elegir el Conjunto de Herramientas Adecuado

- Plugin Nativo — Ligero, sin coste de licencia, perfecto para entornos de un solo inquilino o áreas de pruebas de desarrollo.

- DataSunrise — Funcionalidades de nivel empresarial (enmascaramiento, descubrimiento, firewall), cobertura multi-base de datos, paquetes de cumplimiento.

- Alternativas de Código Abierto — Existen McAfee MySQL Audit o la UDF

audit_proxy, pero se quedan rezagadas en cuanto a mantenimiento.

Los equipos a menudo implementan ambos: mantienen la auditoría nativa como respaldo y añaden DataSunrise para obtener un contexto enriquecido y bloqueo en tiempo real. Debido a que DataSunrise lee el protocolo original de red, captura eventos incluso cuando administradores deshonestos desactivan los plugins del lado del servidor.

Reportes y Visualización Práctica

Los registros son tan útiles como las historias que cuentan. Canalice los eventos JSON de MySQL y DataSunrise a una pila ELK o a una plataforma de observabilidad en la nube. Desde allí, puedes:

- Construir mapas de calor de inicios de sesión fallidos por dirección IP origen.

- Activar funciones AWS Lambda cuando la frecuencia de auditoría de

DROP TABLEsupere una línea base. - Generar paquetes de evidencia en PDF cada trimestre con el Generador de Reportes de DataSunrise y enviarlos por correo electrónico a tu auditor.

Estas integraciones transforman los registros pasivos en indicadores de riesgo proactivos.

Conclusión

En 2025, la conversación sobre Herramientas de Auditoría MySQL ya no se reduce a “¿Tenemos logs?” sino a “¿Podemos responder en segundos, demostrar el cumplimiento y enmascarar datos antes de que abandonen la red?” La auditoría nativa de MySQL te proporciona una visibilidad fundamental; DataSunrise añade un tejido de seguridad compuesto por descubrimiento, enmascaramiento y firewall. Combina ambos, y ganarás la capacidad de observación, control y la confianza regulatoria que exige la gestión moderna de datos.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora