Cómo configurar DataSunrise para enmascarar datos para Amazon Athena

Ampliamos nuestras oportunidades al introducir el enmascaramiento dinámico para Amazon Athena. Ahora puede ofuscar datos sensibles de Athena al vuelo para protegerlos de personas no autorizadas.

Las aplicaciones cliente utilizan una conexión encriptada para conectarse a Athena. DataSunrise puede enmascarar datos en Athena solo en modo proxy. Una conexión segura se divide en dos: de la aplicación cliente a DataSunrise y de DataSunrise a Athena. Al mismo tiempo, se verifica el certificado del servidor. Si este certificado es autofirmado, algunas aplicaciones pueden considerar la conexión insegura y rechazarla.

DataSunrise, por defecto, tiene un certificado SSL autofirmado que se utiliza para establecer una conexión encriptada entre una aplicación cliente y un proxy de DataSunrise.

Existen dos opciones para una conexión a Athena a través de un proxy de DataSunrise:

- Utilizar el certificado autofirmado de DataSunrise;

- Utilizar un certificado SSL debidamente firmado por una Autoridad de Certificación determinada.

Si el certificado es auténtico, se establecerá la conexión. De lo contrario, la aplicación cliente lo considerará como un ataque de intermediario (man-in-the-middle) y la conexión no se establecerá a menos que la aplicación cliente esté configurada correctamente. En este artículo, revisaremos este proceso utilizando DBeaver como ejemplo.

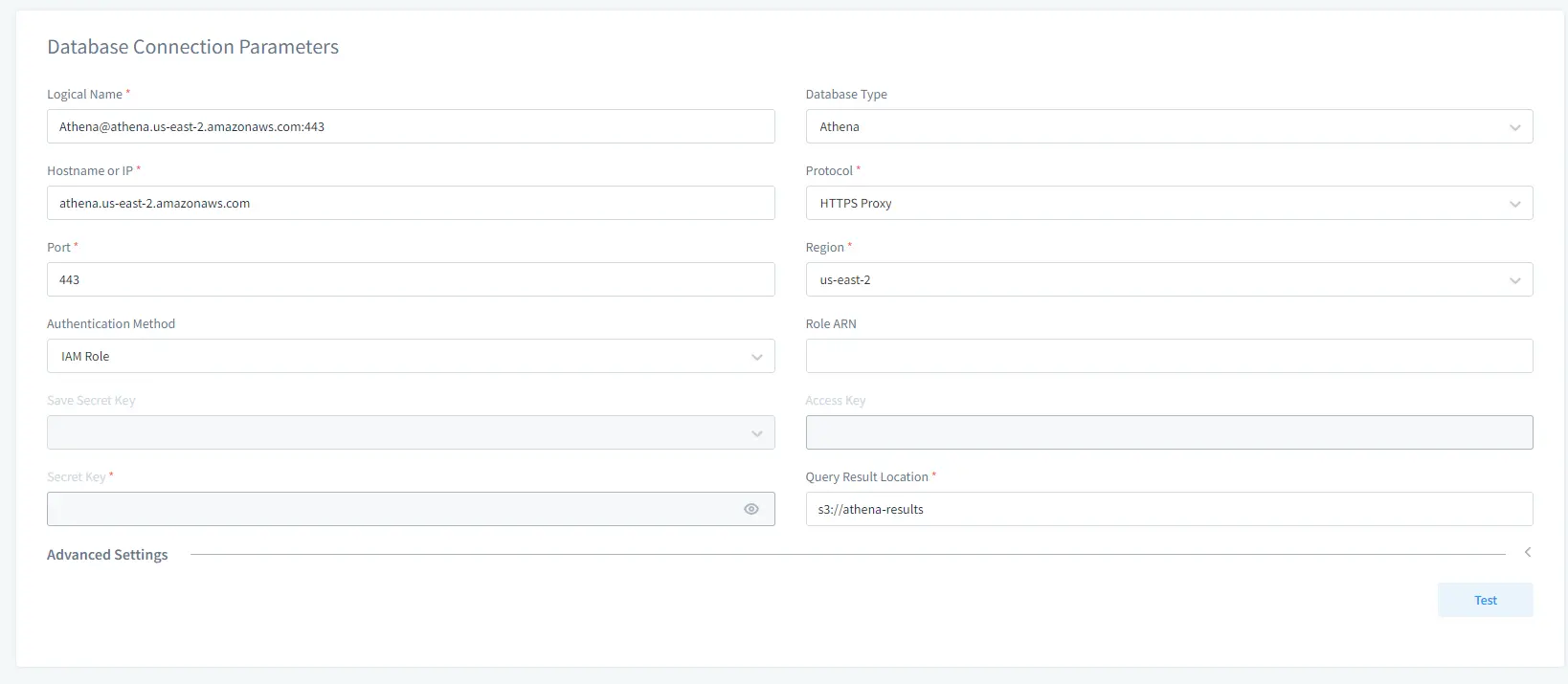

Creando una instancia para Amazon Athena

Primero, debe crear una instancia para Athena en DataSunrise. Esto es necesario para crear un perfil de base de datos. El inicio es el mismo para cualquier base de datos: simplemente ingrese los detalles de conexión para su Athena. Tenga en cuenta que los resultados de las consultas se almacenan en cubos S3, por lo que debe especificar un cubo S3 en el campo Ubicación de resultados de consulta.

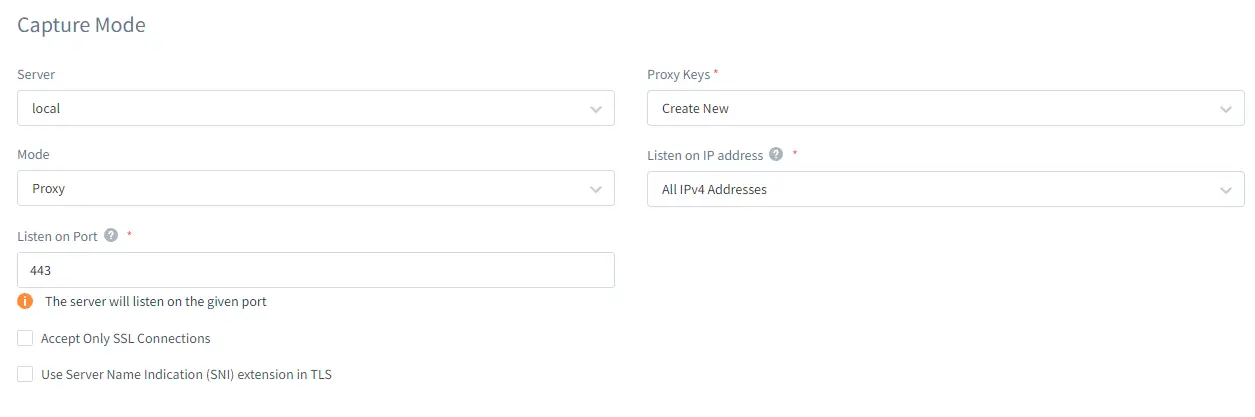

A continuación, en la sección Modo de Captura, debe seleccionar Proxy. En el campo Claves de Proxy seleccione Crear Nuevo para generar un nuevo Grupo de Claves SSL y adjuntarlo a su proxy.

Después de eso, haga clic en Guardar.

Importar el certificado en el almacén de claves

Realice lo siguiente:

- Después de adjuntar un nuevo Grupo de Claves SSL a su proxy en DataSunrise, navegue a Configuración → Grupos de Claves SSL. Localice su Grupo de Claves SSL en la lista y ábralo; copie el certificado del campo correspondiente en un archivo de texto. Por ejemplo, cree un archivo con el nombre dsca.crt y pegue el certificado allí. Coloque el archivo en la carpeta C:\athena.

- Ejecute la línea de comandos como administrador y navegue a la carpeta de instalación de DBeaver. Por ejemplo, C:\Program Files\DBeaver\jre\bin\.

- Agregue su certificado de Athena a cacerts, que se encuentra en C:\Program Files\DBeaver\jre\lib\security. Por ejemplo:

keytool.exe -importcert -trustcacerts -alias dsca -v -keystore "C:/Program Files/DBeaver/jre/lib/security/cacerts" -file "C:/athena/dsca.crt" -storepass changeit

Configurando y ejecutando DBeaver

Dado que utilizamos DBeaver para poder enviar consultas a Athena a través del proxy de DataSunrise, debe localizar el archivo dbeaver.ini en su carpeta de instalación de DBeaver y abrirlo con un editor de texto. Agregue las siguientes líneas al final del archivo:

-Djavax.net.ssl.trustStore=-Djavax.net.ssl.trustStorePassword=

Por ejemplo:

-Djavax.net.ssl.trustStore=C:/Program Files/Java/jdk-11.0.1/lib/security/cacerts -Djavax.net.ssl.trustStorePassword=changeit

Ejecute DBeaver con los siguientes parámetros (ejemplo):

dbeaver.exe -vm "C:\Program Files\DBeaver\jre\bin" -vmargs -Djavax.net.ssl.trustStore="C:\Program Files\DBeaver\jre\lib\security\cacerts" -Djavax.net.ssl.trustStorePassword=changeit

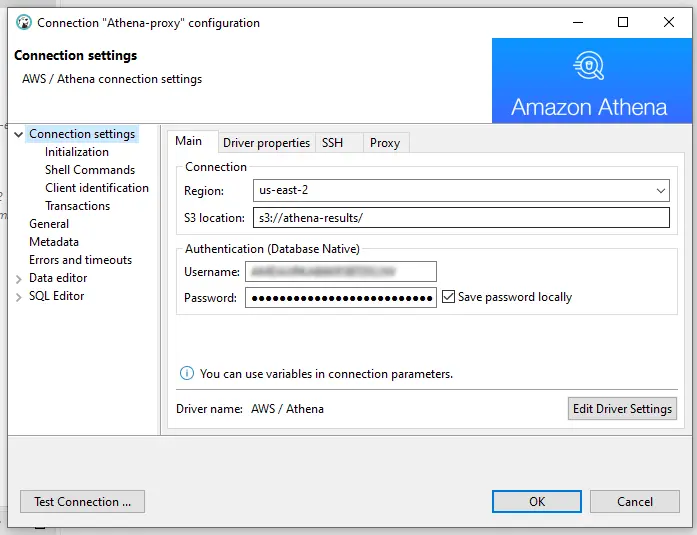

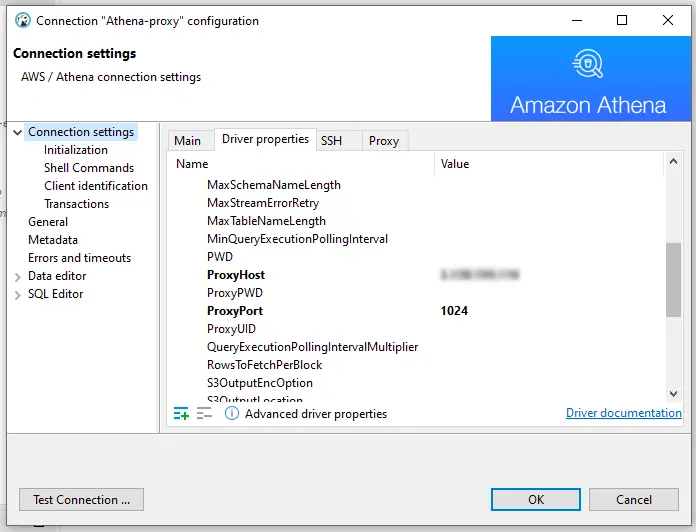

Conectándose a través del proxy con DBeaver

Configure una conexión a su Athena a través del proxy de DataSunrise. En la pestaña de Propiedades del controlador, establezca ProxyHost y ProxyPort de acuerdo con la configuración de su proxy de Athena.

Luego, pruebe la conexión. Ahora debería poder conectarse a su Athena a través del proxy de DataSunrise.

Configurando el enmascaramiento dinámico

Una vez configurado el proxy, puede crear una Regla de enmascaramiento dinámico para Athena. Este proceso es sencillo y es aplicable a cualquier base de datos.

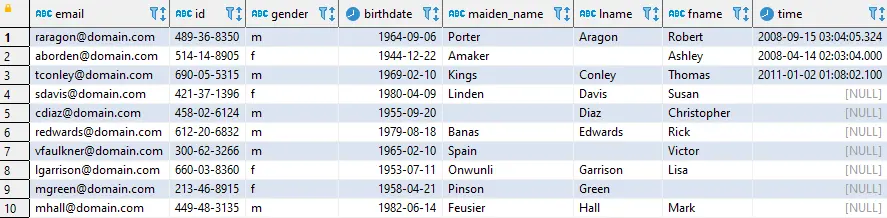

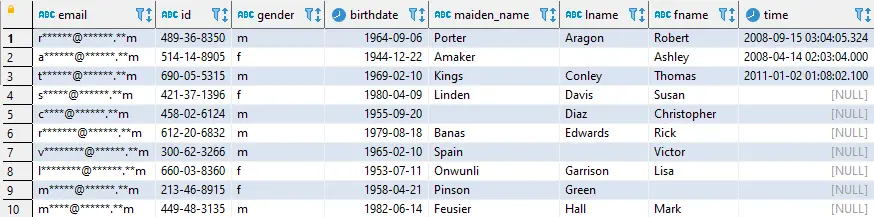

A continuación se muestra un ejemplo de una tabla con datos reales y direcciones de correo electrónico enmascaradas, respectivamente:

Además, DataSunrise soporta el enmascaramiento de datos no estructurados para Athena gracias al PLN (Procesamiento del Lenguaje Natural). El enmascaramiento no estructurado le permite enmascarar datos sensibles en cualquier forma y formato. Por ejemplo, puede ser un documento de Word o un archivo PDF. Los datos sensibles serán enmascarados con asteriscos (*).

El enmascaramiento dinámico para Athena se basa en la modificación de conjuntos de resultados de consultas. Esto significa que una base de datos recibe una consulta original y también devuelve datos originales. El enmascaramiento se realiza cuando los datos pasan a través de un proxy de DataSunrise, y el cliente recibirá los datos sensibles ofuscados posteriormente.