¿Qué es el enmascaramiento de datos?

¿Qué es el enmascaramiento de datos?

Para entender el enmascaramiento de datos, es esencial considerar primero el panorama general: con las violaciones de datos apareciendo frecuentemente en las noticias y leyes de privacidad estrictas en vigor, las organizaciones se enfrentan al reto de equilibrar la seguridad de la información y su accesibilidad.

El enmascaramiento de datos consiste en sustituir deliberadamente datos reales por alternativas falsas pero creíbles. Este enfoque ayuda a proteger la información sensible del acceso no autorizado, permitiendo a las empresas utilizar los datos de manera eficaz en entornos de desarrollo, pruebas, análisis y con terceros.

Para abordar las crecientes demandas de privacidad y mandatos estrictos de protección de datos como GDPR, HIPAA y PCI DSS, las organizaciones requieren enfoques de enmascaramiento escalables y basados en políticas. DataSunrise ofrece soluciones integrales de enmascaramiento estático y dinámico utilizando reglas inteligentes que se ajustan automáticamente según los roles de los usuarios, el contexto del entorno y los requisitos de acceso.

Las estrategias de enmascaramiento efectivas transforman la forma en que las organizaciones manejan los datos sensibles, permitiendo la colaboración segura con proveedores externos, protegiendo contra amenazas internas y asegurando el cumplimiento a través de infraestructuras complejas de múltiples entornos.

Por qué el enmascaramiento de datos es importante en las estrategias de seguridad modernas

La protección moderna de datos va mucho más allá de los enfoques tradicionales de encriptación. El enmascaramiento de datos juega un papel crucial en la aplicación de principios de acceso basado en el mínimo privilegio, garantizando que la información sensible permanezca protegida incluso cuando es accedida por usuarios autorizados que no requieren visibilidad completa de los datos.

Tanto al operar bajo el GDPR en Europa, HIPAA en el sector de la salud o PCI DSS en los servicios financieros, las organizaciones deben demostrar medidas proactivas de protección de datos. Con políticas de enmascaramiento integrales, los equipos pueden procesar, analizar y probar utilizando conjuntos de datos realistas sin exponer jamás los valores sensibles originales a personal no autorizado.

Sin el enmascaramiento, incluso usuarios internos bien intencionados podrían tener visibilidad de datos confidenciales que no requieren, aumentando el riesgo de filtración, mal uso o incumplimiento normativo. Al introducir el enmascaramiento en los flujos de trabajo cotidianos, las organizaciones reducen drásticamente la exposición a lo largo de los pipelines de desarrollo, herramientas de análisis e interacciones con proveedores, todo sin comprometer la productividad ni la fidelidad de los datos.

| Regulación | Cláusula | Requisito de enmascaramiento |

|---|---|---|

| GDPR | Art. 32 | Pseudonimización de datos personales |

| PCI DSS 4.0 | 3.4 | Hacer ilegible el PAN (tokenizar, enmascarar) |

| HIPAA | §164.514(b) | Desidentificar 18 identificadores de PHI |

| DORA | Art. 9 | Proteger conjuntos de datos utilizados en pruebas de resiliencia |

El enmascaramiento dinámico permite un acceso seguro a sistemas de producción en tiempo real, mientras que el enmascaramiento estático crea conjuntos de datos sanitizados perfectos para entornos de capacitación, colaboraciones con proveedores o pruebas de aseguramiento de calidad. DataSunrise simplifica ambas metodologías mediante interfaces de configuración intuitivas y soporte robusto para esquemas de bases de datos complejos y despliegues en la nube híbrida.

Casos de uso comunes para el enmascaramiento de datos

Las organizaciones implementan el enmascaramiento de datos en diversos escenarios para mantener la seguridad y al mismo tiempo habilitar las operaciones comerciales:

- Colaboración con proveedores: Compartir conjuntos de datos con socios externos preservando la confidencialidad de los clientes y la información competitiva.

- Prevención de errores: Proteger contra la exposición accidental causada por errores del operador, equivocaciones administrativas o fallas en la configuración del sistema.

- Desarrollo y pruebas: Proporcionar conjuntos de datos realistas para pruebas de aplicaciones, entrenamiento de aprendizaje automático y optimización del rendimiento sin riesgos de privacidad.

- Análisis e informes: Permitir a científicos de datos y analistas trabajar con datos similares a los de producción mientras se mantiene el cumplimiento de las regulaciones de privacidad.

Ejemplos de datos enmascarados

Las estrategias de enmascaramiento varían significativamente dependiendo de los requisitos de clasificación de datos, niveles de permisos de los usuarios y políticas de cumplimiento específicas. Algunos sistemas exigen la redacción completa, mientras que otros permiten la sustitución que conserva el formato y la utilidad de los datos. DataSunrise se adapta a ambos enfoques en bases de datos estructuradas y repositorios de datos no estructurados.

-- Antes del enmascaramiento: 4024-0071-8423-6700 -- Después del enmascaramiento: XXXX-XXXX-XXXX-6700

| Método de enmascaramiento | Datos originales | Datos enmascarados |

|---|---|---|

| Enmascaramiento de tarjeta de crédito | 4111 1111 1111 1111 | 4111 **** **** 1111 |

| Enmascaramiento de correo electrónico | [email protected] | j***e@e*****e.com |

| Enmascaramiento de URL | https://www.example.com/user/profile | https://www.******.com/****/****** |

| Enmascaramiento de número telefónico | +1 (555) 123-4567 | +1 (***) ***-4567 |

| Aleatorización de dirección IP | 192.168.1.1 | 203.45.169.78 |

| Aleatorización de fecha conservando el año | 2023-05-15 | 2023-11-28 |

| Enmascaramiento mediante función personalizada | Secret123! | S****t1**! |

| Sustitución basada en diccionario | John Smith, Ingeniero de Software, New York | Ahmet Yılmaz, Analista de Datos, Chicago |

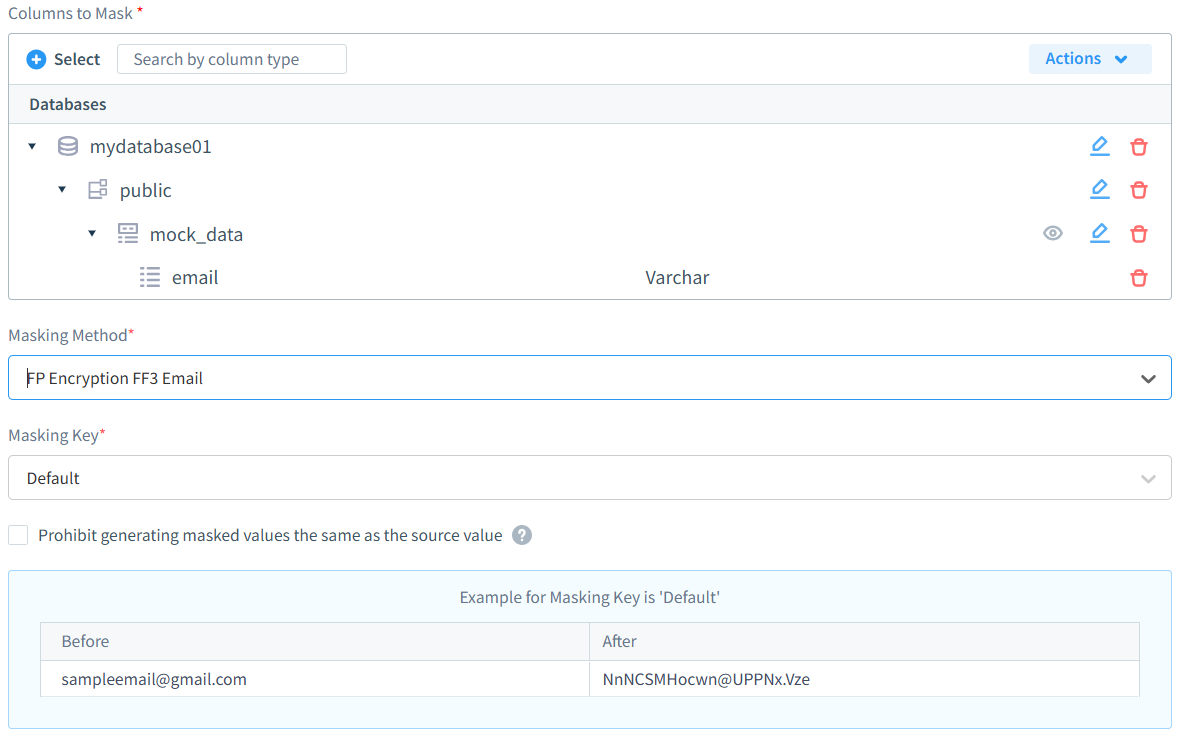

Pasos para la implementación del enmascaramiento de datos

La implementación exitosa del enmascaramiento de datos requiere una planificación y ejecución sistemáticas a lo largo de múltiples fases:

- Descubrimiento y clasificación de datos: Ubica los campos sensibles en toda tu infraestructura utilizando herramientas de descubrimiento automatizado que identifican datos personales, financieros y otra información regulada en bases de datos y aplicaciones.

- Mapeo de políticas y definición de roles: Establece políticas de enmascaramiento integrales basadas en los roles de los usuarios, clasificaciones de sensibilidad de datos y requisitos normativos específicos a tu industria y presencia geográfica.

- Configuración de reglas y pruebas: Define reglas de enmascaramiento detalladas a nivel de esquema, tabla, columna o tipo de dato, garantizando que los datos enmascarados mantengan la integridad referencial y la consistencia de la lógica de negocio.

- Validación y despliegue: Prueba minuciosamente la funcionalidad del enmascaramiento en entornos de pruebas antes de su despliegue en producción, validando que las aplicaciones continúen funcionando correctamente con conjuntos de datos enmascarados.

- Monitoreo y mantenimiento: Establece un monitoreo continuo para asegurarte de que las políticas de enmascaramiento sigan siendo efectivas conforme evolucionen las estructuras de datos y se introduzcan nuevos tipos de datos sensibles.

Tipos de enmascaramiento de datos

| Algoritmo | Conserva el formato? | Riesgo de reidentificación | Ideal para |

|---|---|---|---|

| Redacción | No | El más bajo | Logs, capturas de pantalla |

| Tokenización | Sí | Muy bajo* | Tokens de pago |

| Aleatorización | Opcional | Bajo | Conjuntos de datos con información personal |

| Cifrado que conserva el formato (FPE) | Sí | Muy bajo | Aplicaciones heredadas |

*Suponiendo controles de detokenización basados en bóveda.

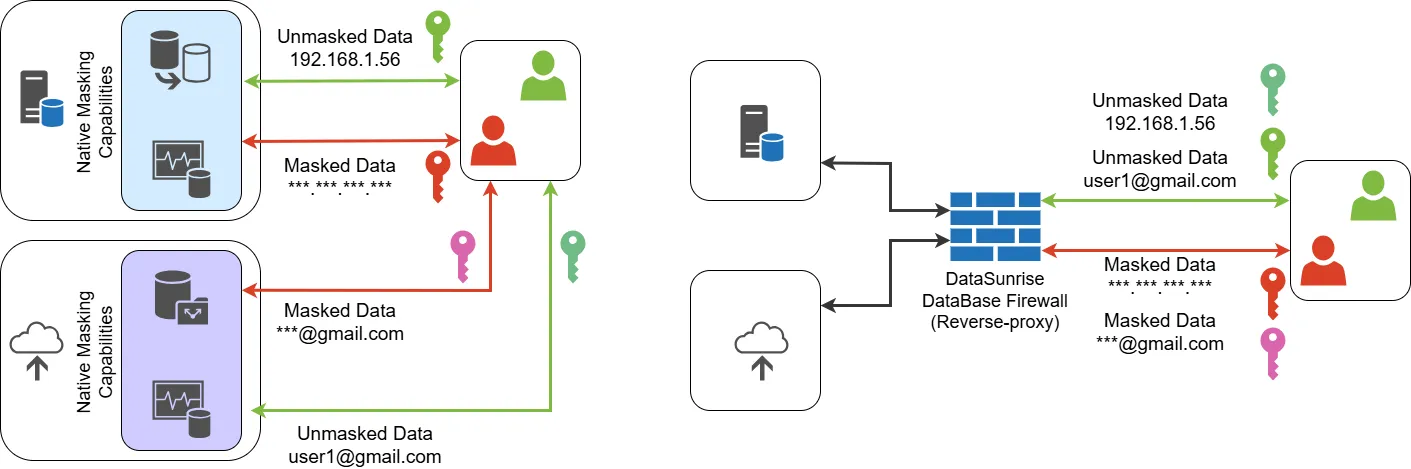

Enmascaramiento Dinámico

El enmascaramiento dinámico aplica la ofuscación de datos durante la ejecución de consultas sin alterar permanentemente los datos fuente. Este enfoque proporciona controles de acceso en tiempo real ideales en sistemas de producción multiusuario, donde la visibilidad de los datos debe variar dinámicamente en función de los roles de usuario y el contexto del acceso.

CREATE VIEW masked_customers AS

SELECT

id,

name,

CASE

WHEN current_user = 'admin_user' THEN credit_card

ELSE regexp_replace(credit_card, '^\d{4}-\d{4}-\d{4}-(\d{4})$', 'XXXX-XXXX-XXXX-\1')

END AS credit_card

FROM customers;

Enmascaramiento Estático

El enmascaramiento estático crea copias sanitizadas de manera permanente de las bases de datos de producción, permitiendo la compartición y distribución segura de datos sin preocupaciones continuas de privacidad. Estos conjuntos de datos enmascarados pueden exportarse de forma segura, compartirse con socios externos o utilizarse para proyectos de análisis a largo plazo sin violar las regulaciones de privacidad. Este enfoque es especialmente valioso para el cumplimiento de ISO 27001 y la preparación de auditorías regulatorias.

Enmascaramiento In Situ

El enmascaramiento in situ transforma los datos directamente dentro de las bases de datos no productivas existentes, particularmente durante ciclos de pruebas previas al lanzamiento o la preparación de entornos sandbox. Este enfoque elimina la necesidad de infraestructuras de almacenamiento duplicadas mientras garantiza que los equipos de desarrollo trabajen con conjuntos de datos realistas, pero protegidos.

Requisitos esenciales para el enmascaramiento

Las implementaciones efectivas de enmascaramiento deben cumplir con varios requisitos críticos para mantener tanto la seguridad como la utilidad operativa:

- Preservación de datos realistas: Los valores enmascarados deben seguir siendo funcionalmente válidos y estadísticamente realistas para que las aplicaciones y los procesos analíticos continúen operando correctamente.

- Transformación irreversible: La reidentificación de los valores originales debe ser matemáticamente improbable, evitando la reconstrucción no autorizada de datos mediante análisis de patrones o ingeniería inversa.

- Comportamiento consistente: La lógica del enmascaramiento debe producir resultados predecibles y repetibles en diferentes entornos y períodos de tiempo para mantener la integridad de los datos y la funcionalidad de las aplicaciones.

- Optimización del rendimiento: Los procesos de enmascaramiento deben minimizar el impacto en el rendimiento del sistema y en los tiempos de respuesta de las consultas, especialmente en entornos de alta demanda en producción.

Resultados empresariales del enmascaramiento de datos

- Exposición reducida ante brechas: Hasta un 60% menos de campos sensibles visibles para usuarios no autorizados

- Eficiencia en el cumplimiento: Evidencia de auditoría generada en horas, no en semanas

- Velocidad operativa: Los ciclos de QA y pruebas se aceleran alrededor de un 30% con conjuntos de datos seguros y similares a los de producción

- Menor riesgo legal: Alineación directa con las cláusulas de GDPR, HIPAA y PCI DSS

Aplicaciones en la industria

- Finanzas: Enmascaramiento de PAN y datos personales para reportes de PCI DSS y SOX

- Salud: Desidentificación de PHI para cumplir con las reglas de privacidad de HIPAA

- SaaS y Cloud: Enmascaramiento multiinquilino para garantizar la separación de datos conforme al GDPR

- Retail: Protección de datos de clientes en pipelines de análisis sin perder el valor informativo

Fragmentos nativos de enmascaramiento de datos en diversas plataformas

La mayoría de las bases de datos ofrecen un soporte nativo limitado para el enmascaramiento, lo que a menudo requiere código personalizado o extensiones. A continuación se muestran ejemplos de SQL Server y Oracle:

SQL Server: Enmascaramiento Dinámico Incorporado

-- Enmascara la columna de tarjeta de crédito con exposición parcial

CREATE TABLE Customers (

Id INT IDENTITY PRIMARY KEY,

FullName NVARCHAR(100),

CreditCard VARCHAR(19) MASKED WITH (FUNCTION = 'partial(0,"XXXX-XXXX-XXXX-",4)')

);

-- Resultado: 4111-2222-3333-4444 → XXXX-XXXX-XXXX-4444

Oracle: Política de Base de Datos Privada Virtual (VPD)

BEGIN

DBMS_RLS.ADD_POLICY(

object_schema => 'HR',

object_name => 'EMPLOYEES',

policy_name => 'mask_ssn_policy',

function_schema => 'SEC_ADMIN',

policy_function => 'mask_ssn_fn',

statement_types => 'SELECT'

);

END;

/

Ambos ejemplos demuestran el enmascaramiento nativo de la plataforma, pero carecen de la flexibilidad para aplicar reglas basadas en roles en múltiples bases de datos simultáneamente.

El enmascaramiento en el contexto del cumplimiento

Diferentes regulaciones definen el enmascaramiento ya sea como seudonimización, desidentificación o minimización de datos. Un requisito típico es asegurar una transformación irreversible mientras se mantiene la utilidad de los datos. A continuación, se muestra un mapeo rápido del cumplimiento:

| Marco | Objetivo del enmascaramiento | Vacío nativo |

|---|---|---|

| GDPR | Seudonimizar datos personales | No existe un enmascaramiento basado en roles consistente |

| HIPAA | Desidentificar identificadores de PHI | No existe aplicación de políticas a nivel de campo |

| PCI DSS | Enmascarar PAN excepto BIN y últimos 4 dígitos | Específico de la plataforma, sin unificación |

El enmascaramiento nativo satisface las cláusulas básicas, pero plataformas unificadas como DataSunrise ofrecen cobertura cruzada de regulaciones de forma inmediata.

Enmascaramiento de datos con DataSunrise

DataSunrise ofrece capacidades de enmascaramiento de nivel empresarial diseñadas para los modernos requerimientos de protección de datos:

- Modos de enmascaramiento flexibles: Soporte completo para técnicas de enmascaramiento dinámico en tiempo real y estático offline, permitiendo a las organizaciones elegir el enfoque óptimo para cada caso de uso.

- Controles de acceso inteligentes: Políticas de enmascaramiento basadas en roles y algoritmos que conservan el formato para mantener la utilidad de los datos mientras se aplican estrictas protecciones de privacidad.

- Integraciones empresariales: Integración fluida con sistemas IAM existentes, plataformas SIEM y motores de aplicación de políticas para agilizar las operaciones de seguridad y la generación de informes de cumplimiento.

- Automatización del cumplimiento: Registro de auditoría incorporado y capacidades de reporte diseñados específicamente para requisitos de cumplimiento de GDPR, PCI DSS, HIPAA y SOX.

- Arquitectura escalable: Soporte para entornos en la nube nativos, híbridos y bases de datos heredadas con impacto mínimo en el rendimiento y alta disponibilidad.

Escalando el enmascaramiento de datos a través de entornos complejos

A medida que las arquitecturas evolucionan, el enmascaramiento de datos debe escalar a través de nubes híbridas, microservicios distribuidos y cargas de trabajo mixtas. Las organizaciones a menudo se enfrentan al desafío de mantener una lógica de enmascaramiento consistente en bases de datos relacionales, almacenes NoSQL e incluso repositorios no estructurados como almacenamiento de objetos o registros.

- Aplicación de políticas de forma cruzada en plataformas: Aplica reglas de enmascaramiento de manera uniforme en PostgreSQL, Oracle, SQL Server, MongoDB y Amazon S3, asegurando un comportamiento y cumplimiento consistentes sin importar la tecnología subyacente.

- Soporte para datos no estructurados y semi-estructurados: Enmascara valores sensibles embebidos en JSON, XML, archivos de log y contenido generado por usuarios utilizando reglas basadas en expresiones regulares o diccionarios.

- Automatización del enmascaramiento en CI/CD: Incorpora validaciones de enmascaramiento en los pipelines DevOps integrando las reglas de enmascaramiento de DataSunrise en los flujos previos al despliegue. Previene que campos sensibles sin enmascarar se filtren a entornos de staging o test.

- Marcos de validación y aseguramiento de la calidad: Ejecuta comprobaciones automáticas para garantizar que las reglas de enmascaramiento no afecten negativamente a la analítica, tableros de informes o la lógica de las aplicaciones.

- Versionado y reversión de políticas: Mantén versiones de las políticas de enmascaramiento que puedan revertirse o actualizarse sin tiempo de inactividad, esencial para entornos ágiles y la adaptación a cambios regulatorios.

Con estas capacidades implementadas, el enmascaramiento de datos se transforma de un control aislado a una capa de protección de datos centralizada y dinámica. En lugar de depender de scripts ad hoc o parches de seguridad aislados, los equipos obtienen un motor de aplicación unificado capaz de adaptarse a cualquier entorno, ya sea nativo en la nube, heredado o una combinación de ambos.

Preguntas Frecuentes sobre el Enmascaramiento de Datos

¿Cuál es el propósito del enmascaramiento de datos?

El enmascaramiento de datos sustituye valores sensibles por sustitutos realistas para prevenir accesos no autorizados. Permite el uso seguro de conjuntos de datos en pruebas, análisis y compartición con proveedores sin exponer la información original.

¿En qué se diferencia el enmascaramiento de datos de la tokenización?

El enmascaramiento crea sustitutos no reversibles para preservar la privacidad y el cumplimiento, mientras que la tokenización reemplaza los valores con tokens almacenados en una bóveda. La tokenización admite la recuperación reversible, lo que la hace ideal para el procesamiento de pagos según PCI DSS.

¿Qué marcos de cumplimiento requieren el enmascaramiento de datos?

Marcos como GDPR (seudonimización), HIPAA (desidentificación) y PCI DSS (enmascaramiento de datos del titular de la tarjeta) requieren explícitamente el enmascaramiento u otros controles equivalentes para proteger los campos sensibles.

¿Cuándo se debe usar el enmascaramiento dinámico versus el estático?

- Enmascaramiento dinámico: Ofuscación en tiempo real durante la ejecución de consultas; ideal para bases de datos de producción con acceso basado en roles.

- Enmascaramiento estático: Crea copias sanitizadas de la base de datos; ideal para entornos de desarrollo, pruebas y colaboraciones con proveedores.

¿Cuáles son los requisitos esenciales para un enmascaramiento efectivo?

- Conservar formatos realistas y la lógica de negocio.

- Asegurar que las transformaciones sean irreversibles.

- Aplicar reglas consistentes y repetibles en todos los entornos.

- Mantener una baja latencia en sistemas de producción.

¿Qué herramientas simplifican el enmascaramiento de datos a nivel empresarial?

DataSunrise ofrece enmascaramiento centralizado, tanto estático como dinámico, con políticas basadas en roles, generación de informes para cumplimiento normativo y la integración en pipelines de DevOps, eliminando así la necesidad de scripts ad hoc y soluciones aisladas.

Conclusión

Con el crecimiento acelerado de los datos y las necesidades de acceso cada vez más complejas, el enmascaramiento de datos se ha convertido en una necesidad. Protege la información sensible al tiempo que permite un análisis seguro, la colaboración con socios y entornos de pruebas o desarrollo, sin interrumpir los procesos comerciales.

DataSunrise simplifica el enmascaramiento de datos a nivel empresarial para bases de datos en la nube, híbridas y locales. Cubriendo desde el descubrimiento hasta la aplicación de políticas y la generación de informes de cumplimiento, garantiza una protección robusta con un impacto mínimo, manteniendo a los equipos seguros y productivos.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar AhoraSiguiente