À quoi sert l’audit des données ? Essentiel pour la sécurité

Le paysage numérique actuel exige des équipes de sécurité dédiées dans pratiquement chaque entreprise. Ce guide explore l’audit des données – un pilier fondamental pour protéger les systèmes contre les menaces internes et externes. Les équipes de sécurité modernes gèrent un paysage de menaces de plus en plus complexe :

- Identifier les attaques par force brute et les activités de scan de ports

- Empêcher la propagation de logiciels malveillants et de virus à l’échelle de l’organisation

- Découvrir les logiciels non autorisés sur les réseaux de postes de travail

- Contrer les fraudes et les tentatives de phishing sur Internet

- Analyser les défaillances opérationnelles et les pannes des systèmes

- Détecter les vulnérabilités logicielles et les problèmes de performance

- Identifier les failles de sécurité dans le stockage des données et les contrôles d’accès

Exemple : Un employé disposant d’identifiants d’accès obsolètes télécharge des données sensibles des ressources humaines après avoir été transféré dans un nouveau département. Sans journalisation de l’audit en place, l’activité passe inaperçue pendant des semaines. Avec DataSunrise, cet événement déclencherait une alerte en temps réel et serait enregistré avec le contexte complet de la session pour enquête.

Les efforts de sécurité traditionnels se concentrent sur les menaces externes. Cependant, les risques internes provenant des employés ou des contractuels passent souvent inaperçus. Les fuites de données via les plateformes de messagerie, la synchronisation dans le cloud ou les médias sociaux échappent aux outils DLP conventionnels.

Les solutions DLP standards surveillent les transferts de fichiers et les communications par e-mail. Mais les bases de données contiennent les informations les plus sensibles. Elles utilisent des protocoles spécialisés que les outils DLP traditionnels ne peuvent pas analyser. C’est pourquoi les organisations ont besoin d’une sécurité spécifique aux bases de données avec des capacités d’audit complètes.

Principaux enseignements : Audit des bases de données

- L’audit des bases de données étend la couverture DLP en analysant directement l’activité SQL et le comportement des utilisateurs au niveau des données.

- Concentrez les journaux d’audit sur vos schémas les plus critiques pour réduire la charge et améliorer la visibilité des menaces.

- Transférez les traces d’audit structurées vers votre SIEM pour une meilleure corrélation et une détection des menaces en temps réel.

- Utilisez DataSunrise Database Audit pour appliquer des politiques cohérentes sur Oracle, PostgreSQL, SQL Server et les bases de données cloud.

Établir les fondations de l’audit des bases de données

Déclencheur PostgreSQL : Établir une journalisation de base

Les équipes de développement peuvent mettre en œuvre une journalisation basique des bases de données à l’aide de déclencheurs PostgreSQL. Cette approche capture les opérations INSERT, UPDATE et DELETE. Elle fournit une base pratique pour des workflows d’audit complets :

-- PostgreSQL : Trace d'audit complète pour les opérations sur les données

CREATE TABLE audit_log (

id SERIAL PRIMARY KEY,

operation TEXT NOT NULL,

user_name TEXT NOT NULL,

table_name TEXT NOT NULL,

old_row JSONB,

new_row JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp,

session_id TEXT,

client_ip INET

);

CREATE OR REPLACE FUNCTION audit_trigger_fn()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO audit_log(operation, user_name, table_name, old_row, new_row, session_id, client_ip)

VALUES (

TG_OP,

session_user,

TG_TABLE_NAME,

CASE WHEN TG_OP = 'DELETE' THEN row_to_json(OLD) ELSE NULL END,

CASE WHEN TG_OP = 'INSERT' THEN row_to_json(NEW) ELSE row_to_json(NEW) END,

current_setting('application_name', true),

inet_client_addr()

);

IF TG_OP = 'DELETE' THEN

RETURN OLD;

ELSE

RETURN NEW;

END IF;

END;

$$ LANGUAGE plpgsql SECURITY DEFINER;

-- Appliquer le déclencheur aux tables sensibles

CREATE TRIGGER audit_trigger

AFTER INSERT OR UPDATE OR DELETE ON employees

FOR EACH ROW EXECUTE FUNCTION audit_trigger_fn();

Ce script fonctionne bien dans les environnements de développement ou pour des déploiements de petite taille. Pour une conformité à l’échelle de l’entreprise et des contrôles avancés, les organisations utilisent des plateformes spécialisées telles que DataSunrise.

À noter : La journalisation en pleine fidélité sur un cluster OLTP de 5 To peut ajouter ≈30 % d’E/S et 150 Go/jour de stockage. Ciblez les audits sur les schémas à haut risque ou budgétisez en conséquence.

Sécurité et surveillance des bases de données en entreprise

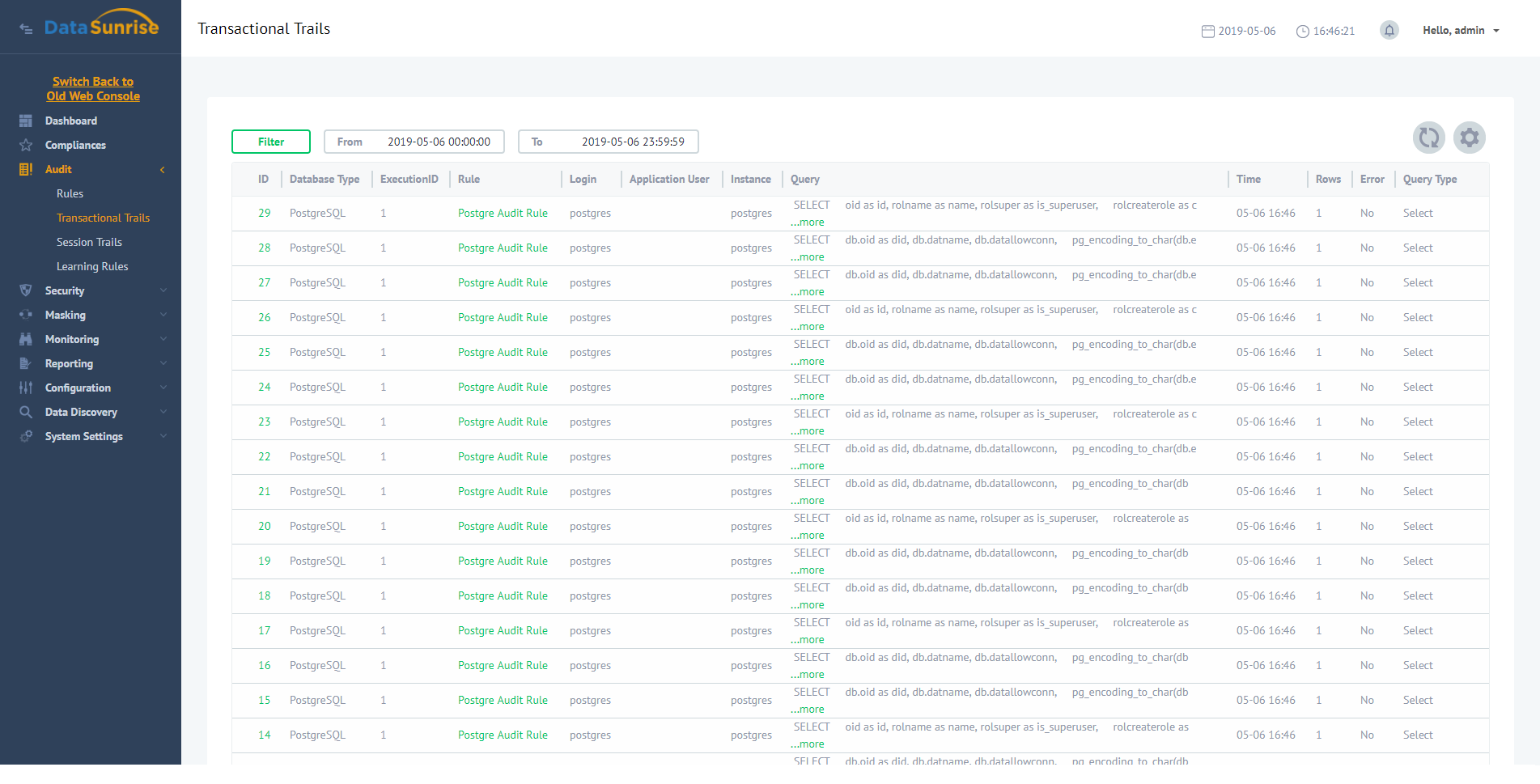

Surveillance en temps réel avec DataSunrise

La suite de sécurité DataSunrise offre une inspection approfondie des paquets sur les plateformes de bases de données. Son moteur de surveillance de l’activité capture les schémas de comportement des utilisateurs. Les journaux d’audit sont exportés vers les systèmes SIEM via Syslog pour une corrélation et une alerte en temps réel.

Astuce : Associez la surveillance de l’activité des bases de données à une journalisation d’audit avancée pour réduire les temps de détection et renforcer la conformité dans les environnements hybrides.

Au-delà de la détection des intrusions, les journaux d’audit aident à déterminer l’étendue de l’incident. Des schémas de requêtes inhabituels, des pics d’accès ou des abus de privilèges sont signalés et tracés. Le module Database Audit utilise la reconnaissance de motifs pour identifier les anomalies. Il les classe pour une analyse détaillée.

Conformité réglementaire grâce à la journalisation d’audit

Conformité SOX grâce à la gestion de l’audit

La loi Sarbanes-Oxley exige une auditabilité précise de l’accès aux données et des modifications de privilèges dans les systèmes financiers. DataSunrise répond à ces exigences en capturant :

- 1.1 Événements provenant des utilisateurs privilégiés et tentatives d’accès non autorisées

- 1.2 Escalades de rôles et modifications des niveaux d’accès

- 1.3 Tentatives d’authentification échouées et refus d’accès

Le module Événements Système enregistre les tentatives d’authentification et les modifications de configuration. Il aide à identifier l’usage non autorisé de privilèges ou les mauvaises configurations du système.

- 1.4 Changements de schéma de base de données et modifications de la définition des données

- 1.5 Tentatives non autorisées d’accéder aux données financières protégées

Chaque entrée d’audit inclut les détails de la session et les instructions SQL exécutées. Elle capture les adresses IP, les identifiants d’utilisateur et les tables affectées. Cela permet aux équipes de conformité de suivre les modifications avec une précision exceptionnelle.

Journalisation et conformité PCI DSS

PCI DSS exige une journalisation continue pour les systèmes traitant les données des titulaires de carte. DataSunrise simplifie la conformité grâce à des règles personnalisables et un stockage sécurisé des journaux.

- 10.1 Lier chaque opération de base de données aux utilisateurs authentifiés

Les sessions sont surveillées depuis la connexion jusqu’à la déconnexion. Toutes les requêtes et objets accessibles sont enregistrés de manière exhaustive.

- 10.2 Enregistrer automatiquement l’accès aux tables et champs sensibles

- 10.3 Joindre les horodatages, les noms d’utilisateur, les IP sources et le statut du résultat

Les journaux d’audit de DataSunrise répondent aux normes de format PCI. Ils sont exportés en formats CSV et PDF. Une découverte optionnelle des données ajoute une classification pour les numéros de carte et les informations personnelles identifiables.

- 10.5 Assurer que les journaux sont stockés en toute sécurité et protégés contre toute altération

Les journaux s’écrivent dans des bases de données PostgreSQL, MySQL ou SQLite. Ils peuvent être transférés vers des serveurs externes ou des outils SIEM pour sauvegarde et conservation.

- 10.6 Surveiller en continu les activités suspectes dans les enregistrements d’audit

Chaque règle de sécurité peut déclencher des alertes en temps réel. Cela permet aux équipes de sécurité de réagir avant que des dommages ne surviennent.

Remarque importante : Des sous-clauses supplémentaires de PCI peuvent nécessiter des configurations spécifiques à l’organisation au-delà de cette vue d’ensemble.

| Événement d’audit | ATT&CK ID | Logique de détection |

|---|---|---|

| SELECT en masse sur les informations personnelles | T1030 | affected_rows > 10 000 |

| Changement de schéma en dehors de la fenêtre de modification | T1070.006 | ddl_change & !business_hours |

| Connexion de compte inactif | T1078 | last_seen > 90 days |

Aide-mémoire d’audit natif (SQL Server & MySQL)

Si vous utilisez toujours uniquement des outils natifs, voici des extraits minimalistes prêts pour la production pour capturer l’historique de l’activité des bases de données sans outils tiers.

SQL Server : Audit vers fichier + lecture rapide

-- Créer un audit serveur écrivant sur disque

CREATE SERVER AUDIT Audit_File

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 20)

WITH (QUEUE_DELAY = 1000, ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT Audit_File WITH (STATE = ON);

-- Suivre les opérations SELECT/WRITE sur une base de données critique (remplacez MyDB)

CREATE DATABASE AUDIT SPECIFICATION DbSpec_MyDB

FOR SERVER AUDIT Audit_File

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::MyDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP)

WITH (STATE = ON);

-- Lire les événements de la dernière heure

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

MySQL 8 : Audit d’entreprise (JSON)

-- Activer le plugin d'audit (les chemins varient selon la distribution)

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Format JSON ; journaliser tout, mais vous devriez restreindre en production

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Optionnel : contrôles de rotation et de taille

SET PERSIST audit_log_rotate_on_size = 104857600; -- 100 MB

SET PERSIST audit_log_file = 'audit.log';

-- Exemple : vérifier le statut du plugin

SHOW PLUGINS LIKE 'audit%';

L’audit natif fonctionne – mais chaque moteur a des réglages, des formats de fichier et des angles morts différents. La corrélation devient un travail à temps plein.

Stockage d’audit résistant à la falsification (chaîne de hachage PostgreSQL)

La conformité apprécie l’immutabilité. Ce modèle écrit une chaîne de hachage sur vos événements d’audit afin que toute altération soit évidente. Associez-le à un stockage WORM (par exemple, S3 Object Lock) pour une approche redondante.

-- Exigences : pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Table d'audit en mode ajout uniquement

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

event_time TIMESTAMPTZ NOT NULL DEFAULT now(),

actor TEXT NOT NULL,

action TEXT NOT NULL,

object TEXT,

ip INET,

payload JSONB,

prev_hash BYTEA, -- hachage de la ligne précédente

row_hash BYTEA -- hachage de la ligne actuelle

);

-- Empêcher les mises à jour/suppressions

ALTER TABLE audit_events

ALTER COLUMN actor SET NOT NULL,

ALTER COLUMN action SET NOT NULL;

REVOKE UPDATE, DELETE ON audit_events FROM PUBLIC;

-- Wrapper d'insertion pour calculer la chaîne de hachage

CREATE OR REPLACE FUNCTION audit_events_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev

FROM audit_events

ORDER BY id DESC

LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' ||

coalesce(NEW.action,'') || '|' ||

coalesce(NEW.object,'') || '|' ||

coalesce(NEW.ip::text,'') || '|' ||

coalesce(NEW.payload::text,'') || '|' ||

coalesce(NEW.event_time::text,'') || '|' ||

encode(coalesce(NEW.prev_hash, '\\x'), 'hex'),

'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_audit_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_append();

-- Requête de vérification : détecter les ruptures dans la chaîne

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_events

)

SELECT *

FROM ordered

WHERE prev_hash IS DISTINCT FROM expected_prev;

Le jeu de résultats doit être vide. Toute ligne renvoyée indique une falsification ou une rupture de la chaîne.

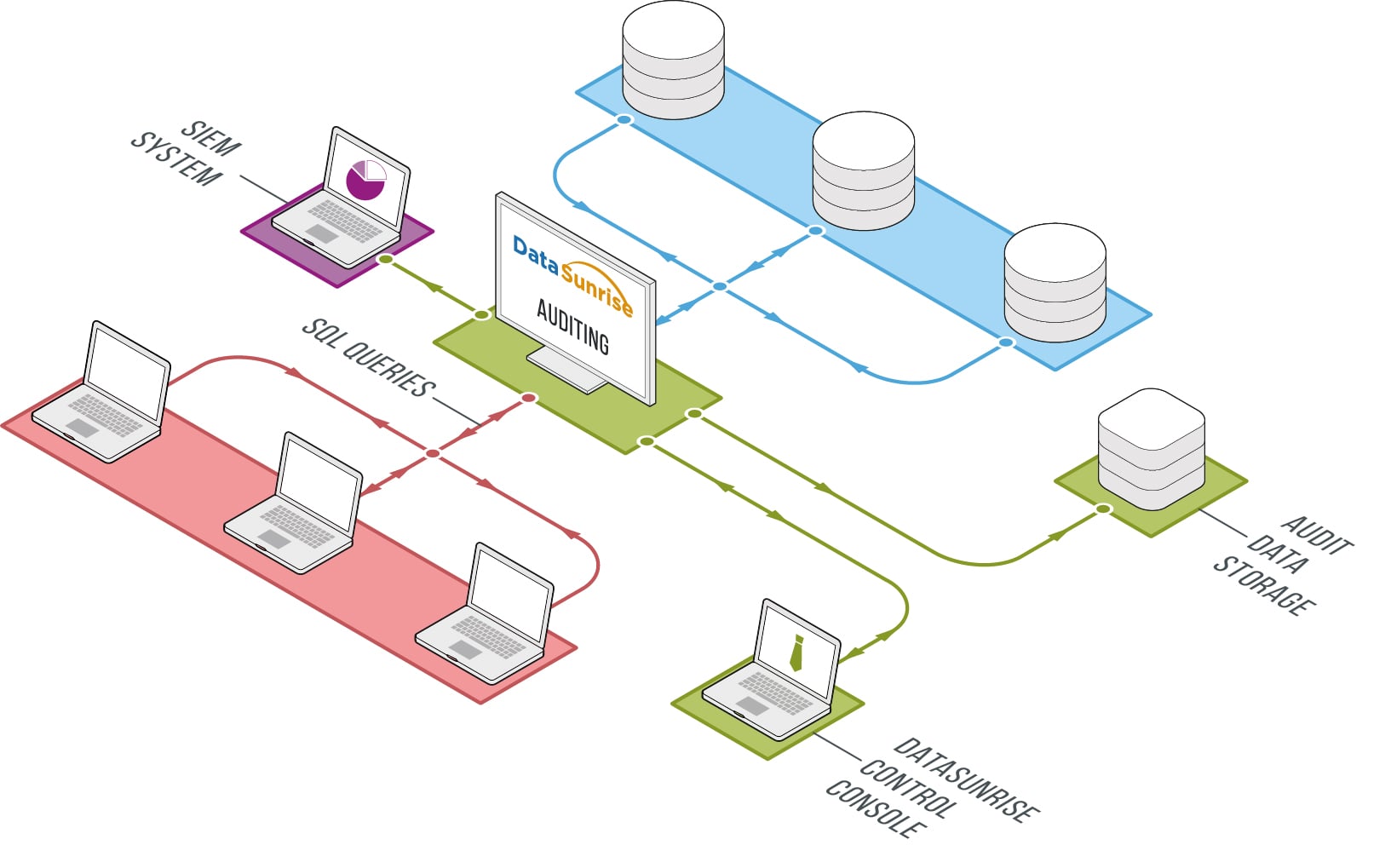

Composants clés d’une architecture moderne d’audit des données

Pour mettre en œuvre des stratégies d’audit de bases de données efficaces, les équipes doivent concevoir des architectures sécurisées et évolutives qui supportent la surveillance en temps réel, la journalisation structurée et la génération automatique de rapports de conformité. Voici les composants essentiels que l’on retrouve dans les systèmes d’audit performants :

- Couche de capture d’audit : Intercepte les requêtes SQL, les modifications de définition des données et les connexions des utilisateurs sans affecter les performances de l’application. Des outils comme DataSunrise agissent comme des proxys transparents sur Oracle, PostgreSQL, MySQL, et plus encore.

- Moteur de normalisation des journaux : Convertit les événements d’audit bruts en un schéma structuré avec des métadonnées cohérentes – nom d’utilisateur, IP, horodatage, ID de session, objet accédé – quel que soit le moteur de base de données.

- Stockage sécurisé d’audit : Conserve les journaux dans des formats inviolables et immuables. Les options incluent des tables PostgreSQL en mode ajout uniquement, des bacs S3 externes ou des intégrations SIEM renforcées.

- Alerte et corrélation : Détecte les anomalies grâce à des modèles basés sur des règles ou alimentés par l’apprentissage automatique. Par exemple, un accès répété aux informations personnelles par des comptes inactifs déclenche des procédures d’escalade.

- Couche de reporting et de preuves : Génère des rapports prêts pour l’audit sous formats PDF, CSV ou JSON personnalisés. Supporte les audits réglementaires pour SOX, GDPR, HIPAA et PCI DSS.

Ces composants permettent aux organisations de détecter les intrusions dès leur apparition, d’appliquer le principe du moindre privilège et de produire des journaux défendables lors des investigations. Une architecture moderne d’audit des données ne se contente pas d’enregistrer — elle réagit, corrèle et prouve la conformité.

Mesurer l’efficacité de l’audit des données

- MTTD : Détecter une activité suspecte en moins de 5 minutes

- Couverture : ≥95 % des objets sensibles surveillés en continu

- Taux de faux positifs : <1 % grâce à des règles et un marquage affinés

- Préparation à la conformité : Preuves d’audit disponibles sur demande

- Efficacité de stockage : La rotation et la compression des journaux permettent d’économiser 40–60 % d’espace

Cas d’utilisation par secteur

Un audit efficace des données soutient :

- Finance : Suivre les abus de privilèges et les fraudes internes

- Santé : Prouver la responsabilité des accès aux informations de santé protégées pour HIPAA

- SaaS : Fournir aux clients des preuves d’audit pour instaurer la confiance et la conformité

- Gouvernement : Renforcer la surveillance et la transparence

FAQ sur l’audit des données

Qu’est-ce que l’audit des données ?

L’audit des données est la collecte systématique et l’examen des événements de bases de données — requêtes, connexions, modifications de privilèges et mises à jour de schéma — afin d’établir la responsabilité, de soutenir les enquêtes et de démontrer la conformité.

En quoi l’audit des bases de données diffère-t-il de la DLP traditionnelle ?

La DLP traditionnelle inspecte les fichiers et le trafic réseau. L’audit des bases de données observe l’activité SQL au niveau des données, en liant les actions à des identités authentifiées et à des objets spécifiques, ce qui améliore la traçabilité et la qualité des preuves.

Quelles réglementations s’appuient sur les preuves d’audit des bases de données ?

Des cadres réglementaires tels que SOX, GDPR, HIPAA et PCI DSS exigent ou recommandent fortement la journalisation d’audit pour établir la transparence des accès et l’efficacité du contrôle.

Comment limiter l’impact sur les performances ?

- Prioriser les schémas sensibles et les actions à haut risque.

- Acheminer les événements vers un SIEM ou un proxy pour délester le traitement.

- Appliquer des politiques de rotation, de compression et de rétention.

- Examiner régulièrement le bruit et affiner les règles.

Quelles métriques indiquent un programme d’audit efficace ?

- La couverture des objets sensibles surveillés.

- Le temps moyen de détection (MTTD) et de réponse (MTTR).

- La précision des alertes (ratio vrai/faux positifs).

- Le taux de vérification de l’intégrité des journaux.

- La croissance du stockage par rapport aux objectifs de rétention.

Quand devrions-nous dépasser les outils natifs ?

Les environnements multi-base de données à grande échelle et les besoins de rapports de conformité nécessitent généralement une plateforme avec des politiques centralisées, une normalisation, des alertes en temps réel et des rapports. Voir DataSunrise Database Audit et Activity Monitoring.

Conclusion : Établir des pratiques d’audit des données efficaces

DataSunrise combine une surveillance avancée, l’automatisation et une journalisation axée sur la conformité pour minimiser les efforts manuels. Les équipes de sécurité bénéficient d’une visibilité complète sur l’accès aux données tout en se concentrant sur des priorités de gouvernance plus larges.

La solution fonctionne de manière transparente avec Oracle, SQL Server, Redshift, PostgreSQL, MySQL et d’autres bases de données, ce qui la rend idéale pour les déploiements hybrides et multi-cloud. DataSunrise est disponible pour des essais sur site et peut également être déployé via le téléchargement sur site ainsi que sur le AWS Marketplace ou sur le Azure Marketplace.

Les organisations qui adoptent des solutions d’audit complètes renforcent leur capacité à répondre aux exigences réglementaires, améliorent leur résilience et maintiennent une posture de sécurité solide dans un paysage de menaces complexe.