GraphQL, APIs modernes, Systèmes hérités – Protection des données à travers chaque couche d’abstraction

Introduction

Vous avez probablement entendu cet argument : « Nous avons besoin d’une sécurité de base de données qui fonctionne avec GraphQL ! » En effet, GraphQL est à la fois moderne, flexible et populaire auprès des équipes de développement. Mais voici ce que beaucoup de fournisseurs oublient parfois de vous dire – si votre sécurité de base de données ne fonctionne qu’avec des langages de requête ou des frameworks spécifiques, vous faites fausse route.

Exemple de sécurité des API modernes avec GraphQL

Commençons par un exemple GraphQL pour voir ce qui se passe réellement en coulisses :

# Exemple de requête GraphQL

query ObtenirCommandesUtilisateur {

user(id: "12345") {

name

email

orders(limit: 10) {

id

total

items {

name

price

}

}

}

}

Ça a l’air moderne et épuré, non ? Mais voici ce qui est réellement envoyé à votre base de données :

-- Ce que la base de données voit réellement

SELECT u.name, u.email, u.id

FROM users u

WHERE u.id = '12345';

SELECT o.id, o.total

FROM orders o

WHERE o.user_id = '12345'

LIMIT 10;

SELECT i.name, i.price

FROM order_items oi

JOIN items i ON oi.item_id = i.id

WHERE oi.order_id IN ('67890', '67891', '67892'...);

La vérité : GraphQL n’est qu’une des manières de générer des requêtes SQL. C’est pourquoi les outils de sécurité qui surveillent au niveau SQL peuvent protéger les applications GraphQL sans nécessiter de fonctionnalités spécifiques à GraphQL.

Considérations sur la sécurité de GraphQL

GraphQL apporte de réels avantages aux workflows de développement modernes. Des requêtes flexibles réduisent la sur-récupération en permettant aux clients de demander exactement les données dont ils ont besoin. Le typage fort aide au développement en fournissant des contrats clairs entre le frontend et le backend. Un point de terminaison unique simplifie la gestion des API en consolidant plusieurs sources de données à travers une interface unifiée.

Cependant, cette flexibilité introduit des défis uniques en matière de sécurité. Contrairement aux API REST traditionnelles, où chaque point de terminaison est étroitement lié à une fonction métier prédéfinie, GraphQL expose un point d’entrée unique qui peut récupérer des structures de données complexes et profondément imbriquées. Cela rend plus difficile l’application des politiques de contrôle d’accès, en particulier au niveau des champs, où des informations sensibles pourraient être exposées involontairement.

De plus, de nombreuses implémentations de GraphQL traduisent dynamiquement les requêtes des clients en instructions SQL. Si cette couche de traduction manque d’une validation appropriée, elle peut devenir un vecteur de vulnérabilités par injection. Bien qu’une injection SQL traditionnelle puisse sembler moins probable via une interface GraphQL structurée, des résolveurs mal sécurisés ou des générateurs de requêtes dynamiques dans la logique applicative peuvent néanmoins introduire des risques considérables.

Étant donné que ces risques contournent souvent les contrôles de sécurité au niveau de l’API, la protection des données doit se faire au niveau SQL, là où se trouve réellement l’information sensible. C’est pourquoi, une fois que votre résolveur GraphQL génère une requête SQL efficace et bien structurée, la surveillance de l’activité au niveau de la base de données devrait automatiquement :

🔹 Enregistrer l’accès de manière appropriée

🔹 Vérifier l’exposition de données sensibles

🔹 Valider par rapport aux politiques de sécurité

🔹 Surveiller les comportements inhabituels

Une approche pratique de la sécurité de la base de données

Voici quelque chose qui devient clair lorsque vous examinez le fonctionnement réel des différentes technologies :

Une excellente sécurité des données fonctionne au niveau du protocole de la base de données, et non au niveau de l’application.

Que vos requêtes de données proviennent de :

🔹 Résolveurs GraphQL

🔹 Points de terminaison REST API

🔹 Services SOAP hérités

🔹 Scripts analytiques Python

🔹 Outils d’exportation de données temporaires

🔹 Connexions Excel

🔹 Ou toute autre application qui communique avec votre base de données

Elles se traduisent toutes par des requêtes SQL au final – ce qui signifie que la sécurité au niveau de la base de données peut toutes les protéger avec une approche unique et cohérente.

Exemples concrets : GraphQL et autres

La pile moderne

// Résolveur GraphQL utilisant Prisma ORM

const resolvers = {

Query: {

user: async (parent, args, context) => {

return await context.prisma.user.findUnique({

where: { id: args.id },

include: { orders: true }

});

}

}

};

Le classique d’entreprise

// Spring Boot + JPA traditionnel

@RestController

public class UserController {

@GetMapping("/api/users/{id}")

public User getUser(@PathVariable String id) {

return userRepository.findUserWithOrders(id);

}

}

@Query("SELECT u FROM User u LEFT JOIN FETCH u.orders WHERE u.id = :id")

User findUserWithOrders(@Param("id") String id);

L’accès direct à la base de données

# Script Python avec connexion directe à la base de données

import psycopg2

conn = psycopg2.connect("postgresql://...")

cursor = conn.cursor()

cursor.execute("""

SELECT u.id, u.name, u.email, o.id as order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = %s

""", (user_id,))

L’application héritée

' Application d'entreprise VB.NET

Dim connectionString As String = ConfigurationManager.ConnectionStrings("DB").ConnectionString

Using connection As New SqlConnection(connectionString)

Dim sql As String = "SELECT u.id, u.name, u.email, o.id as order_id, o.total " & _

"FROM users u LEFT JOIN orders o ON u.id = o.user_id " & _

"WHERE u.id = @userId"

Dim command As New SqlCommand(sql, connection)

command.Parameters.AddWithValue("@userId", userId)

connection.Open()

Dim reader As SqlDataReader = command.ExecuteReader()

End Using

Si nous supprimons toutes les couches d’abstraction et observons ce qui se passe en dessous, il s’avère que toutes ces méthodes génèrent essentiellement la même requête SQL exacte qui atteint votre base de données. Votre outil de sécurité devrait détecter l’accès aux données sensibles, les schémas de requêtes suspects, et les potentielles attaques par injection indépendamment de la couche d’abstraction qui les a générées.

Voici pourquoi :

Chacun de ces exemples (GraphQL + Prisma, Spring Boot + JPA, Python brut avec psycopg2) génère et exécute finalement du SQL qui atteint le même moteur de base de données. Le moteur de base de données (par exemple, PostgreSQL, MySQL) ne se soucie pas de savoir si la requête provient d’un résolveur GraphQL, d’un contrôleur Java utilisant JPA ou d’un script Python brut.

Il ne constate qu’une instruction SQL telle que :

SELECT u.id, u.name, u.email, o.id AS order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = '123';

Précautions :

- Les ORM peuvent optimiser ou structurer le SQL différemment. Par exemple, Prisma pourrait scinder une requête en plusieurs allers-retours (N+1), ou JPA pourrait utiliser

JOIN FETCH. Mais l’objectif sémantique reste le même. - La journalisation uniquement au niveau de l’application manquera les accès de bas niveau (par exemple, quelqu’un exécutant psql ou DataGrip).

- Les instructions préparées ou variables liées peuvent masquer les valeurs des paramètres dans les journaux à moins d’être décodées.

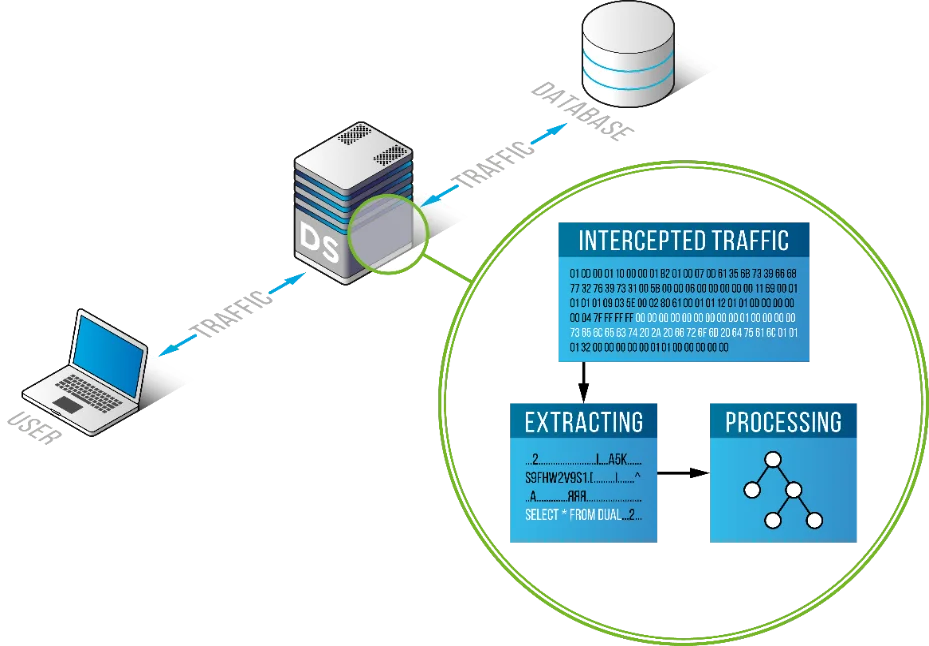

Implication pour les outils de sécurité

C’est précisément pour cette raison que la Surveillance de l’Activité de la Base de Données (DAM) ou les outils de pistes d’audit (comme les journaux d’audit natifs, ou DataSunrise) devraient fonctionner indépendamment de la couche d’abstraction. Ils opèrent au niveau du SQL, donc, tant que votre outil de surveillance a une visibilité sur le SQL final, il peut :

🔹 Détecter l’accès aux informations personnelles/données sensibles

🔹 Analyser les anomalies

🔹 Signaler les tentatives d’injection SQL

🔹 Appliquer des règles de masquage ou d’alerte

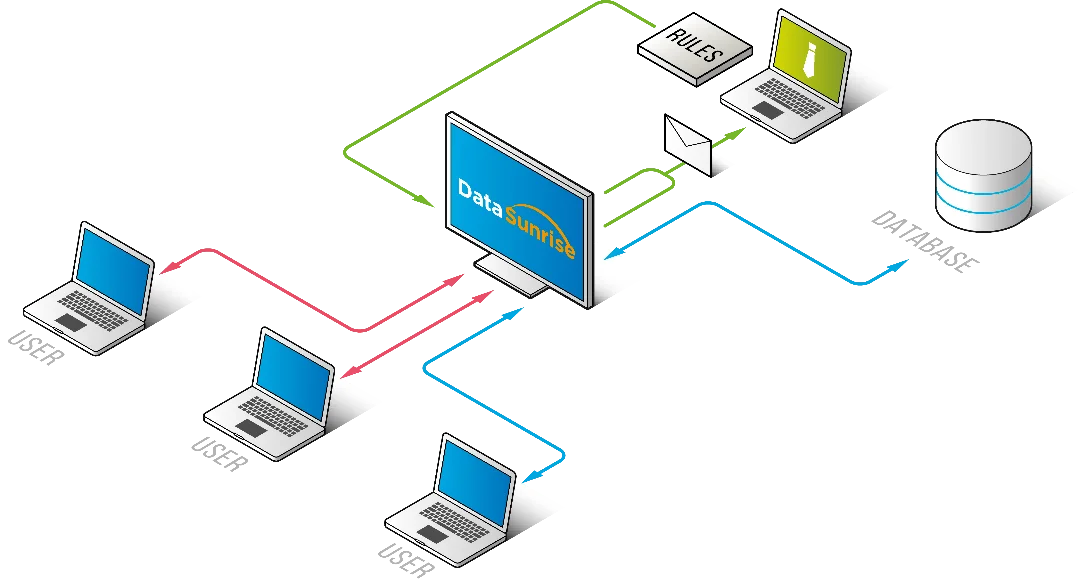

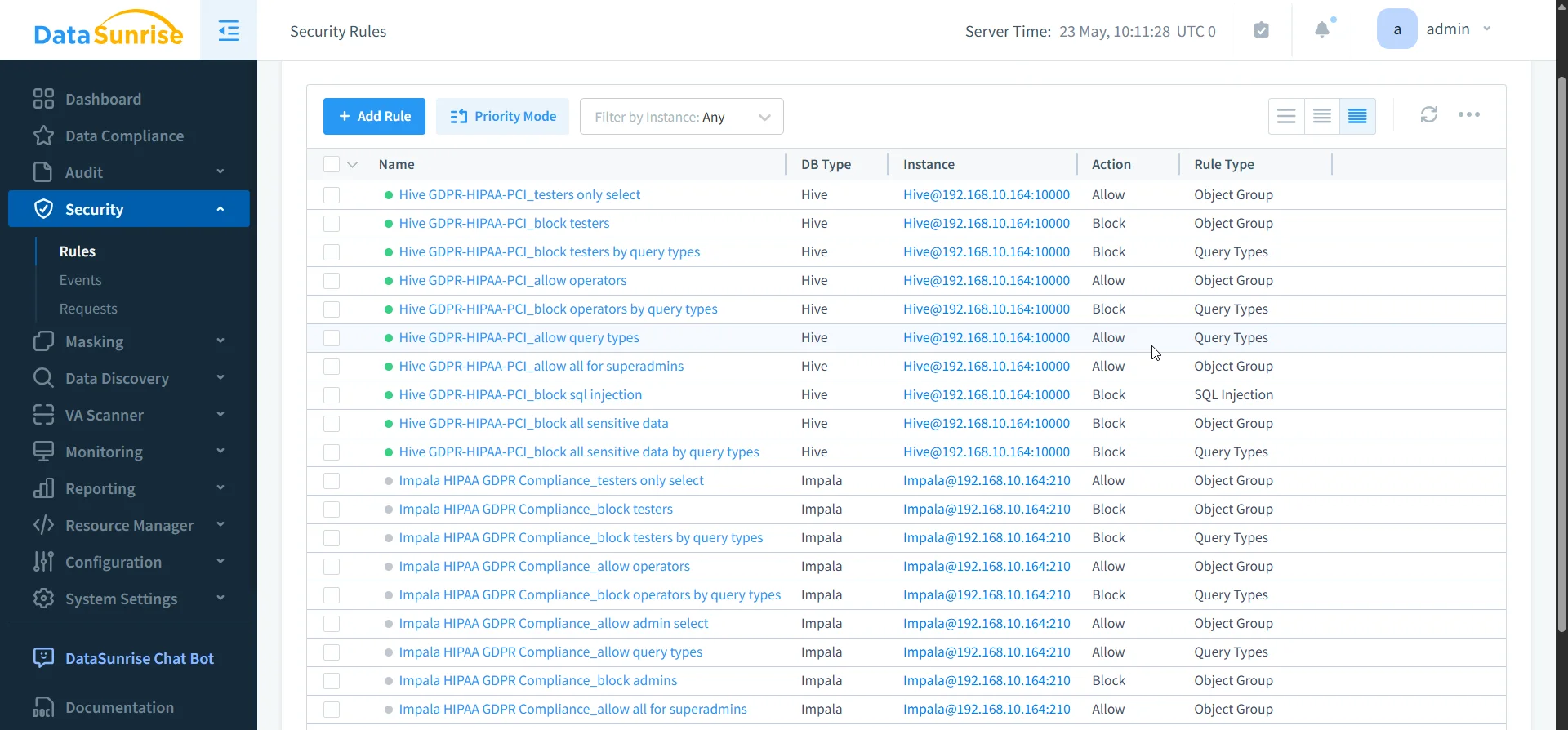

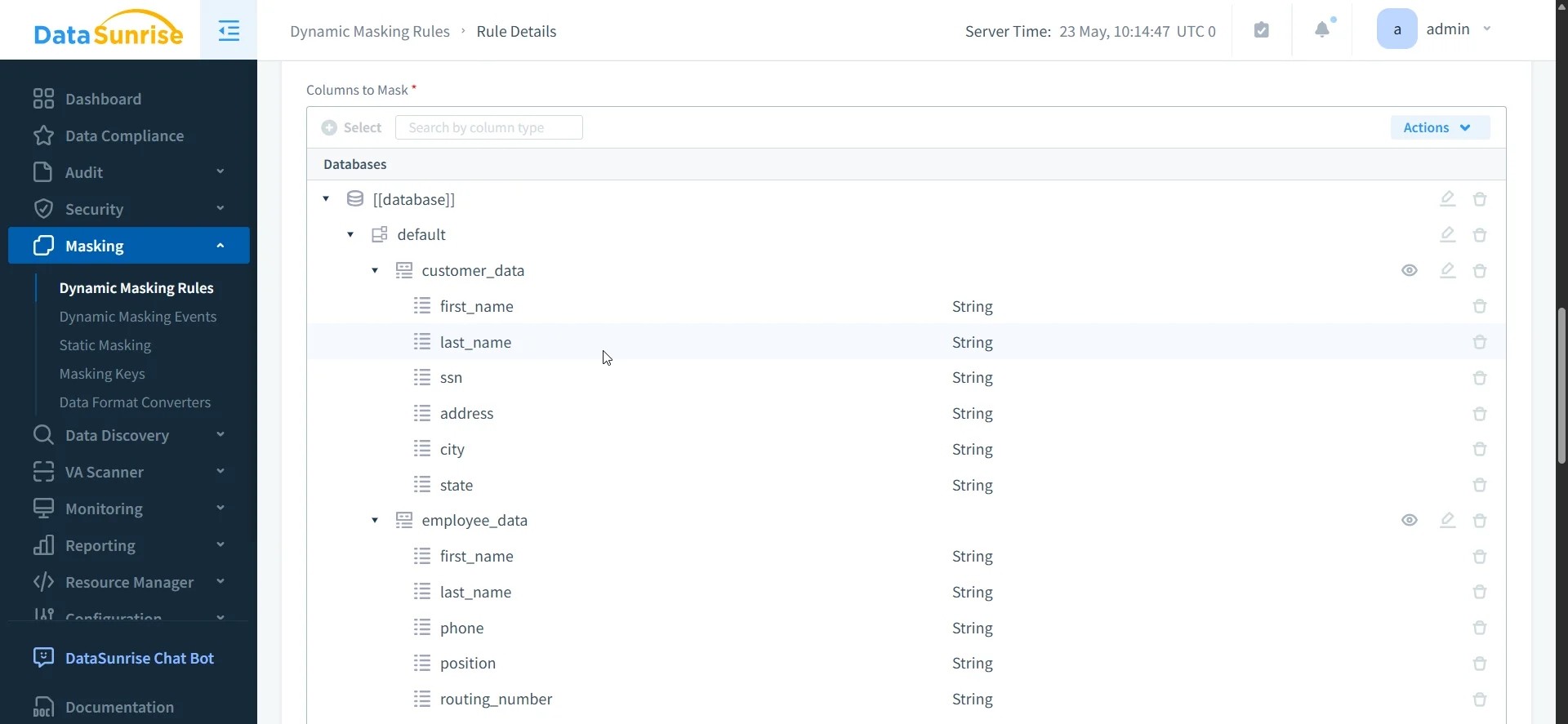

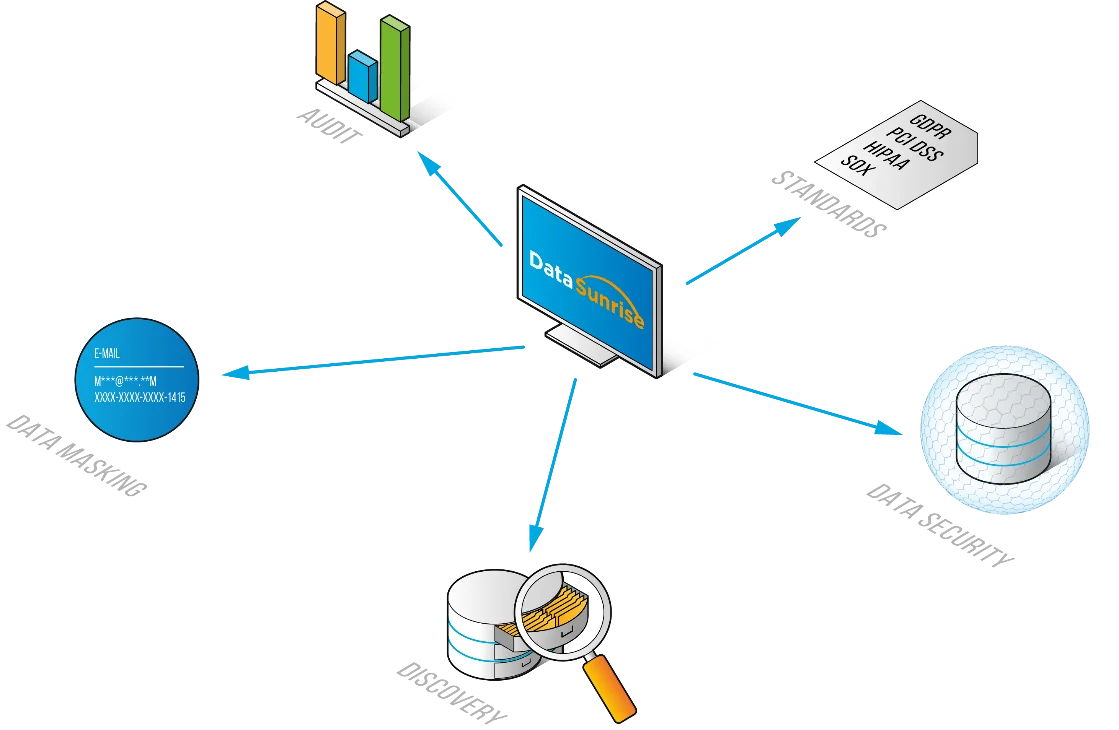

L’avantage DataSunrise : Conçu pour être indépendant de la technologie

DataSunrise agit comme un proxy intelligent entre vos applications et vos bases de données, ce qui signifie :

✅ Surveillance universelle : Quelle que soit l’origine de votre requête, qu’elle provienne d’un résolveur GraphQL, d’une API REST, d’un système COBOL hérité ou d’un script Python écrit à la hâte, DataSunrise la voit et la sécurise au niveau du SQL.

✅ Zéro modification de l’application : Vos développeurs peuvent continuer à utiliser leurs frameworks préférés – GraphQL, REST, ORM, SQL brut – sans aucune modification. DataSunrise gère la sécurité, l’audit et la conformité de manière transparente.

✅ Visibilité complète : Obtenez des pistes d’audit complètes et une surveillance en temps réel sur l’ensemble de votre écosystème d’accès aux données. Aucun angle mort, quelle que soit l’évolution de vos applications.

✅ Performances évolutives : Conçu pour gérer un trafic de niveau entreprise sans devenir un goulot d’étranglement, que vous traitiez des requêtes GraphQL ou des opérations de données en masse.

Pourquoi DataSunrise est conçu pour le monde réel

C’est ici que la plupart des fournisseurs de sécurité de bases de données font fausse route : ils poursuivent des technologies individuelles au lieu de comprendre la vérité fondamentale sur l’accès aux données. DataSunrise a été conçu dès le départ pour fonctionner au niveau du protocole de la base de données, ce qui signifie qu’il importe peu les nouveaux frameworks sophistiqués que les développeurs pourraient découvrir sur Hacker News cette semaine — tant qu’ils effectuent des appels à la base de données, une bonne solution de sécurité surveillera et enregistrera ces accès de manière identique.

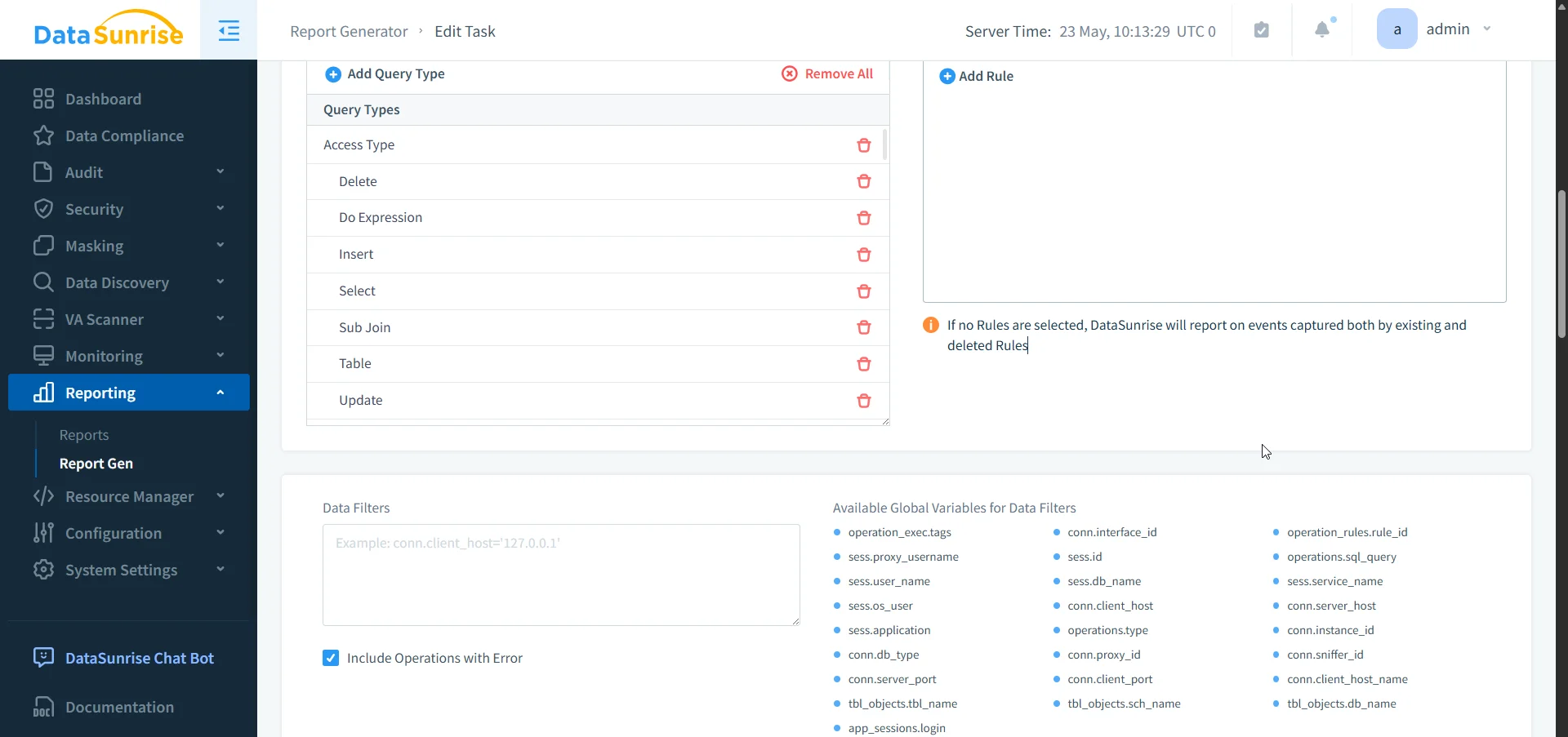

Déploiements réels de DataSunrise

Scénario 1 : L’entreprise moderne de microservices

Frontend (GraphQL) ──┐

Service Utilisateur (REST) ──┤

Analyse (Python) ──┤ ──→ [DataSunrise] ──→ [Base de données de production]

ERP hérité (SOAP) ──┤

Entrepôt de données ──┘

DataSunrise offre une sécurité et un audit unifiés sur tous ces différents modes d’accès, avec des politiques qui fonctionnent quel que soit le niveau applicatif.

Scénario 2 : La réalité en entreprise

APIs GraphQL ──┐

Applications héritées ──┤

Systèmes tiers ──┤ ──→ [Instance(s) DataSunrise] ──→ [Base(s) de données d'entreprise]

Outils de Data Science ──┤

Outils BI/Analytique ──┘

DataSunrise gère tout cela avec des politiques de sécurité cohérentes, un audit complet et une détection des menaces en temps réel.

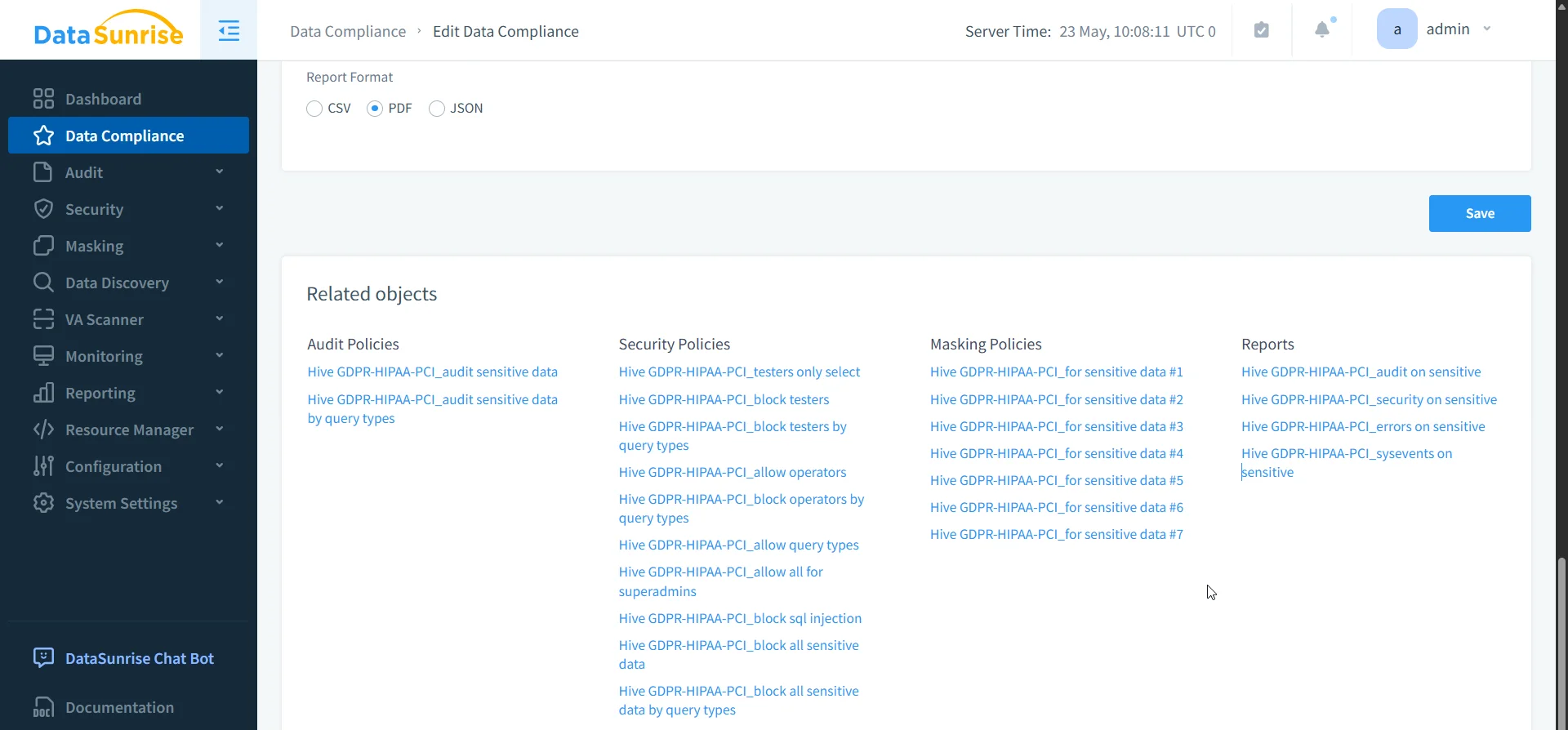

Ce qui distingue DataSunrise

Contrairement aux solutions ponctuelles qui nécessitent des outils séparés pour différentes technologies, DataSunrise offre :

Gestion unifiée des politiques : Créez des règles de sécurité une seule fois, appliquez-les universellement. Que quelqu’un tente d’accéder à des données sensibles via GraphQL ou du SQL direct, les mêmes politiques protègent vos données.

Audit de niveau entreprise : Des rapports de conformité complets couvrant toutes les méthodes d’accès aux données. Obtenez des pistes d’audit complètes et une surveillance en temps réel sur l’ensemble de votre écosystème d’accès aux données. Aucun angle mort, quelle que soit l’évolution de vos applications.

Protection active : Pas seulement de la journalisation – une prévention active des menaces qui fonctionne sur toutes vos architectures applicatives. Les requêtes malveillantes peuvent être bloquées qu’elles proviennent d’API modernes ou de systèmes hérités.

Masquage dynamique des données : Une protection des données qui fonctionne sur toutes vos couches applicatives. Les données sensibles peuvent être masquées en temps réel qu’elles soient accessibles via des API modernes ou des systèmes hérités.

Le modèle de déploiement de DataSunrise

L’architecture proxy de DataSunrise signifie qu’il s’intègre parfaitement dans n’importe quel environnement :

[Toute Application] ──→ [Proxy DataSunrise] ──→ [Toute Base de Données]

│

├── Politiques de sécurité

├── Journalisation d'audit

├── Masquage des données

├── Détection des menaces

└── Rapport de conformité

Cette approche la rend non intrusive et opérationnellement simple car elle ne nécessite aucune modification du code applicatif et l’impact sur l’infrastructure est minimal. De plus, elle offre plusieurs avantages critiques :

🔹 Indépendant de la base de données : Fonctionne avec PostgreSQL, MySQL, Oracle, SQL Server, et plus encore

🔹 Indépendant du framework : De GraphQL à COBOL, il supporte toute technologie d’application capable de communiquer en SQL

🔹 Indépendant du secteur : De la santé à la fintech, du commerce de détail au gouvernement

🔹 Indépendant du fournisseur : AWS, Azure, sur site ou environnements hybrides

Résultat : Une protection complète des données qui s’adapte à votre entreprise, et non l’inverse.

De plus, DataSunrise peut être déployé dans divers modes de déploiement, y compris les modes trailing et sniffer, offrant ainsi aux organisations encore plus de flexibilité en termes d’options pour répondre à leurs exigences de sécurité spécifiques et aux contraintes de leur architecture réseau.

En résumé : Une sécurité indépendante de la technologie

Votre base de données ne fait pas la distinction entre les requêtes provenant de frameworks JavaScript modernes ou de systèmes COBOL hérités – le SQL reste le SQL. Les solutions de sécurité de base de données les plus efficaces surveillent au niveau du protocole, là où les requêtes réelles de la base de données se produisent, demeurant indépendantes des frameworks pour fonctionner avec toute pile technologique déployée par vos développeurs.

Dans les environnements complexes d’aujourd’hui, les organisations peuvent exécuter des API GraphQL parallèlement à des services REST traditionnels, des scripts analytiques Python, des applications d’entreprise héritées et des intégrations tierces. Chacune apporte des schémas de requêtes différents, mais toutes génèrent finalement du SQL qui nécessite une protection cohérente. Une sécurité de base de données qui ne cible que des technologies spécifiques crée des lacunes dangereuses dans votre stratégie de protection des données.

Une sécurité de base de données efficace se concentre sur les schémas SQL plutôt que sur les couches applicatives, évoluant sans heurts sur des architectures monolithiques, des microservices et des déploiements sans serveur. Cette approche garantit une protection complète, quelle que soit l’évolution de votre paysage technologique.

Conclusion : DataSunrise pour tous les besoins de protection des données de l’entreprise

La prochaine fois que quelqu’un demandera si DataSunrise « supporte GraphQL », la bonne réponse sera : « DataSunrise soutient votre entreprise – quelle que soit la manière dont vos applications accèdent à vos données. »

L’approche centrée sur la base de données de DataSunrise signifie que vous obtenez :

✅ Une sécurité pérenne qui fonctionne même avec des technologies qui n’existent pas encore

✅ Une conformité complète sur tous vos modes d’accès aux données

✅ Une simplicité opérationnelle sans compromettre la profondeur de la sécurité

✅ Une scalabilité entreprise qui évolue avec votre architecture

Que votre équipe construise des API GraphQL de pointe, maintienne des systèmes hérités ou exécute des analyses de données complexes, DataSunrise fournit une sécurité de base de données cohérente et complète qui fonctionne tout simplement.

Car au bout du compte, vos données ne se préoccupent pas de la manière dont les applications y accèdent – mais votre sécurité devrait les protéger, quoi qu’il en soit. DataSunrise rend cette protection transparente, complète et prête pour l’entreprise.

Prêt à voir DataSunrise en action avec votre pile technologique spécifique ? Que vous utilisiez des API GraphQL, des services REST traditionnels ou des systèmes hérités, planifiez une démo dès aujourd’hui pour découvrir comment une sécurité de base de données complète s’adapte à votre environnement.