Qu’est-ce que le Masquage de Données ?

Qu’est-ce que le Masquage de Données ?

Pour comprendre le masquage des données, il est essentiel de considérer d’abord le contexte général : avec les violations de données qui font fréquemment la une et des lois strictes sur la vie privée en vigueur, les organisations doivent trouver un équilibre entre la sécurisation des informations et leur accessibilité.

Le masquage des données consiste à substituer délibérément des données réelles par des alternatives fictives mais crédibles. Cette approche permet de protéger les informations sensibles contre les accès non autorisés tout en permettant aux entreprises d’utiliser efficacement les données dans les environnements de développement, de test, d’analyse et auprès de tiers.

Pour répondre aux exigences évolutives en matière de vie privée et aux mandats stricts de protection des données tels que RGPD, HIPAA et PCI DSS, les organisations nécessitent des approches de masquage scalables et basées sur des politiques. DataSunrise propose des solutions complètes de masquage statique et dynamique, utilisant des règles intelligentes qui s’ajustent automatiquement en fonction des rôles des utilisateurs, du contexte environnemental et des exigences d’accès.

Des stratégies de masquage efficaces transforment la manière dont les organisations gèrent les données sensibles, permettant une collaboration sécurisée avec des fournisseurs externes, protégeant contre les menaces internes et garantissant la conformité dans des infrastructures complexes multi-environnements.

Pourquoi le Masquage des Données est-il Important dans les Stratégies de Sécurité Modernes

La protection moderne des données va bien au-delà des approches traditionnelles de chiffrement. Le masquage des données joue un rôle crucial dans l’application des principes du moindre privilège, garantissant que les informations sensibles demeurent protégées même lorsqu’elles sont consultées par des utilisateurs autorisés n’ayant pas besoin d’une visibilité complète.

Que ce soit dans le cadre du RGPD en Europe, de la HIPAA dans le domaine de la santé ou du PCI DSS dans les services financiers, les organisations doivent démontrer des mesures proactives de protection des données. Grâce à des politiques de masquage complètes, les équipes peuvent traiter, analyser et tester avec des ensembles de données réalistes sans jamais exposer les valeurs sensibles originales à des personnes non autorisées.

Sans le masquage, même des utilisateurs internes bien intentionnés pourraient avoir accès à des données confidentielles dont ils n’ont pas besoin — augmentant ainsi le risque de fuite, d’utilisation abusive ou de non-conformité réglementaire. En intégrant le masquage dans les flux de travail quotidiens, les organisations réduisent considérablement l’exposition sur les chaînes de développement, les outils d’analyse et les interactions avec les fournisseurs, le tout sans compromettre la productivité ou l’intégrité des données.

| Régulation | Clause | Exigence de Masquage |

|---|---|---|

| RGPD | Art. 32 | Pseudonymisation des données personnelles |

| PCI DSS 4.0 | 3.4 | Rendre le PAN illisible (tokeniser, masquer) |

| HIPAA | §164.514(b) | Désidentifier 18 identifiants PHI |

| DORA | Art. 9 | Protéger les ensembles de données utilisés lors des tests de résilience |

Le masquage dynamique permet un accès sécurisé aux systèmes de production en direct, tandis que le masquage statique crée des ensembles de données assainis, parfaits pour les environnements de formation, les collaborations avec des fournisseurs ou les tests d’assurance qualité. DataSunrise rationalise ces deux méthodologies grâce à des interfaces de configuration intuitives et à un support robuste pour des schémas de bases de données complexes et des déploiements hybrides.

Cas d’Utilisation Courants du Masquage des Données

Les organisations mettent en œuvre le masquage des données dans divers scénarios afin de maintenir la sécurité tout en permettant le bon déroulement des opérations :

- Collaboration avec des fournisseurs : Partager des ensembles de données avec des partenaires tiers tout en préservant la confidentialité des clients et des informations stratégiques

- Prévention des erreurs : Protéger contre l’exposition accidentelle résultant d’erreurs opératoires, de fautes administratives ou de mauvaises configurations système

- Développement et test : Fournir des ensembles de données réalistes pour les tests d’applications, l’entraînement aux techniques de machine learning et l’optimisation des performances sans risques pour la vie privée

- Analyses et rapports : Permettre aux data scientists et aux analystes de travailler sur des données similaires à celles de la production tout en respectant les régulations de confidentialité

Exemples de Données Masquées

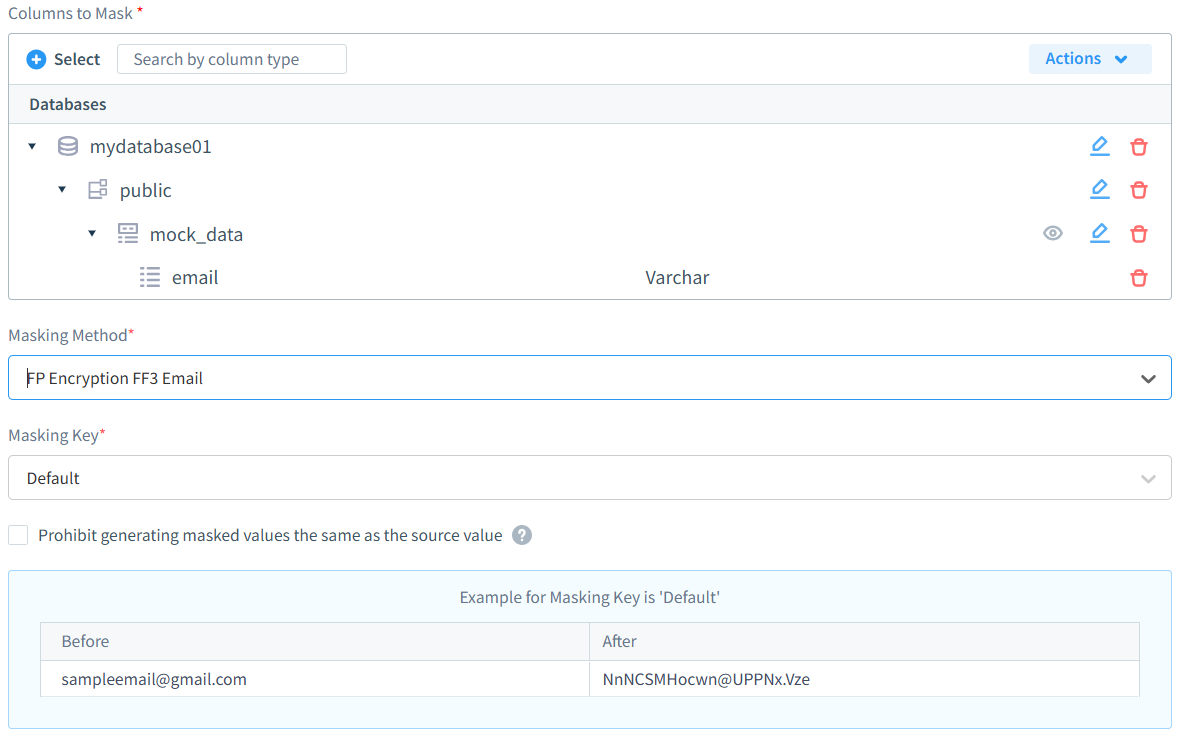

Les stratégies de masquage varient considérablement en fonction des exigences de classification des données, des niveaux d’autorisation des utilisateurs et des politiques de conformité spécifiques. Certains systèmes exigent une suppression complète, tandis que d’autres permettent une substitution tout en préservant le format afin de maintenir l’utilité des données. DataSunrise s’adapte aux deux approches pour les bases de données structurées ainsi que pour les dépôts de données non structurés.

-- Avant le masquage : 4024-0071-8423-6700 -- Après le masquage : XXXX-XXXX-XXXX-6700

| Méthode de Masquage | Données Originales | Données Masquées |

|---|---|---|

| Masquage de carte de crédit | 4111 1111 1111 1111 | 4111 **** **** 1111 |

| Masquage d’email | [email protected] | j***e@e*****e.com |

| Masquage d’URL | https://www.example.com/user/profile | https://www.******.com/****/****** |

| Masquage de numéro de téléphone | +1 (555) 123-4567 | +1 (***) ***-4567 |

| Randomisation d’adresse IP | 192.168.1.1 | 203.45.169.78 |

| Randomisation de date avec conservation de l’année | 2023-05-15 | 2023-11-28 |

| Masquage par fonction personnalisée | Secret123! | S****t1**! |

| Substitution basée sur un dictionnaire | John Smith, Software Engineer, New York | Ahmet Yılmaz, Data Analyst, Chicago |

Étapes de Mise en Œuvre du Masquage des Données

La mise en œuvre réussie du masquage des données requiert une planification et une exécution systématiques à travers plusieurs phases :

- Découverte et classification des données : Localisez les champs sensibles dans toute votre infrastructure à l’aide d’outils de découverte automatisés qui identifient les informations personnelles (PII), les données financières et les informations régulées présentes dans les bases de données et applications.

- Cartographie des politiques et définition des rôles : Établissez des politiques de masquage complètes fondées sur les rôles des utilisateurs, les classifications de sensibilité des données et les exigences réglementaires spécifiques à votre secteur et à votre présence géographique.

- Configuration des règles et tests : Définissez des règles de masquage granulaires au niveau du schéma, de la table, de la colonne ou du type de données, en veillant à ce que les données masquées conservent l’intégrité référentielle et la cohérence de la logique métier.

- Validation et déploiement : Testez minutieusement la fonctionnalité de masquage dans des environnements de préproduction avant le déploiement en production, en validant que les applications continuent de fonctionner correctement avec des ensembles de données masqués.

- Surveillance et maintenance : Mettez en place une surveillance continue pour garantir que les politiques de masquage demeurent efficaces à mesure que les structures de données évoluent et que de nouveaux types de données sensibles sont introduits.

Types de Masquage des Données

| Algorithme | Conserve le format ? | Risque de ré-identification | Idéal pour |

|---|---|---|---|

| Rédaction | Non | Le plus bas | Journaux, captures d’écran |

| Tokenisation | Oui | Très faible* | Jetons de paiement |

| Randomisation | Optionnel | Faible | Ensembles de données PII |

| Chiffrement avec préservation du format (FPE) | Oui | Très faible | Applications legacy |

*En supposant des contrôles de détokénisation basés sur un coffre-fort.

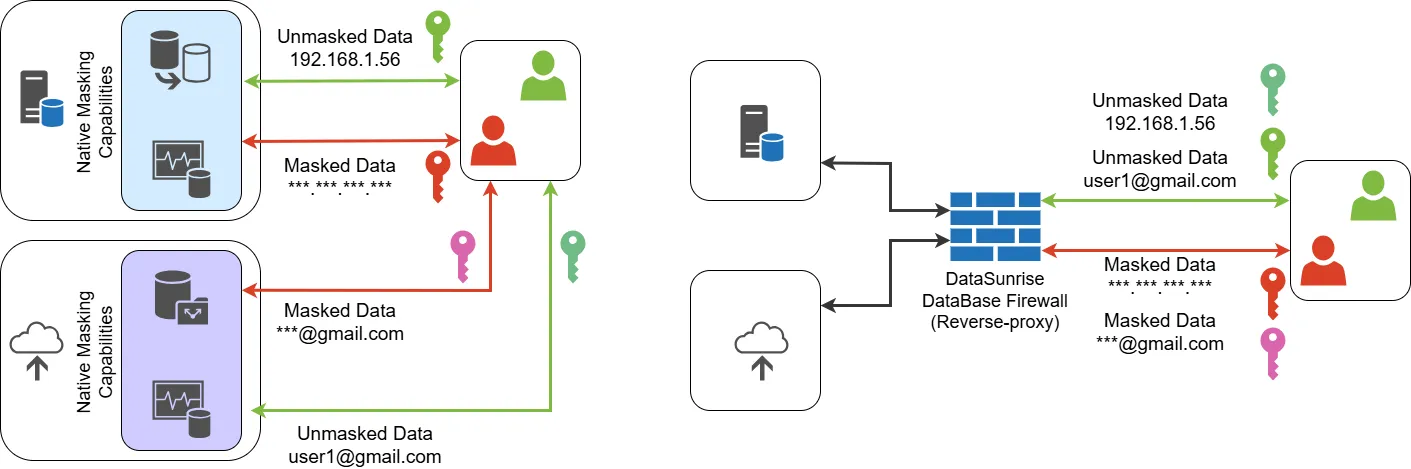

Masquage Dynamique

Le masquage dynamique applique une obfuscation des données lors de l’exécution des requêtes sans modifier définitivement les données sources. Cette approche offre des contrôles d’accès en temps réel idéaux dans des systèmes de production multi-utilisateurs où la visibilité des données doit varier dynamiquement selon les rôles et le contexte d’accès.

CREATE VIEW masked_customers AS

SELECT

id,

name,

CASE

WHEN current_user = 'admin_user' THEN credit_card

ELSE regexp_replace(credit_card, '^\d{4}-\d{4}-\d{4}-(\d{4})$', 'XXXX-XXXX-XXXX-\1')

END AS credit_card

FROM customers;

Masquage Statique

Le masquage statique crée des copies définitivement assainies des bases de données de production, permettant ainsi un partage et une distribution sécurisés des données sans préoccupations permanentes en matière de confidentialité. Ces ensembles de données masqués peuvent être exportés en toute sécurité, partagés avec des partenaires externes ou utilisés pour des projets analytiques à long terme sans enfreindre les réglementations sur la vie privée. Cette approche est particulièrement précieuse pour se conformer à la norme ISO 27001 et préparer les audits réglementaires.

Masquage In-Situ

Le masquage in-situ transforme directement les données au sein des bases de données non-production existantes, notamment lors des cycles de test pré-lancement ou de la préparation d’environnements de bac à sable. Cette approche élimine le besoin d’une infrastructure de stockage dupliquée tout en garantissant que les équipes de développement travaillent avec des ensembles de données réalistes mais protégés.

Exigences Essentielles pour le Masquage

Les implémentations efficaces du masquage des données doivent satisfaire plusieurs exigences critiques afin de préserver à la fois la sécurité et l’utilité opérationnelle :

- Préservation réaliste des données : Les valeurs masquées doivent rester fonctionnellement valides et statistiquement réalistes pour garantir la continuité du fonctionnement des applications et des processus analytiques.

- Transformation irréversible : La ré-identification des valeurs originales doit être mathématiquement improbable, empêchant ainsi toute reconstruction non autorisée par analyse de motifs ou ingénierie inverse.

- Comportement cohérent : La logique de masquage doit produire des résultats prévisibles et reproductibles dans différents environnements et sur de longues périodes, afin de maintenir l’intégrité des données et la fonctionnalité des applications.

- Optimisation des performances : Les processus de masquage doivent minimiser l’impact sur les performances du système et les temps de réponse des requêtes, notamment dans les environnements de production à volume élevé.

Résultats Commerciaux du Masquage des Données

- Réduction de l’exposition aux violations : Jusqu’à 60 % de champs sensibles en moins visibles pour les utilisateurs non autorisés

- Efficacité de conformité : Preuves d’audit générées en quelques heures, et non en semaines

- Vitesse opérationnelle : Les cycles de QA et de test accélèrent d’environ 30 % grâce à des ensembles de données de production sécurisés

- Risque juridique réduit : Alignement direct avec les clauses du RGPD, de la HIPAA et du PCI DSS

Applications Sectorielles

- Finance : Masquage des PAN et des données personnelles pour la conformité PCI DSS et SOX

- Santé : Désidentifier les PHI pour se conformer aux règles de confidentialité de la HIPAA

- SaaS & Cloud : Masquage multi-locataire afin de garantir une séparation des données conforme au RGPD

- Distribution : Protéger les données clients dans les pipelines analytiques sans compromettre la pertinence

Extraits Natifs de Masquage des Données sur Différentes Plateformes

La plupart des bases de données offrent un support natif limité au masquage, nécessitant souvent du code personnalisé ou des extensions. Vous trouverez ci-dessous des exemples pour SQL Server et Oracle :

SQL Server : Masquage Dynamique Intégré

-- Masquer la colonne de carte de crédit avec une exposition partielle

CREATE TABLE Customers (

Id INT IDENTITY PRIMARY KEY,

FullName NVARCHAR(100),

CreditCard VARCHAR(19) MASKED WITH (FUNCTION = 'partial(0,"XXXX-XXXX-XXXX-",4)')

);

-- Résultat : 4111-2222-3333-4444 → XXXX-XXXX-XXXX-4444

Oracle : Politique de Base de Données Privée Virtuelle (VPD)

BEGIN

DBMS_RLS.ADD_POLICY(

object_schema => 'HR',

object_name => 'EMPLOYEES',

policy_name => 'mask_ssn_policy',

function_schema => 'SEC_ADMIN',

policy_function => 'mask_ssn_fn',

statement_types => 'SELECT'

);

END;

/

Les deux exemples démontrent le masquage natif des plateformes, mais ils manquent de flexibilité pour appliquer des règles sensibles aux rôles sur plusieurs bases de données simultanément.

Masquage dans un Contexte de Conformité

Différentes réglementations encadrent le masquage comme une pseudonymisation, une désidentification ou une minimisation des données. Une exigence typique consiste à garantir une transformation irréversible tout en préservant l’utilité des données. Vous trouverez ci-dessous une cartographie rapide de la conformité :

| Cadre | Objectif de Masquage | Lacune native |

|---|---|---|

| RGPD | Pseudonymiser les données personnelles | Pas de masquage cohérent basé sur les rôles |

| HIPAA | Désidentifier les identifiants PHI | Absence d’application de politique au niveau des champs |

| PCI DSS | Masquer le PAN sauf le BIN et les 4 derniers | Spécifique à la plateforme, non unifié |

Le masquage natif satisfait aux clauses de base, mais des plateformes unifiées comme DataSunrise offrent une couverture transréglementaire dès la sortie de l’emballage.

Masquage des Données avec DataSunrise

DataSunrise offre des capacités de masquage de niveau entreprise conçues pour répondre aux exigences modernes de protection des données :

- Modes de masquage flexibles : Support complet pour le masquage dynamique en temps réel et les techniques de masquage statique hors ligne, permettant aux organisations de choisir l’approche optimale selon les cas d’utilisation.

- Contrôles d’accès intelligents : Politiques de masquage sensibles aux rôles et algorithmes préservant le format qui maintiennent l’utilité des données tout en appliquant des protections strictes de la vie privée.

- Intégrations d’entreprise : Intégration transparente avec les systèmes IAM existants, les plateformes SIEM et les moteurs d’application de politiques pour rationaliser les opérations de sécurité et les rapports de conformité.

- Automatisation de la conformité : Capacités intégrées de journalisation d’audit et de génération de rapports spécifiquement conçues pour répondre aux exigences du RGPD, PCI DSS, HIPAA et SOX.

- Architecture évolutive : Support pour les environnements de bases de données cloud-native, hybrides et legacy avec un impact minimal sur les performances et une haute disponibilité.

Étendre le Masquage des Données dans des Environnements Complexes

À mesure que les architectures évoluent, le masquage des données doit s’adapter aux clouds hybrides, aux microservices distribués et aux charges de travail mixtes. Les organisations peinent souvent à maintenir une logique de masquage cohérente à travers des bases de données relationnelles, des magasins NoSQL ou encore des dépôts non structurés comme le stockage d’objets ou les logs.

- Application uniforme des politiques sur plusieurs plateformes : Appliquer les règles de masquage de manière uniforme sur PostgreSQL, Oracle, SQL Server, MongoDB et Amazon S3 — garantissant un comportement cohérent et la conformité quelle que soit la technologie utilisée.

- Support des données non structurées et semi-structurées : Masquer les valeurs sensibles intégrées dans des fichiers JSON, XML, logs et contenus générés par les utilisateurs à l’aide de règles basées sur des expressions régulières ou sur un dictionnaire.

- Automatisation du masquage en CI/CD : Intégrer la validation du masquage dans les pipelines DevOps en incorporant les règles DataSunrise dans les workflows de pré-déploiement, empêchant ainsi que des champs sensibles non masqués ne se retrouvent dans les environnements de préproduction ou de test.

- Cadres de validation et d’assurance qualité : Exécuter des vérifications automatisées afin de s’assurer que les règles de masquage n’altèrent pas les analyses, les tableaux de bord de rapports ou la logique des applications.

- Gestion de versions et retour en arrière des politiques : Maintenir des politiques de masquage versionnées pouvant être restaurées ou mises à jour sans interruption — condition indispensable pour les environnements agiles et l’adaptation aux changements réglementaires.

Avec ces capacités en place, le masquage des données passe d’un contrôle isolé à une couche de protection centralisée et dynamique. Plutôt que de compter sur des scripts ad hoc ou des correctifs de sécurité isolés, les équipes bénéficient d’un moteur d’application unifié capable de s’adapter à tout environnement — cloud-native, legacy, ou les deux.

FAQ sur le Masquage des Données

Quel est le but du masquage des données ?

Le masquage des données remplace les valeurs sensibles par des substituts réalistes afin d’empêcher tout accès non autorisé. Il permet une utilisation sécurisée des ensembles de données dans les tests, l’analyse et le partage avec des fournisseurs sans exposer les informations originales.

En quoi le masquage des données diffère-t-il de la tokenisation ?

Le masquage crée des substituts non réversibles pour garantir la confidentialité et la conformité, tandis que la tokenisation remplace les valeurs par des jetons stockés dans un coffre-fort. La tokenisation permet une récupération réversible, ce qui la rend idéale pour le traitement des paiements sous PCI DSS.

Quels cadres de conformité exigent le masquage des données ?

Des cadres tels que le RGPD, la HIPAA et le PCI DSS requièrent explicitement le masquage ou des contrôles équivalents pour protéger les champs sensibles.

Quand utiliser le masquage dynamique ou statique ?

- Masquage dynamique : Obfuscation en temps réel lors de l’exécution des requêtes, idéal pour les bases de données de production avec un accès basé sur les rôles.

- Masquage statique : Création de copies assainies de bases de données, préférable pour le développement, les tests et la collaboration avec des fournisseurs.

Quelles sont les exigences essentielles pour un masquage efficace ?

- Conserver des formats réalistes et la logique métier.

- Garantir que les transformations sont irréversibles.

- Appliquer des règles cohérentes et reproductibles dans tous les environnements.

- Maintenir une faible latence dans les systèmes de production.

Quels outils simplifient le masquage des données à l’échelle de l’entreprise ?

DataSunrise offre un masquage statique et dynamique centralisé avec des politiques sensibles aux rôles, la génération de rapports réglementaires et l’intégration dans les pipelines DevOps — éliminant ainsi les scripts ad hoc et les solutions isolées.

Conclusion

Avec la croissance rapide des données et des besoins d’accès de plus en plus complexes, le masquage des données est devenu une nécessité. Il sécurise les informations sensibles tout en permettant une analyse sécurisée, une collaboration avec des partenaires et des tests ou développements sans perturber les processus métier.

DataSunrise simplifie le masquage de niveau entreprise pour les bases de données cloud, hybrides et sur site. De la découverte à l’application des politiques et aux rapports de conformité, il garantit une protection robuste avec un impact minimal — assurant ainsi la sécurité et la productivité des équipes.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenantSuivant