À propos de la structure de votre base de données et de l’utilisation des relations de tables

La théorie des 6 poignées de main

La plupart d’entre nous connaissent le concept des 6 poignées de main ou des six degrés de séparation – l’idée est que n’importe qui sur la planète peut être relié à n’importe quel autre en seulement six étapes. Ainsi, grâce à seulement cinq autres personnes, vous pouvez être effectivement connecté(e) à la Reine d’Angleterre, à Bill Gates, ou même à un dresseur d’éléphants thaïlandais. On ne sait jamais qui peut être l’ami d’un ami. Le même principe fonctionne très bien pour les bases de données.

Il est parfois très difficile de savoir comment les différentes données de votre base de données peuvent être reliées entre elles. Cela s’explique aussi par le fait que, souvent, des données sensibles sont collectées par certaines personnes et protégées par d’autres personnes ou départements. Les bases de données ont tendance à devenir de plus en plus volumineuses et complexes avec le temps. Il n’est pas rare de trouver une base de données existant depuis 10 ou 15 ans. Par conséquent, il est très compliqué de révéler les liens cachés et invisibles entre les données d’une base de données.

Mais tout cela change lorsque vous utilisez l’outil Relations de Tables inclus dans la DataSunrise Database Security Suite. Cet outil peut vous aider à connecter et protéger des données, même si vous ne connaissez rien de la base de données que vous souhaitez protéger. Il veille à ce qu’aucune de vos données sensibles ne soit laissée sans surveillance et sans protection.

Découverte des relations de tables

Mais comment DataSunrise a-t-il créé un outil aussi utile ? Le succès de sa réalisation découle, avant tout, du fait que nous connaissons le fonctionnement des bases de données que nous protégeons. Nous pouvons protéger plus de 30 types des bases de données les plus populaires, aussi bien relationnelles que non relationnelles.

Les principaux moyens d’établir des relations entre les tables et colonnes de votre base de données sont :

- en utilisant des clés primaires et étrangères.

- en utilisant les clauses JOIN et WHERE dans le trafic de base de données pour observer comment les différentes tables interagissent entre elles dans une base de données. Pour pouvoir utiliser le trafic de la base de données comme source d’information, vous devez démarrer un audit de la base de données et mettre en place une règle d’apprentissage, qui se basera sur cet audit. Tous ces outils sont inclus dans la DataSunrise Database Security Suite.

- en utilisant l’historique des requêtes de la base de données. Cette méthode requiert de collecter et de conserver l’historique des requêtes de votre base de données, de sorte que celle-ci soit bien configurée. Ensuite, vous devez mettre en place une tâche périodique qui récupérera périodiquement des requêtes pouvant être utiles pour établir de potentielles relations entre les tables.

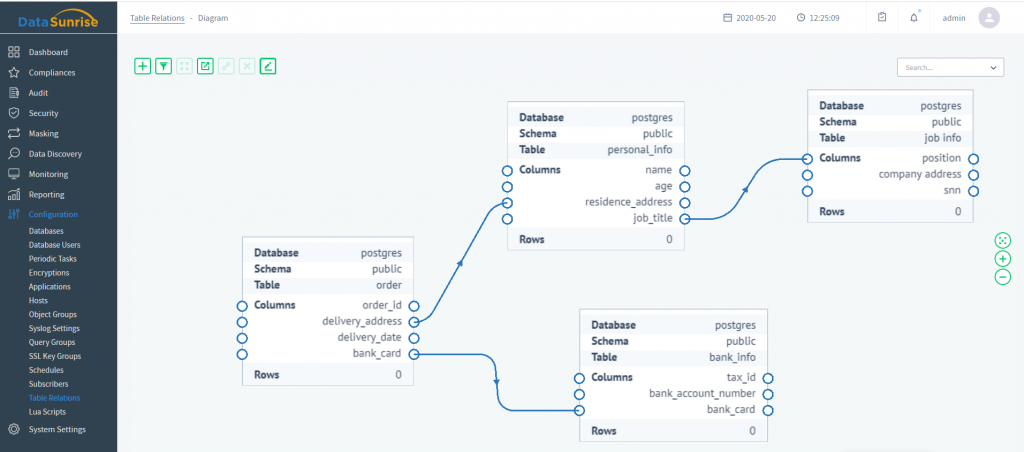

Une fois que DataSunrise a trouvé toutes les relations entre les colonnes, vous pouvez les visualiser dans un diagramme comme celui-ci. Sur l’image ci-dessous, la table « job info » se trouve à une table de la table « order » ; cependant, comme vous pouvez le constater, elles sont liées. Ces relations ont été établies automatiquement par l’outil Relations de Tables de DataSunrise.

Utilisation pratique des relations de tables découvertes

Après avoir découvert et collecté des informations sur les relations de tables dans votre base de données, vous pouvez les utiliser pour les raisons suivantes :

- Pour compléter et enrichir les résultats de la découverte des données.

- Lorsque vous utilisez le masquage des données statique ou dynamique, DataSunrise vous incitera à masquer également les colonnes associées.

- Dans le cas du masquage statique, les relations de tables découvertes permettent un transfert partiel des lignes de plusieurs tables liées sans compromettre la cohérence de la base de données. Cette cohérence peut être rompue si les tables sont liées entre elles par des contraintes ou si de telles contraintes sont logiquement impliquées.

Configuration d’une règle d’apprentissage pour découvrir les relations de tables

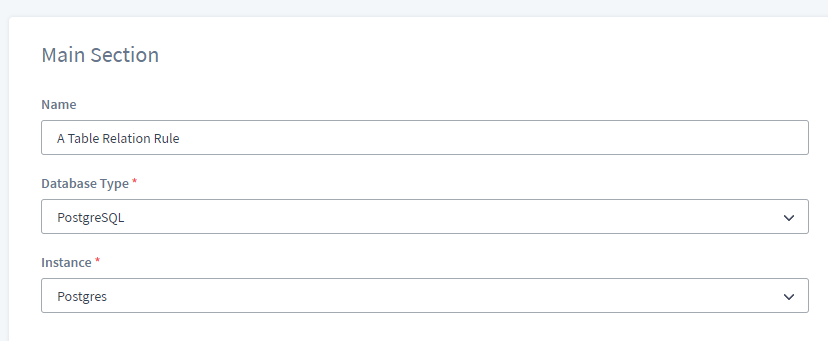

Vous pouvez découvrir toutes les relations de tables dans une instance de base de données en utilisant une règle d’apprentissage DataSunrise. Dans l’interface utilisateur de DataSunrise, vous devez attribuer un nom à la règle d’apprentissage, spécifier un type de base de données et la base de données pour laquelle vous souhaitez établir les relations :

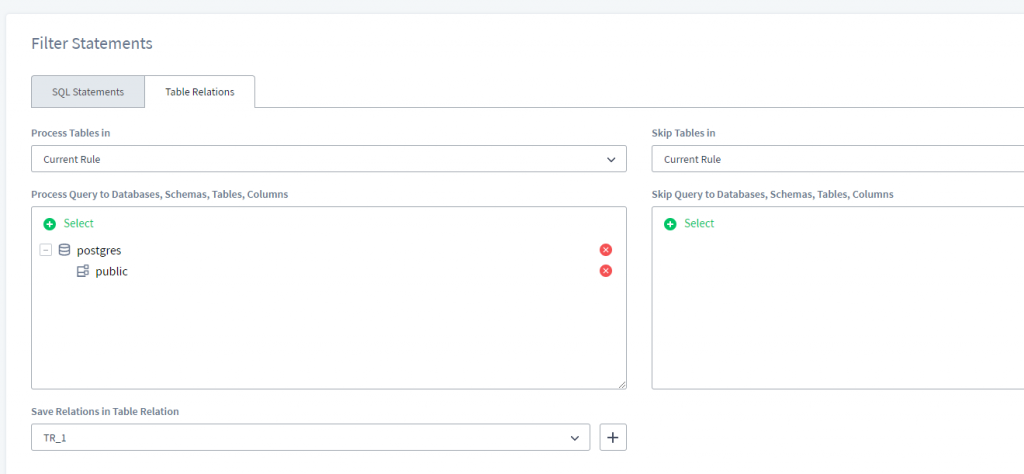

Dans la section Déclaration du filtre, sélectionnez l’option Relations de Tables, puis choisissez les bases de données, schémas, tables et colonnes à traiter ; ensuite, enregistrez les relations dans une instance de relations de tables que vous avez créée précédemment :

Configuration d’une tâche périodique pour découvrir les relations de tables

Alternativement, vous pouvez configurer une tâche périodique qui vous aidera à découvrir les relations de tables. Il ne s’agit là que d’une autre méthode pour découvrir les relations de tables.

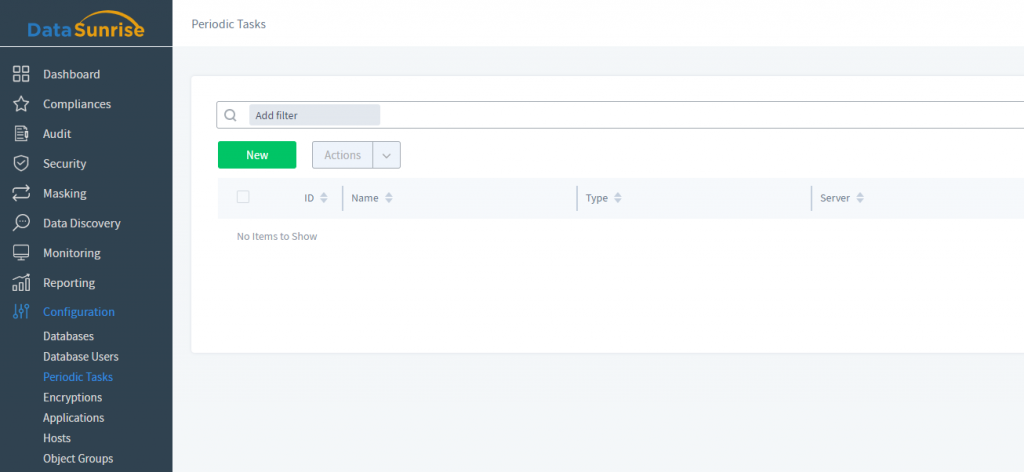

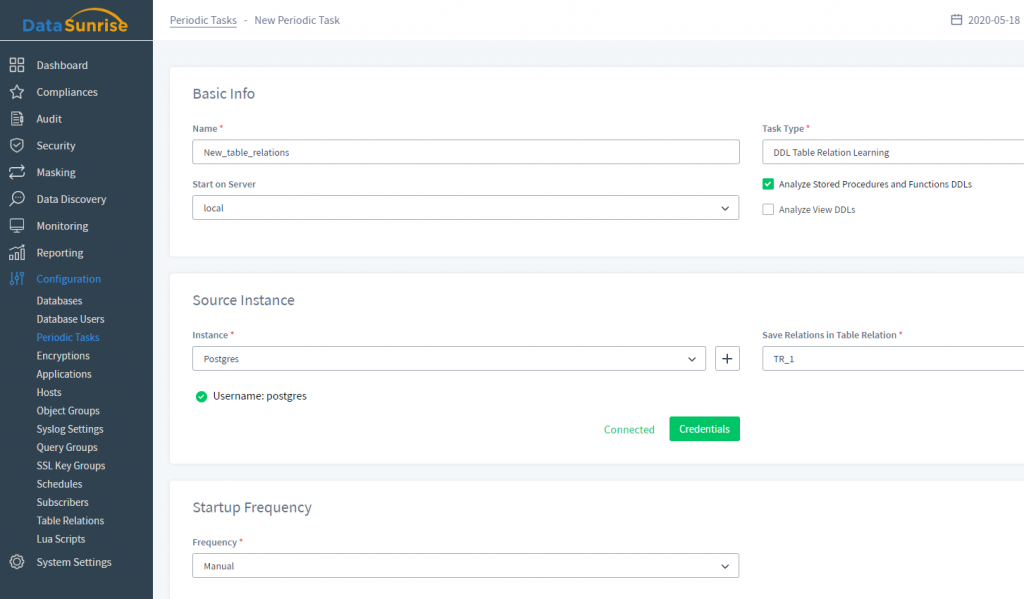

1. Cliquez sur Nouveau pour configurer une nouvelle tâche :

2. Remplissez les informations requises, y compris le type de tâche, et spécifiez où sauvegarder les relations de tables. Cliquez sur Enregistrer en bas de la page pour sauvegarder la règle :

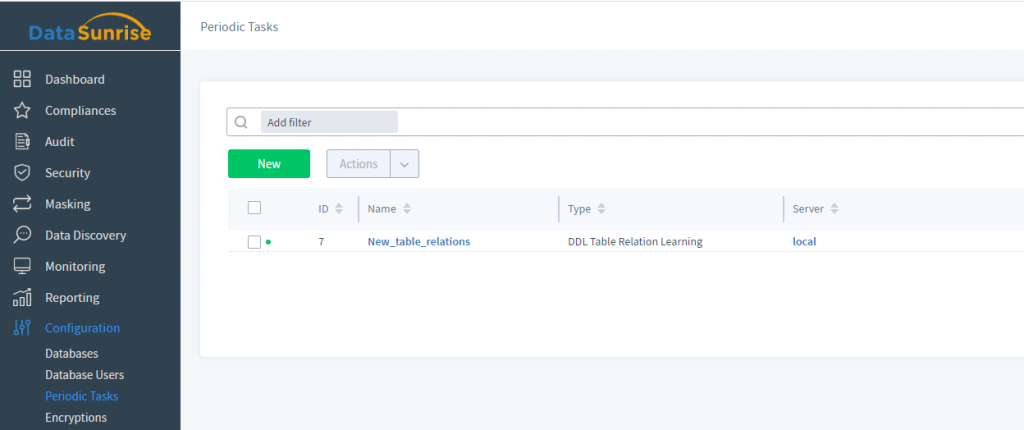

3. La tâche périodique sauvegardée apparaîtra dans la liste des tâches. Cliquez dessus pour y accéder :

Conclusion

L’outil Relations de Tables révèle, dès le premier regard, des relations jusque-là invisibles entre les colonnes de différentes tables, en se plaçant du point de vue des utilisateurs et de leur manière d’exploiter la base de données. Il améliore considérablement le processus de découverte des données sensibles, généralement réalisé avant le masquage des données. Dans le contexte moderne des normes de sécurité telles que le RGPD, la HIPAA, etc., cela offre des opportunités supplémentaires pour détecter différents types de fuites de données personnelles (PII) et constitue une barrière supplémentaire pour les cybercriminels.