Wozu wird Datenprüfung eingesetzt? Unerlässlich für Sicherheit

Die heutige digitale Landschaft erfordert in nahezu jedem Unternehmen dedizierte Sicherheitsteams. Dieser Leitfaden beleuchtet die Datenprüfung – eine grundlegende Säule zum Schutz von Systemen vor internen und externen Bedrohungen. Moderne Sicherheitsteams bewältigen eine zunehmend komplexe Bedrohungslandschaft:

- Erkennung von Brute-Force-Angriffen und Port-Scanning-Aktivitäten

- Verhinderung der Ausbreitung von Malware und Viren im gesamten Unternehmen

- Aufdeckung unautorisierter Software in Arbeitsplatznetzwerken

- Bekämpfung von internetbasiertem Betrug und Phishing

- Analyse von Systemausfällen und Betriebsunterbrechungen

- Erkennung von Software-Schwachstellen und Performance-Problemen

- Identifizierung von Sicherheitslücken in der Datenspeicherung und bei Zugriffskontrollen

Beispiel: Ein Mitarbeiter mit veralteten Zugangsdaten lädt sensible HR-Daten herunter, nachdem er in eine neue Abteilung gewechselt ist. Ohne aktiviertes Audit-Logging würde diese Aktivität wochenlang unbemerkt bleiben. Mit DataSunrise würde dieses Ereignis eine Echtzeitwarnung auslösen und mit vollständigem Sitzungs-Kontext protokolliert, um untersucht zu werden.

Traditionelle Sicherheitsmaßnahmen konzentrieren sich auf externe Bedrohungen. Interne Risiken durch Mitarbeiter oder Auftragnehmer bleiben jedoch oft unentdeckt. Datenlecks über Messaging-Plattformen, Cloud-Synchronisierung oder soziale Medien umgehen herkömmliche DLP-Tools.

Standard-DLP-Lösungen überwachen Dateiübertragungen und E-Mail-Kommunikation. Aber in Datenbanken befinden sich die sensibelsten Informationen. Diese nutzen spezialisierte Protokolle, die herkömmliche DLP-Tools nicht interpretieren können. Aus diesem Grund benötigen Organisationen eine databasespezifische Sicherheit mit umfassenden Audit-Fähigkeiten.

Wichtige Erkenntnisse: Datenbank-Auditing

- Datenbank-Auditing erweitert den DLP-Schutz, indem SQL-Aktivitäten und Benutzerverhalten direkt auf Datenebene analysiert werden.

- Audit-Logs sollten sich auf Ihre kritischsten Schemata konzentrieren, um den Overhead zu reduzieren und die Bedrohungserkennung zu verbessern.

- Strukturierte Audit-Trails an Ihr SIEM weiterleiten für eine bessere Korrelation und Echtzeitbedrohungserkennung.

- Nutzen Sie DataSunrise Database Audit, um konsistente Richtlinien über Oracle, PostgreSQL, SQL Server und Cloud-Datenbanken hinweg durchzusetzen.

Aufbau der Grundlagen für Datenbank-Auditing

PostgreSQL Trigger: Etablierung grundlegender Protokollierung

Entwicklungsteams können grundlegendes Datenbank-Logging mit PostgreSQL-Triggers implementieren. Dieser Ansatz erfasst INSERT-, UPDATE- und DELETE-Operationen. Er bietet eine praktikable Basis für umfassende Audit-Workflows:

-- PostgreSQL: Umfassende Audit-Trail für Datenoperationen

CREATE TABLE audit_log (

id SERIAL PRIMARY KEY,

operation TEXT NOT NULL,

user_name TEXT NOT NULL,

table_name TEXT NOT NULL,

old_row JSONB,

new_row JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp,

session_id TEXT,

client_ip INET

);

CREATE OR REPLACE FUNCTION audit_trigger_fn()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO audit_log(operation, user_name, table_name, old_row, new_row, session_id, client_ip)

VALUES (

TG_OP,

session_user,

TG_TABLE_NAME,

CASE WHEN TG_OP = 'DELETE' THEN row_to_json(OLD) ELSE NULL END,

CASE WHEN TG_OP = 'INSERT' THEN row_to_json(NEW) ELSE row_to_json(NEW) END,

current_setting('application_name', true),

inet_client_addr()

);

IF TG_OP = 'DELETE' THEN

RETURN OLD;

ELSE

RETURN NEW;

END IF;

END;

$$ LANGUAGE plpgsql SECURITY DEFINER;

-- Trigger auf sensible Tabellen anwenden

CREATE TRIGGER audit_trigger

AFTER INSERT OR UPDATE OR DELETE ON employees

FOR EACH ROW EXECUTE FUNCTION audit_trigger_fn();

Dieses Skript eignet sich gut für Entwicklungsumgebungen oder kleinere Einsätze. Für unternehmensweite Compliance und fortgeschrittene Kontrollen nutzen Organisationen spezialisierte Plattformen wie DataSunrise.

Achtung Vollständige Protokollierung in einem 5 TB OLTP-Cluster kann etwa ≈30 % I/O-Belastung und 150 GB/Tag an zusätzlichem Speicherbedarf verursachen. Auditieren Sie gezielt hochriskante Schemata oder planen Sie das Budget entsprechend.

Unternehmenssicherheit und Überwachung von Datenbanken

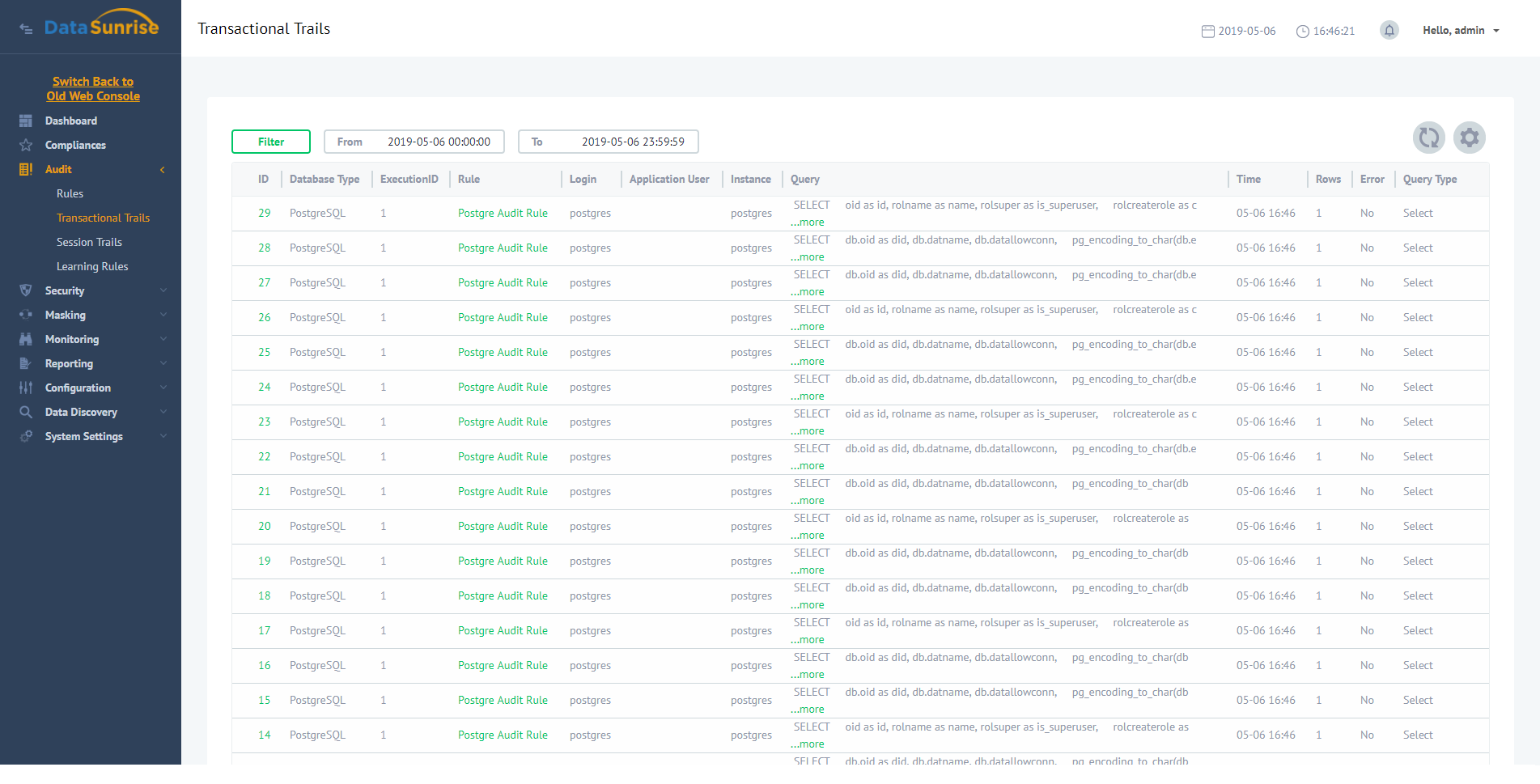

Echtzeit-Überwachung mit DataSunrise

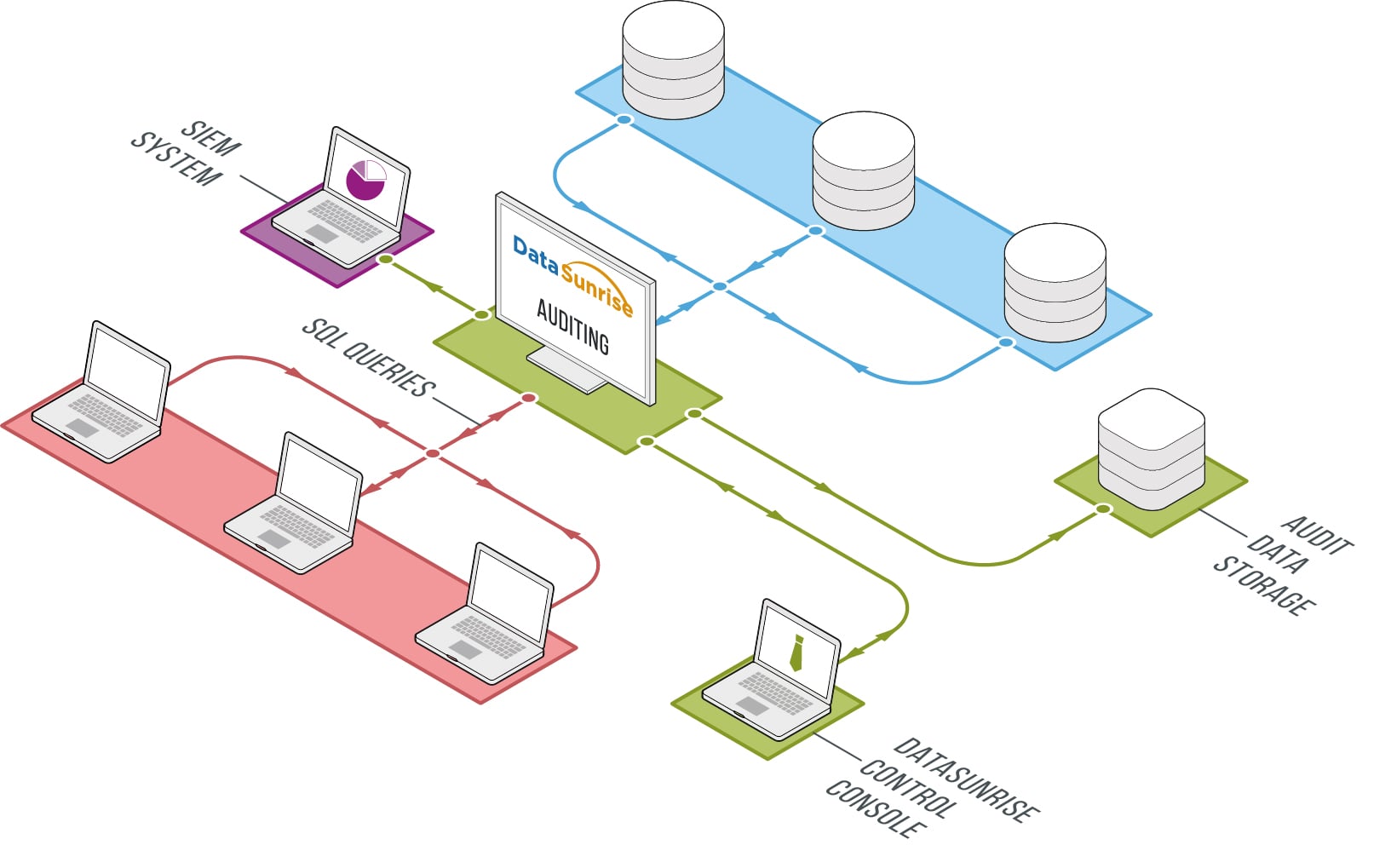

Die DataSunrise Security Suite bietet Deep Packet Inspection über verschiedene Datenbankplattformen hinweg. Ihre Activity Monitoring-Engine erfasst Muster im Benutzerverhalten. Audit-Logs werden über Syslog an SIEM-Systeme exportiert, um eine Echtzeit-Korrelation und Alarmierung zu ermöglichen.

Tipp: Kombinieren Sie Datenbank-Aktivitätsüberwachung mit fortgeschrittener Audit-Protokollierung, um Erkennungszeiten zu verkürzen und die Compliance in hybriden Umgebungen zu stärken.

Neben der Erkennung von Sicherheitsverletzungen helfen Audit-Logs, das Ausmaß eines Vorfalls zu bestimmen. Ungewöhnliche Abfragemuster, Zugriffsspitzen oder Missbrauch von Berechtigungen werden markiert und nachverfolgt. Das Database Audit-Modul verwendet Mustererkennung, um Anomalien zu identifizieren und für detaillierte Analysen zu klassifizieren.

Regulatorische Compliance durch Audit-Protokollierung

SOX-Compliance durch Audit-Management

Der Sarbanes-Oxley Act schreibt eine präzise Überwachung des Datenzugriffs und von Berechtigungsänderungen in Finanzsystemen vor. DataSunrise erfüllt diese Anforderungen, indem folgende Elemente erfasst werden:

- 1.1 Ereignisse von privilegierten Benutzern sowie unautorisierte Zugriffsversuche

- 1.2 Rollenerhöhungen und Änderungen der Zugriffslevel

- 1.3 Fehlgeschlagene Authentifizierungsversuche und Zugriffsverweigerungen

Das Modul „System Events“ protokolliert Authentifizierungsversuche und Konfigurationsänderungen. Dadurch lassen sich unautorisierte Berechtigungsnutzungen oder Systemfehlkonfigurationen erkennen.

- 1.4 Änderungen an Datenbankschemata und Modifikationen an Datendefinitionen

- 1.5 Unautorisierte Zugriffsversuche auf geschützte Finanzdaten

Jeder Audit-Eintrag enthält Sitzungsdetails und ausgeführte SQL-Anweisungen. Es werden IP-Adressen, Benutzer-IDs und betroffene Tabellen erfasst. Dies ermöglicht den Compliance-Teams, Änderungen mit außergewöhnlicher Präzision nachzuvollziehen.

PCI-DSS-Protokollierung und Compliance

PCI DSS erfordert eine kontinuierliche Audit-Protokollierung für Systeme, die Kartendaten verarbeiten. DataSunrise erleichtert die Compliance mit anpassbaren Regeln und sicherer Langzeitspeicherung der Protokolle.

- 10.1 Jeden Datenbankvorgang mit authentifizierten Benutzern verknüpfen

Sitzungen werden vom Login bis zum Logout überwacht. Alle Abfragen und zugegriffenen Objekte werden umfassend aufgezeichnet.

- 10.2 Automatische Aufzeichnung des Zugriffs auf sensible Tabellen und Felder

- 10.3 Anfügen von Zeitstempeln, Benutzernamen, Quell-IP-Adressen und Ergebnisstatus

DataSunrise-Audit-Logs entsprechen den PCI-Formatstandards. Sie werden im CSV- und PDF-Format exportiert. Eine optionale Datenentdeckung fügt eine Klassifizierung für Kartennummern sowie personenbezogene Daten hinzu.

- 10.5 Sicherstellen, dass die Protokolle sicher gespeichert und vor Manipulation geschützt sind

Die Protokolle werden in PostgreSQL-, MySQL- oder SQLite-Datenbanken geschrieben. Zudem können sie an externe Server oder SIEM-Tools zur Sicherung und Archivierung weitergeleitet werden.

- 10.6 Ständige Überwachung der Audit-Aufzeichnungen auf verdächtige Aktivitäten

Jede Sicherheitsregel kann Echtzeitwarnungen auslösen. So erhalten Sicherheitsteams die Möglichkeit, zu reagieren, bevor Schaden entsteht.

Wichtiger Hinweis: Zusätzliche PCI-Unterklauseln können organisationsspezifische Konfigurationen erfordern, die über diesen Überblick hinausgehen.

| Audit-Ereignis | ATT&CK-ID | Erkennungslogik |

|---|---|---|

| Massenhafte SELECT-Abfrage auf PII | T1030 | affected_rows > 10 000 |

| Schemänderung außerhalb des Änderungsfensters | T1070.006 | ddl_change & !business_hours |

| Anmeldung eines ruhenden Kontos | T1078 | last_seen > 90 days |

Native Audit Cheatsheet (SQL Server & MySQL)

Falls Sie noch native Tools verwenden, finden Sie hier minimale, produktionsreife Code-Snippets, um die Historie der Datenbankaktivitäten ohne Drittanbietertools zu erfassen.

SQL Server: Audit in Datei + Schnelles Auslesen

-- Erstellen Sie ein Server-Audit, das auf die Festplatte schreibt

CREATE SERVER AUDIT Audit_File

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 20)

WITH (QUEUE_DELAY = 1000, ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT Audit_File WITH (STATE = ON);

-- Verfolgen Sie SELECT/WRITE auf einer kritischen DB (ersetzen Sie MyDB)

CREATE DATABASE AUDIT SPECIFICATION DbSpec_MyDB

FOR SERVER AUDIT Audit_File

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::MyDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP)

WITH (STATE = ON);

-- Letzte Stunde der Ereignisse auslesen

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

MySQL 8: Enterprise Audit (JSON)

-- Aktivieren Sie das Audit-Plugin (Pfade variieren je nach Distribution)

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- JSON-Format; protokolliert alles, aber in der Produktion sollten Sie einschränken

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Optional: Rotation & Größensteuerung

SET PERSIST audit_log_rotate_on_size = 104857600; -- 100 MB

SET PERSIST audit_log_file = 'audit.log';

-- Beispiel: Plugin-Status überprüfen

SHOW PLUGINS LIKE 'audit%';

Native Audit funktioniert – aber jede Engine hat unterschiedliche Einstellmöglichkeiten, Dateiformate und blinde Flecken. Die Korrelation wird zur Vollzeitaufgabe.

Manipulationssicherer Audit-Speicher (PostgreSQL Hash-Kette)

Compliance schätzt Unveränderlichkeit. Dieses Muster schreibt eine Hash-Kette über Ihre Audit-Ereignisse, sodass jegliche Manipulation offensichtlich wird. Kombinieren Sie dies mit WORM-Speicherung (z. B. S3 Object Lock) für einen zusätzlichen Sicherheitsansatz.

-- Voraussetzungen: pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Append-Only-Audit-Tabelle

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

event_time TIMESTAMPTZ NOT NULL DEFAULT now(),

actor TEXT NOT NULL,

action TEXT NOT NULL,

object TEXT,

ip INET,

payload JSONB,

prev_hash BYTEA, -- Hash der vorherigen Zeile

row_hash BYTEA -- aktueller Zeilen-Hash

);

-- Updates/Löschvorgänge verhindern

ALTER TABLE audit_events

ALTER COLUMN actor SET NOT NULL,

ALTER COLUMN action SET NOT NULL;

REVOKE UPDATE, DELETE ON audit_events FROM PUBLIC;

-- Insert-Wrapper zur Berechnung der Hash-Kette

CREATE OR REPLACE FUNCTION audit_events_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev

FROM audit_events

ORDER BY id DESC

LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' ||

coalesce(NEW.action,'') || '|' ||

coalesce(NEW.object,'') || '|' ||

coalesce(NEW.ip::text,'') || '|' ||

coalesce(NEW.payload::text,'') || '|' ||

coalesce(NEW.event_time::text,'') || '|' ||

encode(coalesce(NEW.prev_hash, '\\x'), 'hex'),

'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_audit_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_append();

-- Verifizierungsabfrage: Erkennen von Bruch in der Kette

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_events

)

SELECT *

FROM ordered

WHERE prev_hash IS DISTINCT FROM expected_prev;

Der Ergebnissatz muss leer sein. Jede zurückgegebene Zeile weist auf Manipulation oder einen Bruch in der Kette hin.

Kernkomponenten einer modernen Daten-Audit-Architektur

Um effektive Strategien für das Datenbank-Auditing umzusetzen, müssen Teams sichere und skalierbare Architekturen entwerfen, die Echtzeit-Überwachung, strukturierte Protokollierung und automatisierte Compliance-Berichte unterstützen. Nachfolgend sind die wesentlichen Komponenten leistungsfähiger Audit-Systeme aufgeführt:

- Audit-Erfassungsschicht: Fängt SQL-Abfragen, Änderungen an Datenmodellen und Benutzeranmeldungen ab, ohne die Anwendungsleistung zu beeinträchtigen. Tools wie DataSunrise fungieren als transparente Proxies über Oracle, PostgreSQL, MySQL und andere Systeme.

- Log-Normalisierungs-Engine: Wandelt rohe Audit-Ereignisse in ein strukturiertes Schema mit konsistenter Metadaten (Benutzername, IP, Zeitstempel, Sitzungs-ID, zugegriffenes Objekt) um – unabhängig vom Datenbank-Engine.

- Sicherer Audit-Speicher: Speichert Protokolle in manipulationssicheren, unveränderlichen Formaten. Optionen beinhalten append-only PostgreSQL-Tabellen, externe S3-Buckets oder abgesicherte SIEM-Integrationen.

- Alarmierung und Korrelation: Erkennt Anomalien durch regelbasierte oder ML-gestützte Modelle. Beispielsweise löst wiederholter Zugriff auf PII durch ruhende Konten Eskalationsprozesse aus.

- Reporting- und Evidenzschicht: Generiert auditfertige Berichte in PDF-, CSV- oder benutzerdefinierten JSON-Formaten und unterstützt regulatorische Audits für SOX, GDPR, HIPAA und PCI DSS.

Diese Komponenten ermöglichen es Organisationen, Sicherheitsverletzungen frühzeitig zu erkennen, das Least-Privilege-Prinzip durchzusetzen und belastbare Protokolle bei Untersuchungen vorzulegen. Eine moderne Daten-Audit-Architektur zeichnet nicht nur auf – sie reagiert, korreliert und bezeugt die Compliance.

Messung der Effektivität von Daten-Audits

- MTTD: Verdächtige Aktivitäten in unter 5 Minuten erkennen

- Abdeckung: ≥95% der sensiblen Objekte werden kontinuierlich überwacht

- Falsch-Positiv-Rate: <1% dank verfeinerter Regeln und Tagging

- Compliance-Bereitschaft: Audit-Nachweise auf Abruf verfügbar

- Speichereffizienz: Log-Rotation und Kompression sparen 40–60% Speicherplatz

Branchenspezifische Anwendungsfälle

Effektives Daten-Auditing unterstützt:

- Finanzen: Rückverfolgung von Berechtigungsmissbrauch und Insiderbetrug

- Gesundheitswesen: Nachweis der Verantwortlichkeit beim Zugriff auf PHI für HIPAA

- SaaS: Bereitstellung von Audit-Nachweisen an Kunden für Vertrauen und Compliance

- Öffentliche Hand: Stärkung von Aufsicht und Transparenz

FAQ zum Daten-Audit

Was ist Daten-Auditing?

Daten-Auditing ist die systematische Erfassung und Überprüfung von Datenbankereignissen – Abfragen, Anmeldungen, Änderungen von Berechtigungen und Schemaaktualisierungen – um Verantwortlichkeit zu etablieren, Untersuchungen zu unterstützen und die Compliance nachzuweisen.

Worin unterscheidet sich das Datenbank-Auditing von traditionellem DLP?

Traditionelles DLP untersucht Dateien und den Netzwerkverkehr. Das Datenbank-Auditing beobachtet SQL-Aktivitäten auf der Datenebene, verknüpft Aktionen mit authentifizierten Identitäten und spezifischen Objekten, was die Rückverfolgbarkeit und die Qualität der Beweise verbessert.

Auf welche Regulierungen stützen sich Audit-Nachweise aus Datenbanken?

Regulatorische Rahmenwerke wie SOX, GDPR, HIPAA und PCI DSS schreiben Audit-Protokollierung vor oder empfehlen sie ausdrücklich, um Zugriffstransparenz und die Effektivität der Kontrollen nachzuweisen.

Wie kann ich die Auswirkung auf die Performance begrenzen?

- Sensibele Schemata und risikoreiche Aktionen priorisieren.

- Ereignisse an SIEM oder einen Proxy weiterleiten, um die Verarbeitung zu entlasten.

- Rotation-, Kompressions- und Aufbewahrungsrichtlinien anwenden.

- Regelmäßig Störgeräusche überprüfen und Regeln verfeinern.

Welche Kennzahlen belegen ein effektives Audit-Programm?

- Überwachung der sensiblen Objekte.

- Mean Time to Detect (MTTD) und Mean Time to Respond (MTTR).

- Genauigkeit der Alarme (Verhältnis von richtig zu falsch positiven Ergebnissen).

- Verifizierungsrate der Log-Integrität.

- Speicherwachstum im Vergleich zu den Aufbewahrungszielen.

Wann sollten wir über native Tools hinausgehen?

Größere, multi-datenbankgestützte Umgebungen, plattformübergreifende Normalisierung, Echtzeitalarmierung und Compliance-Berichtserstattung erfordern typischerweise eine zentrale Plattform statt eines rein nativen Loggings. Siehe DataSunrise Database Audit und Activity Monitoring.

Fazit: Aufbau effektiver Daten-Audit-Praktiken

DataSunrise kombiniert fortschrittliche Überwachung, Automatisierung und compliance-orientierte Protokollierung, um den manuellen Aufwand zu minimieren. Sicherheitsteams erhalten vollständige Einblicke in den Datenzugriff, während sie sich auf umfassendere Governance-Schwerpunkte konzentrieren können.

Die Lösung funktioniert nahtlos mit Oracle, SQL Server, Redshift, PostgreSQL, MySQL und anderen Datenbanken und ist somit ideal für hybride und Multi-Cloud-Umgebungen geeignet. DataSunrise ist für On-Premise-Testversionen verfügbar und kann auch über den AWS Marketplace oder den Azure Marketplace bereitgestellt werden.

Unternehmen, die umfassende Audit-Lösungen implementieren, stärken ihre Fähigkeit, regulatorische Anforderungen zu erfüllen, die Resilienz zu erhöhen und in einem komplexen Bedrohungsumfeld eine solide Sicherheitslage zu bewahren.