Ziel eines DB-Audit-Trails

Angesichts der heutigen regulatorischen Landschaft müssen Branchen wie Finanzen, Regierung, Gesundheitswesen und Bildung strenge Schutzvorkehrungen treffen, um sensible Informationen zu schützen. Traditionelle Perimeter-Abwehrmaßnahmen wie Firewalls allein können weder Verantwortlichkeit noch Rückverfolgbarkeit garantieren. Daher ist ein zuverlässiger und manipulationssicherer Datenbank-Audit-Trail zu einem grundlegenden Element moderner Sicherheitskonzepte und Compliance-Initiativen geworden.

Überblick zur Daten-Compliance | Regulatorische Rahmenbedingungen

Regelungen wie SOX, HIPAA, PCI DSS und GDPR schreiben eine präzise Nachverfolgung von Datenzugriffen und -änderungen vor. Ob für die Compliance, zur Erkennung von Bedrohungen oder für interne Kontrollen – Datenbank-Audit-Trails helfen dabei, zu beantworten: Wer hat was, wann, wie und warum zugegriffen?

Warum Datenbank-Audit-Trails wichtig sind

Audit-Trails gehen über das bloße Abhaken von Kontrollpunkten hinaus. Sie erzeugen operative Erkenntnisse. Ein gut gestaltetes Protokoll verschafft Einblick in Benutzeraktionen, die Einhaltung von Richtlinien und potenzielle Risiken.

| Anwendungsfall | Nutzen |

|---|---|

| Verantwortlichkeit | Datenänderungen bis auf den einzelnen Benutzer zurückverfolgen |

| Richtliniendurchsetzung | Verstöße gegen Zugriffsrichtlinien erkennen |

| Vorfallverwaltung | Untersuchungen mit detaillierten Protokollen unterstützen |

| Eindringungserkennung | Abnormales Zugriffsverhalten überwachen |

| Zugriffsprüfung | Inaktive oder überberechtigte Konten identifizieren |

Schlüsselfragen, die ein guter Audit-Trail beantworten sollte:

- Wer hat auf sensible Daten zugegriffen und wann?

- Waren diese Aktionen autorisiert?

- Hat der Benutzer innerhalb seiner zugewiesenen Rolle agiert?

- Können wir spezifische Sicherheitsvorfälle bis zur Quelle zurückverfolgen?

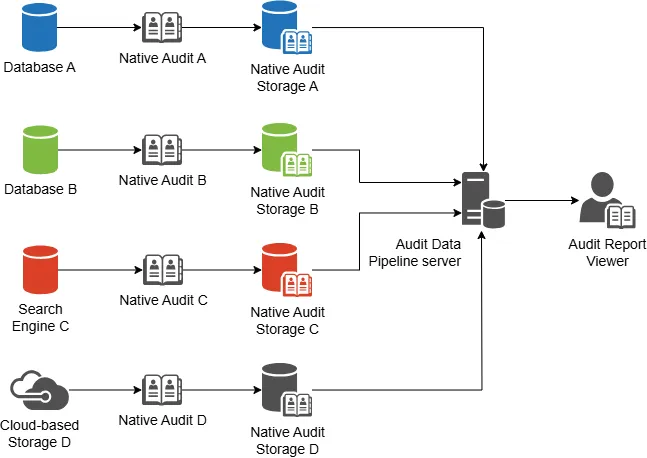

Wo native Audit-Tools unzureichend sind

Obwohl die meisten RDBMS-Plattformen einige Audit-Funktionen beinhalten, sind diese oft zu umfangreich, inkonsistent oder leistungshungrig. Beispielsweise könnte PostgreSQL mehrere Trigger und eine manuelle Log-Rotation erfordern, nur um eine grundlegende Zeilenhistorie zu erstellen.

-- PostgreSQL Audit-Trigger Beispiel CREATE OR REPLACE FUNCTION log_update() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_log(table_name, action, old_data, new_data, changed_at) VALUES (TG_TABLE_NAME, TG_OP, row_to_json(OLD), row_to_json(NEW), now()); RETURN NEW; END; $$ LANGUAGE plpgsql; CREATE TRIGGER audit_trigger AFTER UPDATE ON customer_data FOR EACH ROW EXECUTE FUNCTION log_update();

Native Protokollierung ist zwar nützlich, stößt jedoch schnell an ihre Grenzen. Typische Herausforderungen beinhalten:

Audit-Trail Schmerzpunkte

- Unstrukturierte Logs sind umfangreich und schwer abzufragen

- Speicherbelastung in Produktionsumgebungen

- Inkonsistente Formate zwischen Datenbank-Engines

- Langsame Untersuchungen aufgrund manueller Analysen

- Unfähigkeit, DDL-Änderungen oder Zugriffskontexte nachzuverfolgen

| Domäne | Externe Bedrohung | Insider-Bedrohung | Compliance-Risiko |

|---|---|---|---|

| Kunden-PII | Hoch | Mittel | Hoch |

| Zahlungsdaten | Hoch | Hoch | Hoch |

| Analyse-Datenlager | Niedrig | Mittel | Niedrig |

| Quellcode | Mittel | Hoch | Niedrig |

- 0 – 30 Tage: Heißspeicher → Echtzeit-Untersuchungen

- 1 – 12 Monate: Warmtier → Compliance-Anfragen

- 1 – 7 Jahre: Kaltarchiv → Rechtliche / SOX-Nachweise

Risiken des Betriebs ohne zentralisierten Audit-Trail

Native Logs und Ad-hoc Trigger erzeugen Lücken in der Abdeckung, die genau dann auffallen, wenn Beweise benötigt werden. Ohne eine einheitliche Audit-Schicht ziehen sich Untersuchungen in die Länge und die Einhaltung von Compliance-Vorgaben wird unübersichtlich. Die häufigsten Fehlerquellen beinhalten:

- Stille Datenoffenlegung — Fehlende engineübergreifende Korrelation ermöglicht es verdächtigen Zugriffen, in den Pro-Knoten-Logs verborgen zu bleiben.

- Schwache Beweiskette — Inkonsistente Formate und Aufbewahrungsrichtlinien erschweren den Nachweis, wer was, wann und wie getan hat.

- Betriebsbedingte Verzögerung — Teams verbringen Zeit mit der Normierung von Logs anstatt auf Vorfälle zu reagieren.

- Leistungsprobleme — Selbst entwickelte Zeilen-Trigger verursachen zusätzlichen Overhead und erfassen dennoch nicht den Sitzungskontext.

- Regulatorisches Risiko — Prüfer erwarten exportierbare, konsistente Trails, die an Rahmenwerke wie SOX und GDPR angelehnt sind.

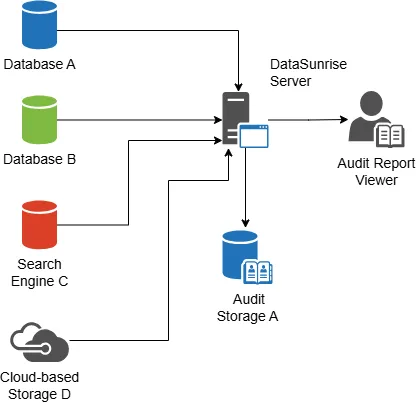

Die Zentralisierung des Audits über verschiedene Engines verwandelt rohe Logs in Antworten – sie verknüpft Identitäten, Sitzungen und Abfragen an einem Ort. Wenn Sie bei Null anfangen, beginnen Sie mit Datenbank-Aktivitätsüberwachung und planen Sie für Datenentdeckung + dynamische Maskierung, um Alarmrauschen zu reduzieren und sensible Felder während der Übertragung sowie im Ruhezustand zu schützen.

Was eine zentralisierte Audit-Plattform bieten sollte

- Echtzeit-Sichtbarkeit: Protokollieren Sie jede Abfrage, DDL-Änderung oder Anmeldung in Echtzeit

- Individuelle Regel-Logik: Konzentrieren Sie sich nur auf relevante Ereignisse

- Durchsuchbarer Speicher: Indexierte Logs, bereit für forensische Analysen

- Compliance-freundliche Formate: Exportieren Sie PDFs, CSVs oder integrieren Sie in SIEMs

- Intelligente Alarmierung: Werden Sie bei Richtlinienverstößen oder Anomalien benachrichtigt

2025 Cloud Audit-Upgrades, die Sie nicht ignorieren sollten

| Cloud | 2025-Funktion | Warum es wichtig ist |

|---|---|---|

| AWS | CloudTrail Lake External Log Ingest | Ein einheitlicher Überblick für Multi-Cloud-Audits – Schluss mit manuellem Schwenk-Stuhl-Monitoring. |

| Azure | Erweiterter Server Audit GA (Juli 2025) | 30–40 % geringere CPU-Auslastung im Vergleich zu DB-einzelner Auditierung. |

| Multi-Cloud | DataSunrise vs. Guardium Connector | Policy-as-Code schlägt Plug-in-Chaos – weniger bewegliche Teile, die ausfallen können. |

Native Datenbank-Audit vs DataSunrise: Ein Vergleich

| Merkmal | Native Audit-Tools | DataSunrise |

|---|---|---|

| DB-übergreifende Audit-Richtlinien | Nein – nur pro Engine | Ja – Unterstützung mehrerer Datenbanken |

| Echtzeit, regelbasierte Protokollierung | Eingeschränkt, langsam anpassbar | Ja – flexible GUI & CLI |

| Kontrolle über Log-Speicherung | Oft lokal, schwer skalierbar | SQLite, Redshift, PostgreSQL und mehr |

| Compliance-Berichterstattung | Manuell oder über externe Tools | Eingebaute PDF- und CSV-Exporte |

| Ereignisfilterung & -analyse | Minimaler Sitzungs-Kontext | Sitzungsmetadaten, Filter, Rollen |

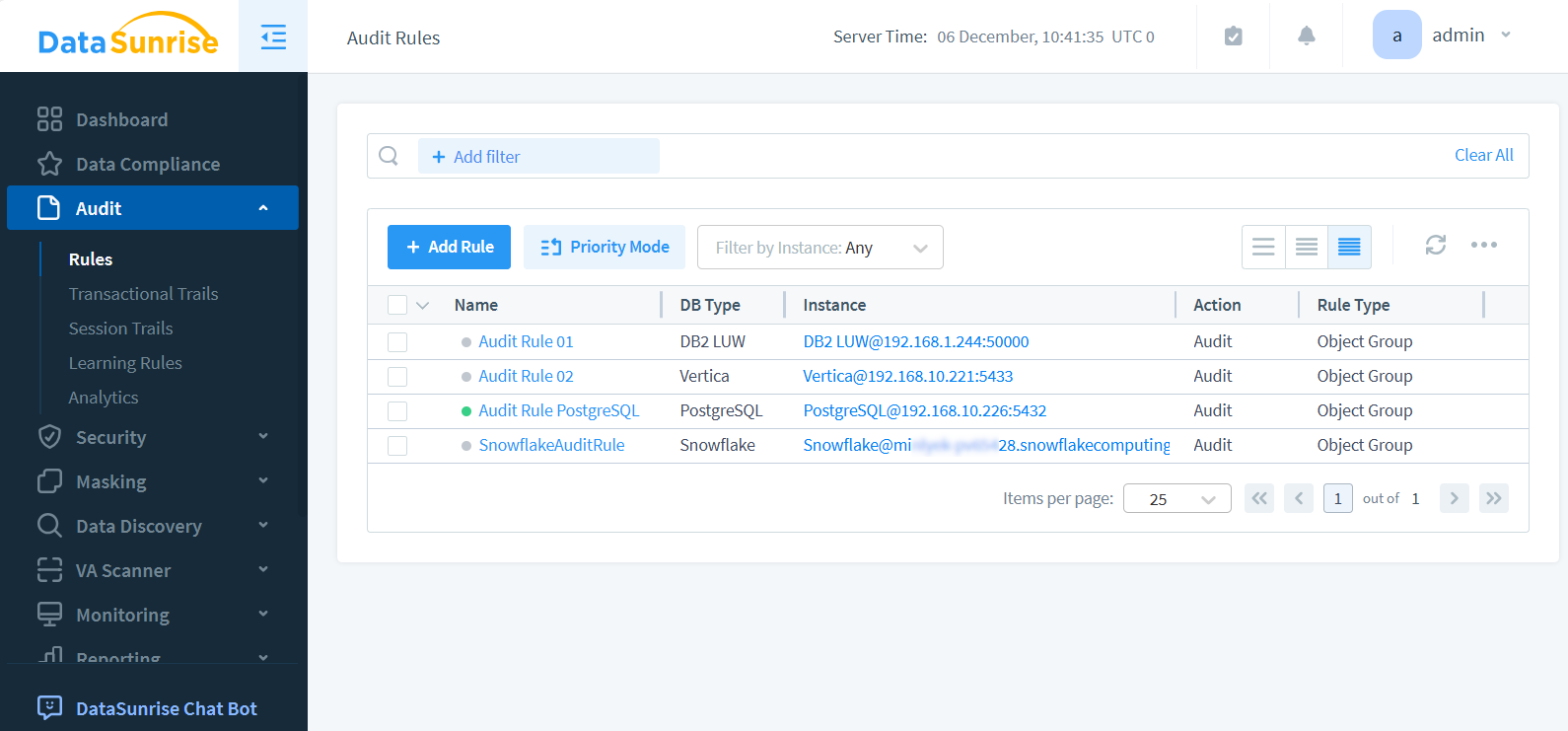

Warum Teams sich für DataSunrise entscheiden

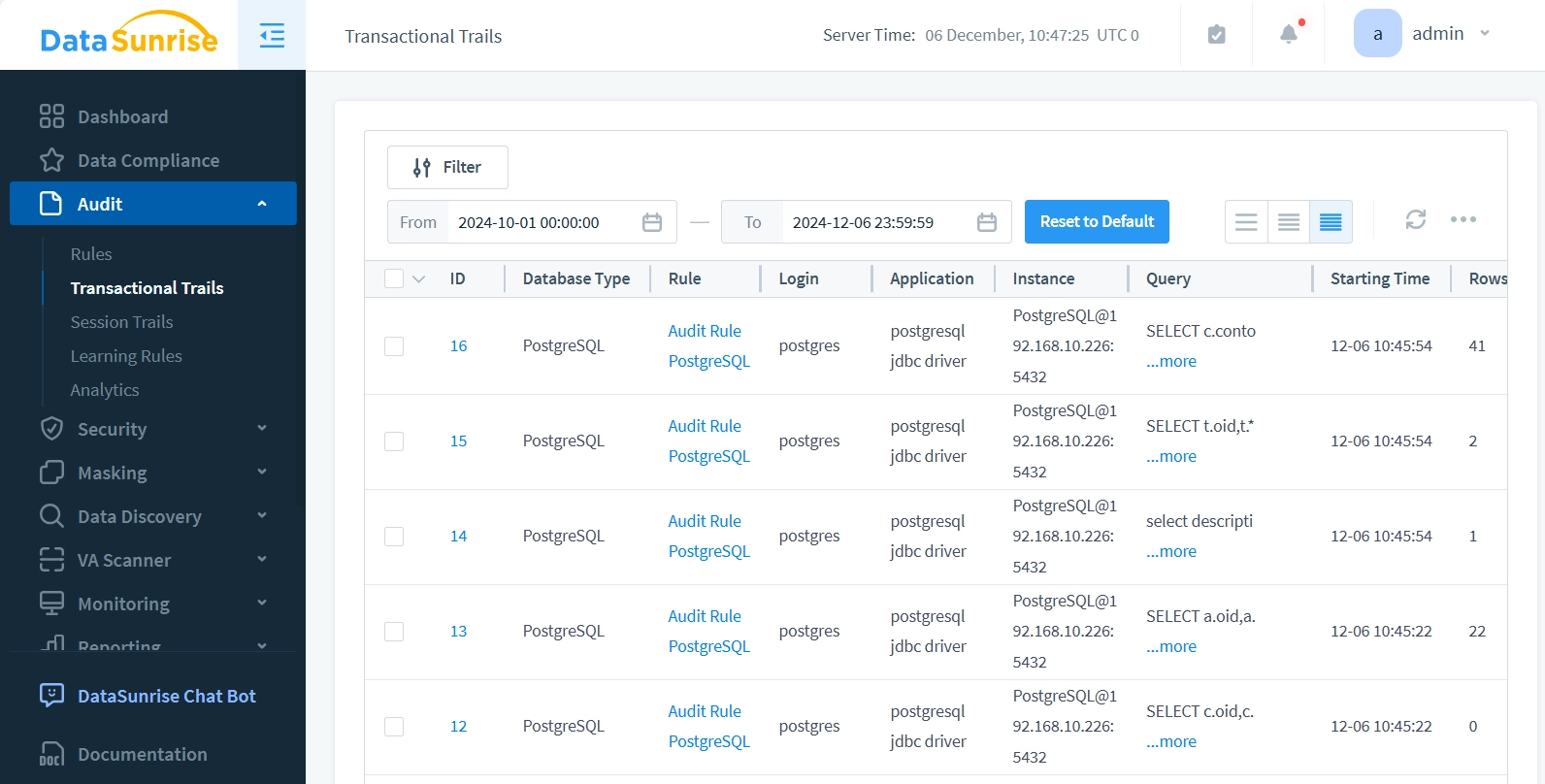

DataSunrise modernisiert Audit-Trails, indem es eine einheitliche Schicht zur Nachverfolgung von Abfragen, rollenbasierter Durchsetzung und Berichterstattung über PostgreSQL, Oracle, SQL Server, MySQL, Redshift und mehr bietet.

- Audit-Regeln nach Tabelle, Benutzer, Rolle oder Aktionstyp erstellen

- Logs lokal oder extern in performance-optimierten Formaten speichern

- Berichte über GUI oder CLI generieren – PDFs, CSVs, gefilterte Ansichten

- Sitzungsmetadaten nutzen, um exakte Abfrageketten einzugrenzen

- Sensible Felder mit Maskierung und Anomalieerkennung schützen

Praxisbeispiel: Wenn der Audit-Trail entscheidend ist

Stellen Sie sich einen hochprivilegierten Benutzer vor, der verdächtigt wird, Kundendaten geleakt zu haben. Ohne zentralisiertes Auditing könnte die Nachverfolgung des Vorfalls Tage dauern – wenn sie überhaupt gelingt. Mit einer einheitlichen Lösung wie DataSunrise können Sicherheitsteams sofort die Sitzung überprüfen, die Abfragehistorie inspizieren und genau feststellen, welche sensiblen Daten abgerufen, geändert oder exportiert wurden. Plötzlich verwandeln sich Audit-Logs von passiver Dokumentation zu aktiver Bedrohungserkennung.

Häufige Fragen zu Datenbank-Audit-Trails

Das Verständnis, wie Audit-Trails funktionieren, hilft sowohl Sicherheitsteams als auch Compliance-Beauftragten, fundierte Entscheidungen zu treffen. Im Folgenden finden Sie einige häufig gestellte Fragen, denen wir begegnen, wenn wir Organisationen bei der Implementierung von Datenbank-Auditing im großen Stil unterstützen.

- Was sollte in einem Datenbank-Audit-Trail enthalten sein?

Benutzeridentität, Zeitstempel, ausgeführte SQL-Anweisungen, betroffene Tabellen oder Zeilen, Client-IPs und Rollen sollten alle protokolliert werden. - Wie lange sollten Audit-Logs aufbewahrt werden?

Die Aufbewahrungsdauer der Logs hängt von den regulatorischen Anforderungen ab. Beispielsweise können SOX und GDPR je nach Branche und Datentyp eine Aufbewahrung von 1 bis 7 Jahren vorschreiben. - Können native Audit-Tools allein die Compliance gewährleisten?

Selten. Native Tools bieten grundlegende Protokollierung, jedoch fehlt es ihnen oft an Echtzeitanalyse, zentraler Verwaltung oder exportierbaren Compliance-Berichten. - Beeinflussen Audit-Trails die Datenbankleistung?

Sie können – insbesondere wenn sie schlecht konfiguriert sind. Aus diesem Grund setzen Plattformen wie DataSunrise optimierte Logging-Engines und Speicher-Backends wie SQLite oder Redshift ein. - Gehört Maskierung zum Audit-Trail?

Das sollte der Fall sein. Sensible Daten wie PII sollten in Logs maskiert oder ganz ausgeschlossen werden. DataSunrise wendet Maskierungsregeln an, bevor das Audit-Ereignis gespeichert wird.

Diese Art detaillierter Protokollierung und Berichterstattung unterstützt nicht nur bei regulatorischen Audits, sondern stärkt auch die allgemeine Sicherheitslage der Datenbank.

Wie Audit-Trails den täglichen Betrieb verändern

Im Finanzwesen verkürzt ein einheitlicher Audit-Trail Betrugsermittlungen von Tagen auf Stunden, indem Sitzungs-Kontext, Identitäten und SQL-Historie über Zahlungssysteme hinweg verknüpft werden. Im Gesundheitswesen verlassen sich Teams auf diese Fähigkeit, um jeden Zugriff auf Patientendaten zu verifizieren und die HIPAA-Compliance ohne manuelle Zusammenführung von Logs nachzuweisen. Regierungs- und öffentliche Sektorprogramme nutzen zentralisiertes Auditing, um privilegierte Aktivitäten rechenschaftspflichtig zu machen, wodurch die Verweildauer von Insider-Bedrohungen reduziert und Beweisketten für Überprüfungen erhalten bleiben.

Cloud-first SaaS-Plattformen profitieren ebenfalls: Mandantenübergreifende Zugriffsversuche werden sofort sichtbar, störende Servicekonten rücken in den Fokus und Leistungsabfälle lassen sich auf spezifische Abfragen zurückführen, anstatt auf Vermutungen. Im E-Commerce lösen Anstiege bei fehlgeschlagenen Anmeldungen oder ungewöhnliche Bestellabfragen gezielte Reaktionen aus, anstatt breit angelegte Sperrungen durchzuführen. In jedem Fall verwandeln sich Audit-Trails von passiver Dokumentation in einen operativen Kontrollmechanismus, der die Reaktionszeit verkürzt und die Compliance wiederholbar macht.

Fazit

Audit-Trails sind nicht länger optional. Angesichts zunehmender Cyber-Bedrohungen und strengerer Vorschriften benötigen Organisationen volle Transparenz darüber, wer was, wann und warum getan hat. Native Tools skalieren selten oder bieten nicht die Echtzeit-Intelligenz, die für resiliente Compliance und Sicherheit erforderlich ist.

Zentralisierte Plattformen wie DataSunrise bieten ein regelgetriebenes, DB-übergreifendes Framework für Logging, Überwachung und den Schutz sensibler Informationen. Ob es um forensische Untersuchungen, Audit-Bereitschaft oder Zugangskontrolle geht – sie verwandeln rohe Ereignisse in umsetzbare Erkenntnisse.

Ein ausgereifter Audit-Trail ist mehr als ein Häkchen bei der Compliance – er ist ein strategischer Schutz, ein Frühwarnsystem und ein Compliance-Beschleuniger in einem.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen