AlloyDB für PostgreSQL Datenaktivitätsverlauf

Jeder Sicherheitsingenieur, der Arbeitslasten in die Google Cloud migriert hat, fragt irgendwann: “Kann ich jeden Zugriff auf meine Daten – sofort und nachvollziehbar – zurückverfolgen?” Diese Frage steht im Kern des AlloyDB für PostgreSQL Datenaktivitätsverlaufs, der lebendigen Zeitleiste, die aufzeichnet, wer was, wo und wann in Ihrem Cluster getan hat. In der Cloud-Ära muss dieser Verlauf sowohl vollständig als auch umsatzbar sein: sofort durchsuchbar für die Bedrohungsjagd, jedoch strukturiert genug, um Regulierungsbehörden von der DSGVO bis PCI‑DSS zu überzeugen.

Im Folgenden untersuchen wir, wie AlloyDBs nativer Audit-Stream und DataSunrises Überwachungsschicht mit generativer KI (GenAI) kombiniert werden können, um ein Sicherheitsnetz zu schaffen, das innerhalb von Sekunden und nicht Tagen reagiert.

Warum der Datenaktivitätsverlauf wichtig ist

Ein glaubwürdiger Aktivitätsverlauf verwandelt rohe Log-Zeilen in strategische Erkenntnisse. Er bildet die Grundlage für:

- Echtzeit-Incident-Response – erkennen Sie Missbrauch von Zugangsdaten, noch bevor Daten exfiltriert werden.

- Kontinuierliche Compliance – ordnen Sie Kontrollen direkt den Belegen zu, anstatt auf punktuelle Berichte zurückzugreifen.

- Datenbewertung – verstehen Sie, welche Tabellen Einnahmen generieren und welche lediglich existieren.

Die Data Activity History-Wissensdatenbank von DataSunrise erläutert, wie Audit-Trails Verhaltensanalysen und Risikobewertungen speisen, während Database Activity Monitoring die Richtlinien-Engine hinzufügt, die entscheidet, wann eskaliert wird. Erfahren Sie mehr über Audit Logs und wie sie systematisch auf Vorfälle reagieren können.

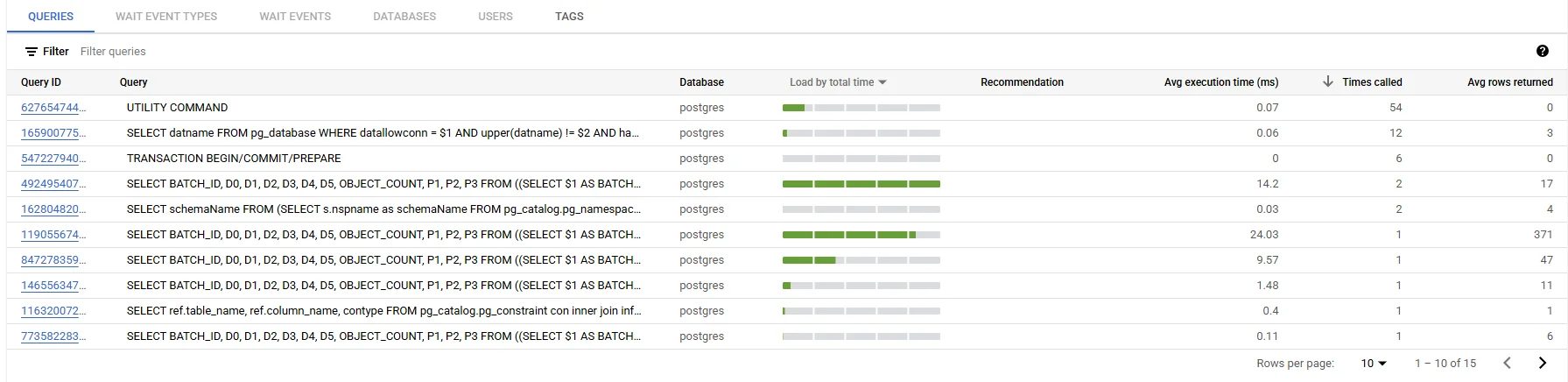

Echtzeit-Audit und dynamische Maskierung mit GenAI

Traditionelle SIEM-Regeln stoßen an ihre Grenzen, wenn es um die hochvariablen SQL-Muster moderner Anwendungen geht. Durch die Einbettung eines leichtgewichtigen GenAI-Modells neben dem Log-Stream können mehrzeilige Sitzungen in menschenlesbare Hinweise zusammengefasst werden (zum Beispiel „wahrscheinlich Massenexport von Kunden-E-Mails“) und relevante Abhilfemaßnahmen ausgelöst werden.

DataSunrises dynamische Datenmaskierung passt Ergebnismengen für nicht privilegierte Benutzer on‑the‑fly an. Das Modell kann eine Spalte als personenbezogene Daten klassifizieren, selbst wenn sie einen undurchsichtigen Namen wie extra_01 trägt, indem es auf ein auf Ihr Schema feinabgestimmtes LLM zurückgreift. Weitere Informationen zu verwandten Schutzmaßnahmen finden Sie unter Continuous Data Protection.

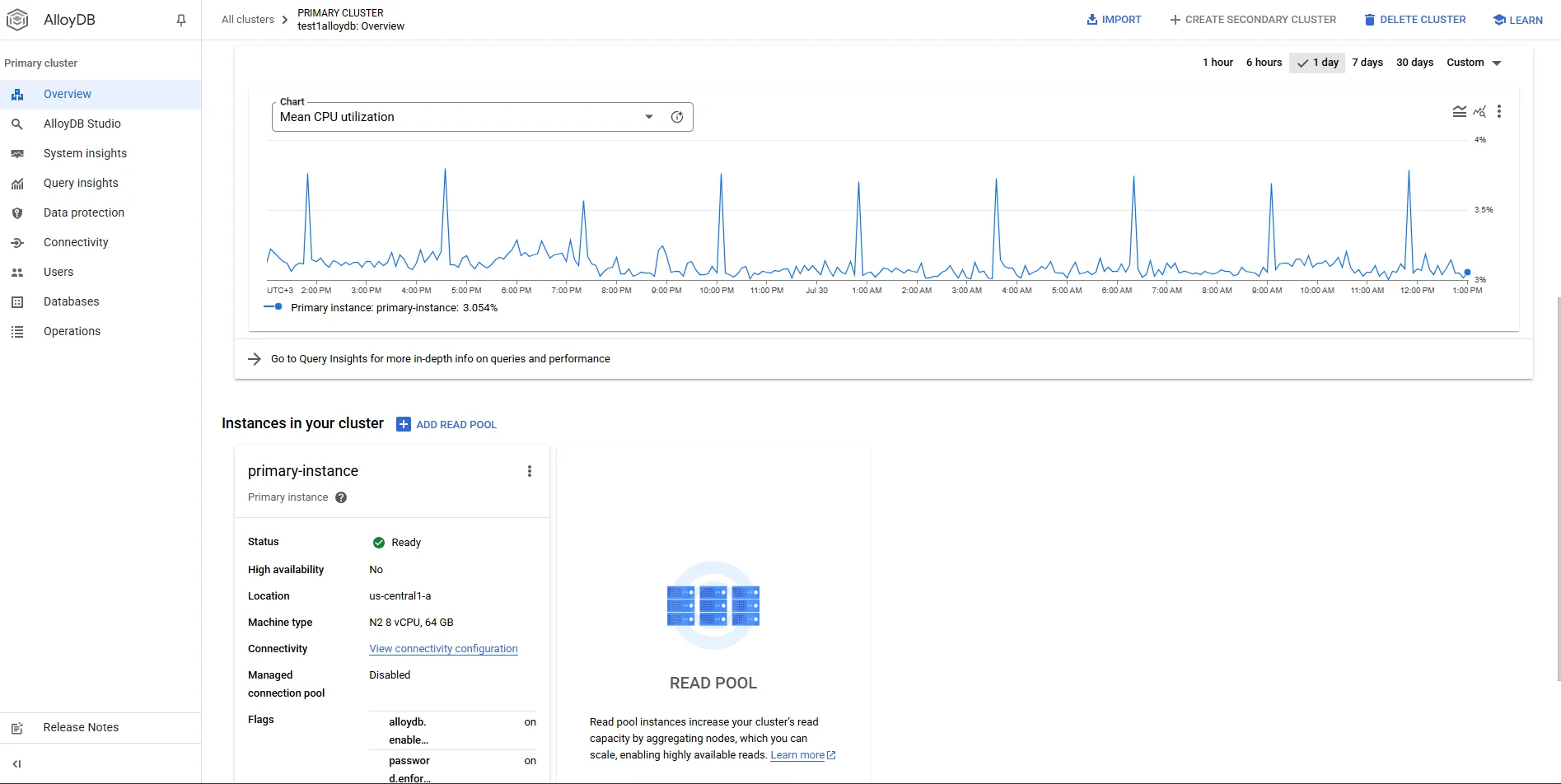

Konfiguration des nativen Audits in der Google Cloud

AlloyDB erbt die bewährte Logging-DNA von PostgreSQL, doch die cloudnative Bereitstellung bedeutet, dass Sie einen Schalter umlegen, anstatt die postgresql.conf zu bearbeiten.

Aktivieren Sie den pgAudit-Erweiterungsschalter

gcloud alloydb instances update my-prod \ --region=us-central1 \ --update-parameters=alloydb.enable_pgaudit=trueErstellen Sie die Erweiterung in jeder Datenbank

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'READ, WRITE, FUNCTION'; SELECT pg_reload_conf();

Dies ist buchstäblich derselbe Workflow, den PostgreSQL-Veteranen kennen, nur dass er über die Google Cloud CLI zugänglich gemacht wird. AlloyDB übermittelt die Aufzeichnungen automatisch an Cloud Logging, wo sie unter Data Access-Logs erscheinen (Ressourcentyp alloydb.googleapis.com/Cluster). Konsultieren Sie die offizielle Anleitung unter pgAudit in AlloyDB aktivieren für erweiterte Schalter und Schätzungen zum Log‑Volumen.

Für eine End‑to‑End Beschreibung von Netzwerkschutzmaßnahmen, IAM-Grenzen und Verschlüsselungsstandards siehe AlloyDB Sicherheitsbest Practices. Da Auditeinträge über dasselbe Rückgrat wie Vertex AI und andere Google-Dienste übertragen werden, erben Sie die Garantien, die in der Cloud Audit Logs Dokumentation beschrieben sind.

Um den Stream anzusehen, öffnen Sie den Logs Explorer und filtern Sie:

resource.type="alloydb_cluster"

logName:"cloudaudit.googleapis.com%2Fdata_access"

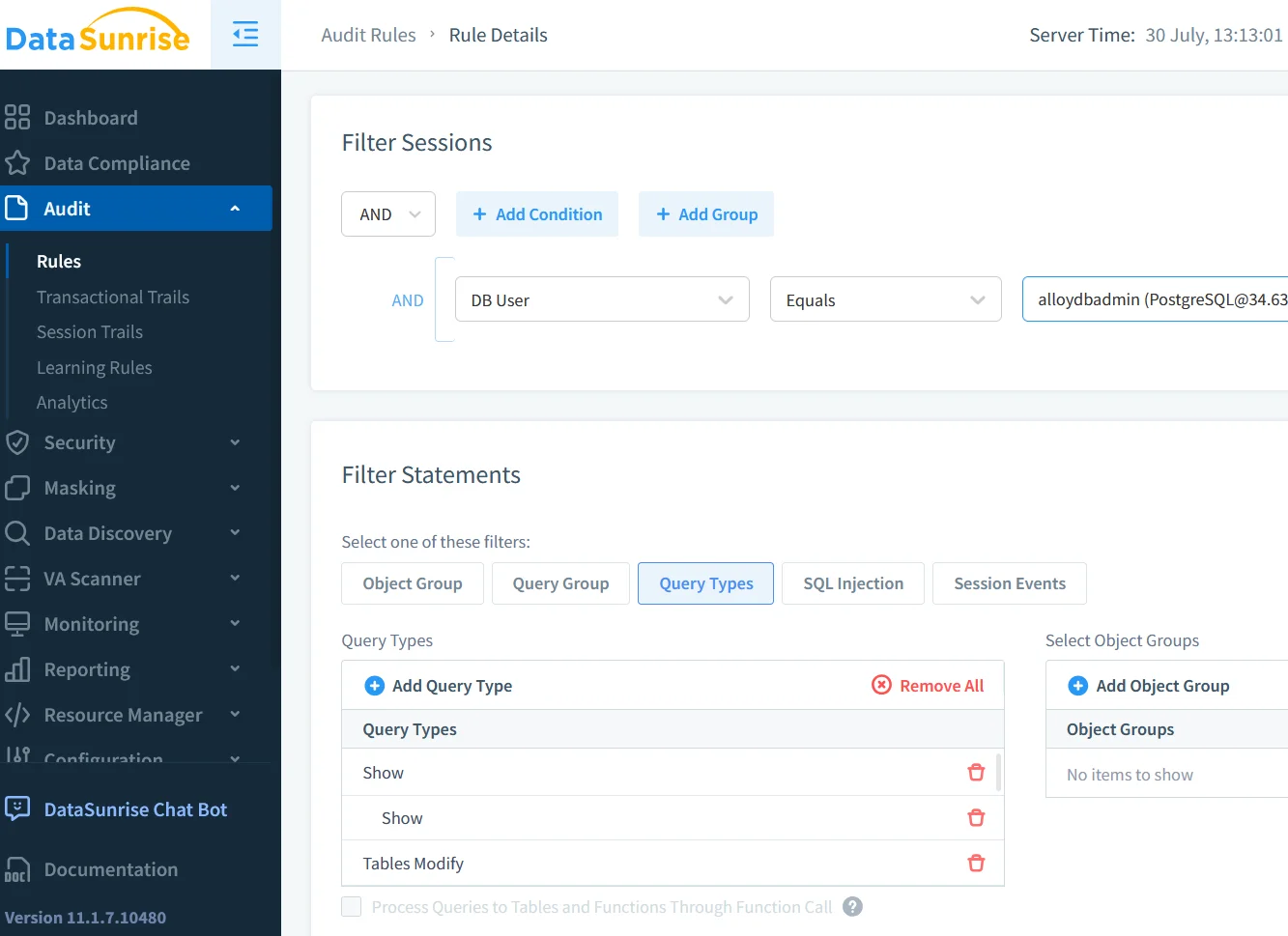

Vertiefung: DataSunrise Audit für AlloyDB

Native Logs erfassen, was passiert ist; DataSunrise konzentriert sich auf das Warum und ob gegen Richtlinien verstoßen wurde. Als Reverse-Proxy oder Side‑Car auf GKE bereitgestellt, kann DataSunrise jedes AlloyDB-Ereignis anreichern mit:

- Nutzerkontext – Active Directory-Gruppen, Gerätebewertung.

- Risikobewertung & GenAI-Erkenntnisse – unter Einsatz von LLM- und ML-Tools für die Datenbanksicherheit.

Übereinstimmungen fließen in ein Zeitreihen-Dashboard ein, das automatisierte Compliance-Berichte antreibt und die Einhaltung von Datenschutzvorschriften wie HIPAA und SOX nachweist.

Datenentdeckung, Sicherheit & Compliance-Status

Bevor Sie Daten schützen können, müssen Sie sie auffinden. Der Data Discovery-Spider von DataSunrise durchsucht AlloyDB-Schemata nach PII, PHI und Kartendaten und überträgt die entsprechenden Tags sowohl an pgAudit als auch an Maskierungsrichtlinien.

Sicherheitsteams wenden dann Kontrollen an – zeilenbasierte Filter sowie schemaspezifische Firewall-Regeln. In Kombination mit AlloyDB für PostgreSQL Datenaktivitätsverlauf entsteht ein geschlossener Feedback-Loop: Entdeckung → Klassifikation → Richtlinie → Audit → GenAI-Analyse → aktualisierte Richtlinie.

Da jeder Schritt protokolliert wird, können Prüfer eine Kontrolle bis zum rohen SQL zurückverfolgen, das sie ausgelöst hat – dies entspricht Artikel 30 der DSGVO und Abschnitt 10 von PCI‑DSS, ganz ohne Tabellenkalkulationen.

GenAI in Aktion: Beispiel für die Abfrage zur Maskierung sensibler Daten

Nachfolgend finden Sie eine minimalistische Darstellung, die pgAudit, GenAI und Maskierung in einer einzigen Pipeline vereint. Es wird davon ausgegangen, dass das LLM darauf feinabgestimmt wurde, riskante Abfragen zu erkennen.

-- AlloyDB-Sitzung

BEGIN;

SET LOCAL pgaudit.log_parameter ON;

SELECT email, card_number

FROM customers

WHERE updated_at > NOW() - INTERVAL '1 day';

COMMIT;

Eine Streaming‑Cloud‑Funktion zieht diesen Eintrag, übergibt das SQL an ein Vertex Gemini‑Modell und erhält ein JSON‑Gutachten:

{

"risk": 0.92,

"explanation": "Massenextraktion von Kartendaten des Karteninhabers"

}

Wenn risk > 0.8 ist, schreibt DataSunrise die Antwort sofort um:

email | card_number

---------------+--------------

[email protected] | **** **** **** 3487

In der Zwischenzeit wird in Slack eine Warnung mit der GenAI-Erklärung ausgelöst. Die gesamte Rundreise – von der Abfrageausführung bis zum maskierten Ergebnis, Slack-Benachrichtigung und Compliance-Protokoll – wird in benchmarketen Arbeitslasten typischerweise in weniger als 400 ms abgeschlossen.

Fazit

Ein effektiver AlloyDB für PostgreSQL Datenaktivitätsverlauf ist mehr als nur ein Compliance-Häkchen – er ist das sensorische Nervensystem Ihres Datenbestands. Durch die Aktivierung von pgAudit, das Weiterleiten der Logs an Cloud Logging und die Überlagerung mit DataSunrises Discovery-, Maskierungs- und GenAI-Analysen erhalten Teams eine ständig verfügbare Erzählung jeder Dateninteraktion. Das Ergebnis sind schnellere Incident-Response, geringere Prüfungsbelastung und eine Sicherheitslage, die sich so schnell weiterentwickelt wie die Arbeitslasten, die sie schützt.

Egal, ob Sie geschäftskritische OLTP-Systeme migrieren oder grüne, KI-basierte Microservices entwickeln – jetzt ist der Moment gekommen, Ihre Audit-Trails nicht als steinerne Archive, sondern als lebendiges Gut zu behandeln, das sich jede Minute selbst weiterentwickelt.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen