AlloyDB für PostgreSQL Datenbankaktivitätsverlauf

AlloyDB für PostgreSQL vereint die Elastizität im Google‑Maßstab mit dem Komfort des herkömmlichen psql. Diese Freiheit vergrößert den Wirkungskreis eines Tippfehlers oder eines Sicherheitsverstoßes, weshalb der Datenbankaktivitätsverlauf – eine chronologisch geordnete Aufzeichnung aller Ereignisse auf Sitzungs- und Objektebene – unverzichtbar wird. Ob Sie nun ein außer Kontrolle geratenes UPDATE aufspüren oder die PCI‑DSS-Compliance nachweisen möchten, hier beginnt die Geschichte.

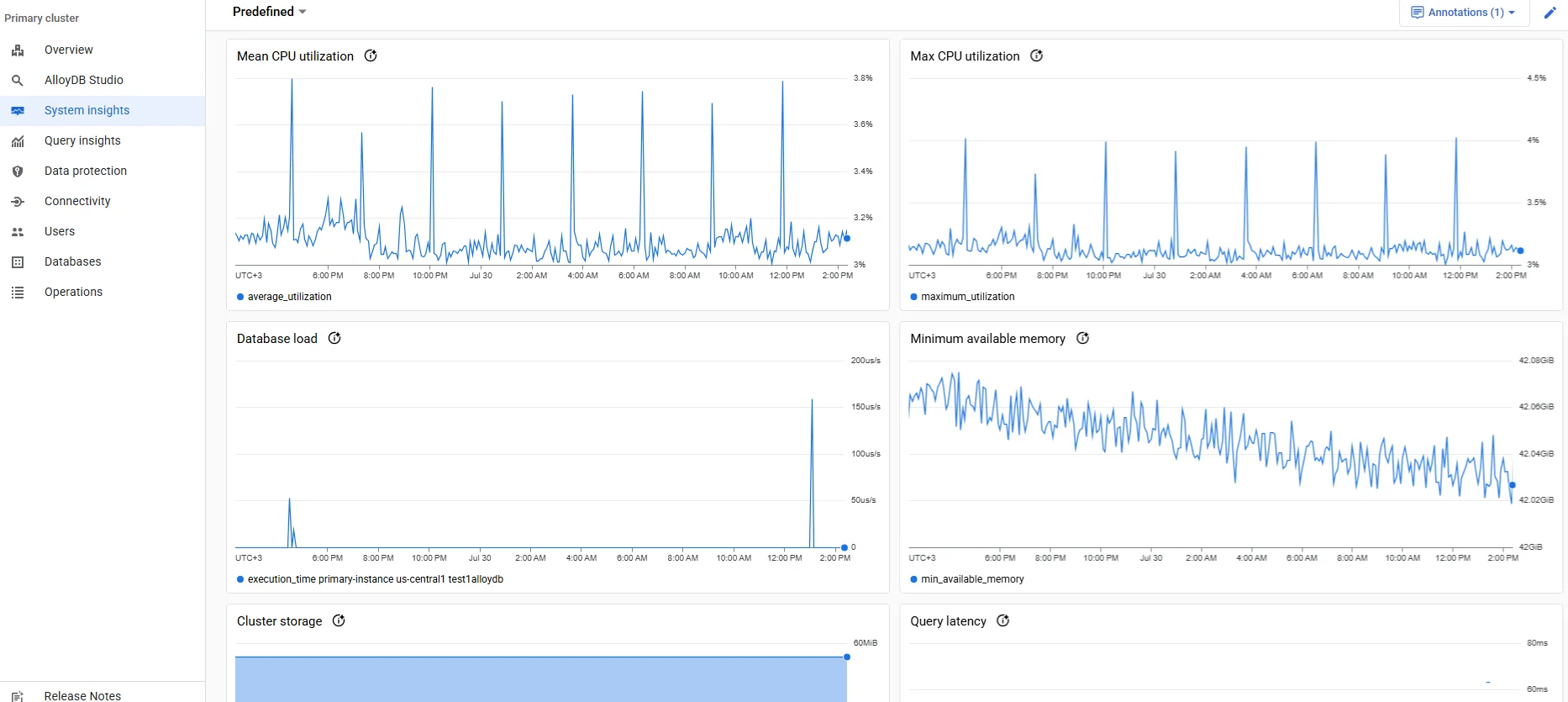

Echtzeit-Audit: 360°-Sicht erhalten

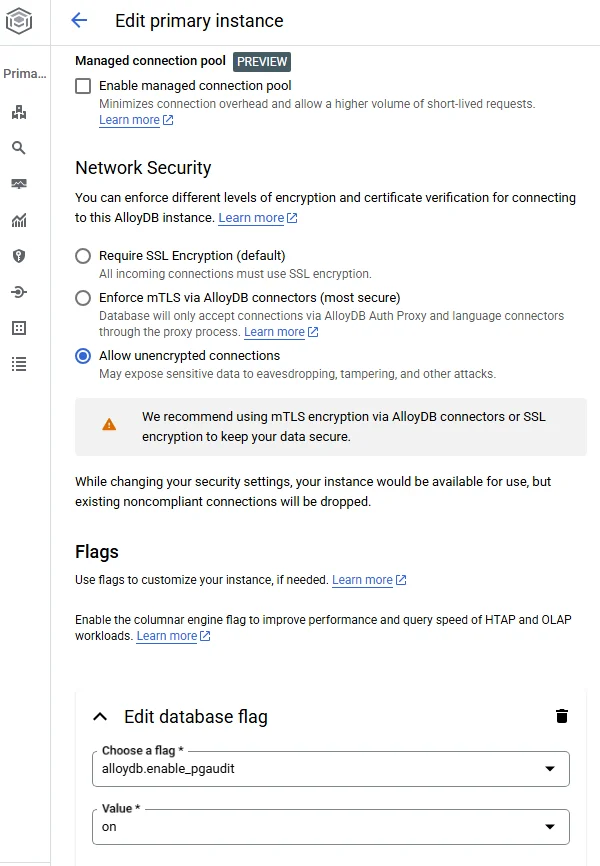

AlloyDB bietet zwei sich ergänzende Audit-Kanäle. Google Cloud Cloud Audit Logs protokolliert administrative Aktionen, während die Open‑Source‑Erweiterung pgAudit benutzererzeugte SQL-Anweisungen verfolgt. Das Aktivieren des vollen Audit-Streams erfolgt mit einem einzigen Befehl:

gcloud alloydb clusters update my-cluster \

--region=us-central1 \

--database-flags=alloydb.enable_pgaudit=on,pgaudit.log='all'

# then inside psql

CREATE EXTENSION pgaudit;

Neue Einträge erscheinen nahezu sofort im Logs Explorer, wo sie an BigQuery, Pub/Sub oder Ihr SIEM gestreamt werden können.

Nativer Audit in Google Cloud (Fast PostgreSQL)

Da AlloyDB den PostgreSQL-Katalog erbt, ist die Audit-Konfiguration nahezu identisch mit der Upstream-Version. Der offizielle Leitfaden, pgAudit in AlloyDB aktivieren, behandelt jedes Flag. Für einen produktionsreifen Ansatz sollten Sie sich auch mit der Referenz des Audit-Log-Schemas vertraut machen, AlloyDB Audit-Logs zu BigQuery weiterleiten für langfristige Analysen und Audit-Logs in Cloud Logging überwachen für Echtzeitwarnungen.

GenAI trifft DBA: Autonome Bedrohungsnarrative

Das Lesen von Tausenden JSON-Zeilen ist niemandes Hobby. Generative KI kann Stunden der Analyse in einen einzigen Absatz komprimieren. Das unten stehende PL/Python-Snippet ruft die letzten 100 pgAudit-Einträge ab, sendet sie über das Vertex AI SDK an Gemini und speichert anschließend eine benutzerfreundliche Zusammenfassung in AlloyDB:

CREATE OR REPLACE FUNCTION summarize_audit()

RETURNS void LANGUAGE plpython3u AS $$

from google.cloud import aiplatform, logging_v2

import datetime, plpy

rows = plpy.execute("SELECT payload FROM audit_log ORDER BY ts DESC LIMIT 100")

text = '\n'.join([r['payload'] for r in rows])

model = aiplatform.TextGenerationModel.from_pretrained('gemini-1.5-pro-preview')

pred = model.predict(text)

plpy.execute("INSERT INTO audit_summaries(ts, summary) VALUES (%s, %s)",

(datetime.datetime.utcnow(), pred.text))

$$;

Für weitere Rezepte – Embeddings, Vektorsuche und Anomalieerkennung – siehe das Vertex AI generative‑AI Kochbuch.

Dynamische Maskierung & Datenerkennung

Generative Modelle lieben Daten; Auditoren bestehen darauf, sie zu verbergen. DataSunrise demonstriert mehrere Laufzeitmuster in seiner Erklärung zur dynamischen Datenmaskierung. Die Maskierungs-Engine stützt sich auf einen Katalog, der durch Datenerkennung befüllt wird und jede Spalte anhand von GDPR- und PCI‑DSS-Taxonomien kennzeichnet, sodass sensible Werte niemals aus der Produktion verschwinden. Weitere Informationen zur PCI DSS Compliance finden Sie in unserem Compliance-Portal.

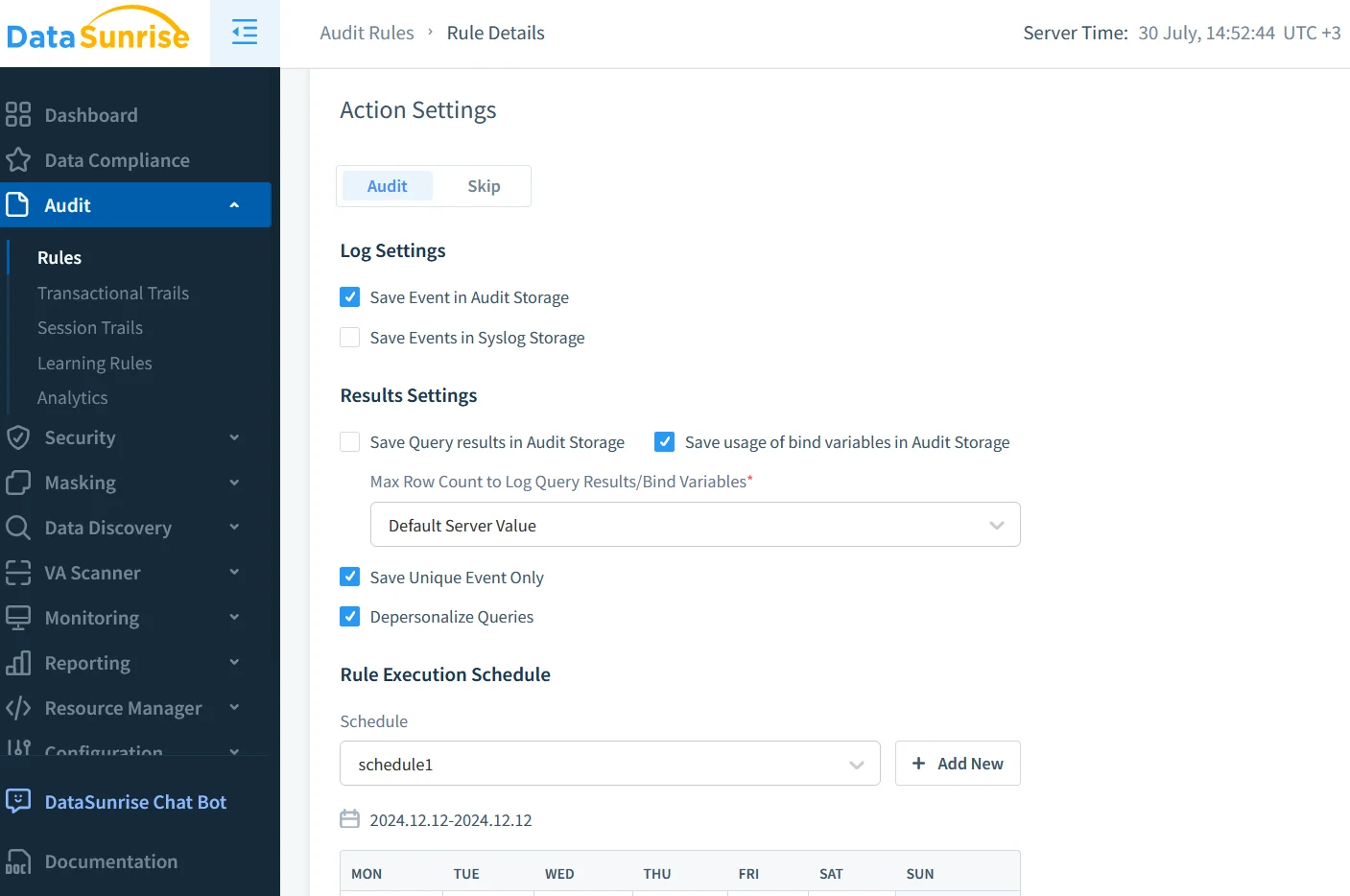

Compliance ohne die Tabellenkalkulation

Standards wie SOX und GDPR verlangen eindeutige Nachweise, dass Zugriffe autorisiert und protokolliert werden. Der Compliance Manager von DataSunrise gleicht die Live-Aktivität mit reglementierungsspezifischen Baselines ab, wie in der Notiz zu Daten-Compliance-Vorschriften erläutert. Verstöße tauchen als Warnmeldungen auf oder können sogar eine dynamische Maskierung in Echtzeit auslösen. Für weitere Details über umfassende Berichte lesen Sie über Report Generation.

Plug‑in‑Überwachung mit DataSunrise

Native Protokolle sind notwendig, aber nicht immer ausreichend. DataSunrise fungiert als Reverse-Proxy, schreibt seinen eigenen Datenbankaktivitätsverlauf und blockiert bösartige Anweisungen in Echtzeit. Der Assistent unter Einstellungen → Audit ermöglicht es Ihnen, Regeln festzulegen („protokolliere jedes DROP im Schema public“) und den Speicher auszuwählen – sei es PostgreSQL, Kafka oder Objektspeicher. Details finden Sie im Audit-Leitfaden.

Da DataSunrise das PostgreSQL Wire-Protokoll verwendet, zeigen AlloyDB-Sitzungen einfach auf die Proxy-Adresse. Protokolle fließen in den Viewer für Datenaktivitätsverlauf – siehe Datenbankaktivitätsverlauf – wo GenAI-Zusammenfassungen über die in LLM- und ML-Tools für Datenbanksicherheit beschriebene Integration hinzugefügt werden können. Lesen Sie auch, wie User Behavior Analysis diese Zusammenfassungen unterstützt.

Sicherheit über die Protokolle hinaus

Audit-Spuren beleuchten vergangenes Verhalten, aber proaktive Verteidigung erfordert eine Durchsetzung in Echtzeit. Die Richtlinien-Engine von DataSunrise wird mit SQL‑Injection-Detektoren, rollenbasierter Zugriffskontrolle und Streaming-Verhaltensanalysen geliefert.

Alles zu BigQuery streamen

Viele Teams verbinden die einzelnen Komponenten, indem sie einen Log Router erstellen, der pgAudit-Einträge an Pub/Sub und schließlich an BigQuery weiterleitet, partitioniert nach ts. Eine einzelne Ansicht kann diese Zeilen mit den Proxy-Protokollen von DataSunrise verknüpfen und so den Weg für föderierte Abfragen öffnen, wie zum Beispiel:

SELECT s.summary, d.client_ip

FROM audit_summaries s

JOIN `proxy_logs.events` d

ON s.session_id = d.session_id

WHERE d.action = 'DROP TABLE'

AND s.ts > TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 1 HOUR);

Verwirklichen Sie diese Ansicht in Looker Studio, und Sie erhalten ein Live-Storyboard feindlicher Aktivitäten.

Bereichsübergreifende Intelligenz mit Security Command Center

Das Weiterleiten von AlloyDB- und DataSunrise-Protokollen in Googles Security Command Center ermöglicht es Ihnen, Datenbankereignisse mit IAM-Änderungen und Netzwerk-Anomalien zu korrelieren. Ein einziges Dashboard kann die Frage beantworten: Hat dieselbe IP-Adresse, die eine öffentliche Firewall-Regel erstellt hat, auch Gehaltsdaten exfiltriert? Erfahren Sie mehr unter Bedrohungen untersuchen im Security Command Center.

Governance als Code

Moderne Compliance-Tools bevorzugen Git gegenüber Tabellenkalkulationen. Für AlloyDB und DataSunrise existieren Terraform-Provider, die es Ihnen ermöglichen, die Audit-Konfiguration in Pull Requests zu kodifizieren. Ein einzelner Plan kann das Flag alloydb.enable_pgaudit fixieren und eine DataSunrise-Regel bereitstellen, wodurch eine Abweichungserkennung während der CI garantiert wird.

Zukünftiger Ausblick

PostgreSQL 17 wird native deklarative Audit-Syntax einführen, die AlloyDB kurz darauf übernehmen wird. In der Zwischenzeit lernt Gemini, SQL direkt aus natursprachlichen Playbooks zu generieren, was bedeutet, dass Ihr Vorfallbinder bald ein Chatfenster sein könnte. Bereit zu bleiben bedeutet, den Datenbankaktivitätsverlauf von AlloyDB für PostgreSQL vollständig, vertrauenswürdig und lesbar zu halten – bereitgestellt heute durch pgAudit, DataSunrise und GenAI.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen