AlloyDB für PostgreSQL Data Audit Trail

Jeder Sicherheitsbeauftragte stellt irgendwann dieselbe Frage: “Kann ich den Zahlen in meiner Datenbank vertrauen?”

Mit AlloyDB für PostgreSQL Data Audit Trail-Strategien wird die Antwort zu einem selbstbewussten Ja. Dieser Artikel zeigt, wie Sie ein lebendiges, durchsuchbares Protokoll jeder Berührung mit Ihren Daten erstellen – unter Nutzung der nativen Audit-Funktionen von Google Cloud, der leistungsstarken Overlay-Lösung von DataSunrise und einem Schuss generativer KI zur Echtzeitanomalieerkennung. Lesen Sie auch unseren Beitrag zur Nutzung von Audit Logs in modernen Datenarchitekturen.

Warum ein Audit Trail immer noch wichtig ist

Bedrohungsakteure automatisieren, Vorschriften vermehren sich und Engineering-Teams arbeiten schneller als je zuvor. Ein Audit Trail ist die unverfälschte Erzählung, die all diese Kräfte vereint: Er belegt die Einhaltung von GDPR, HIPAA, PCI‑DSS und aufkommenden KI-Gesetzen, verfolgt interne oder externe Sicherheitsverletzungen bis auf die Zeilenebene und versorgt Sicherheitsanalysen sowie Machine‑Learning-Pipelines mit hochpräzisen Ereignissen. Google Clouds eigene Übersicht bezeichnet Audit-Logs als „das Rückgrat Ihrer Risikomanagement-Geschichte.“ (AlloyDB Security & Privacy Dokumentation) Doch die reinen Logs sind nur die halbe Geschichte. Wir beginnen hier und erweitern sie dann um Maskierung, Entdeckung und generatives Schließen. Mehr zu verwandten Themen unter Database Activity History.

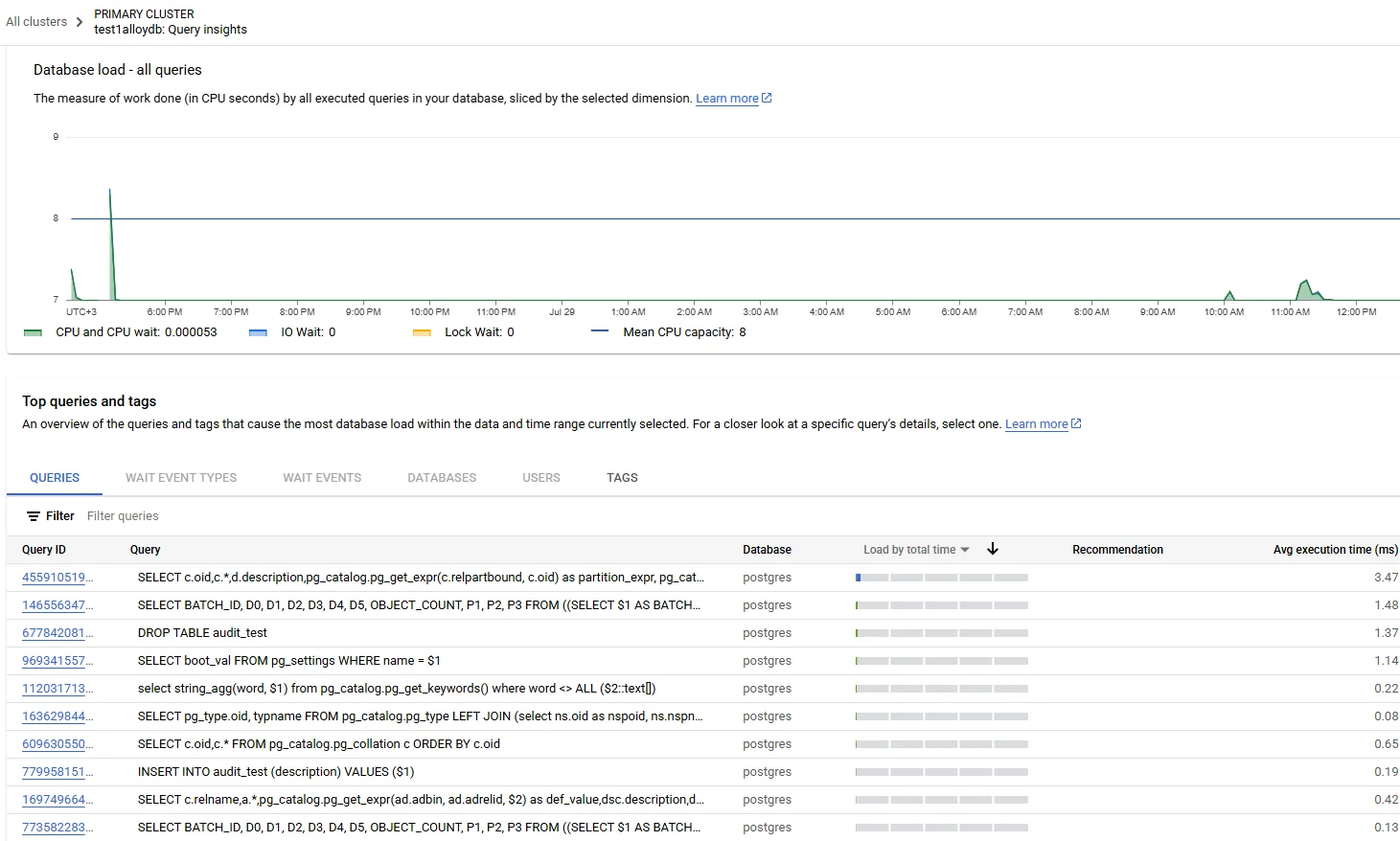

Von Logs zu Echtzeit-Intelligenz

Ein effektiver AlloyDB für PostgreSQL Data Audit Trail beruht darauf, alle Aktivitäten während des Geschehens zu erfassen – ohne nächtliche Exporte, ohne blinde Flecken. Die zwei nativen Streams, die zählen, sind Cloud Audit Logs (Admin- & Datenzugang) für Ereignisse auf Infrastrukturebene (Konfigurieren von Data Access Audit Logs) und die pgAudit-Erweiterung für fein granulierten Sitzungs- und Objektzugriff innerhalb von AlloyDB (pgAudit-Logs in AlloyDB anzeigen). Eine gängige Architektur leitet beide Streams an BigQuery zur langfristigen Archivierung und an Google Security Operations oder ein SIEM für Live-Abfragen weiter, gewöhnlich in weniger als zehn Sekunden – sodass „Echtzeit-Audit“ mehr als nur Marketing-Sprech ist. Wie DataSunrise dies erweitert, erfahren Sie in der Übersicht zu Audit-Funktionen und Datenprüfung.

Tipp — Schnell korrelieren: Speichern Sie die session_id von pgAudit im Feld protoPayload.authenticationInfo.principalEmail der Cloud Audit Logs, um Anweisungen den zugehörigen Identitäten ohne komplexe JOIN-Operationen zuzuordnen.

Native Audit: Aktivierung von pgAudit auf AlloyDB

Trotz seines verwalteten Äußeren bleibt AlloyDB unter der Haube Postgres – was bedeutet, dass die geschätzte pgaudit-Erweiterung einfach funktioniert. Aktivieren Sie zuerst die Erweiterung über die Google Cloud CLI:

gcloud alloydb clusters update prod-cluster \

--database-flags shared_preload_libraries=pgaudit \

--database-flags pgaudit.log=read,write,ddl,role

Laden Sie anschließend die Instanz neu oder starten Sie sie neu und überprüfen Sie dies mit:

SHOW pgaudit.log;

SELECT pgaudit_get_current_config();

Logs werden nun unter cloudsql.googleapis.com/postgres.log angezeigt und können nach jsonPayload.msg gefiltert werden. Da die Grammatik und Ausgabe von pgAudit der des Open‑Source-Postgres entsprechen, stehen Teams, die von selbstverwalteten Umgebungen migrieren, vor keiner Lernkurve – ein weiterer Gewinn für die operative Kontinuität.

Über das Basiswissen hinaus: DataSunrise Audit Layer

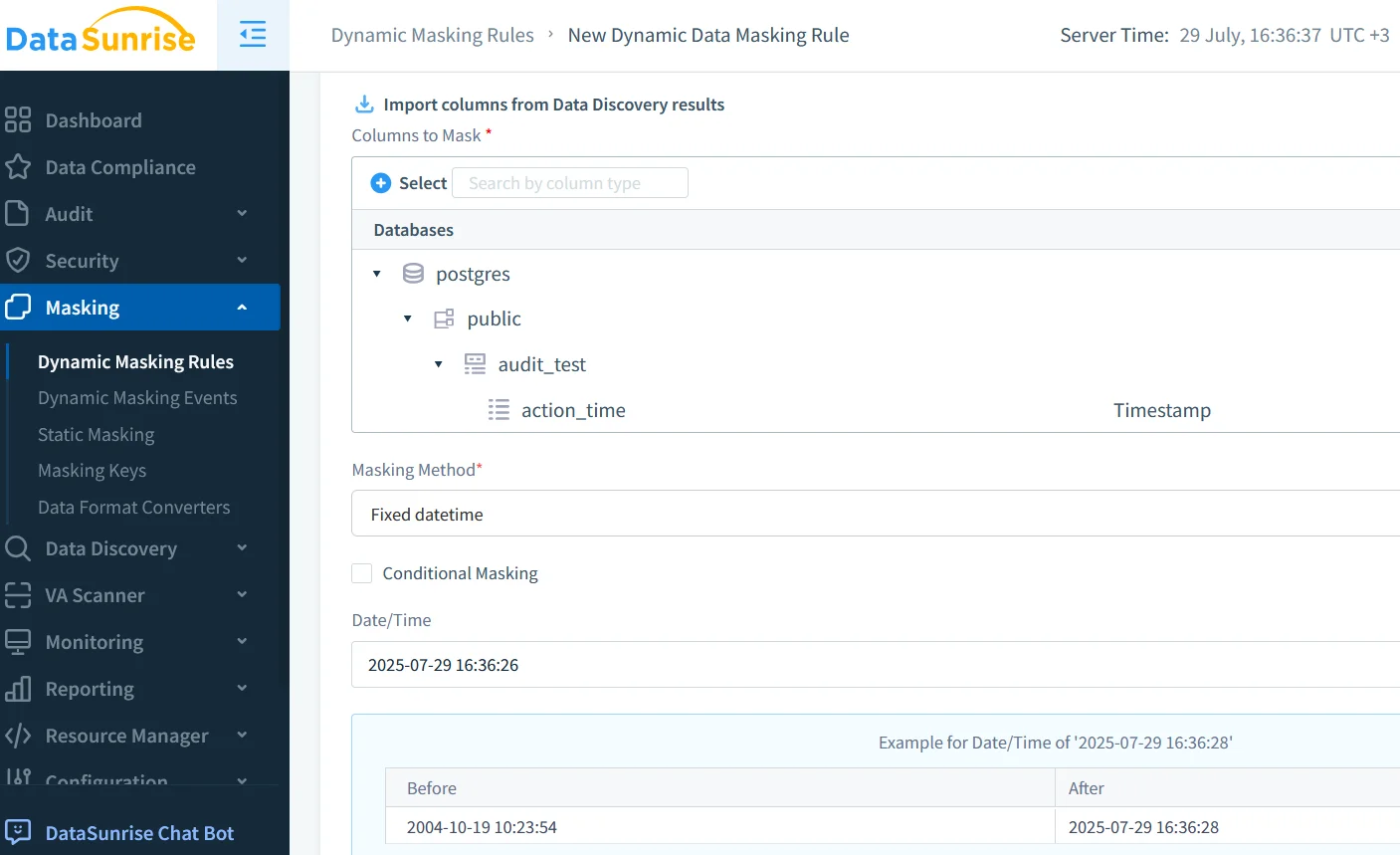

Native Logs sind großartig, aber moderne Sicherheitsstacks verlangen nach Kontext – Benutzerreputation, Datenklassifikation, Maskierungsstatus und Verhaltensgrundlagen. DataSunrise fungiert als Inline-Proxy oder Agent, erfasst zeilenbasierte Audit-Logs, wendet risikoadaptive dynamische Maskierung an, sodass Analysten nur verschleierte Daten sehen, führt Data Discovery-Jobs aus, die neue Spalten sofort markieren, und bietet LLM- & ML-Tools, die normale Abfragestile erlernen und Ausreißer kennzeichnen. Da DataSunrise pgAudit-Anweisungen lesen kann, verdoppeln Sie nicht die Arbeitslast – Sie bereichern sie lediglich.

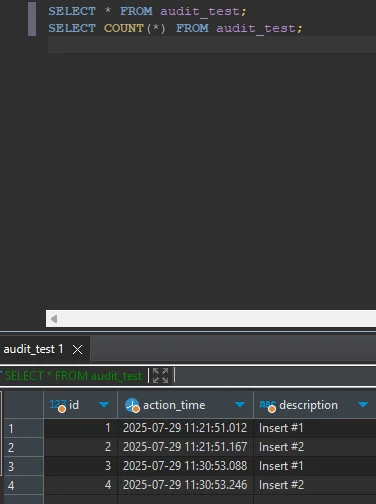

Dynamische Maskierung & Data Discovery: Schutzmechanismen in Bewegung

Echtzeit-Audit Trails entfalten ihre beste Leistung, wenn der Explosionsradius bereits minimiert ist. Die Kombination von pgAudit-Ereignissen mit DataSunrises Maskierungs- und Discovery-Stack beantwortet sofort Fragen, wie etwa ob sensible Daten den Tresor verlassen haben oder wann eine neue SSN-Spalte hinzugefügt wurde. Das Ergebnis ist ein Audit-Log, das semantisches Gewicht trägt – nicht nur Datenbytes.

Generative KI trifft auf den Audit Trail

Large Language Models sind hervorragend darin, Muster in Freitexten zu erkennen – genau das, was Audit-Meldungen darstellen. Ein leichtgewichtiges Vertex AI-Beispiel:

from vertexai.language_models import TextGenerationModel

model = TextGenerationModel.from_pretrained("gemini-pro")

log_line = "AUDIT: SESSION,1,SELECT,public.customers,id=42"

prompt = f"Bewerten Sie das Risiko dieses PostgreSQL-Audit-Ereignisses auf einer Skala von 1‑5 und erläutern Sie: {log_line}"

response = model.predict(prompt)

print(response.text)

Sicherheitsteams leiten häufig pgAudit-Zeilen an eine Cloud Function weiter, die das Modell aufruft und bei hohen Risikobewertungen eine Nachricht an Slack sendet – und so die Verbindung zwischen Rohdaten und menschlicher Reaktion in unter einer Minute schließt.

Sicherheits- & Compliance-Landschaft

Ein robustes AlloyDB für PostgreSQL Data Audit Trail bringt Sie in eine vorteilhafte Position gegenüber Prüfern. Die folgende Matrix zeigt, wie Log-Quellen gängige Vorgaben abdecken:

| Anforderung | Native | DataSunrise | Hinweis |

|---|---|---|---|

| GDPR Art. 30 Datensätze | ✔︎ pgAudit | ✔︎ Angereicherter Benutzerkontext | Speicherung ≥ 5 Jahre |

| HIPAA § 164.312(b) | ✔︎ Cloud Audit Logs | ✔︎ Maskierung & Benachrichtigungen | Integritätsprüfsummen |

| PCI-DSS 10.x | ✔︎ pgAudit + BigQuery | ✔︎ Echtzeit-Benachrichtigungen | 90 Tage Online, 1 Jahr Archiv |

Für einen tieferen Einblick lesen Sie DataSunrises Leitfaden zu Daten-Compliance-Vorschriften.

Alles zusammenführen

End‑to‑end-Ablauf: pgAudit und Cloud Audit Logs speisen einen Pub/Sub-Topic; ein DataSunrise-Proxy reichert die Ereignisse an; Cloud Functions rufen generative KI zur Risikobewertung auf; BigQuery speichert die kanonische Audit-Tabelle (dataset.alloydb_audit); und Dashboards in Looker BI oder Notebooks ermöglichen den Untersuchungszugriff. Eine Abfrage zeigt verdächtige Lesevorgänge in der letzten Stunde an:

SELECT timestamp, actor_email, statement, risk_score

FROM `security.alloydb_audit`

WHERE risk_score >= 4

ORDER BY timestamp DESC

LIMIT 100;

Fazit: Zukunftssicher, benutzerfreundlich

Ein Audit Trail ist mehr als nur ein Häkchen bei der Compliance – er ist Ihre Echtzeit-Erzählung der Wahrheit. Durch die Verknüpfung von nativen AlloyDB-Logs, DataSunrises Anreicherung und der semantischen Kraft generativer KI verwandeln Sie dichte Logzeilen in umsetzbare Erkenntnisse. Fangen Sie klein an – aktivieren Sie noch heute pgAudit – und iterieren Sie. Das Ergebnis ist ein AlloyDB für PostgreSQL Data Audit Trail, der mit Ihrem Unternehmen, Ihrem Bedrohungsmodell und ja, sogar mit Ihrer Vorstellungskraft wächst.

Entdecken Sie DataSunrises vollständige Daten-Audit-Fähigkeiten und beginnen Sie Ihre Reise.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen