AlloyDB für PostgreSQL Audit Trail

AlloyDB für PostgreSQL bringt cloud-native Elastizität in die bekannte Postgres-Engine, jedoch geht mit großer Macht auch eine strenge Verantwortung einher, wer was mit welchen Daten tut. Ein gut gestalteter AlloyDB für PostgreSQL Audit Trail entwickelt sich schnell von einem reinen Compliance-Kontrollkästchen zu einem strategischen Gut für Sicherheit und Analysen. Dieser Artikel führt durch Echtzeit-Auditing, dynamisches Maskieren, Datenerkennung, native Audit-Konfiguration in Google Cloud, den Einsatz von DataSunrise für tiefgehende Inspektionen und gewährt einen Einblick, wie generative KI (GenAI) heimliche Anomalien in Ihren Logs aufdecken kann. Weitere Details zur Sicherheitskonfiguration finden Sie im Abschnitt zur Datenbanksicherheit.

Warum ein moderner Audit Trail wichtig ist

Vorschriften wie Compliance-Bestimmungen verlangen nach nachweisbaren Kontrollen. Gleichzeitig liefert ein Audit Trail auch Daten für operative Forensik, Nutzungsanalysen und sogar Kostenoptimierung. Im Hintergrund emittiert AlloyDB umfangreiche Cloud Logging-Daten, die jede Anweisung, Rollenänderung und jeden Netzwerkkontakt erfassen — der Rohstoff für Echtzeit-Dashboards oder nachgelagerte ML-Anwendungen. In Kombination mit Datenerkennung und dynamischem Daten-Masking erhalten Sie eine lückenlose Überwachung ohne, dass sensible Werte neugierigen Blicken offenbart werden. Für ein vollständiges Verständnis der Schutzmechanismen werfen Sie einen Blick auf die PII-Klassifizierung.

Echtzeit-Audit-Streams

AlloyDB schreibt PostgreSQL-Engine-Ereignisse innerhalb von Sekunden in Cloud Logging. Leiten Sie diese Logs an Pub/Sub weiter und streamen Sie sie in BigQuery oder Splunk für sofortige Abfragen und Alarmierungen. Ein leichtgewichtiges Beispiel in BigQuery könnte wie folgt aussehen: Weitere Informationen über Audit-Integration mit Sicherheitslösungen finden Sie in unserem Leitfaden zur Audit-Konfiguration.

CREATE OR REPLACE EXTERNAL TABLE alloydb_audit.log_entries

WITH CONNECTION `projects/$PROJECT_ID/locations/$REGION/connections/alloydb_logging`;

SELECT

JSON_VALUE(log_entry, '$.protoPayload.authenticationInfo.principalEmail') AS actor,

JSON_VALUE(log_entry, '$.protoPayload.metadata.databaseName') AS database,

JSON_VALUE(log_entry, '$.protoPayload.metadata.statement') AS statement,

timestamp

FROM alloydb_audit.log_entries

WHERE timestamp >= TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 15 MINUTE);

Die Abfrage wird in Looker jede Minute aktualisiert, um verdächtige Aktivitäten hervorzuheben, und macht so das Echtzeit-Audit greifbar statt nur theoretisch.

Datenerkennung & dynamisches Maskieren

Erkennungs-Engines durchforsten Schemata, klassifizieren PII und liefern Richtlinien, die DataSunrise inline durchsetzt. Sobald die Engine eine Spalte als Karteninhabername markiert, kann eine dynamische Maskierungsregel automatisch Zeichen ersetzen für jede Sitzung, die nicht über die Rolle Auditor verfügt:

-- in der DataSunrise-Konsole ausgeführt

ADD MASKING RULE mask_pan

ON TABLE sales.cards

COLUMN card_number STRATEGY partial(6, 4);

Da die Regel zwischen Anwendung und AlloyDB sitzt, arbeiten Entwickler weiterhin mit vertrautem SQL, während Auditoren nur das sehen, wozu sie berechtigt sind — eine elegante Form des Least Privilege. Die tiefgehende Maskierungslogik wird im DataSunrise-Artikel über dynamisches Daten-Masking weiter erläutert.

Sicherheits- & Compliance-Landschaft

Ein einziger Sicherheitsverstoß kann das Vertrauen der Kunden schneller untergraben, als jede Marketingkampagne es aufbauen könnte. Database Activity Monitoring fügt verhaltensbasierte Analysen hinzu und alarmiert, wenn Sitzungen von den erlernten Normen abweichen. Eng verknüpfte Audit Trails vereinfachen Bescheinigungen für GDPR, HIPAA, PCI-DSS und Co., wie im DataSunrise-Beitrag über Compliance-Bestimmungen ausführlich beschrieben. Fortschrittliche Bedrohungserkennung, rollenbasierte Kontrollen und verschlüsselter Speicher — alles integraler Bestandteil von AlloyDB — bilden das Fundament, auf dem der Audit Trail steht.

Konfiguration des nativen Audits in Google Cloud

Out-of-the-box produziert AlloyDB Engine-Logs, die dem Standard-PostgreSQL log_statement und log_connections Output ähneln, jedoch gehärtet für Multi-Mandanten-Cloud sind:

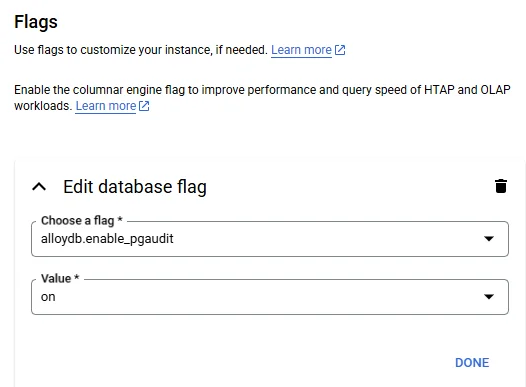

- Audit-Flags aktivieren – Navigieren Sie in der Google Cloud-Konsole zu AlloyDB Clusters ➜ Konfiguration ➜ Flags und setzen Sie

log_statement = 'all'oder feinere Einstellungen wieddl. - pgAudit-Erweiterung aktivieren – AlloyDB ist mit pgAudit ausgestattet. Verbinden Sie sich über psql und führen Sie aus:

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'read, write, ddl'; SELECT pg_reload_conf(); - Export zu Cloud Logging – Standardmäßig landen Audit-Einträge in Cloud Logging unter dem Ressourcentyp

alloydb.googleapis.com/Cluster. Erstellen Sie einen Sink zu BigQuery für langfristige Analysen oder zu Cloud Storage für ein kaltes Archiv. - Feinabstimmung der Aufbewahrung & CMEK – Wenden Sie organisationsweite Aufbewahrungsrichtlinien und von Kunden verwaltete Verschlüsselungsschlüssel an, um regionale Souveränitätsvorgaben zu erfüllen.

alloydb.enable_pgaudit in Google Cloud.Da AlloyDB die DNA von Postgres teilt, lassen sich die gleichen pgAudit-Konfigurationsfähigkeiten nahtlos übertragen, während Sie gleichzeitig die Elastizität und automatische Indizierung erhalten, die Postgres allein fehlt.

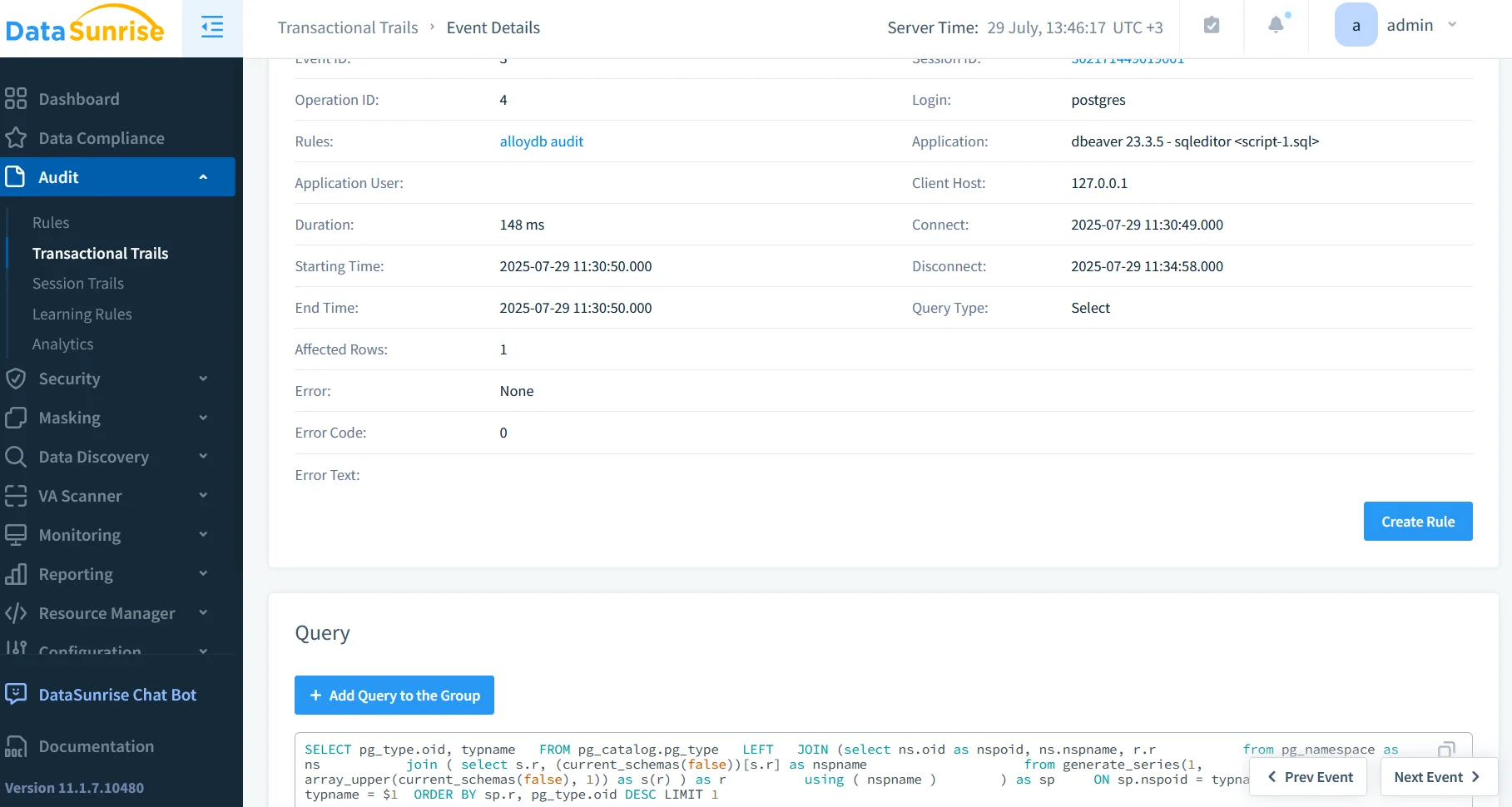

Absicherung mit DataSunrise Audit

Wo natives Auditing verschlüsselten Netzwerkverkehr nicht abfangen oder kontextbezogene Risiken nicht anwenden kann, schließt DataSunrise diese Lücke. Als Reverse Proxy vor AlloyDB eingesetzt,:

- Erfasst vollständige SQL vor der Ausführung, einschließlich Bind-Werten.

- Speichert manipulationssichere Audit-Logs in ClickHouse oder S3.

- Korrelierte Sitzungen, Benutzer, IP-Adressen und Anwendungs-IDs für Database Activity Monitoring.

- Erstellt in wenigen Klicks compliance-bereite Berichte (SOX, PCI-DSS).

Ein typisches Bereitstellungsmuster besteht darin, den Anwendungsverkehr über DataSunrise in einem regionalen GKE-Cluster zu leiten. Terraform kann einen globalen externen Load-Balancer anfügen, eine Weiterleitungsregel tcp:5432 ➜ datasunrise ➜ alloydb erstellen, wobei IP-Whitelists beibehalten und gleichzeitig eine tiefe Paketinspektion hinzugefügt wird.

GenAI trifft auf den Audit Trail

Große Sprachmodelle sind überraschend gut darin, das Neue zu erkennen — genau das, was den meisten Regel-Engines entgeht. Füttern Sie AlloyDB-Logs in Vertex AI oder ein beliebiges On-Prem-LLM und geben Sie den folgenden Anweisungen als Junior-Analyst:

from vertexai.preview.language_models import ChatModel

import base64, json, google.cloud.logging_v2 as glog

client = glog.Client()

entries = client.list_entries(

filter_="resource.type="alloydb.googleapis.com/Cluster" timestamp>"2025-07-28T00:00:00Z""

)

raw = "\n".join(json.dumps(e.to_api_repr()) for e in entries)

chat = ChatModel.from_pretrained("gemini-1.5-pro-preview")

response = chat.start_chat()

response.send_message(

"Sie sind ein SOC-Analyst. Heben Sie ungewöhnliche, mehrzeilige DELETE-Operationen hervor, die in den letzten 24 Stunden von Servicekonten ausgeführt wurden. Logs:\n" + raw[:12000]

)

print(response.last)

Das Modell fasst Log-Spitzen zusammen („ServiceAccount-A hat 12× mehr Zeilen gelöscht als der Wochenmittelwert um 02:14 UTC“) und empfiehlt Nachverfolgungen. Für einen deterministischeren Workflow kombinieren Sie GenAI-Einblicke mit festen Richtlinien: Wenn das Modell eine Schwere (severity) von ≥ 0,7 meldet, kann DataSunrise die Sitzung automatisch in Quarantäne stellen.

Alles zusammenführen

Ein robustes AlloyDB für PostgreSQL Audit Trail ist nicht nur eine einzelne Funktion, sondern ein ganzes Ökosystem:

- Cloud Logging + pgAudit für native Abdeckung.

- DataSunrise für tiefere Inspektion, Maskierung und Compliance-Artefakte.

- GenAI, um Kontexte zu liefern, die allein durch Dashboards nicht sichtbar werden.

- Dynamisches Masking & Datenerkennung, um Geheimnisse geheim zu halten und dennoch durchsuchbar zu machen.

Fazit

Das Fokus-Schlagwort Database Audit for AlloyDB for PostgreSQL fasst weit mehr zusammen als nur Log-Aufbewahrung. Es signalisiert ein Engagement für Sichtbarkeit, Datenschutz und kontinuierliche Verbesserung. Durch die Nutzung nativer Google Cloud-Tools, die Erweiterung mit DataSunrise’s Sicherheitsstruktur und Experimente mit GenAI-gestützten Analysen können Teams einen Audit-Backlog in ein proaktives Sicherheitsgeländer verwandeln, das mit ihren ambitioniertesten Workloads skaliert. Die Zukunft des AlloyDB für PostgreSQL Audit Trail dreht sich daher weniger darum, vergangene Sicherheitsverletzungen hinterherzujagen, als vielmehr darum, zukünftige — schon heute — vorherzusagen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen