Amazon DynamoDB Prüfprotokoll

Da Organisationen zunehmend cloud-native Datenbanken einsetzen, ist es zu einer zentralen Compliance-Anforderung geworden, die Transparenz und Verantwortlichkeit bei Datenoperationen aufrechtzuerhalten. Amazon DynamoDB – ein vollständig verwalteter NoSQL-Datenbankdienst von AWS – bietet Skalierbarkeit und Geschwindigkeit, erfordert jedoch wie alle geschäftskritischen Datenplattformen ein zuverlässiges Prüfprotokoll, um den Zugriff und Änderungen nachzuverfolgen.

Dieser Artikel untersucht die nativen Prüfprotokoll-Funktionen von DynamoDB und wie sie mit DataSunrise für einheitliches Monitoring, Echtzeitwarnungen und regulatorische Abstimmung erweitert werden können. Er enthält auch Konfigurationsbeispiele, die Ihnen dabei helfen, ein umfassendes Prüfprotokoll-Framework für DynamoDB zu implementieren.

Was ist ein Prüfprotokoll?

Ein Prüfprotokoll ist eine chronologische Aufzeichnung von Datenbankoperationen, die festhält, wer auf das System zugegriffen hat, welche Aktionen durchgeführt wurden, wann diese erfolgten und wie die Daten beeinflusst wurden. Es fungiert als überprüfbare Beweiskette sowohl für Sicherheits- als auch für Compliance-Zwecke.

In der Praxis helfen Prüfprotokolle Organisationen:

- Unbefugten Zugriff oder ungewöhnliche Aktivitäten zu erkennen.

- Datenlecks und Systemvorfälle zu untersuchen.

- Verantwortlichkeit zu gewährleisten, indem jede Aktion mit einer Benutzeridentität verknüpft wird.

- Die Einhaltung von Standards wie GDPR, HIPAA, PCI DSS und SOX nachzuweisen.

Innerhalb von DynamoDB werden Prüfprotokolle durch die Aggregation von Protokollen aus CloudTrail, CloudWatch und DynamoDB Streams erstellt, die zusammen die Ereignis- und Datenänderungshistorie jeder Tabelle bilden. Während diese nativen Mechanismen eine hohe Transparenz bieten, integrieren große Unternehmen häufig zusätzliche Lösungen wie DataSunrise, um Prüfprotokolle zu vereinheitlichen, Regeln automatisch durchzusetzen und die Prüfbereitschaft in allen Umgebungen aufrechtzuerhalten.

Native Prüfprotokoll-Fähigkeiten in DynamoDB

DynamoDB integriert sich eng mit anderen AWS-Diensten, um Ereignisprotokollierung, Zugriffsverfolgung und Compliance-Audits zu ermöglichen. Diese nativen Mechanismen umfassen AWS CloudTrail, CloudWatch Logs und DynamoDB Streams, wobei jeder eine spezifische Rolle bei der Überwachung von Datenaktivitäten spielt.

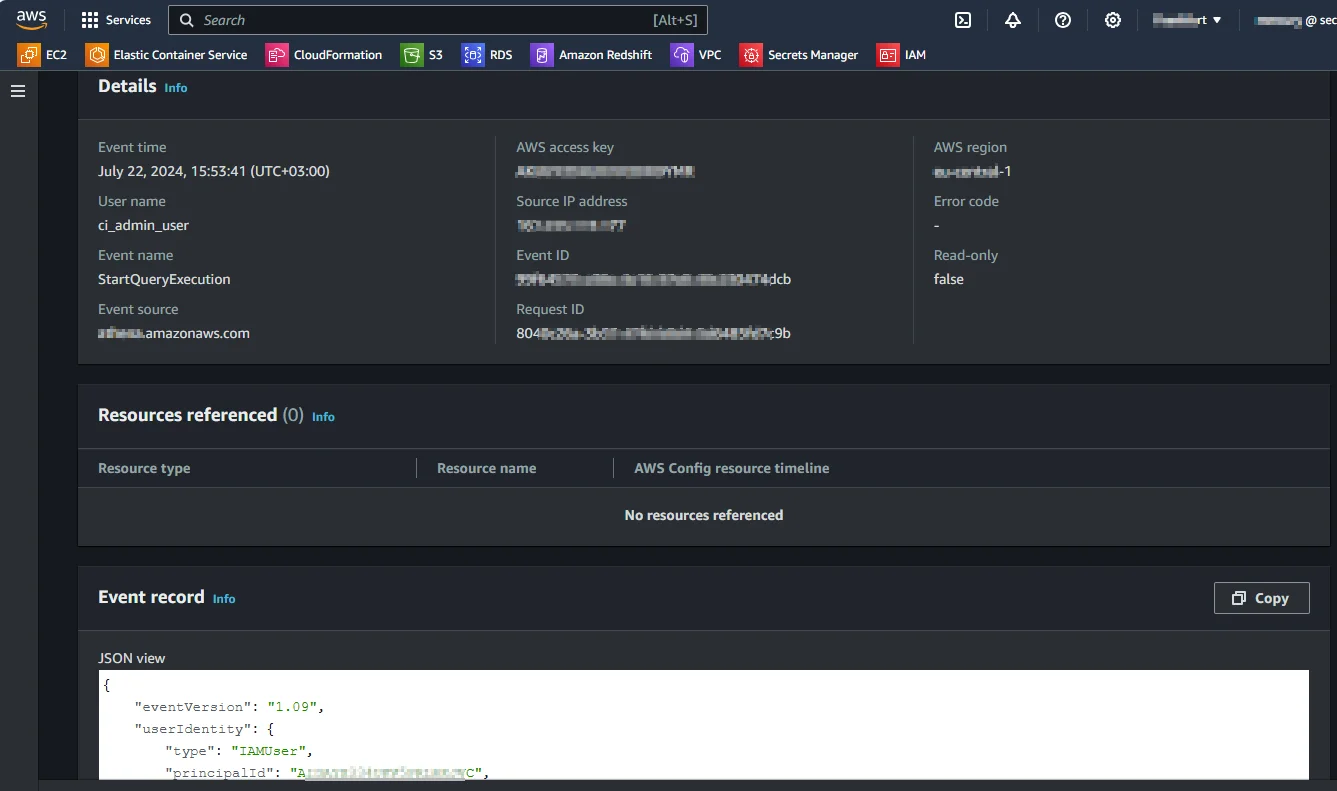

1. Verwendung von AWS CloudTrail für Prüfereignisse

AWS CloudTrail zeichnet alle API-Aufrufe an DynamoDB auf – egal ob aus der AWS Management Console, über SDKs oder die CLI. Es liefert die wesentlichen Details (wer-was-wann) für die Einhaltung von Vorschriften.

Um die CloudTrail-Protokollierung für DynamoDB zu aktivieren:

aws cloudtrail create-trail --name DynamoDBTrail \

--s3-bucket-name my-dynamodb-audit-bucket \

--include-global-service-events

aws cloudtrail start-logging --name DynamoDBTrail

Nach der Einrichtung erscheint jede PutItem, UpdateItem oder DeleteItem-Anfrage in Ihren CloudTrail-Protokollen mit zugehörigen Metadaten:

{

"eventSource": "dynamodb.amazonaws.com",

"eventName": "PutItem",

"userIdentity": {"type": "IAMUser", "userName": "db_admin"},

"requestParameters": {"tableName": "CustomerRecords"},

"sourceIPAddress": "203.0.113.15"

}

Dieses Prüfprotokoll ermöglicht Administratoren, unbefugten Zugriff nachzuvollziehen, Änderungen an kritischen Tabellen zu identifizieren und die internen Sicherheitsüberprüfungen zu erfüllen.

2. Überwachung von Vorgängen mit CloudWatch

Amazon CloudWatch ergänzt CloudTrail, indem es betriebliche Metriken wie Lese-/Schreibkapazität, gedrosselte Anfragen und Fehlerzahlen liefert. Administratoren können Alarme oder Dashboards erstellen, um Anomalien zu erkennen, die auf Missbrauch oder Richtlinienverstöße hindeuten könnten.

Beispielbefehl zur Überwachung gedrosselter Schreibanfragen:

aws cloudwatch get-metric-statistics \

--namespace AWS/DynamoDB \

--metric-name ThrottledRequests \

--dimensions Name=TableName,Value=CustomerRecords \

--start-time 2025-10-20T00:00:00Z --end-time 2025-10-22T23:59:59Z \

--period 3600 --statistics Sum

3. Erfassung von Datenänderungen über DynamoDB Streams

Für eine detaillierte, datenbezogene Prüfung zeichnen DynamoDB Streams jede Änderung (INSERT, MODIFY, REMOVE) auf. Sie können Vorher-Nachher-Bilder der aktualisierten Elemente einsehen und diese zur zusätzlichen Speicherung oder Analyse über AWS Lambda verarbeiten.

Beispielhafte Konfigurationsanweisung:

aws dynamodb update-table \

--table-name CustomerRecords \

--stream-specification StreamEnabled=true,StreamViewType=NEW_AND_OLD_IMAGES

Sobald aktiviert, können Änderungen über folgendes Kommando abgerufen werden:

aws dynamodbstreams get-records --shard-iterator <iterator-value>

Streams liefern somit ein kontinuierliches, unveränderliches Prüfprotokoll der Datenentwicklung – ideal für forensische Untersuchungen oder als Input für ein SIEM.

Einschränkungen der nativen DynamoDB-Auditierung

Obwohl AWS robuste Mechanismen zur Protokollierung und Überwachung bereitstellt, gibt es in der nativen Auditierung von DynamoDB einige Einschränkungen, die Skalierbarkeit, automatisierte Compliance und plattformübergreifende Transparenz beeinträchtigen können.

| Einschränkung | Beschreibung |

|---|---|

| Verteilte Protokolle | CloudTrail, CloudWatch und Streams führen separate Datenspeicher, was es erforderlich macht, die Datensätze manuell zu korrelieren, um eine durchgängige Sicht zu erhalten. |

| Komplexität der Aufbewahrung | Die Protokollaufbewahrung hängt von den Richtlinien in S3 und CloudWatch ab, die eine manuelle Konfiguration des Lebenszyklus und der Versionierung erfordern, um eine kontinuierliche Einhaltung sicherzustellen. |

| Begrenzte plattformübergreifende Integration | Die AWS-nativen Protokolle lassen sich nicht ohne Weiteres mit externen oder hybriden Systemen synchronisieren, was Audits für Organisationen, die Multi-Cloud-Datenbanken verwalten, erschwert. |

| Keine zentralisierte regelbasierte Auditierung | Detaillierte Ereignisregeln und bedingte Alarm-Logik müssen mittels AWS Lambda oder benutzerdefinierter Skripte implementiert werden, was den administrativen Aufwand erhöht. |

Um diese Einschränkungen zu überwinden, fügt die Integration von DataSunrise eine unternehmensgerechte Compliance-Schicht mit zentralisierter Auditierung, Echtzeitanalyse und autonomen Regelanwendungen hinzu.

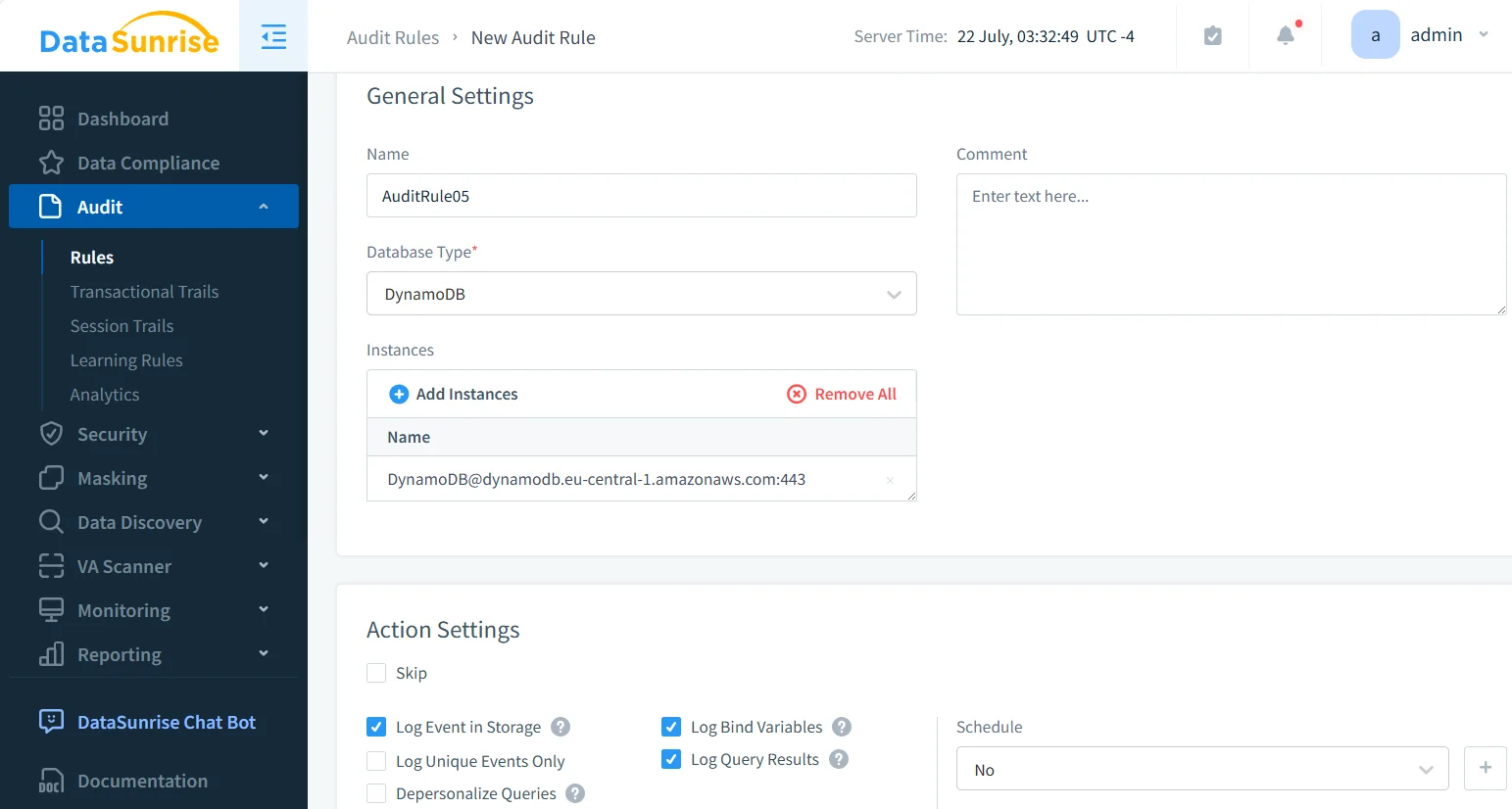

Erweitertes DynamoDB Prüfprotokoll mit DataSunrise

DataSunrise transformiert die Auditierung in DynamoDB von fragmentierter Protokollierung zu einem einheitlichen, intelligenten Compliance-Monitoring. Die einfache Implementierung ohne manuellen Aufwand gewährleistet eine reibungslose Integration in AWS-Umgebungen und erweitert die Prüfabdeckung über die nativen Grenzen hinaus.

Vereinheitlichtes Audit-Management

Vereinheitlichtes Audit-Management konsolidiert mehrere AWS-Audit-Datenquellen – einschließlich CloudTrail, DynamoDB Streams und CloudWatch – zu einer kohärenten Übersicht. Anstatt separate Protokolle über die Dienste hinweg zu verwalten, sammelt, normalisiert und indexiert DataSunrise diese Einträge automatisch.

Dieser einheitliche Ansatz bietet:

- Ein einzelnes Dashboard, in dem Administratoren Ereignisse nach Benutzer, Tabelle oder Aktion durchsuchen und filtern können.

- Plattformübergreifende Korrelation – zum Beispiel die Verknüpfung eines CloudTrail API-Aufrufs mit der dazugehörigen Datenänderung in DynamoDB Streams.

- Zentralisierte Aufbewahrungsrichtlinien, die sicherstellen, dass alle Datensätze den langfristigen Prüfanforderungen genügen.

Das Ergebnis ist ein effizienterer Workflow für Compliance-Teams und eine vollständige Prüfprotokoll-Historie, die in Sekundenschnelle abrufbar ist.

Granulare Audit-Regeln

Granulare Audit-Regeln ermöglichen es Sicherheitsteams, genau festzulegen, was protokolliert wird. Administratoren können die Prüfabdeckung an bestimmte Benutzer, Operationen oder Datenobjekte anpassen, um Störgeräusche und Performance-Overhead zu minimieren.

Beispielsweise:

- Protokollierung ausschließlich von Änderungen (

UpdateItem,DeleteItem) in kritischen Tabellen wieCustomerRecords. - Überwachung von Aktivitäten ausschließlich für hoch privilegierte IAM-Rollen oder administrative Sitzungen.

- Ausschluss von risikoarmen Ereignissen wie nur lesenden Abfragen, um sich auf sensible Operationen zu konzentrieren.

Solche Anpassungen stellen sicher, dass Prüfprotokolle sowohl leichtgewichtig als auch aussagekräftig bleiben, während sie gleichzeitig die Compliance-Standards erfüllen.

Echtzeitwarnungen

Echtzeitwarnungen ermöglichen eine sofortige Benachrichtigung, wenn sensible oder verdächtige Aktivitäten auftreten. DataSunrise integriert sich direkt mit Kollaborations- und Sicherheitstools wie Slack, Microsoft Teams oder SIEM-Plattformen.

Sie können Warnungen konfigurieren für:

- Unbefugte Tabellenerstellung oder -löschung.

- Unerwarteten Zugriff auf sensible Kundendaten.

- Übermäßige Schreibvorgänge, die auf Datenexfiltration hindeuten könnten.

Jede Warnung kann automatisch an Compliance-Rahmenwerke wie GDPR oder PCI DSS gekoppelt werden, sodass bei Vorfällen sofortige Reaktionsabläufe eingeleitet werden und alle Benachrichtigungen für Prüfzwecke protokolliert werden.

Automatisierte Compliance-Berichterstattung

Automatisierte Compliance-Berichterstattung vereinfacht den Prozess der Erstellung prüfungsbereiter Dokumentationen. Anstatt Protokolle manuell zu exportieren und Berichte zu erstellen, stellt DataSunrise Vorlagen und automatisch generierte Zusammenfassungen bereit, die auf spezifische Vorschriften zugeschnitten sind.

Automatisch werden:

- Audit-Daten aus DynamoDB in formatierte Compliance-Berichte für GDPR, HIPAA, SOX und PCI DSS aggregiert.

- Richtlinienverstöße und Konfigurationsabweichungen hervorgehoben, die während der Überwachung erkannt wurden.

- Zeitgestempelte, überprüfbare Audit-Aufzeichnungen erstellt, die bei externen Inspektionen eingereicht werden können.

Durch die Reduktion manueller Berichtserstellungsaufgaben erreichen Organisationen schnellere Audits und eine kontinuierliche Compliance-Bereitschaft.

Maschinelles Lernen bei Audit-Regeln

Maschinelles Lernen bei Audit-Regeln wendet fortschrittliche Analysen an, um abnormale Muster bei der Nutzung von DynamoDB zu erkennen. Mittels maschinellen Lernens baut DataSunrise für jeden Benutzer eine Verhaltensbasis auf und vergleicht kontinuierlich die laufenden Aktivitäten, um Abweichungen festzustellen.

Praktische Anwendungsfälle sind:

- Die Identifizierung von Insider-Bedrohungen, die ungewöhnliche Lese-/Schreibvorgänge durchführen.

- Die Erkennung von Anomalien bei Batch-Updates oder unautorisierten Datenexporten.

- Die Identifizierung von automatisierten Angriffen, die versuchen, Datenbank-APIs auszunutzen.

Diese intelligenten Regeln entwickeln sich mit der Zeit weiter, verfeinern automatisch ihre Genauigkeit und reduzieren Fehlalarme – wodurch ein sich selbst verbesserndes Prüf- und Sicherheitsökosystem für DynamoDB-Umgebungen entsteht.

Geschäftliche Auswirkungen

Die Implementierung eines Prüfprotokolls mit DataSunrise für DynamoDB führt zu messbaren Ergebnissen:

| Geschäftsergebnis | Beschreibung |

|---|---|

| Reduzierter Compliance-Aufwand | Automatisierte Datensammlung und One-Click-Berichterstattung vereinfachen regulatorische Aufgaben und reduzieren den manuellen Aufwand für Prüfungsteams. |

| Verbesserte Transparenz | Zentralisierte Dashboards eliminieren blinde Flecken über AWS-Dienste und hybride Umgebungen hinweg und bieten vollständige Transparenz in Bezug auf Datenbankaktivitäten. |

| Erhöhte Sicherheitslage | Die kontinuierliche Überwachung erkennt Konfigurationsfehler, Richtlinienverstöße und verdächtige Zugriffe in Echtzeit, um Datenexposition zu verhindern. |

| Betriebliche Effizienz | Deployments im nicht-invasiven Proxy- oder Sniffer-Modus sorgen für minimale Performance-Einbußen bei gleichzeitiger vollständiger Abdeckung der Datenoperationen. |

| Prüfbereitschaft | Eine schnelle Beweissammlung unterstützt reibungslose Compliance-Inspektionen und beschleunigt die Reaktion während regulatorischer Prüfungen. |

Fazit

Die nativen Werkzeuge von Amazon DynamoDB bieten eine solide Grundlage für die Protokollierung. Doch Unternehmen, die komplexe, multi-environment Infrastrukturen verwalten, benötigen einen einheitlichen, intelligenten Ansatz.

DataSunrise erweitert die nativen Möglichkeiten mit adaptiven Audit-Regeln, automatisierter Compliance-Berichterstattung und dynamischer Datenmaskierung – alles innerhalb eines zentralisierten Frameworks, das sich über Cloud- und hybride Systeme skaliert.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen