Wie man Amazon S3 prüft

Die Prüfung von Amazon S3 ist nicht nur ein Häkchen zur Erfüllung von Compliance-Anforderungen – sie ist ein grundlegender Pfeiler für betriebliche Transparenz, Datenverwaltung und Verletzungsprävention. Unabhängig davon, ob Sie sensible Dateien schützen, die Einhaltung von Richtlinien überprüfen oder eine forensikbereite Pipeline aufbauen, hilft ein ordnungsgemäßes Prüfprotokoll den Teams, Datenaktivitäten über Konten hinweg zu sehen, zu verstehen und darauf zu reagieren.

In diesem Artikel zeigen wir Ihnen, wie Sie Amazon S3 prüfen – sowohl mit AWS-eigenen Tools als auch mit erweiterten Funktionen von DataSunrise. Sie erfahren, was aktiviert werden muss, wie Protokolle strukturiert werden, welche Metadaten erfasst werden sollten und wie Sie passive Telemetrie in umsetzbare Erkenntnisse umwandeln.

Voraussetzungen: Was Sie zuerst einrichten sollten

Bevor Sie einen effektiven Prüfprozess für Amazon S3 einrichten, müssen Sie:

- Festlegen, welche Buckets und Präfixe als sensibel gelten

- CloudTrail mit Datenereignis-Protokollierung für objektbasierte API-Aktionen aktivieren

- Entscheiden, wo die Protokolle gespeichert werden sollen (idealerweise ein zentralisierter Bucket mit schreibgeschützten ACLs)

- Zugriffsrichtlinien-Baselines festlegen, um Absicht versus Verhalten vergleichen zu können

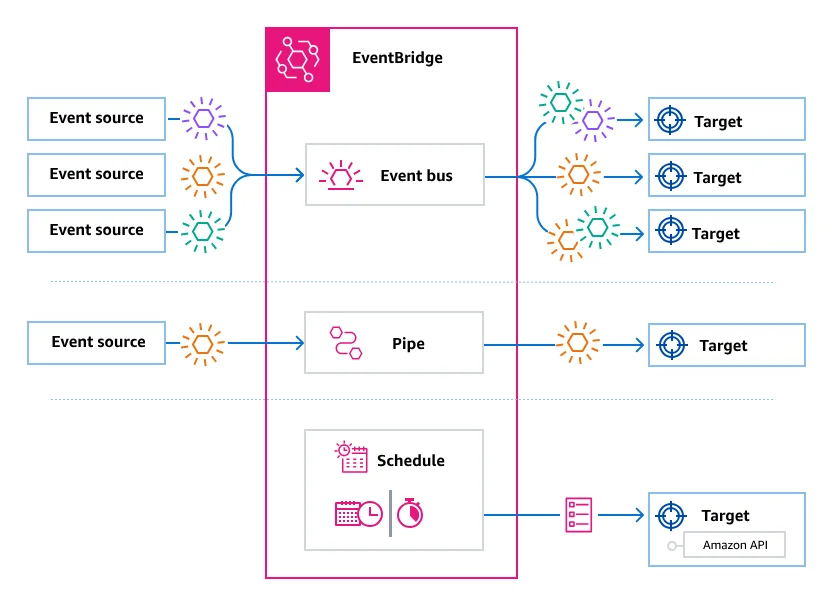

Für eine strukturierte Ausgabe und Korrelation empfiehlt es sich, CloudTrail zusammen mit Amazon EventBridge zu verwenden, um Protokolle über Konten hinweg zu leiten.

Schritt-für-Schritt: Aktivierung der nativen S3-Audit-Protokollierung

✅ Schritt 1: Aktivieren von CloudTrail-Datenereignissen

Verwenden Sie die AWS-Konsole oder CLI, um Datenereignisse für wichtige S3-Buckets zu aktivieren. Dadurch wird sichergestellt, dass CloudTrail Folgendes erfasst:

GetObject,PutObject,DeleteObject- Tagging und ACL-Änderungen

- Versionierung und Lebenszyklus-Übergänge

aws cloudtrail put-event-selectors \

--trail-name MyS3Trail \

--event-selectors ' [{"ReadWriteType":"All","IncludeManagementEvents":true,"DataResources":[{"Type":"AWS::S3::Object","Values":["arn:aws:s3:::my-sensitive-bucket/"]}]}]'

Tipp: Überwachen Sie die Kostenfolgen von Datenereignissen, wenn viele Buckets oder Regionen protokolliert werden.

✅ Schritt 2: Aktivieren der S3 Serverzugriffsprotokolle (Optional)

Diese Protokolle liefern HTTP-ähnliche Einträge für jede Anfrage und erfassen:

- HTTP-Status

- Referrer-Header

- Anfragende Konto-ID

- Gesamt übertragene Bytes

Aktivieren Sie sie im Reiter Bucket-Eigenschaften. Serverprotokolle sind umfangreich, aber nützlich für die Überwachung der Bandbreite und die Erkennung von Anomalien.

✅ Schritt 3: Zentralisieren der Protokolle für die Kontenübergreifende Prüfung

Verwenden Sie AWS Organizations oder EventBridge, um CloudTrail-Protokolle aus mehreren Konten an ein zentrales Aggregationskonto zu leiten. Dadurch können Sicherheits- und Compliance-Teams den Zugriff in großem Maßstab prüfen.

Hinweis: Erwägen Sie die Einrichtung eines Log-Archiv-S3-Buckets mit Objektsperre für Unveränderlichkeit.

Was die Protokolle enthalten

Ein typisches CloudTrail-Protokollereignis für S3-Zugriffe enthält:

{

"eventTime": "2025-07-30T14:42:12Z",

"eventName": "GetObject",

"userIdentity": {

"type": "AssumedRole",

"principalId": "ABC123:user@corp"

},

"sourceIPAddress": "192.0.2.0",

"requestParameters": {

"bucketName": "finance-records",

"key": "2024/Q1/earnings.csv"

},

"responseElements": {

"x-amz-request-id": "EXAMPLE123456789"

}

}

Allein Protokolle beantworten jedoch nicht:

- War das abgerufene Objekt sensibel?

- Verfügte der Benutzer über richtlinienkonforme Berechtigungen?

- Wurde der Zugriff maskiert oder depersonalisiert?

- Verletzte diese Aktion Compliance-Grenzwerte?

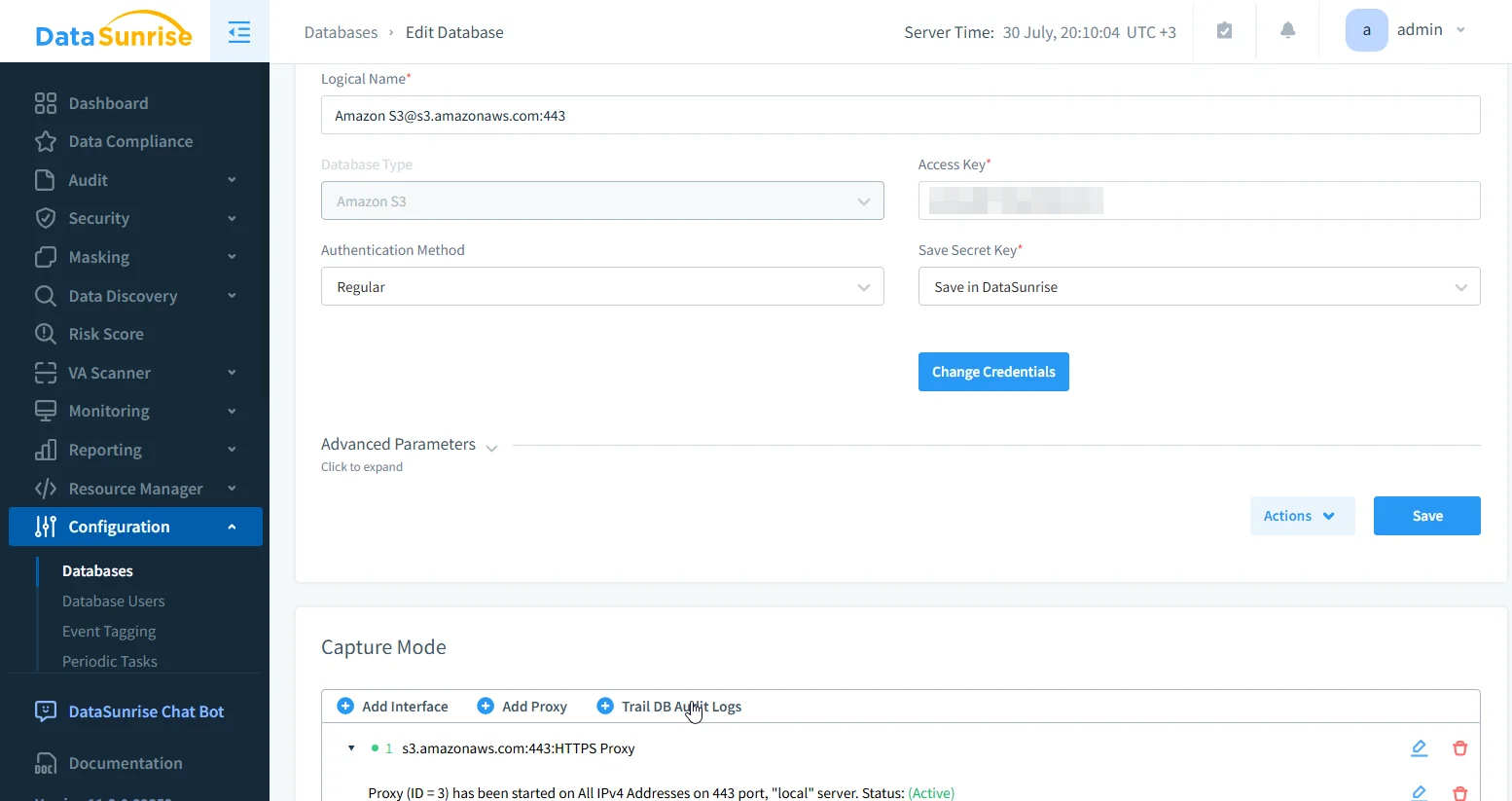

Wie DataSunrise die Audit-Schicht erweitert

DataSunrise wandelt das Logging von Amazon S3 in ein strukturiertes, richtlinienbewusstes Daten-Auditprotokoll um. Dabei werden CloudTrail-Protokolle analysiert, Ereignisse angereichert, dynamische Maskierung angewendet und protokollwidrige Aktionen gekennzeichnet. Ergänzende Grundlagen finden Sie im Artikel zur Datenkonformität.

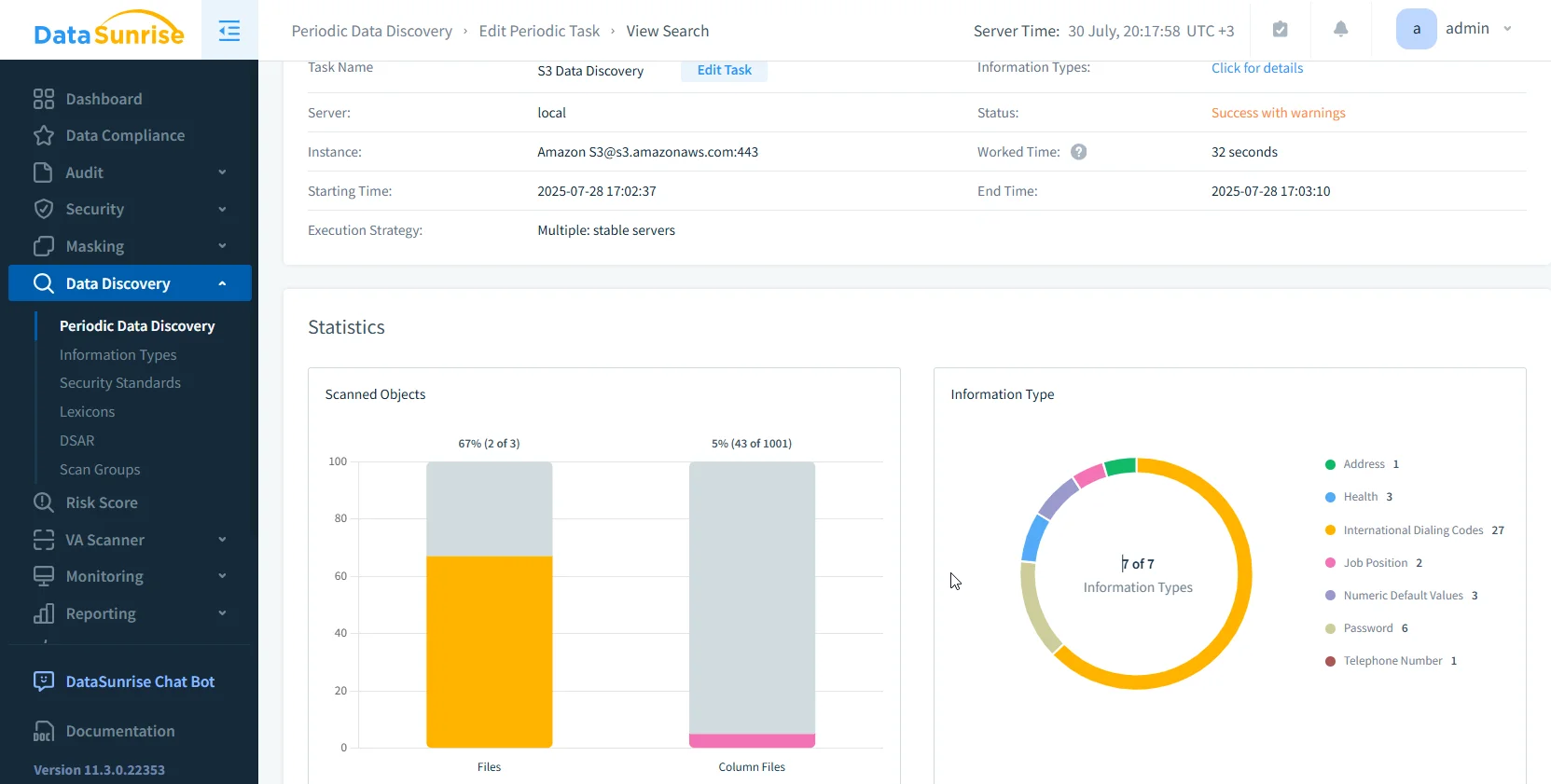

Erkennung sensibler Daten

Scannen Sie S3-Objekte automatisch auf PII, PHI und PCI – selbst in PDFs, Excel-Dateien und Bildern – mithilfe der OCR-Erkennung. Für zusätzliche Schutzmaßnahmen lesen Sie mehr über Data Protection in der Cloud.

Durchsetzung dynamischer Maskierung

Wenden Sie eine Zero-Touch-Datenmaskierung bei jedem Zugriffsereignis an, das gegen Richtlinien verstößt. Verbergen Sie sensible Felder basierend auf der Rolle, der Quell-IP oder dem Anfragekontext. Die Anwendung lässt sich mit Access Controls weiter absichern.

Intelligente Auditprotokolle

Erstellen Sie kontextangereicherte Auditprotokolle mit:

- Anomalie-Risiko-Scores

- Maskierungsstatus (angewandt oder umgangen)

- Echtzeit-Verhaltensmuster der Benutzer

- Verstößen gegen Sicherheitsregeln

Alle Protokolle können an Athena, OpenSearch oder Ihr SIEM exportiert werden.

Beispiel-SQL: Audit-Verstöße in Athena

Sobald die Protokolle angereichert sind, können Sie Abfragen wie die folgende ausführen, um Verstöße zu erkennen:

SELECT

event_time,

bucket,

key,

user,

policy_allowed,

masking_applied,

anomaly_score

FROM

datasunrise_s3_logs

WHERE

event_type = 'GetObject'

AND policy_allowed = false

ORDER BY

event_time DESC

LIMIT 50;

Sie können diese Berichte planen oder Warnmeldungen mithilfe von Echtzeit-Benachrichtigungen an Slack, Teams oder per E-Mail auslösen.

Weitere Audit-Funktionen in DataSunrise

- Granulare Regel-Engine zur objektbasierten Prüfung

- Vereinheitlichte Dashboards für S3, RDS, Redshift, MongoDB

- Automatisierte Compliance-Berichte für SOX, HIPAA, GDPR

- Analysen zum Benutzerverhalten

- Integration in Slack/MS Teams

Fazit

Wenn Sie sich nur auf rohe CloudTrail-Protokolle verlassen, führen Sie kein Audit durch – Sie sammeln nur Daten.

Um Amazon S3 ordnungsgemäß zu prüfen, benötigen Sie:

- Objektbasierte Protokollierung (CloudTrail, Serverprotokolle)

- Sensitiver Datenkontext (Klassifizierung)

- Richtlinienintelligenz (war der Zugriff erlaubt?)

- Reaktionsmaßnahmen (Alarmierung, Maskierung, Blockierung)

- Reporting-Ausrichtung (Compliance-Dashboards)

DataSunrise bietet all dies in einer Plattform – mit flexiblen Bereitstellungsoptionen und Unterstützung für über 50 Datenplattformen.

Bereit, Ihre S3-Protokolle in ein echtes Auditprotokoll zu verwandeln? Buchen Sie eine Demo und beginnen Sie, intelligenter zu prüfen – ohne Ihre Architektur zu ändern.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen