Amazon S3 Prüfwerkzeuge

Mit der Skalierung von Cloud-Umgebungen werden Amazon S3 Prüfwerkzeuge zu einem Grundpfeiler für das Protokollieren vertraulicher Dokumente und geregelter Aufzeichnungen. Die Verfolgung von Zugriffen, das Erkennen von Anomalien und der Nachweis der Einhaltung von Vorschriften erfordern alle die richtige Auswahl an Prüfwerkzeugen – nicht nur einfache Protokolle.

Dieser Artikel untersucht die Kategorien von Tools, die für die Überprüfung von S3 verfügbar sind, von nativen AWS-Diensten bis hin zu Plattformen von Drittanbietern wie DataSunrise, und wie sie in ein mehrschichtiges Sichtbarkeitskonzept passen.

Native Amazon S3 Prüfwerkzeuge

AWS stellt mehrere native Tools zur Überwachung der S3-Aktivitäten bereit:

CloudTrail (Datenereignisse)

Erfasst API-Aufrufe auf Objektebene (GetObject,PutObjectetc.). Wird für forensische Prüfungen und die langfristige Verfolgung verwendet. Muss für jeden Bucket explizit aktiviert und konfiguriert werden. Anleitung anzeigenAmazon S3 Serverzugriffsprotokolle

Alte Protokollierung, die HTTP-ähnliche Einträge mit Anfragetyp, Antwortcode und Benutzeragent erfasst. Nützlich für Einblicke in Operationen auf niedriger Ebene, jedoch nicht strukturiert oder benutzerfreundlich.Amazon CloudWatch + S3 EventBridge

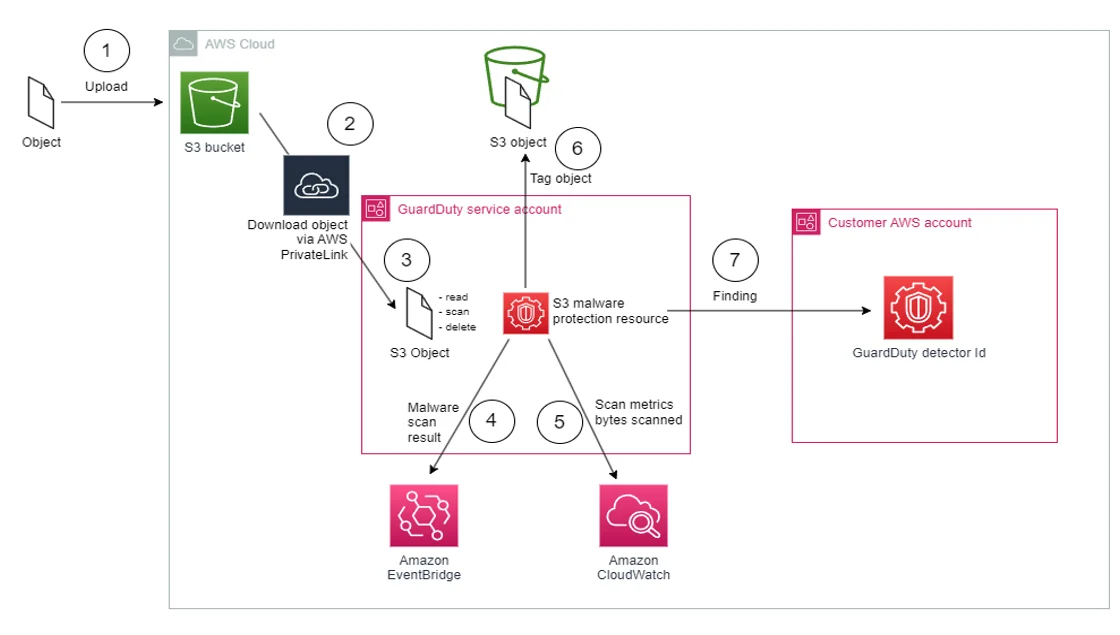

Kann so konfiguriert werden, dass bestimmte Operationen überwacht und Alarme ausgelöst werden. Funktioniert gut für betriebliche Auslöser und Volumenschwellen.Amazon GuardDuty S3 Schutz

Analysiert CloudTrail-Protokolle auf anomale Aktivitäten – wie ungewöhnliche API-Aufrufmuster oder mögliche Versuche der Datenexfiltration.

Jedes Tool deckt einen anderen Aspekt ab – jedoch bieten keines von ihnen standardmäßig Inhaltsverständnis, Compliance-Kennzeichnung oder Richtlinienkontext.

Einschränkungen nativer Tools (und wie DataSunrise die Lücken schließt)

Während AWS-Tools wie CloudTrail, Serverzugriffsprotokolle und GuardDuty eine grundlegende Abdeckung bieten, fehlten ihnen häufig fortschrittliche Funktionen, die für Echtzeit-Governance und Compliance erforderlich sind. Hier kommt DataSunrise ins Spiel, das die Sichtbarkeit erweitert, die Klassifizierung automatisiert und angereicherte Prüfpfade über S3 und andere Datenplattformen generiert.

| Funktion | CloudTrail | Serverprotokolle | GuardDuty | CloudWatch | DataSunrise |

|---|---|---|---|---|---|

| API-Protokollierung auf Objektebene | ✅ | ✅ | ➖ | ➖ | ✅ |

| Echtzeitbenachrichtigungen | ❌ | ❌ | ✅ | ✅ | ✅ |

| Kennzeichnung sensibler Daten | ❌ | ❌ | ❌ | ❌ | ✅ |

| Plattformübergreifende Korrelation | ❌ | ❌ | ❌ | ❌ | ✅ |

| Integrierte Compliance-Berichterstattung | ❌ | ❌ | ❌ | ❌ | ✅ |

Mit DataSunrise zeichnen Protokolle nicht nur auf, was passiert ist – sie geben auch Auskunft darüber, warum es wichtig ist, welche Art von Daten betroffen waren und ob sie Ihren internen Richtlinien entsprachen.

Erweiterte Amazon S3 Prüfwerkzeuge mit DataSunrise

DataSunrise fungiert als zentrale Plattform, die die AWS-Audit-Funktionalitäten erweitert und verbessert. Es integriert sich nahtlos in CloudTrail-Protokolle und bietet leistungsstarke Funktionen für moderne Prüfanforderungen. Mehr zu regelbasierter Kontrolle finden Sie im Abschnitt Sicherheitsregeln gegen SQL-Injektionen.

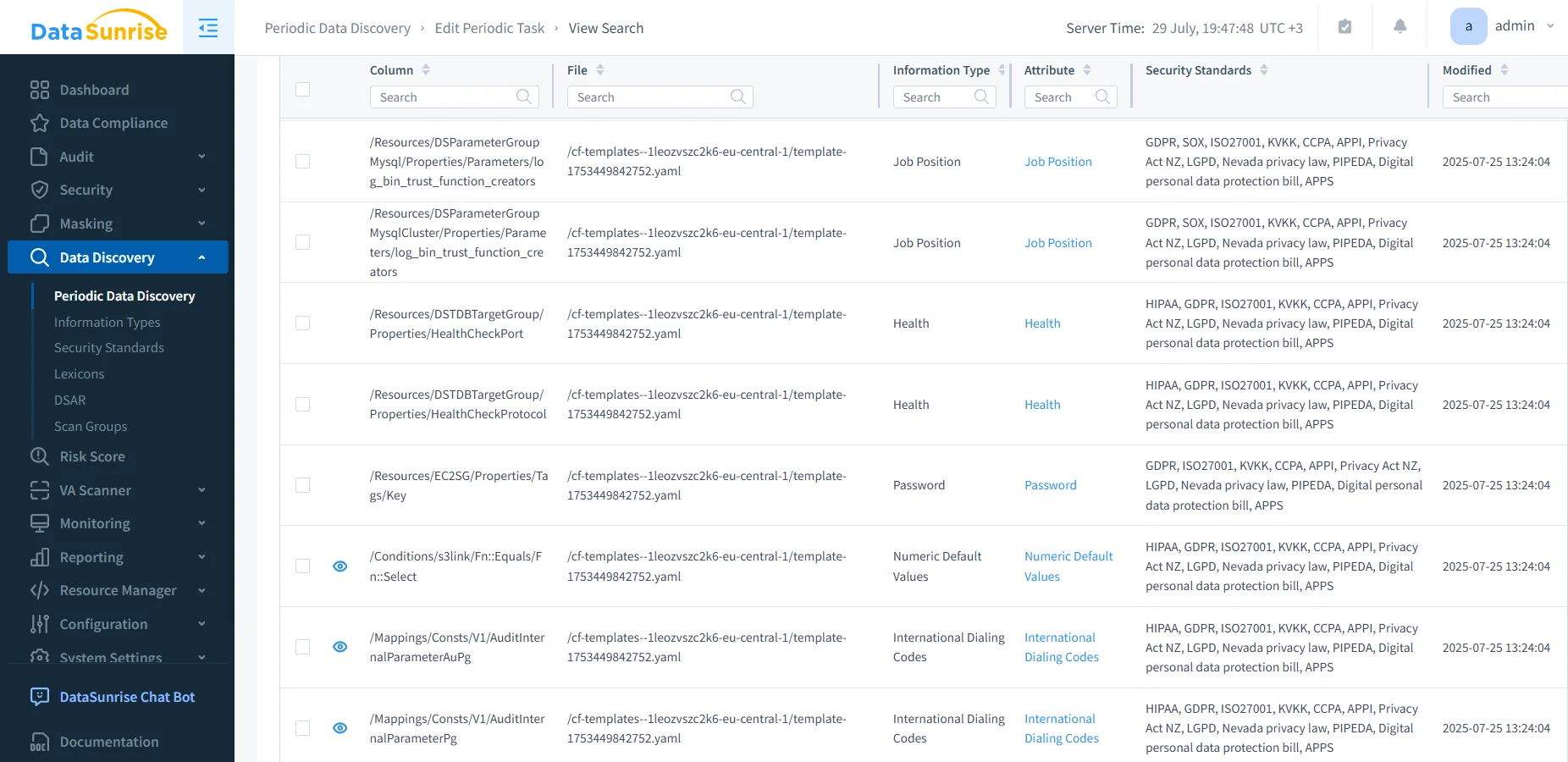

Entdeckung sensibler Daten

Durchsucht S3-Buckets, um PII, PHI, PCI und andere regulierte Datenformate zu erkennen. Lesen Sie auch unseren Artikel zur automatisierten Datenklassifizierung.Dynamische Datenmaskierung

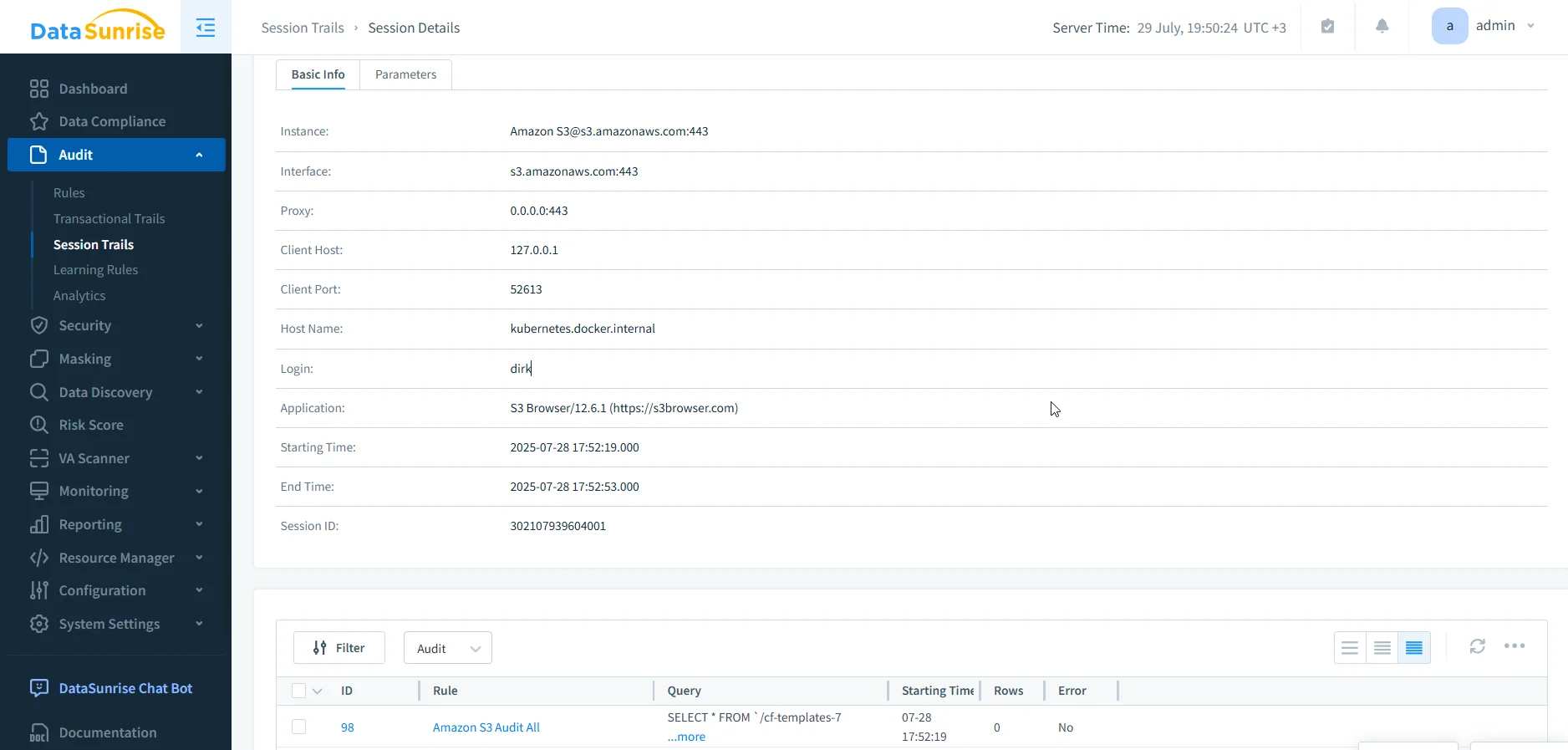

Wendet Maskierungsregeln während der Abfrageausführung oder Zugriffsprüfung an, um unnötige Dateneinblicke zu vermeiden. Ergänzend lohnt sich ein Blick auf die statische Datenmaskierung für gespeicherte Inhalte.Erstellung von Prüfpfaden

Wandelt rohe CloudTrail-Protokolle in strukturierte, richtlinienkonforme Prüfpfade um, die mit Zugriffskontext angereichert sind.Verhaltensüberwachung

Verfolgt Benutzer/IP-Muster und kennzeichnet Anomalien basierend auf der Nutzungshistorie oder Abweichungen von der Norm.SIEM-Integration & Alarmierung

Leitet Alarme in Echtzeit an Slack, Teams oder SIEM-Pipelines weiter, um auf Vorfälle sofort zu reagieren.Compliance-Berichtsvorlagen

Integrierte Vorlagen für GDPR, HIPAA, PCI DSS, SOX und mehr. Unterstützt PDF-Exporte und Dashboards für Prüfer. Grundlagen zur regulatorischen Einhaltung finden Sie auch im Bereich Data Compliance Regulations.

Beispielabfrage: Prüfereignisse bei Zugriff auf sensible Objekte

Wenn DataSunrise S3-Aktivitäten erfasst – entweder direkt über einen Proxy oder über CloudTrail-Protokolle – wird jedes Ereignis mit Metadaten-Tags, Maskierungsstatus und Richtlinien-Durchsetzungsflags angereichert. Diese angereicherten Protokolle können zur Abfrage an Amazon Athena oder OpenSearch exportiert werden. Für zusätzliche Korrelation mit Zugriffen empfehlen wir die Analyse von User Behavior Analytics.

Nachfolgend ein Beispiel für eine SQL-Abfrage, die kürzliche GetObject-Ereignisse identifiziert, bei denen auf sensible Daten (z. B. PII, PHI) zugegriffen wurde, jedoch die Anfrage gegen Richtlinien verstoßen hat (z. B. von einer nicht genehmigten Rolle oder IP ausging). Es wird auch geprüft, ob eine Maskierung angewendet wurde:

SELECT

event_time,

user_identity.principalId AS user,

requestParameters.bucketName AS bucket,

requestParameters.key AS object_key,

responseElements.x_amz_request_id AS request_id,

datasunrise_labels.sensitivity AS data_type,

datasunrise_flags.masking_applied,

datasunrise_flags.policy_allowed

FROM

s3_audit_logs

WHERE

event_name = 'GetObject'

AND datasunrise_labels.sensitivity IS NOT NULL

AND datasunrise_flags.policy_allowed = false

ORDER BY

event_time DESC

LIMIT 100;

Diese Art von Abfrage ist wertvoll für Sicherheitsingenieure, die Fehlkonfigurationen, nicht konformen Zugriff oder potenzielle Datenexfiltration untersuchen. Mit der Richtlinien-Engine von DataSunrise stehen all diese Informationen direkt im Web-Dashboard zur Verfügung, ohne dass benutzerdefinierte Lambda-Logik geschrieben werden muss.

Anwendungsfälle nach Team

| Team | Toolfokus |

|---|---|

| Sicherheit | Echtzeitalarme, Anomalieerkennung, Maskierung |

| DevOps | Betriebskennzahlen, Objekthistorie, Dashboards |

| Compliance | Prüfpfade, Zugriffskarten, regulatorische Berichte |

| Entwickler | Fehlerbehebung bei Zugriffsproblemen, Bucket-Überwachung |

DataSunrise bedient all diese Rollen über eine einzige Benutzeroberfläche – ohne dass mehrere voneinander getrennte AWS-Konsolen erforderlich sind.

Möchten Sie es ausprobieren?

Sie können DataSunrise in weniger als einer Stunde in Ihre AWS S3-Umgebung integrieren. Wählen Sie je nach Ihrer Umgebung zwischen einer proxy-basierten Bereitstellung oder dem CloudTrail-Parsing-Modus.

Besuchen Sie die DataSunrise-Demoseite, um das Tool in Aktion zu sehen, oder sehen Sie sich weitere Leitfäden an, um zu erfahren, wie Sie Ihren S3-Prüfworkflow konfigurieren und skalieren können.