Anforderungen an die Überwachung der PostgreSQL-Datenbankaktivitäten

Einführung

PostgreSQL verarbeitet in Hochlastumgebungen über 10.000 Transaktionen pro Sekunde. Jede Transaktion erfordert eine sorgfältige Überwachung. Eine aktuelle Studie zeigt, dass 60 % der Datenbankverletzungen aufgrund unzureichender Überwachung auftreten (eine Statistik von Verizon DBIR, 2023). Lassen Sie uns untersuchen, wie eine umfassende Überwachung der PostgreSQL-Datenbankaktivitäten und Datenprüfung implementiert werden kann.

Verständnis der Überwachung von Zugriffen und Authentifizierung

PostgreSQL bietet robuste Werkzeuge zur Nachverfolgung des Benutzerzugriffs. So implementieren Sie die grundlegende Überwachung der Authentifizierung:

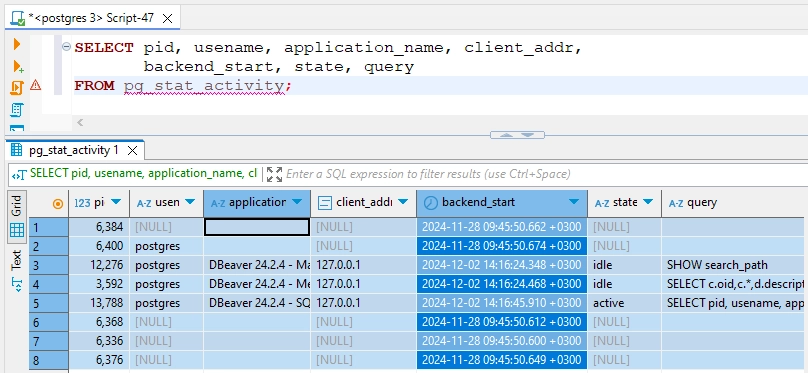

-- Überwache aktive Sitzungen SELECT pid, usename, application_name, client_addr, backend_start, state, query FROM pg_stat_activity;

Pg_stat_activity enthält alle aktiven und inaktiven Sitzungen zum aktuellen Zeitpunkt:

Überwachen Sie die Sitzungsdauer der Benutzer wie folgt:

SELECT usename, count(*), avg(extract(epoch from now() - backend_start))::integer FROM pg_stat_activity GROUP BY usename;

Verfolgung von Datenänderungen

Die Überwachung von Datenänderungen hilft, unbefugte Modifikationen zu erkennen. Implementieren Sie diese Nachverfolgungsmechanismen:

Erstellen Sie eine Audit-Trigger-Funktion

CREATE OR REPLACE FUNCTION audit_trigger_func() RETURNS trigger AS $$ BEGIN INSERT INTO audit_log( table_name, action, user_name, changed_fields, row_data ) VALUES ( TG_TABLE_NAME, TG_OP, current_user, row_to_json(NEW), row_to_json(OLD) ); RETURN NEW; END; $$ LANGUAGE plpgsql;

Wenden Sie den Trigger auf sensible Tabellen an

CREATE TRIGGER audit_trigger AFTER INSERT OR UPDATE OR DELETE ON sensitive_table FOR EACH ROW EXECUTE FUNCTION audit_trigger_func();

Bevor Sie den Audit-Trigger implementieren, ersetzen Sie “sensitive_table” durch den tatsächlichen Namen der Tabelle, die Sie überwachen möchten. Während Trigger einen unkomplizierten Ansatz zur Prüfung bieten, können sie die Leistung in Hochlastsystemen beeinträchtigen und zusätzlichen Wartungsaufwand erfordern. Ziehen Sie den Einsatz spezialisierter Audit-Logging-Lösungen wie pgAudit für Produktionsumgebungen in Betracht.

Überwachung der Sicherheitskonfiguration

Verfolgen Sie sicherheitsbezogene Änderungen mit diesen Abfragen:

1. Überwachen Sie Rolländerungen

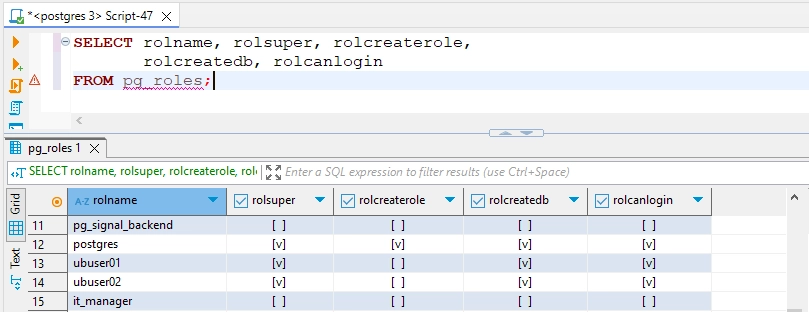

SELECT rolname, rolsuper, rolcreaterole, rolcreatedb, rolcanlogin FROM pg_roles;

Dies kann die Zugriffsmatrix für unsere lokale PostgreSQL wie folgt zurückgeben:

2. Verfolgen Sie Berechtigungsänderungen.

SELECT grantor, grantee, table_schema, table_name, privilege_type FROM information_schema.role_table_grants;

3. Überprüfen Sie die aktuellen Sicherheitseinstellungen.

SHOW all;

Sicherungs- und Wiederherstellungsoperationen

Implementieren Sie die Überwachung von Backups mit diesen Ansätzen:

-- Überwache den Status des WAL (Write-Ahead Log) SELECT * FROM pg_stat_wal; -- Überwache die Sicherungshistorie SELECT start_time, end_time, success, database_name FROM pg_backup_history; -- Überprüfe den Replikationsstatus SELECT * FROM pg_stat_replication;

Überwachung der Abfrageaktivität

Überwachen Sie die Leistung und Muster von Abfragen:

-- Aktiviere die Abfrageverfolgung CREATE EXTENSION pg_stat_statements; -- Überwache lang laufende Abfragen SELECT pid, age(clock_timestamp(), query_start), usename, query FROM pg_stat_activity WHERE state != 'idle' AND query_start < now() - interval '5 minutes'; -- Analysiere Abfragemuster SELECT query, calls, total_time, rows, mean_time FROM pg_stat_statements ORDER BY total_time DESC;

Überwachung von Systemereignissen

Verfolgen Sie kritische Systemereignisse:

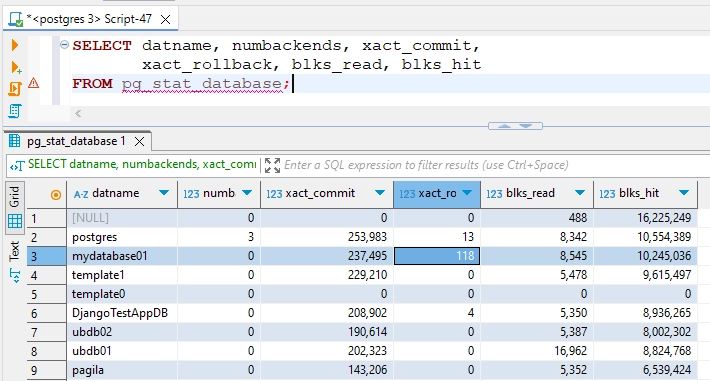

-- Überwache Datenbankstatistiken (Backend, Transaktionsübersicht) SELECT datname, numbackends, xact_commit, xact_rollback, blks_read, blks_hit FROM pg_stat_database;

Dies führt zu einer Ausgabe wie folgt:

Sie werden möglicherweise einige zurückgerollte Transaktionen finden (in diesem Fall 118).

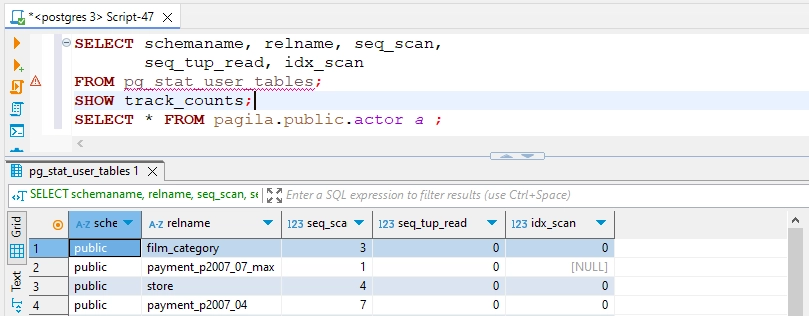

-- Überprüfe Tabellestatistiken SELECT schemaname, relname, seq_scan, seq_tup_read, idx_scan FROM pg_stat_user_tables;

Diese Abfrage hilft Ihnen zu verstehen, wie effizient auf Ihre Tabellen zugegriffen wird. Anhand der Häufigkeit von sequentiellen Scans im Vergleich zu Index-Scans können Sie Performance-Probleme feststellen, wie z. B. Tabellen, die ohne Nutzung verfügbarer Indizes gescannt werden, was auf einen Bedarf an besserer Indexierung oder Abfrageoptimierung hinweisen kann.

-- Überwache Sperrkonflikte SELECT blocked_locks.pid AS blocked_pid, blocked_activity.usename AS blocked_user, blocking_locks.pid AS blocking_pid, blocking_activity.usename AS blocking_user FROM pg_locks blocked_locks JOIN pg_locks blocking_locks ON blocked_locks.locktype = blocking_locks.locktype AND blocked_locks.locktype = 'transactionid' AND blocked_locks.transactionid = blocking_locks.transactionid JOIN pg_stat_activity blocked_activity ON blocked_locks.pid = blocked_activity.pid JOIN pg_stat_activity blocking_activity ON blocking_locks.pid = blocking_activity.pid WHERE blocked_locks.granted = FALSE AND blocking_locks.granted = TRUE;

DataSunrise zur Überwachung der PostgreSQL-Datenbankaktivitäten

DataSunrise hebt die Überwachung der Datenbankaktivitäten hervor, indem es robuste Sicherheitsfunktionen konsistent über Dutzende unterstützter Datenbanken bereitstellt. Es bietet fünf flexible Bereitstellungsmodi, mit denen Sie zwischen Datenbanklatenz, Funktionsumfang und Auswirkungen auf die bestehende Infrastruktur abwägen können.

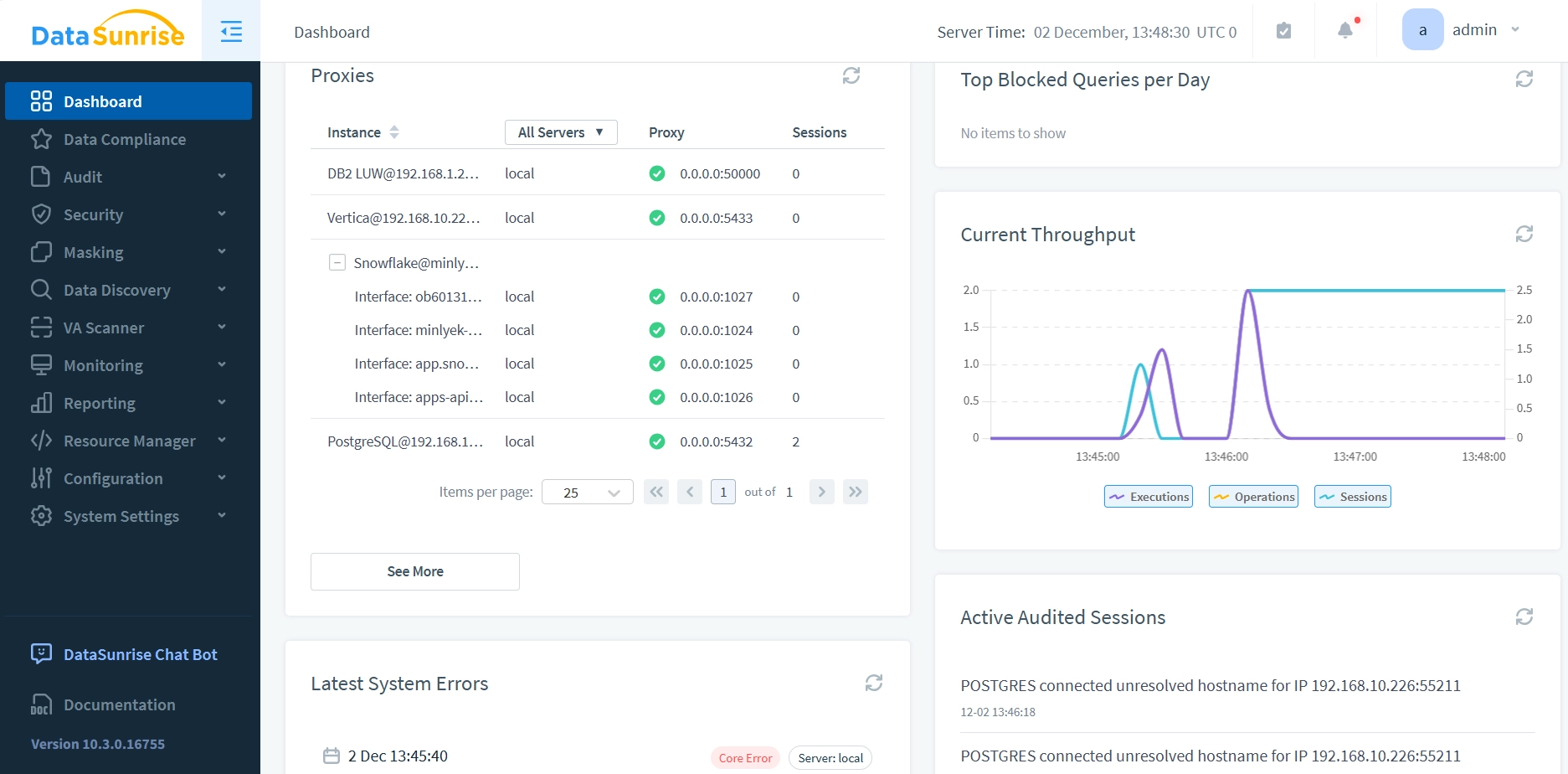

Das Dashboard bietet einen umfassenden Überblick über alle wichtigen Informationen zu den Datenbanken, die geschützt und überwacht werden:

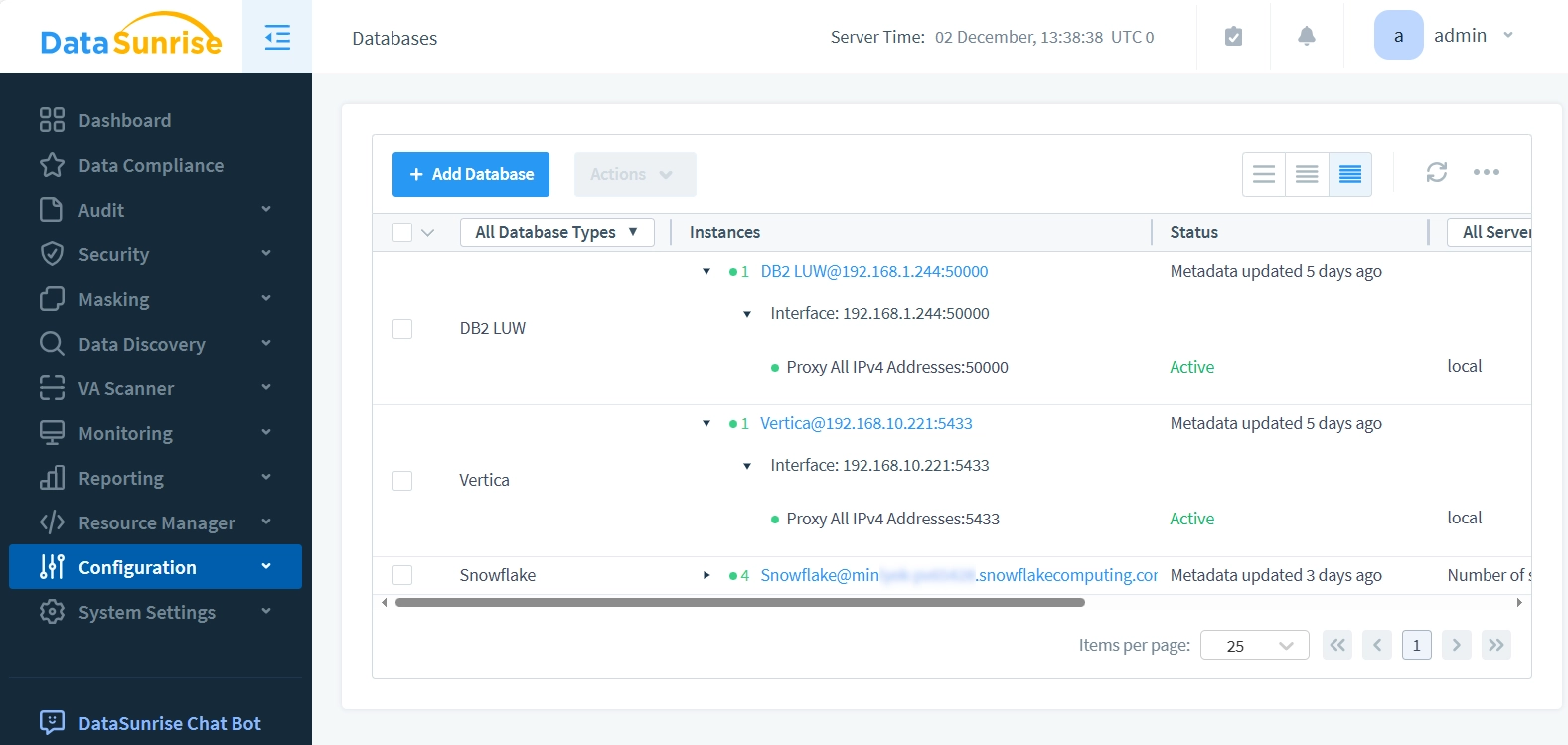

Alle in der Seite “Datenbanken” aufgelisteten geschützten Datenbanken mit ihren Netzwerkparametern:

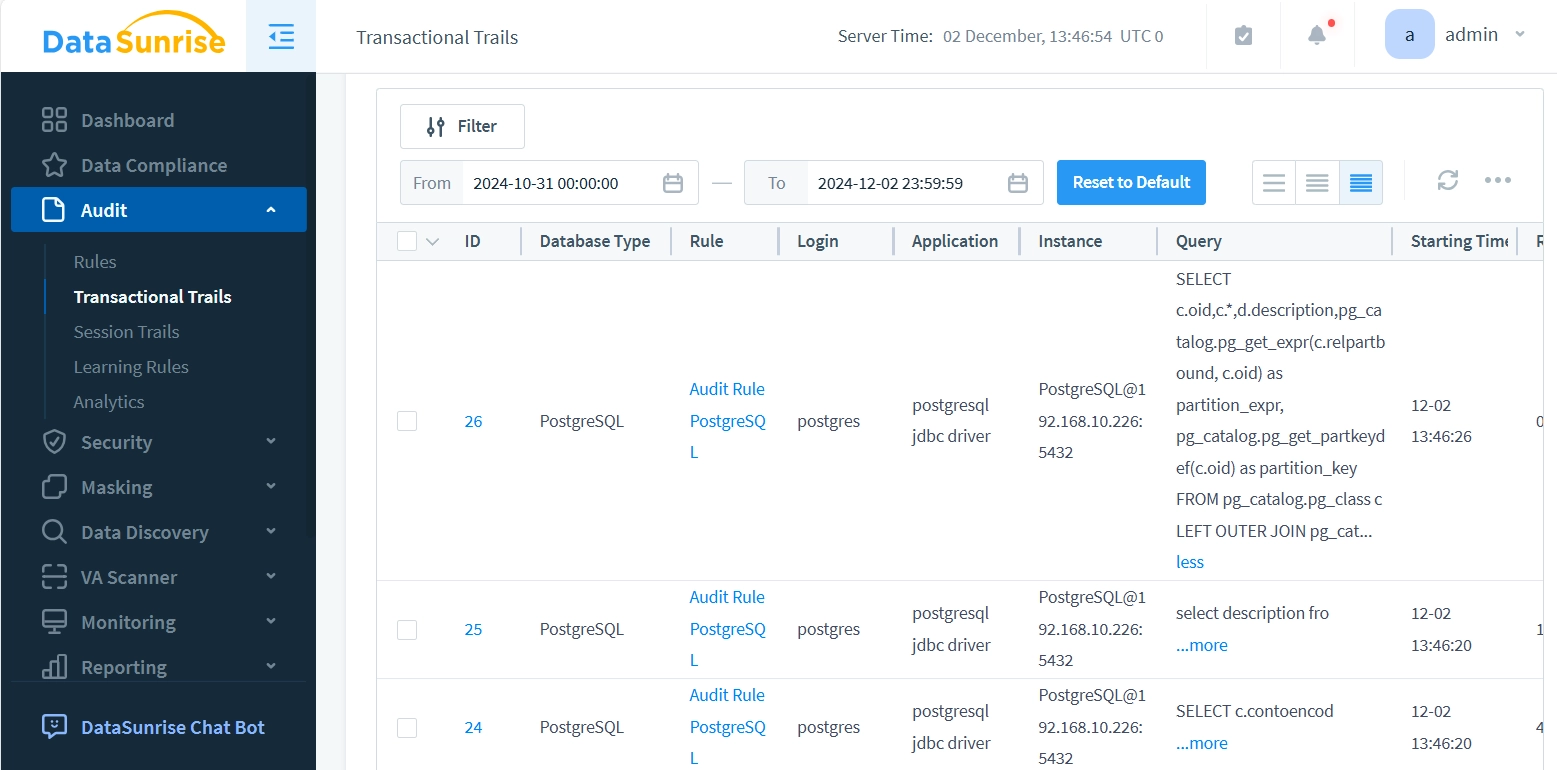

Schließlich werden alle überwachten Ereignisse in einem einheitlichen Format für alle Datenbanken dargestellt, bequem an einem Ort angezeigt:

Neben der Überwachung liefert DataSunrise fortschrittliche Datensicherheit, Erkennung sensibler Daten, automatisierte Compliance-Berichte und Daten-Maskierung. Unsere benutzerfreundliche, webbasierte Oberfläche umfasst einen KI-gestützten Assistenten, der schnellen Zugang zu Anleitungen und Referenzmaterialien ermöglicht, um die Produktnutzung reibungslos zu gestalten.

Zusammenfassung und Fazit

Eine effektive Überwachung von PostgreSQL erfordert einen umfassenden Ansatz, der alle Aspekte der Datenbankoperationen abdeckt. Eine regelmäßige Überwachung trägt zur Aufrechterhaltung der Sicherheit, Leistung und Zuverlässigkeit Ihrer Datenbanksysteme bei.

DataSunrise PostgreSQL Sicherheitslösung

DataSunrise bietet spezialisierte Werkzeuge für die Überwachung und Sicherheit von PostgreSQL-Datenbanken. Unsere Lösung ermöglicht in Echtzeit die Überwachung der Aktivitäten, Compliance-Berichterstattung und fortschrittliche Sicherheitsfunktionen, die speziell für PostgreSQL-Datenbanken entwickelt wurden.

Erleben Sie die Leistungsfähigkeit der PostgreSQL-Sicherheitstools von DataSunrise. Besuchen Sie unsere Website, um eine Online-Demo zu vereinbaren und herauszufinden, wie wir Ihre Datenbanksicherheitsinfrastruktur verbessern können.