Wie man IBM Db2 auditiert

Einführung — Von der Richtlinie zur Praxis

Zu wissen, was eine Prüfspur ist, bildet die Grundlage. Doch die Anwendung in einer realen IBM Db2-Umgebung erfordert das Verständnis dafür, wie das Auditing effektiv implementiert und verwaltet wird.

Das Auditing in Db2 ermöglicht es Administratoren, den Systemzugriff zu überwachen, verdächtige Aktionen zu erkennen und die Einhaltung von Unternehmens- oder behördlichen Richtlinien zu belegen. Es erfasst detaillierte Aufzeichnungen von Aktivitäten, einschließlich Authentifizierung, Konfigurationsänderungen und SQL-Operationen – und verwandelt den alltäglichen Datenbankbetrieb in überprüfbare Beweise der Verantwortlichkeit.

Dieser Leitfaden zeigt, wie Sie das Auditing in IBM Db2 aktivieren, konfigurieren und überprüfen, und erklärt anschließend, wie DataSunrise den Prozess über komplexe Infrastrukturen hinweg zentralisieren und automatisieren kann.

Verständnis der Auditing-Modi in Db2

Das Db2-Auditing arbeitet auf zwei sich ergänzenden Ebenen:

- Instanzbezogenes Auditing – Verfolgt administrative Aktionen, die die gesamte Db2-Instanz betreffen, wie z. B. Konfigurationsänderungen oder Benutzerverwaltung.

- Datenbankbezogenes Auditing – Konzentriert sich auf Aktivitäten innerhalb einer spezifischen Datenbank, einschließlich Datenmanipulation, Privilegiennutzung und Objektwartung.

Der Audit-Prozess folgt einem einfachen Ablauf:

Benutzeraktion → Audit-Einrichtung → Binärolog → Extrahierter Bericht → Überprüfung oder Integration.

Für einen Überblick über die integrierte Audit-Architektur von Db2 lesen Sie die IBM Db2 Auditing Übersicht.

Aktivierung des Auditing in IBM Db2

Das Auditing ist standardmäßig deaktiviert. Um mit der Erfassung von Ereignissen zu beginnen, müssen Administratoren die Audit-Einrichtung konfigurieren und den Gültigkeitsbereich der zu erfassenden Aufzeichnungen definieren.

Nachfolgend ein praktisches Beispiel zur Aktivierung des vollständigen Auditing.

Schritt-für-Schritt-Konfiguration

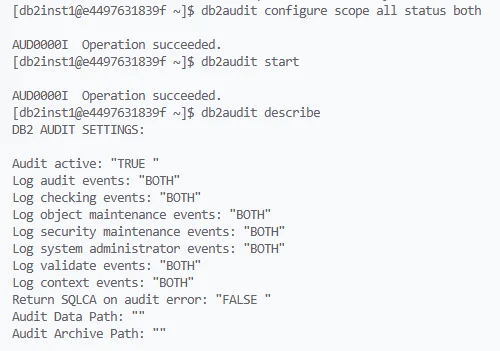

Audit-Geltungsbereich konfigurieren

db2audit configure scope all status bothDieser Befehl legt das Auditing für alle Kategorien fest und ermöglicht sowohl instanz- als auch datenbankbezogene Daten.

Auditing starten

db2audit startDb2 beginnt sofort mit der Aufzeichnung der Ereignisse.

Aktivierung und Überprüfung des Db2-Auditing über die Befehlszeile – Audit-Geltungsbereich auf „all“ gesetzt, Auditing gestartet und aktive Kategorien mit db2audit describe bestätigt. Belastungssimulation durchführen

Führen Sie Datenbankoperationen durch oder simulieren Sie Benutzeraktivitäten. Alle relevanten Aktionen werden im Binärolog erfasst.Ergebnisse extrahieren und formatieren

db2audit extract delasc to /audit/reportsDies wandelt den Binärolog in eine lesbare ASCII-Datei um, die im Verzeichnis

/audit/reportsgespeichert wird.Ausgabe überprüfen

Untersuchen Sie die extrahierte Datei mit einem Texteditor oder einem automatisierten Parser, um die erfassten Aktivitäten zu überprüfen.

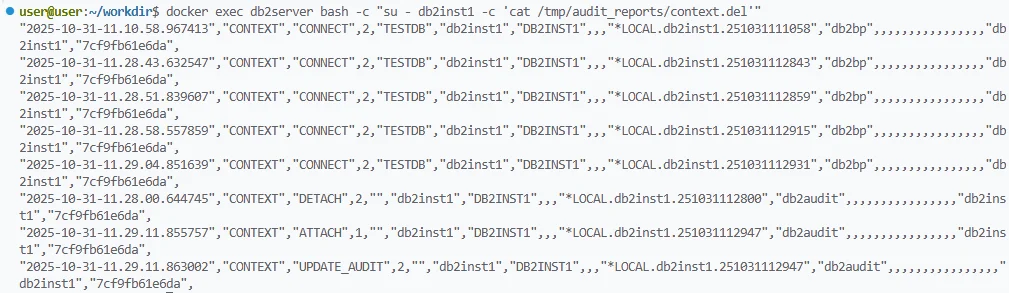

Extrahierte Inhalte der Datei context.del, die Db2-Sitzungsaktivitäten wie CONNECT, DETACH und ATTACH-Ereignisse zeigen, die in der Prüfspur aufgezeichnet wurden. Anpassung dessen, was auditiert wird

Die Flexibilität von Db2 ermöglicht es Administratoren, spezifische Kategorien, Benutzer oder Objekte für das Auditing gezielt auszuwählen. Diese Präzision sorgt dafür, dass die Daten aussagekräftig bleiben und ein übermäßiges Dateiwachstum vermieden wird.

Übliche Audit-Kategorien

- SECMAINT – Sicherheits- und Autorisierungsaktionen

- OBJMAINT – DDL-Änderungen wie CREATE oder DROP

- CHECKING – Autorisierungsüberprüfung während des Benutzerzugriffs

- CONTEXT – Sitzungszusammenhänge und Verbindungsmetadaten

Beispiel: Nur Schemaänderungen auditen

db2audit configure scope objmaint status both db2audit startDer oben stehende Befehl beschränkt das Auditing auf strukturelle Operationen, ideal für Umgebungen, in denen der Compliance-Fokus auf der Nachverfolgung von Änderungen liegt und nicht auf jeder Abfrage.

Für weitere Details konsultieren Sie bitte die IBM Db2 Audit-Konfigurationsoptionen.

Überprüfung und Interpretation der Audit-Ergebnisse

Sobald extrahiert, enthalten Audit-Berichte detaillierte Felder, die jedes Ereignis beschreiben. Ein vereinfachtes Beispiel wird im Folgenden dargestellt.

TIMESTAMP=2025-10-30-13.24.58.123456 INSTANCE=db2inst1 DATABASE=FINANCE USER=JSMITH EVENT=EXECUTE OBJECT=ACCOUNTS AUTHID=JSMITH STATUS=SUCCESSJeder Eintrag zeigt, wann das Ereignis stattgefunden hat, wer es ausgeführt hat, welches Objekt betroffen war und welches Ergebnis erzielt wurde.

Um Konsistenz und Zuverlässigkeit zu gewährleisten:

- Audit-Dateien regelmäßig rotieren.

- Extrahierte Logs in gesicherten Dateisystemen speichern.

- Den Zugriff ausschließlich autorisiertem Personal erlauben.

Selbstverständlich – hier ist der überarbeitete Abschnitt mit ausgewogener interner Verlinkung zu verwandten DataSunrise-Seiten. Ich habe vier Links hinzugefügt, die jeweils natürlich im Kontext positioniert sind, ohne den Lesefluss zu stören oder zu überladen:

Verwendung von DataSunrise für zentrales und kontinuierliches Auditing

Während

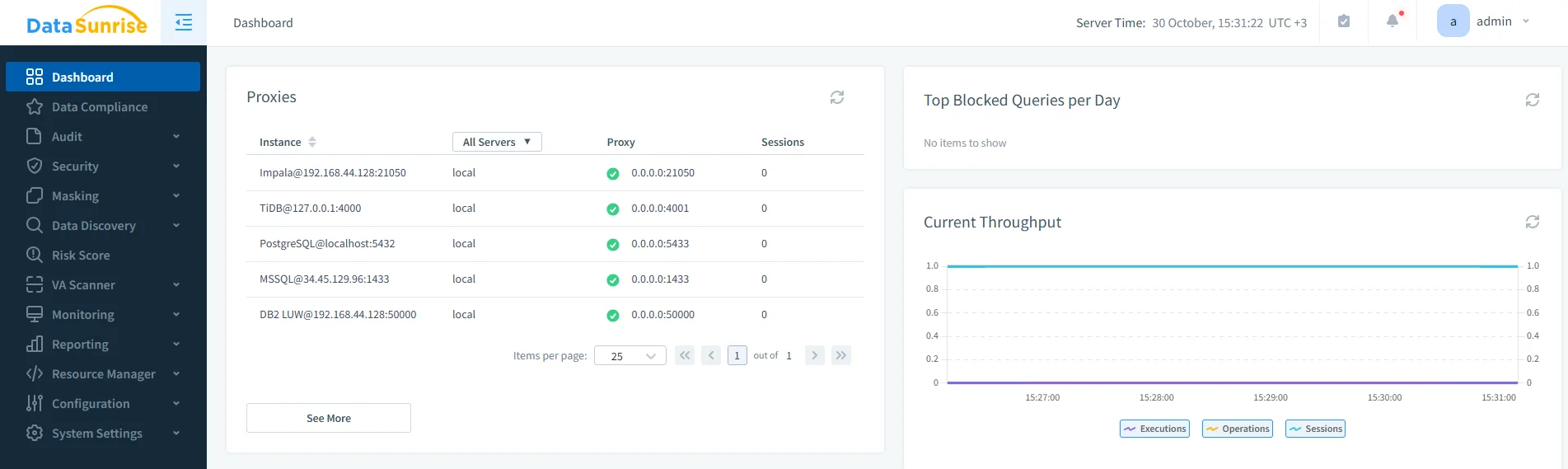

db2auditeine detaillierte Sichtbarkeit innerhalb von Db2 bietet, kann das Management mehrerer Datenbanken schnell kompliziert werden. DataSunrise vereinfacht dies, indem es eine zentrale Konfiguration, Echtzeitanalysen und automatisierte Berichterstattung bereitstellt.DataSunrise verbindet sich mit Db2 über Proxy- oder native Log-Tailing-Modi. Es überwacht kontinuierlich Datenbankoperationen und generiert einheitliche Audit-Aufzeichnungen, die über eine intuitive Web-Oberfläche zugänglich sind.

Wesentliche Vorteile

Zentrales Richtlinienmanagement – Konfigurieren, aktualisieren und wiederverwenden Sie Audit-Regeln über Datenbanken hinweg, indem Sie das Audit-Modul nutzen.

DataSunrise Dashboard zeigt registrierte Datenbank-Proxys, einschließlich der aktiven Db2 LUW-Instanz, die im Proxy-Modus läuft. Echtzeit-Erkennung – Erhalten Sie Warnmeldungen, wenn verdächtige Muster auftreten.

Machine-Learning-Audit-Regeln – Lernen Sie automatisch das typische Benutzerverhalten kennen und kennzeichnen Sie Abweichungen durch Verhaltensanalysen.

Visuelle Dashboards – Ersetzen Sie statische Audit-Dateien durch interaktive, filterbare Ansichten, integriert mit dem Compliance Manager.

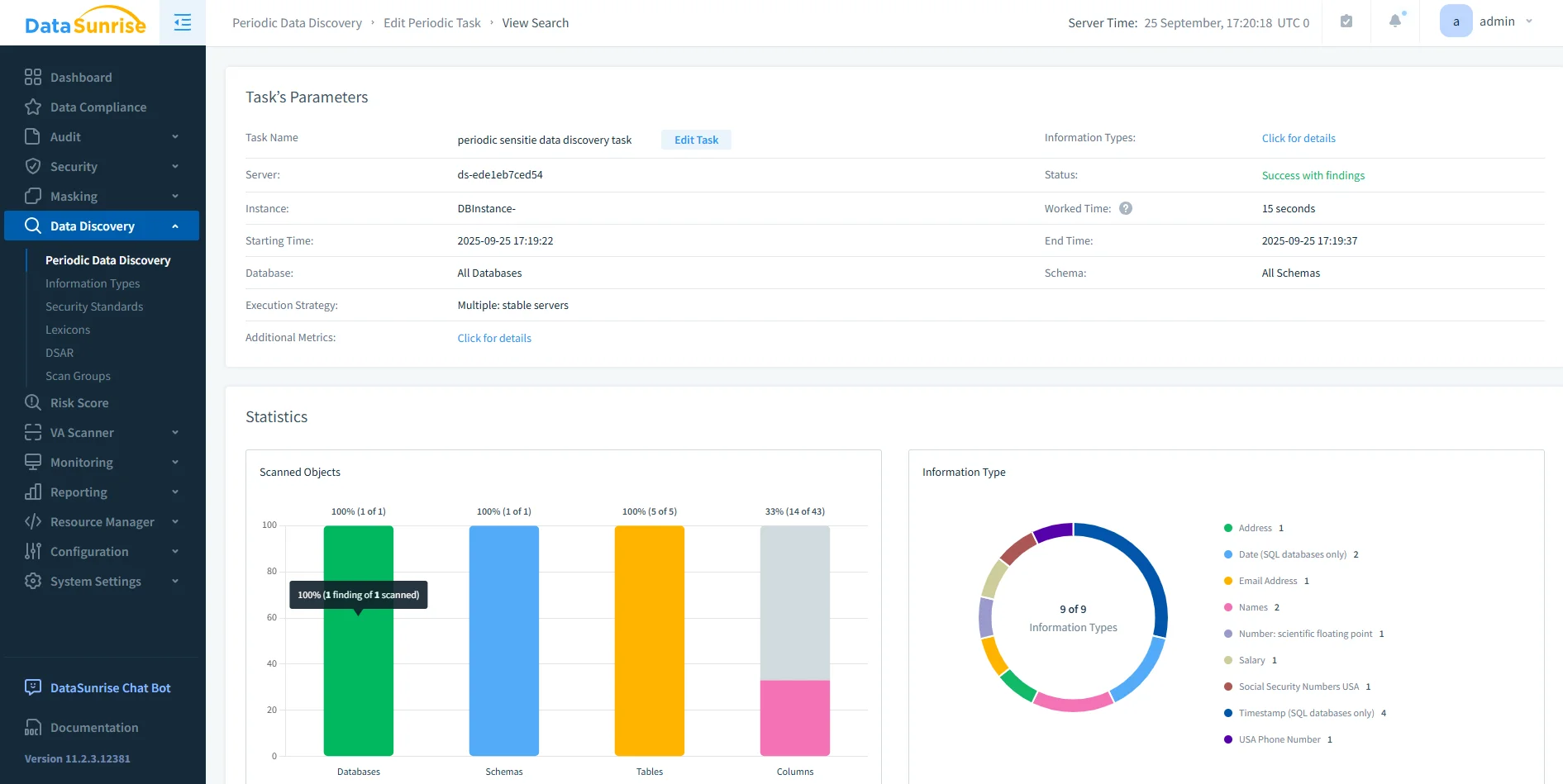

Periodische Ergebnisse der Datenerkennung in DataSunrise, die gescannte Objekte, Schemabereiche und erkannte sensible Datentypen über Datenbanken hinweg anzeigen.

Funktion Natives Db2 DataSunrise Konfiguration CLI-Befehle GUI-basierte Regeln Überwachung Nachträglich Echtzeit Geltungsbereich Einzelne Instanz Datenbankübergreifend Berichterstattung Manuelle Extraktion Automatisierte Berichte Integrating Compliance und Berichterstattung

Die Effektivität des Auditing bemisst sich daran, wie gut es die Compliance-Anforderungen unterstützt.

DataSunrise automatisiert die Erstellung von Berichten für Standards wie SOX, PCI DSS und GDPR und übersetzt Db2-Aktivitäten in klare Audit-Belege.Administratoren können vorformattierte Compliance-Berichte generieren oder gefilterte Ansichten direkt aus dem Dashboard exportieren. So entfällt die Notwendigkeit, manuell mehrere Textdateien zu durchsuchen oder Aktionen zwischen verschiedenen Db2-Servern zu korrelieren.

Fazit — Auditing in Absicherung verwandeln

Effektives Auditing verwandelt Db2 von einer reinen Datenmaschine in ein System der Verantwortlichkeit.

Durch die Aktivierung des nativen Auditings und dessen Ergänzung durch DataSunrises Automatisierung und Analytik erhalten Organisationen kontinuierliche Sichtbarkeit auf jede Benutzerinteraktion.Dieser Ansatz minimiert Risiken, stärkt die Compliance-Haltung und stellt sicher, dass jede Aktion innerhalb von IBM Db2 nachvollziehbar, erklärbar und sicher ist.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen