Apache Cassandra Konformitätsmanagement

Das Compliance-Umfeld verstehen

Apache Cassandra ist zur tragenden Säule von unternehmenskritischen Systemen in den Bereichen Finanzen, Telekommunikation, E-Commerce und Gesundheitswesen geworden. Seine masterlose Architektur und die Fähigkeit, Arbeitslasten im Petabyte-Bereich zu bewältigen, machen es zur bevorzugten Datenbank für Organisationen, die Ausfallzeiten nicht verkraften können. Doch gerade diese Skalierbarkeit und Verteiltheit führen auch zu einzigartigen Compliance-Herausforderungen.

Wenn Unternehmen in mehreren Rechtsräumen tätig sind, müssen sie überlappende Vorschriften wie GDPR, HIPAA, PCI DSS und SOX erfüllen. Diese Rahmenbedingungen verlangen eine präzise Kontrolle über persönliche und finanzielle Daten, durchsetzbare Prüfprotokolle und den Nachweis, dass sensible Daten jederzeit sicher bleiben. Die Erfüllung dieser Anforderungen mit den Standardfunktionen von Cassandra erfordert erheblichen manuellen Aufwand.

Warum das Compliance-Management in Apache Cassandra schwieriger ist

Cassandras Stärke – verteilte, dezentralisierte Daten – ist zugleich das, was die Compliance erschwert:

- Replikation und Löschung: Daten werden auf mehreren Knoten gespeichert. Es ist keine leichte Aufgabe, sicherzustellen, dass eine GDPR-“Recht auf Vergessenwerden”-Anfrage überall propagiert wird.

- Audit-Fragmentierung: Protokolle werden lokal auf jedem Knoten gespeichert, was die Sicherheitsteams vor die Aufgabe stellt, Dutzende oder Hunderte von Dateien abzugleichen.

- Betriebliche Komplexität: Die Aktivierung von Authentifizierung, Verschlüsselung oder Protokollierung erfordert fast immer das Bearbeiten von

cassandra.yamlund das Neustarten der Knoten. - Eventuale Konsistenz: Aufsichtsbehörden erwarten häufig starke Garantien, doch das Cassandra-Modell bedeutet, dass die Datenverfügbarkeit verzögert sein kann.

Wie die tatsächliche Compliance-Konfiguration aussieht

Um die Komplexität zu verdeutlichen, hier, was das Aktivieren grundlegender Compliance erfordert:

# cassandra.yaml - Muss an JEDEM Knoten bearbeitet werden

authenticator: PasswordAuthenticator # Standard: AllowAllAuthenticator

authorizer: CassandraAuthorizer # Standard: AllowAllAuthorizer

audit_logging_options:

enabled: true # Standard: false

logger:

- class_name: BinAuditLogger

audit_logs_dir: /var/log/audit # Erforderlich, aber oft nicht dokumentiert

Nach dem Neustart des Clusters benötigen Sie dennoch CQL-Skripte:

-- Erstelle Compliance-Rolle mit eingeschränktem Zugriff

CREATE ROLE auditor WITH LOGIN = true AND PASSWORD = 'Complex$Pass2025';

GRANT SELECT ON KEYSPACE sensitive_data TO auditor;

-- Hinweis: Es gibt keine Möglichkeit, zeitlich begrenzten Zugriff oder bedingte Berechtigungen zu vergeben

Und benutzerdefinierte Protokollaggregation, da jeder Knoten unabhängig protokolliert:

# Muss auf jedem Knoten ausgeführt werden, um verteilte Protokolle zu sammeln

for node in node1 node2 node3; do

scp cassandra@$node:/var/log/audit/*.log central-logger:/audit/$node/

done

Nativ integrierte Compliance-Funktionen in Cassandra

Obwohl sie standardmäßig nicht aktiviert sind, bietet Cassandra mehrere technische Funktionen, die die Grundlage für eine Compliance-Strategie bilden:

| Fähigkeit | Nativoption | Einschränkung |

|---|---|---|

| Authentifizierung & Autorisierung | Interne Authentifizierung mit rollenbasierter Zugriffskontrolle | Wirksam bei der Durchsetzung grundlegender Zugriffsgrenzen, erfordert jedoch manuelle Benutzer-/Rollenverwaltung und es fehlen kontextbezogene Regeln (Zeit, Ort, Gerät) |

| Audit-Logging | BinAuditLogger oder Full Query Logger | Erfasst DDL, DML und Anmeldeversuche, speichert jedoch Protokolle pro Knoten; keine clusterweite Aggregation; Leistungseinbußen können bis zu 15% betragen |

| Verschlüsselung | SSL/TLS für Client-Server-Verkehr; Verschlüsselung auf Festplattenebene wird extern gehandhabt | Bietet starken Schutz während der Datenübertragung, jedoch ist die Integration mit dem unternehmensinternen Schlüsselmanagement manuell |

| Dynamische Datenmaskierung | Nur in Cassandra 5.0+ mit Schemaänderungen verfügbar | Erfordert einen Cluster-Neustart; erzwingt die MASKED WITH-Syntax; vorhandene Tabellen müssen neu erstellt werden, um Maskierungen anzuwenden |

Diese Funktionen zeigen, dass Cassandra an Compliance-Programmen teilnehmen kann – doch sie reichen nicht aus, um die Automatisierung und zentrale Transparenz zu bieten, die Unternehmen benötigen.

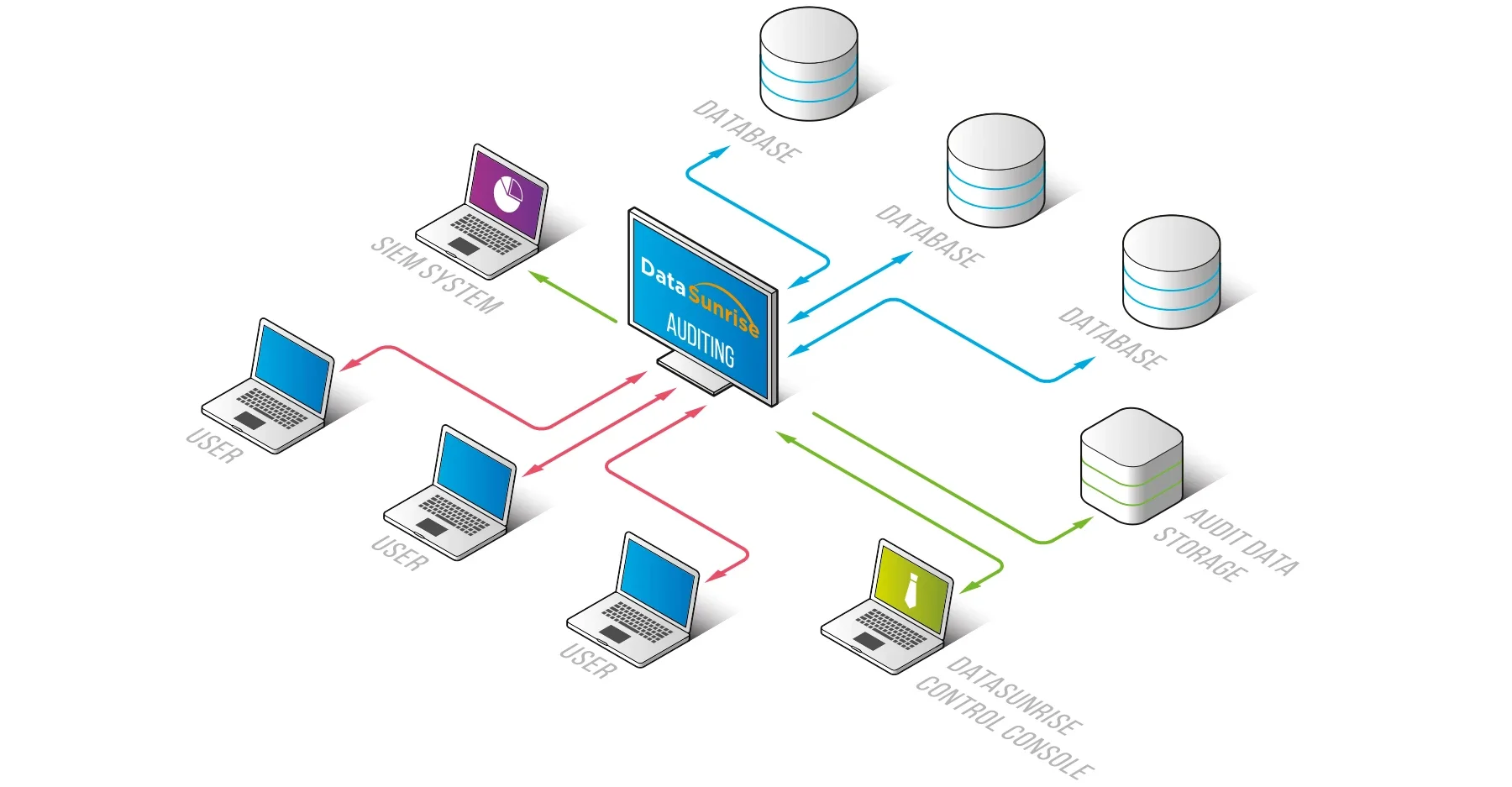

Wie DataSunrise die Compliance vereinfacht

DataSunrise schließt Cassandras Compliance-Lücken, indem es als transparenter Proxy vor dem Cluster agiert. Anstatt jeden Knoten einzeln zu konfigurieren, wenden Administratoren die Compliance-Regeln zentral an. Das Ergebnis ist eine Plattform, die Cassandra in ein Umfeld verwandelt, dem Aufsichtsbehörden vertrauen können.

Automatisierte Erkennung sensibler Daten

Die manuelle Datenklassifizierung ist sowohl teuer als auch fehleranfällig. DataSunrise führt eine automatisierte Erkennung in den Cassandra-Keyspaces durch und findet:

- Kreditkartennummern, Reisepassnummern und nationale Identifikatoren

- Geschützte Gesundheitsinformationen (PHI), die unter HIPAA erforderlich sind

- Personenbezogene Daten (PII) unter GDPR und CCPA

- Von der Organisation definierte benutzerdefinierte Muster

Dies erstellt eine Klassifizierungskarte, die als Grundlage für nachfolgende Kontrollen dient. Genau zu wissen, wo sich sensible Attribute befinden, ermöglicht es den Teams, die Einhaltung nachzuweisen, anstatt auf Vermutungen zu basieren.

Datenbank-Firewall und Richtliniendurchsetzung

Neben der Sichtbarkeit fungiert DataSunrise als Datenbank-Firewall. Administratoren können Regeln erstellen, um riskante Abfragen zu blockieren, den Zugriff nach dem Prinzip der minimalen Berechtigungen durchzusetzen oder groß angelegte Exporte sensibler Tabellen zu verhindern. Dies verwandelt Compliance von einer passiven Dokumentationsübung in eine aktive Durchsetzungsschicht, die das Risiko in der realen Welt reduziert.

Dynamische und statische Maskierung

Während Cassandra 5.0 experimentelle Maskierung eingeführt hat, ist deren Nutzen begrenzt. DataSunrise bietet eine unternehmensgerechte dynamische Maskierung, die sofort auf Abfrageergebnisse angewendet wird, ohne die Schemata zu ändern. Die Maskierung kann sich an den Benutzerkontext anpassen – beispielsweise können Ärzte vollständige Patientendaten sehen, Pflegekräfte nur teilweise und Büroangestellte gar keine.

Für Nicht-Produktionsumgebungen anonymisiert statische Maskierung die Daten, während die Beziehungen erhalten bleiben. Dies ermöglicht die sichere Nutzung produktionsähnlicher Datensätze für Tests und Analysen und erfüllt die Anforderungen von PCI DSS und GDPR in Bezug auf Datenminimierung.

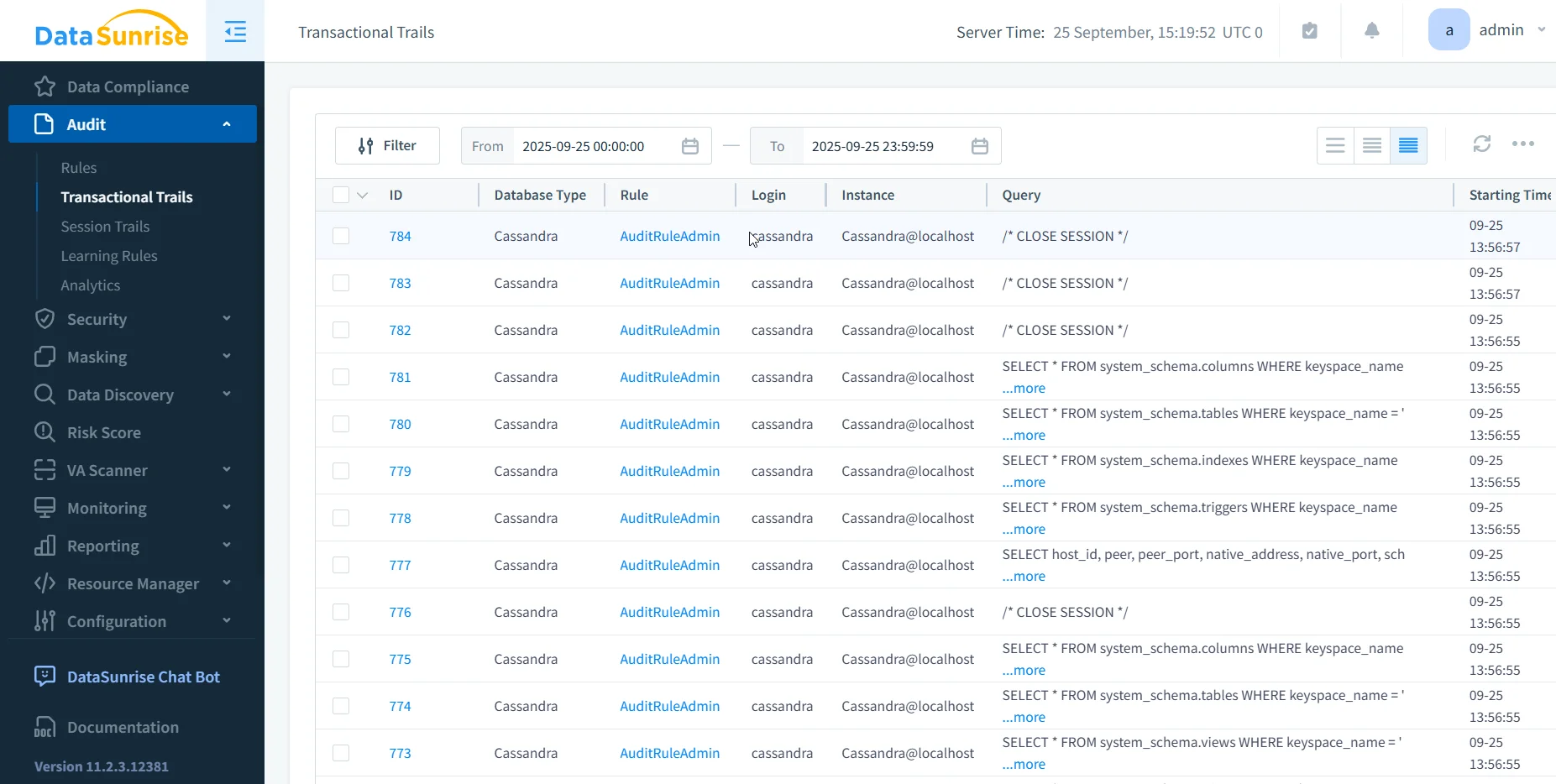

Zentralisiertes Audit und Monitoring

Einer der größten Schwachpunkte bei Cassandra ist die fragmentierte Audit-Spur. DataSunrise fasst alle Aktivitäten in einem zentralen Audit-Repository zusammen. Im Gegensatz zu nativen Protokollen sind hierin auch fehlgeschlagene Authentifizierungsversuche enthalten, was von HIPAA und PCI DSS gefordert wird.

| Funktion | Natives Cassandra | Mit DataSunrise |

|---|---|---|

| Protokoll-Speicherort | Pro Knoten | Zentralisiert |

| Verfolgung fehlgeschlagener Authentifizierungen | Nein | Ja |

| Format | Binär | Menschenlesbar, durchsuchbar |

| Korrelation | Manuell | Automatisch über verteilte Transaktionen hinweg |

| Warnungen | Nicht verfügbar | Echtzeit-Benachrichtigungen |

Diese Zentralisierung reduziert die Zeit für die Audit-Vorbereitung erheblich und gibt den Sicherheitsteams sofortige Einblicke in verdächtiges Verhalten.

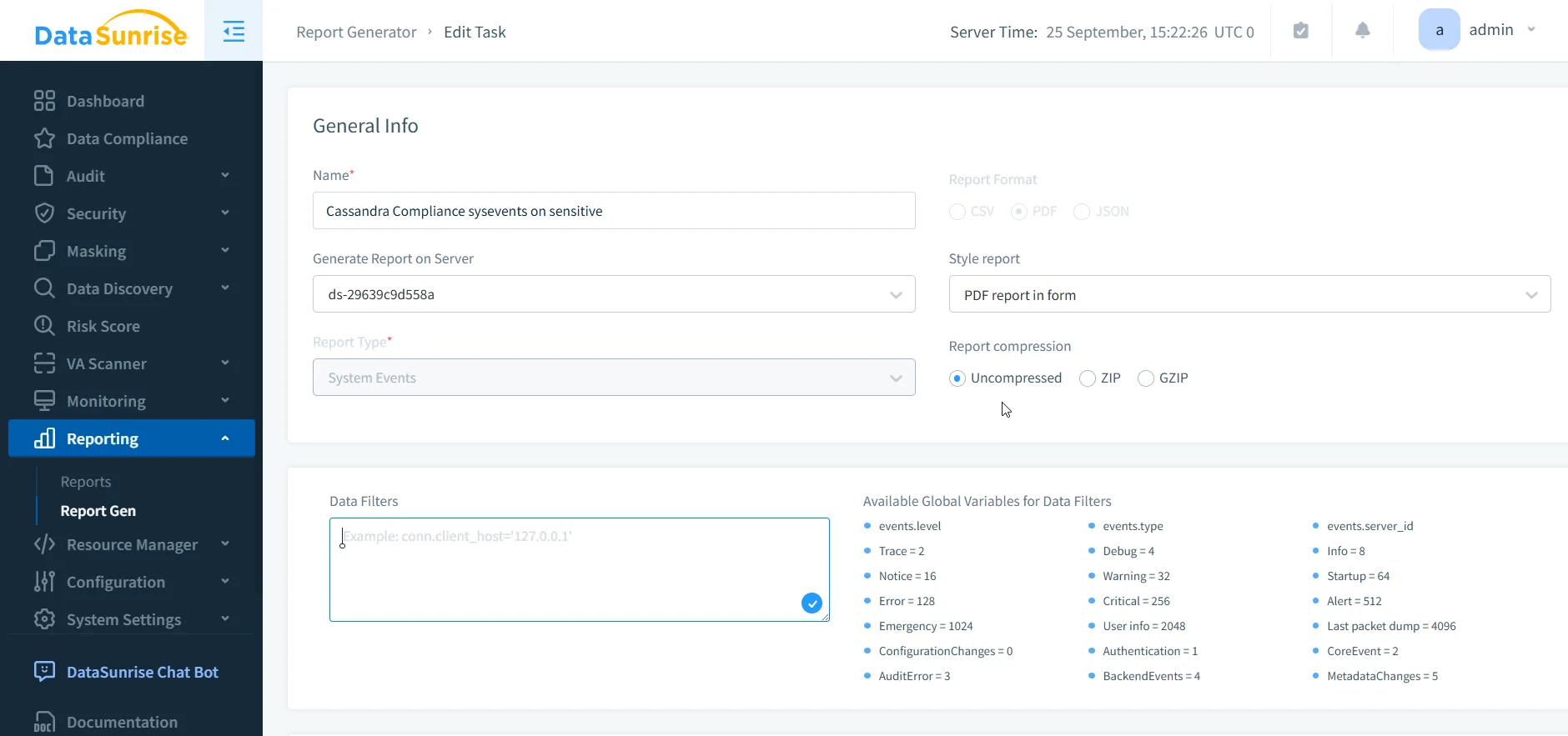

Compliance-Berichterstattung

Die Vorbereitung von Nachweisen für Auditoren gehört traditionell zu den zeitaufwendigsten Aspekten der Compliance. DataSunrise vereinfacht dies durch vorgefertigte Berichtsvorlagen für GDPR, HIPAA, PCI DSS und SOX. Berichte können bei Bedarf generiert oder geplant werden, sodass Organisationen stets bereit sind, ihre Compliance-Position nachzuweisen.

Fazit

Compliance-Management für Apache Cassandra kann nicht allein durch Konfigurationsänderungen erreicht werden. Native Funktionen wie RBAC, Audit Logging und TLS bieten eine Grundlage, sind jedoch isoliert, manuell und in ihrem Umfang begrenzt. Mit zunehmenden Bereitstellungen führen diese Mängel zu regulatorischen Risiken und betrieblichem Mehraufwand.

DataSunrise beseitigt diese Komplexität, indem es eine Plattform bietet, die automatisierte Erkennung, zentralisierte Auditierung, dynamische Maskierung und Compliance-Berichterstattung vereint. Für Unternehmen sind die Vorteile sowohl strategisch als auch praktisch: geringeres Risikopotenzial, schnellere Audit-Zyklen und nachhaltige Compliance in großem Maßstab.

Mit DataSunrise wandelt sich das Compliance-Management von einer Ressourcenausgabe zu einer Quelle des Vertrauens und eines Wettbewerbsvorteils für Organisationen, die Apache Cassandra betreiben.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen